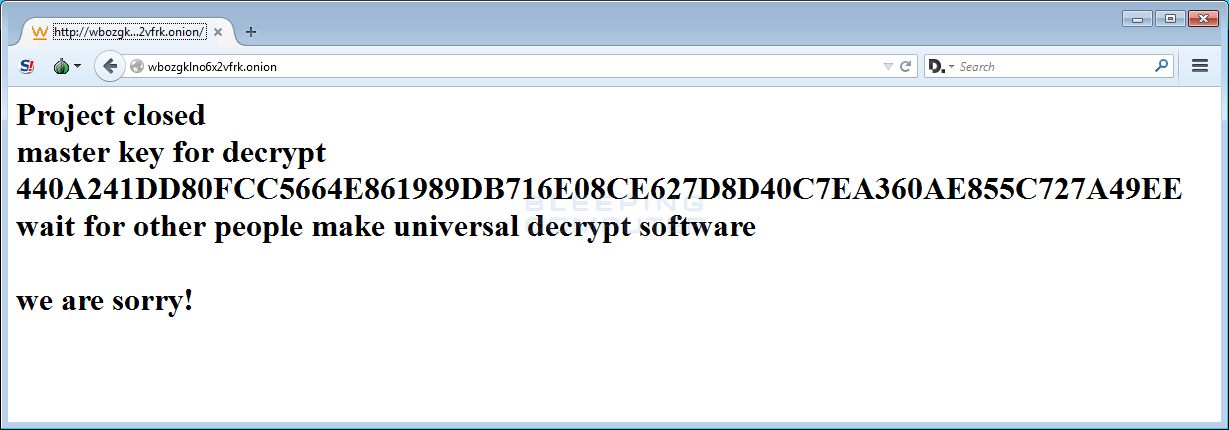

Per tutti coloro che sono stati vittima di un attacco TeslaCrypt 3.0 o 4.0 ed hanno mantenuto una copia dei file cifrati, segnaliamo che gli autori di questa temibilissima tipologia/famiglia di Crypto-Malware / Ransomware ha reso disponibile la Master Decryption Key che permettere di recuperare i file crittografati.

E' già oggi disponibile un tool distribuito gratuitamente da Bleepingcomputer che integra la Master Decryption Key, resa disponibile dagli autori di TeslaCrypt, e che dovrebbe permettere di recuperare i file crittografati dalle versione di Tesla 3.0 e 4.0 cioè i file cifrati con le le estensioni:

- .xxx;

- .ttt;

- .micro;

- .mp3;

- come anche i file cifrati da TeslaCrypt senza estensione.

Per maggiori info sulla questione e il prelevamento del tool per la decifratura (decrittografazione) si invita a consultare la pagina ufficiale di BleepingComputer al link di seguito riportato:

http://www.bleepingcomputer.com/news/security/teslacrypt-shuts-down-and-releases-master-decryption-key/

Pochi consigli per utilizzare al meglio i tool di decifratura dei file crittografati

E' sempre e comunque consigliabile com'era una volta, quando si bonificavano i file dai virus, di procedere ad una verifica sulla funzionalità/efficacia del software sui vostri file crittografati procedendo come segue:

- creare una cartella con un nome a Vs. scelta (ad esempio TEST_Decrypt) dove trasferire alcune copie dei file da decifrare/decrittografare almeno 4/5 file per tipo (esempio: 5 ex .doc; 5 ex .pdf; 5 ex .txt; 5 ex .jpg; 5 ex .gif etc. etc.);

- su questi file campione effettuare la prova di decifratura con il/i tool;

- verificare aprendo i file se effettivamente questi siano ritornati alla loro originaria usabilità;

- a questo punto procedere sul complesso dei file crittografati;

- rimane sempre e comunque buona la regola di mantenere una copia "di sicurezza" del complesso dei file crittografati... non si sa mai.

Considerazioni finali

Questo incubo per ora sembrerebbe avere trovato una soluzione, purtroppo rimangono ancora alcuni gruppi di sviluppatori, assetati di soldi, che continuano a realizzare e a distribuire/commercializzare nuove tipologie/famiglie di Crypto-Malware.

Quindi non bisogna mai abbassare la guardia poichè dietro ogni mail, ogni link e/o ogni allegato può celarsi, sotto mentite spoglie, un ransomware che può scatenare l'inferno su PC e SERVER.

TG Soft

Relazioni esterne