|

Il C.R.A.M. (Centro Ricerche Anti-Malware) di TG Soft ha pubblicato le statistiche dei virus/malware realmente circolanti nel mese di giugno 2017. Scopriamo quali sono le famiglie e varianti di Malware che hanno attaccato i PC degli utenti.

|

INDICE

|

Analisi dei virus/malware

Click per ingrandire |

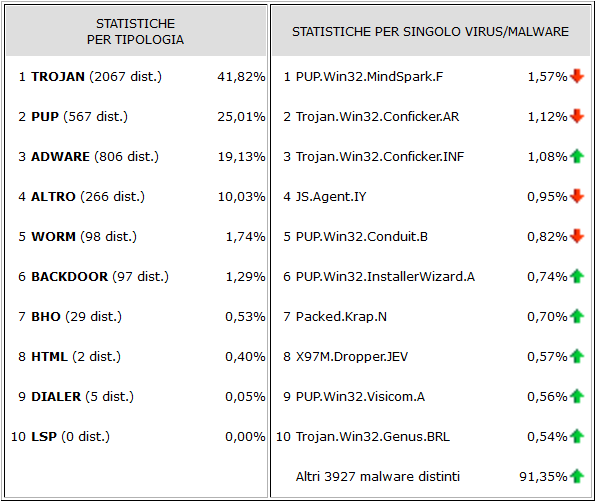

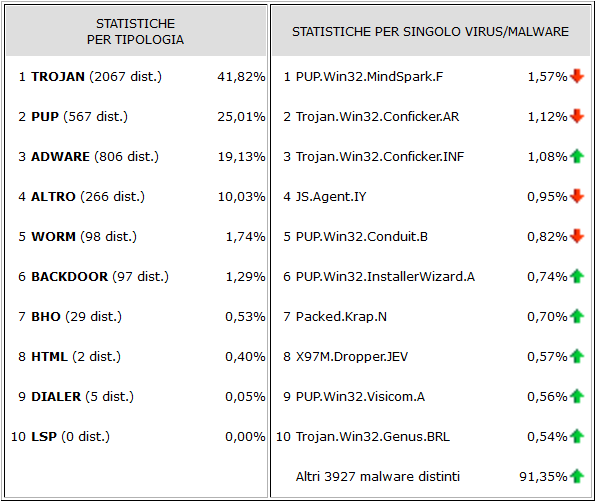

Mantiene il primo posto il PUP Win32.MindSpark.F

Questo malware è causa delle seguenti anomalie durante la navigazione web:

- pagina iniziale o motore di ricerca alterato

- reindirizzamento costante a siti web indesiderati

- esposizione eccessiva di pubblicità pop-up

- nuove schede nei browser si aprono da sole

Al Secondo e terzo posto della classifica presente il Confiker in alcune sue varianti.

Cos'è Conficker? Leggi la news di TG Soft |

Trojan , Pup e Adware rimangono le tre tipologie più diffuse di Malware.

Conosci i malware a questo

LINK (

la pag. può impiegare alcuni secondi per caricarsi)

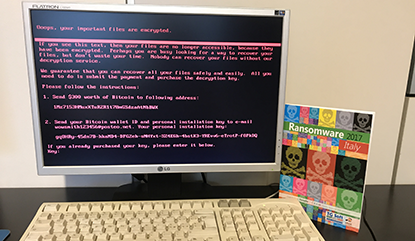

Dopo WannaCry... Eternal Petya

Se a maggio si era presa piena conoscenza dei ransomware, grazie alla popolarità mediatica concessa al Crypto-Malware chiamato WannaCry, nel mese di giugno si è presentato agli occhi del mondo Eternal Petya.

In Russia e Ucraina i primi casi di attacco ma anche l'italia e l'europa tutta in generale è stata presa di mira, arricchendo di articoli e di notizie (a volte imprecise) i principali canali di informazione.

Sulle orme del predecessore di maggio, Petya sfrutta anch'esso EternalBlue come vulnerabiltà per diffondersi nelle reti informatiche oltre alle tecniche WMIC - PsExec.

|

Clicca qui o sull'mmagine per dettagli su Eternal Petya

|

Da non tralasciare il fatto che le macchine colpite da

Eternal Petya, dove è stata cifrata la

MFT non sono recuperabili se non ripristinando un'immagine del disco.

Se dopo una cifratura dati avvenuta con i

"classici" ransomware, un sistema operativo

sprovvisto di

tecnologie AntiRansomware protezione Crypto-Malware è comunque avviabile e una volta bonificato, riconducibile all'operatività tramite il ripristino dei dati, ottenuti da backup o dalle shadowcopy (

operazione molto lunga e possibile qualora gli stessi dati non siano stati a loro volta cifrati e compromessi...),

con l'attacco di Petya, qualsiasi variante essa sia (Eternal o

Goldeneye 4.0), il ripristino del Sistema Operativo, potrebbe non essere

immediato anche possedendo un buon sistema di salvataggio dati.

Analisi dei virus/malware che si diffondono via email

Sempe indissolubili padroni della classifica i DROPPER.

Particolare performance della variante X97M.DROPPER.JEV che raggiunge il 50%.

I dropper come X97M sono difficili da rilevare perché si nascondono integrandosi nel sistema operativo. Una volta che infetta il computer, X97M viene eseguito ogni volta che il sistema operativo si avvia e tenta di scaricare e installare altri file dannosi.

Al termine dell'esecuzione, elimina il programma di origine, rendendolo più difficile da rilevare.

Per file dannosi si possono intendere svariate forme di AdWare e/o Banker.

|

|

Quale metologia viene utilizzata per le elaborazioni della telemetria realizzata dal C.R.A.M. di TG Soft

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione antimalware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test antimalware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.

Telemetria

Vediamo ora i dati relativi alla

prevalenza dei malware forniti dalla TG Soft per il mese di Giugno 2017. Per

prevalenza si intende l'incidenza che i malware hanno in un determinato periodo. Il valore calcolato si chiama "

rate di infezione".

Il rate di infezione viene calcolato dividendo il numero di computer ove siano stati rilevati attacchi per il numero di computer dove è installato Vir.IT. eXplorer.

Come si può osservare nell'immagine sottostante, le categorie di malware che hanno maggiormente colpito i computer nel mese di maggio sono i

Trojan con, a seguire,

PUP,

Adware. Ancora un periodo di stasi per la diffusione di Crypto-Malware, ne Wannacry ne Eternal Peta hanno fatto guadagnare posizioni in classifica.

Ricordiamo che per

Ransomware vengono considerati tutti i malware che chiedono un riscatto, come, ad esempio, i

Cryptomalware (

Cryptolocker,

GlobeImposter2.0,

CryptoShade, etc.) e il famoso

FakeGDF (virus della polizia di stato, guardia di finanza etc.) oltre agli ultimi arrivati,

WannaCry e

Eternal Petya

Andando ora ad analizzare le infezioni del mese di giugno in base ai sistemi operativi suddivisi tra sistemi Server e Client.

Nelle immagini sottostanti i dati raccolti sono stati suddivisi secondo i sistemi operativi Windows Server e Client in macro categorie senza dividere per tipo di architettura o per le varianti che la stessa versione può avere (es: Server 2008 R2, Server 2008 R2 Foundation, etc.).

Nel mese di giugno, prima posizione, per quanto riguarda il numero di tentati attacchi per i sistemi Windows Server, a Windows Server 2012, poco distante , 0,01 punto percentuale, viene scalzato Windows Server 2008. Staccato dalla vetta ed al terzo posto si trova Server 2003.

E' probabile che nei server non inclusi nella tabella non si siano registrate segnalazioni significative di infezioni.

Per quanto riguarda le postazioni Client,

Windows 7 in prima posizione come sistema con il maggior numero di attacchi, che scendono ancora rispetto al mese precedente e decisamente sotto la soglia del 3%. Si attesta infatti al 2,88

%.

Pressochè stabile il nuovo

Windows 10 che si attesta all'

1,77%, (era 1,79). Sotto il punto percentuale l'eterno

Windows XP con 0,80% , seguono in quarta posizione

Windows 8.1 con

0,33% , sempre prossimi allo zero

Windows Vista con

0.09% e

Windows 8 con

0.04%

TG Soft fornisce la telemetria sul rate ovvero, il tasso di incidenza percentuale di attacchi suddivisi per sistema operativo rapportati al complessivo numero di computer (PC o Server) ove sia intallato quel S.O. (esempio immagine sottostante: se il rate di infezione per il S.O. Windows 10 è di poco superiore al 7% significa che, su 100 computer con Windows 10 ove sia presente Vir.IT eXplorer, 7 hanno subito un attacco o un'infezione riconosciuta da Vir.IT eXplorer).

Nell'immagine sopra è stato graficato il rate degli attacchi/infezioni rilevate sui PC con Vir.IT installato.

Windows 10 torna in vetta ma con un rate di poco sotto il 7%, precisamente il 6,81%

Al secondo posto Windows 8.1 che rimane di poc sopa i 6 punti percentuale (6,15%)

Ultimo a rimanere sopra la soglia del 6% è Windows 7 (6,09%).

Per quanto riguarda i vecchi sistemi operativi, si attestano tutti sotto i 6 punti percentuali, nel dettaglio Windows 8 con 5.83%, Windows xp con 5,46% e Windows Vista con il 5,40%

Va ricordato che mancano ancora diverse segnalazioni rispetto al totale delle installazioni di Vir.IT reali. Considerando il trend di allineamento possiamo stimare che mediamente circa 6 PC su 100 (6%) subisca un tentativo di attacco.

È possibile consultare la top 10 del mese di Giugno 2017 al seguente link:

Trovate, invece, la definizione di varie tipologie di agenti infestanti nel

Integra la difesa del tuo PC / SERVER per rilevare attacchi dai virus/malware realmente circolanti

Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie ai suoi due grandi punti di forza:

- TG Soft rende disponibile Vir.IT eXplorer Lite liberamente utilizzabile sia in ambito privato che in ambito aziendale;

- Vir.IT eXplorer Lite è stato specificatamente progettato per essere utilizzato ad integrazione con qualsiasi altro AV o Internet Security già presenti sul computer, senza doverli disinstallare o disabilitare moduli, permettendo quindi quel controllo incrociato che oggigiorno non è più un vezzo, ma una necessità poichè la sicurezza non è mai abbastanza.

Vai alla pagina di download. |

|

|

Centro Ricerche AntiMalware di TG Soft