Emotet

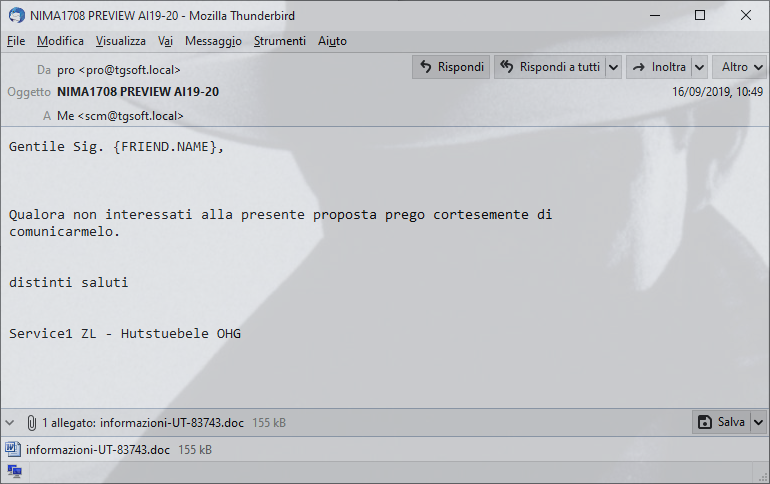

La settimana lavorativa (16 settembre 2019) parte con un invio massivo di malspam che veicola il malware

Emotet, noto malware Bancario che dopo 2 mesi di stop è tornato attivo. Anch'esso come altri malware ad esempio Ursnif e Gootkit per citare i più conosciuti cerca di rubare le credenziali bancarie e account di posta. Qui di seguito uno degli esempi di email analizzata:

In allegato è presente un documento Word che contiene una MACRO che sfruttando un comando di powershell andrà a contattare uno dei cinque siti che si trovano nello script.

informazioni-UT-83743.doc

MD5: 408cfa20ee4e033e004e2994a156a9b2

Dimensione: 158379 Bytes

VirIT:

W97M.Downloader.LV

nextreports.exe

MD5: f1ab1fa6d2b93ae55b448b96733ff195

Dimensione: 488960 Bytes

VirIT:

Trojan.Win32.Emotet.BRW

IOC:

408cfa20ee4e033e004e2994a156a9b2

f1ab1fa6d2b93ae55b448b96733ff195

1e723fac5ace8a5c1ed17f9c2f6eea18

www[.]sunflagsteel[.]com/wp-content/t3aoh315496/

s://hotelkrome[.]com/wp-admin/takj055932/

followergods[.]com/fullbackup/hf0ot04663/

s://www.startupforbusiness[.]com/cgi-bin/fu109020/

s://refferalstaff[.]com/wp-content/n69/

Nanocore

Sempre nella giornata del 16 settembre 2019 è stata effettuata un'altra campagna di malspam che ha come oggetto "

Notifica di spedizione Poste Italiane " di seguito un esempio di mail analizzata dal

C.R.A.M. di

TG Soft si presenta così:

All'interno del file zippato "

Poste Italiane Copia ricevuta stampata.r11 " è presente un file EXE che se avviato "

Poste Italiane Copia ricevuta stampata.exe " andrà ad infettare il PC spostandosi all'interno della cartella

roaming dell'utente per rubare quello che viene digitato dalla tastiera.

Poste Italiane Copia ricevuta stampata.exe

MD5: 032ce3308e3eb14af9f7a0dfbdeb7537

Dimensione: 511488

VirIT:

Trojan.Win32.PSWStealer.BRW

IOC:

032ce3308e3eb14af9f7a0dfbdeb7537

shekinahwiz[.]ddns[.]net

Ursnif

Campagna di malspam che veicola il

Trojan Banker Ursnif tramite l'apertura di un documento Excel in allegato alla mail con oggetto "

Notifica emissione nuova fattura DHL : MIL0001590893 " del 17 settembre 2019:

Il documento Excel presente come allegato "

MIL0001590893.xls" della mail analizzata contiene una MACRO che sfruttando un codice offuscato che andrà a scaricare il

Trojan Banker Ursnif per infettare il computer e poterne carpire i dati.

MIL0001590893.xls

MD5: 2c275203d8b0bdcdf13a1abc11534e27

Dimensione: 84992 Bytes

VirIT:

X97M.Downloader.HM

(Ursnif Payload)

MD5: a28c5e98a76e864a239edf8bb8bc8638

Dimensione: 239616 Bytes

VirIT:

Trojan.Win32.Ursnif.BRY

| Configurazione Ursnif |

Gruppo ID: 2050

Versione: 214085

Chiave: 10291029JSJUYUON |

IOC:

2c275203d8b0bdcdf13a1abc11534e27

a28c5e98a76e864a239edf8bb8bc8638

bateshkeeutgv[.]best

fileouya[.]xyz

46.21.153[.]52

rezervoi300819[.]online

23.227.201[.]168

aliiuyrt[.]xyz

109.230.199[.]32

zelrvllik[.]fun

89.238.181[.]82

leuzervllik[.]website

30082019[.]xyz

SLoad

Sempre in data 17 settembre 2019 abbiamo un'altra email di malspam che veicola il malware SLoad qui di seguito una mail di esempio analizzata:

Nel file in allegato " 399788591.zip " sono presenti due file un finto file con estensione PDF ed un file VBS " IT17116857342.vbs " che se avviato andrà a scaricare il malware nel PC e rimanere attivo per carpire i dati del malcapitato.

IT17116857342.vbs

MD5: b14a15b76e5a684fd9da7192e169da15

Dimensione: 8095 Bytes

VirIT: Trojan.VBS.Dwnldr.BRY

WOwQpMxB.ps1

MD5: 711c2bf6ed7584349e046c65911b8a2b

Dimensione: 95142 Bytes

VirIT: Trojan.PS.SLoad.

Emotet

Anche in data 17 settembre 2019 i ricercatori del

C.R.A.M. di

TG Soft hanno analizzato un'altra campagna di malspam che veicola il

Trojan Banker Emotet , qui di seguito un esempio di email contente un documento che se avviato andrà a scaricare il malware:

SCAN53598_0009.docm

MD5: e5d3f99582ba35e6ec1cacd37f921f5c

Dimensione: 143635 Bytes

VirIT:

W97M.Downloader.BRY

nextreports.exe

MD5: 24b0909bee6f1d72858e1208117ccfd8

Dimensione: 405504 Bytes

VirIT:

Trojan.Win32.Emotet.BRZ

IOC:

e5d3f99582ba35e6ec1cacd37f921f5c

24b0909bee6f1d72858e1208117ccfd8

maceju[.]com/blog/wp-content/uploads/ke35rmm8a_lks5g8-82/

s://maymaychihai[.]com/wp-admin/MgBWkjXP/

jannahqu[.]org/wp-content/c72aexcrys_zuuy0kvr6r-8372/

szmoldparts[.]com/wp-admin/nHqceUHmJ/

nomadztruck[.]com/wp-content/uploads/SfwpziJD/

Emotet

Continue campagne di malspam che veicola

Trojan Banker Emotet anche in data 18 settembre 2019, di seguito un esempio di email:

DOCUMENTO.doc

MD5: 84597ddedd076788929f70efb33783ea

Dimensione: 317376 Bytes

VirIT:

W97M.Downloader.BSA

nextreports.exe

MD5: db6fa052c1fa491676309d4bb707d664

Dimensione: 405504 Bytes

VirIT:

Trojan.Win32.Emotet.BSB

IOC:

84597ddedd076788929f70efb33783ea

db6fa052c1fa491676309d4bb707d664

dirproperties[.]com/cgi-bin/fd14999/

run-germany[.]com/scripts/jc828208/

saxtorph[.]net/DOC/5ndqov018/

s://sukhumvithomes[.]com/sathorncondos[.]com/ucwna794/

vanscheers[.]com/cgi-bin/gorp7v455370/

Emotet

Anche giovedì 19 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam che distribuiva il malware

Emotet, qui di seguito viene riportato un campione dell'email:

DOCUMENTO 19092019 84124.doc

MD5: 41932b8b7a44a817f73e2b7c256768e2

Dimensione: 219710 Bytes

VirIT:

W97M.Downloader.BSC

(Emotet Payload)

MD5: 84d45e292ae19e38a9d5ccd91964332d

Dimensione: 385024 Bytes

VirIT:

Trojan.Win32.Emotet.BSC

IOC:

41932b8b7a44a817f73e2b7c256768e2

84d45e292ae19e38a9d5ccd91964332d

Emotet

Anche in data 20 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam che distribuiva il malware

Emotet, qui di seguito viene riportato un campione dell'email:

info 20190920 GO 27713.doc

MD5: 7870b8af80bc62828a755bb5a83541cf

Dimensione: 249856 Bytes

VirIT:

W97M.C

nextreports.exe

MD5: a8b84f382e19151cffe20b6c4c8afc6d

Dimensione: 438272 Bytes

VirIT:

Trojan.Win32.Emotet.BSC

IOC:

7870b8af80bc62828a755bb5a83541cf

a8b84f382e19151cffe20b6c4c8afc6d

s://www[.]chefeladlevi[.]com/wp-content/n2d3560/

s://www[.]atchec[.]com/wordpress/93v21/

s://aplsolutionsonline[.]com/twvs/300666/

s://tvjovem[.]net/wp-includes/8np4/

s://www[.]faraweel[.]com/wp-includes/5emw622/

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft