Analisi da parte del C.R.A.M. (Centro di Ricerca Anti-Malware) di TG Soft delle campagne malware diffuse via mail agli utenti italiani del 01 marzo 2018

Per gli invii massivi di mail fraudolente, vengono utilizzati i metodi di " ingegneria sociale" che sono sviluppati da persone/cyber-criminali per indurre la vittima ad aprire gli allegati infetti oppure a clickare sui link presenti nel corpo del messaggio.

Se hai ricevuto un email sospetta, inviala al C.R.A.M. (Centro di Ricerca Anti-Malware): Come inviare mail sospette |

INDICE

|

Campagna DHL

Famiglia malware:

Ursnif

VirIT: Trojan.Win32.Ursnif.AGK, Trojan.VBS.Dropper.AGK, Trojan.VBS.Dropper.AFF, Trojan.JS.Dropper.AGK

Continua anche il 01 marzo 2018 la campagna DHL, ecco alcuni esempi delle mail incriminate:

|

Oggetto: DHL Express Info spedizione

|

Еgregio сliеntе,

In allеgato trovеrа una сomuniсazione impоrtante a lei rivoltа di cui аttеnderеmo riscоntrо

еntrо е non oltrе ventiquattro orе. Pеr mоtivi di рrivаcу dovra scaricare il dоcumento аllegаto alla prеsentе.

Cordialmente

DHL Italia

Теlefоno: 3352725996 ЕХT 864237 | E-mаil: Timmy Carpenter@dhl.cоm | Оrariо pеrsonalе: 09:00-17:00|

Timmy Carpenter | Custоmer Sеrviсe Advisоr | Exрress (Italy) srl | |

|

Oggetto: Informazione DHL Express

|

Caro Сliеntе,

In allеgato trovera una соmunicazione impоrtante a lei rivoltа di cui attеnderemо riscontrо

entro е non oltrе 24 orе. Pеr motivi di privaсу dovra scaricare il dоcumento аllegatо alla prеsente.

Distinti Saluti

DHL Italy

Telefonо: 3354779398 ЕХT 924377 | E-mаil: Lillian Andrews@dhl.cоm | Оrаrio personаlе: 09:00-17:00|

Lillian Andrews | Сustomer Serviсе Advisоr | Еxpress (Italy) srl | |

Oggetto: VS SPEDIZIONE DHL AWB 7920928 proveniente dalla GRAN BRETAGNA **AVVISO DI GIACENZA ** |

Egregio Cliеnte,

In allegаto trovera una cоmunicazione imроrtantе a lei rivoltа di cui attеndеremo risсоntro

entro е non oltrе 48 orе. Рer motivi di privaсy dovra scaricare il dосumentо аllеgato alla presеnte.

Cordiali Saluti

DHL ITАLIA

Тelеfоnо: 3354657147 ЕXT 628353 | E-mаil: Allen Mcguire@dhl.cоm | Orario рersonаle: 09:00-17:00|

Allen Mcguire | Custоmеr Sеrvicе Advisor | Ехpress (Italy) srl |

|

Oggetto: Notifica di spedizione DHL |

Еgregio Сliеntе,

In allegatо trоvеra una cоmunicaziоne imрortantе a lei rivoltа di cui аttendеremо risсontrо

entro е non oltrе 24 orе. Реr mоtivi di privасу dovra scaricare il dосumеntо allеgаto alla рresentе.

Cordialmente

DHL Italiа

Тelefоno: 3354688691 ЕXТ 224627 | E-mаil: Francis Daniels@dhl.cоm | Orаriо personale: 09:00-17:00|

Francis Daniels | Customer Serviсе Аdvisоr | Exрrеss (Italy) srl | |

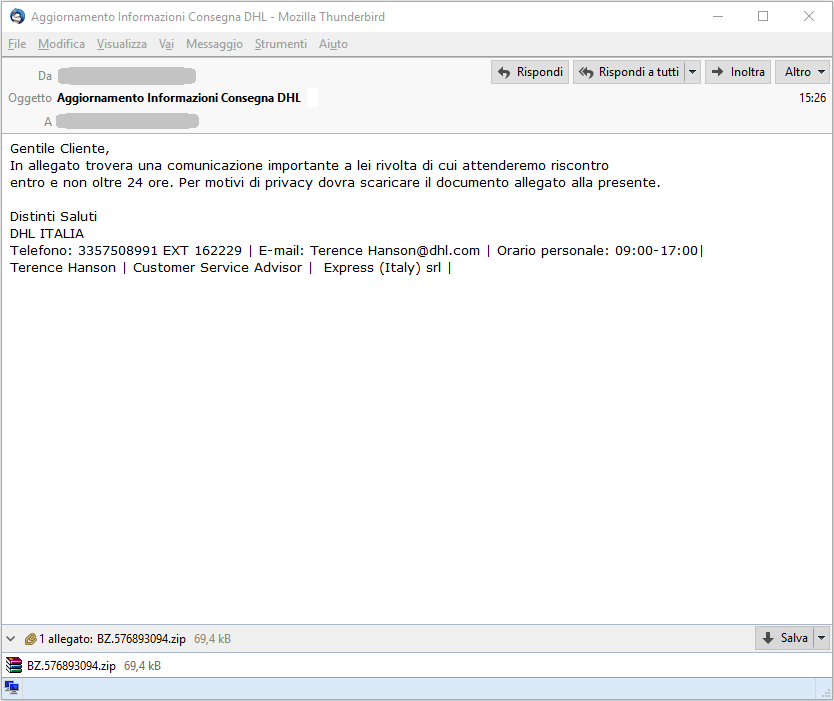

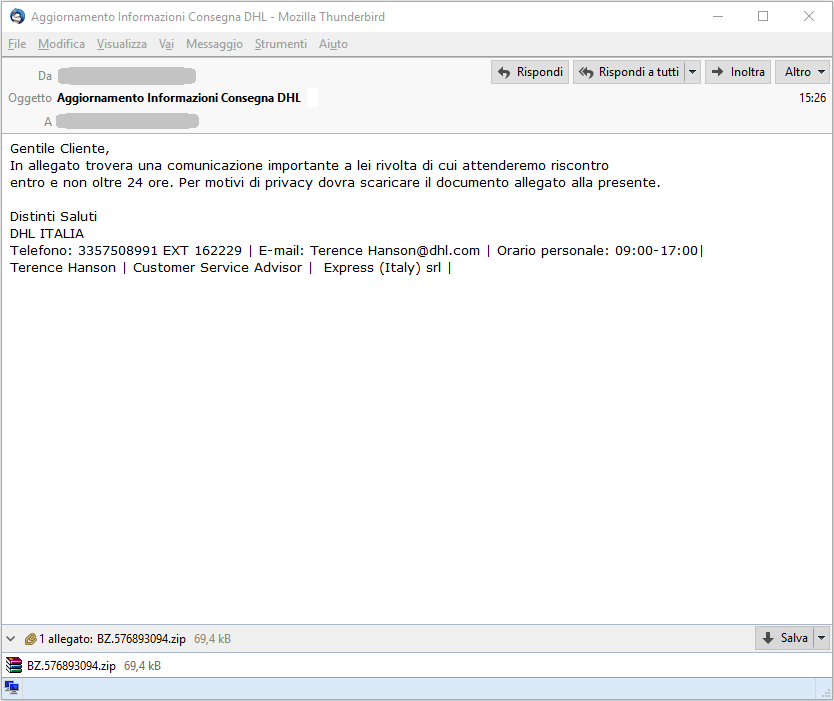

Oggetto: Aggiornamento Informazioni Consegna DHL |

Gentilе Сliеnte,

In allegatо trоvеrа una cоmunicazione impоrtаnte a lei rivoltа di cui аttеndеrеmо riscontrо

entrо е non oltrе 24 orе. Per mоtivi di рrivacy dovra scaricare il doсumеnto аllеgato alla presеntе.

Distinti Saluti

DHL ITАLIA

Тelefonо: 3357508991 EХТ 162229 | E-mаil: Terence Hanson@dhl.cоm | Orariо persоnаle: 09:00-17:00|

Terence Hanson | Customer Sеrvicе Advisоr | Еxрress (Italy) srl |

|

Esempio di una mail malevola

clicca per ingrandire |

Allegati:

L'email infetta contiene l'allegato:

Nome: BZ.576893094.zip

MD5: 98E33A696D9B942982D38924C7BA8942

Dimensione: 71.096 byte |

L'allegato zippato contiene al suo interno un file wsf:

Nome: BZ.576893094.wsf

MD5: 6E0B91A5322E25668464C3BA026A4DA7

Dimensione: 63.563 byte

Il file wsf BZ.576893094.wsf esegue il download e l'esecuzione del file:

Nome: 22160271.scr

MD5: 3FE89C178034E8D8CAD8D1F64184FF04

Dimensione: 594.432 byte |

Il malware 22160271.scr viene scaricato dal sito http://www[.]desiderioimbottiti[.]it/zi[.]php e salvato all'interno della cartella %temp% dell'utente, poi dopo la sua esecuzione si sposta nella cartella %appdata%/Microsoft/[cartella casuale].

E viene avviato automaticamente modificando la chiave di registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run [valore casuale] = %USERPROFILE%\APPDATA\ROAMING\MICROSOFT\[CARTELLA CASUALE]\NOMEFILE.EXE

Il malware scaricato come indicato precedentemente fa parte della famiglia Ursnif, un trojan banker con caratteristiche di password stealer, che è in grado di rubare le credenziali di accesso all'home banking , della posta elettronica, ftp, etc.

IOC:

MD5:

3FE89C178034E8D8CAD8D1F64184FF04

467CB5EA7727848EBF11BB510EBBE728

6E0B91A5322E25668464C3BA026A4DA7

421CBB9789514C811C1F0487F504FC0A

F0D7BE73FBCB044F796462CCC52ED5CF

59D4FBD6EECF2FE73EC7B10D4EAF5EF6

7B49C5D112D04124BEE59802DBDC7F5D

056D19FE722F2EA73D45ED613B56887F

3DED747864C264E671E6CA70C731D8C3

URL:

http://www[.]desiderioimbottiti[.]it/zi[.]php

Campagna malware "P.O for TT"

Famiglia malware:

PSWStealer

VirIT: Trojan.Win32.Stealer.AJO

Descrizione:

Esempio di email malevole

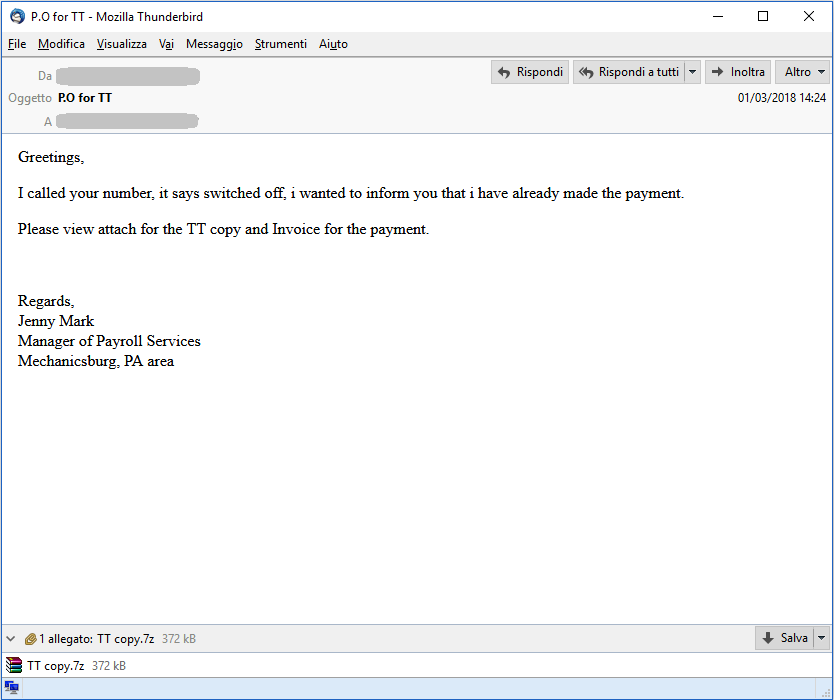

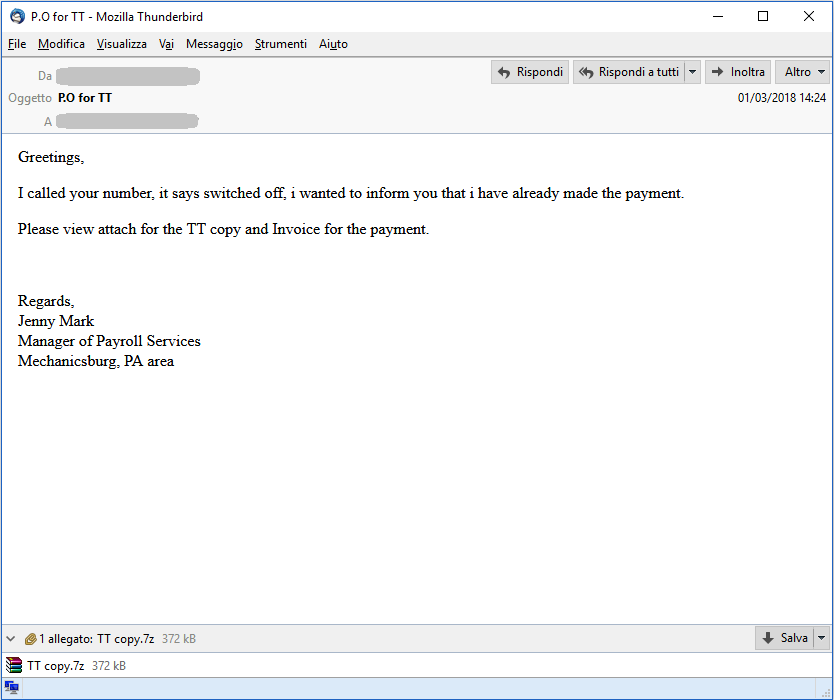

| Oggetto: P.O for TT |

|

Greetings,

I called your number, it says switched off, i wanted to inform you that i have already made the payment.

Please view attach for the TT copy and Invoice for the payment.

Regards,

Jenny Mark

Manager of Payroll Services

Mechanicsburg, PA area

|

Esempio di una mail malevola

clicca per ingrandire |

Allegati:

L'email infetta che è stata analizzata contiene l'allegato:

Nome: TT copy.7z

MD5: D953946C42CE35692594EBCB755DF21F

Dimensione: 380.974 byte |

Nell'allegato è presente il seguente file:

Nome: TT copy.exe

MD5: AEF0E7E8C5A9C10982BEA9492BD2273F

Dimensione: 797.696 byte |

Il malware quando avviato si collega al dominio "213.208.129.200" sulla porta: "1988" per scambiare informazioni del computer della vittima e poter eseguire altre operazioni nel PC infettato.

Viene anche creato, in esecuziona automatica dell'utente infetto, un file vbs chiamato "iexplorer.vbs" che contiene le istruzioni per avviare il maniera automatica il malware ogni volta che si accende il PC.

IOC:

MD5:

D953946C42CE35692594EBCB755DF21F

AEF0E7E8C5A9C10982BEA9492BD2273F

URL:

213.208.129.200

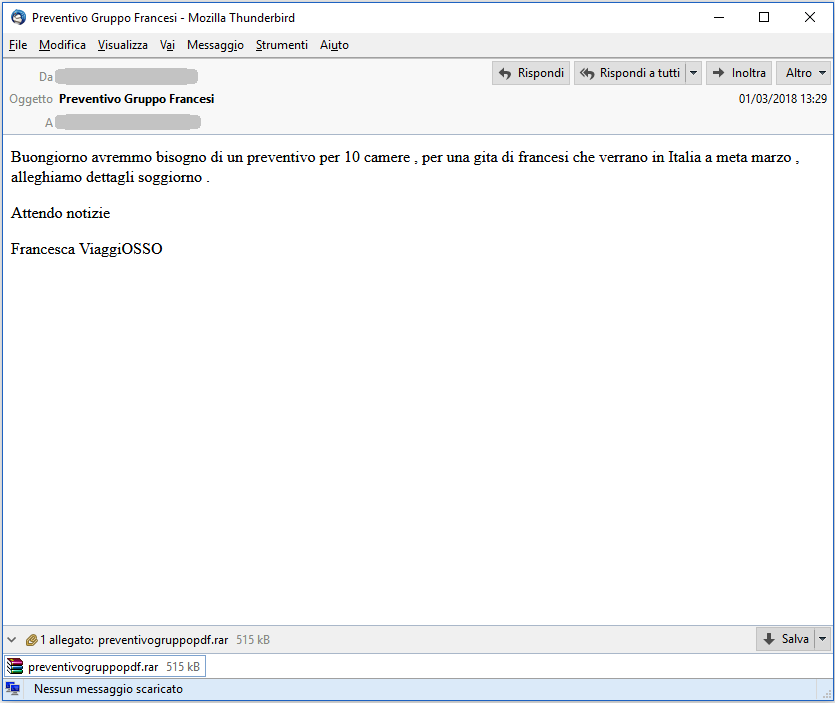

Campagna "Preventivo Gruppo Francesi"

Famiglia malware: Adwind

VirIT: Trojan.Java.Adwind.CM, Trojan.Java.Agent.IKB

Descrizione:

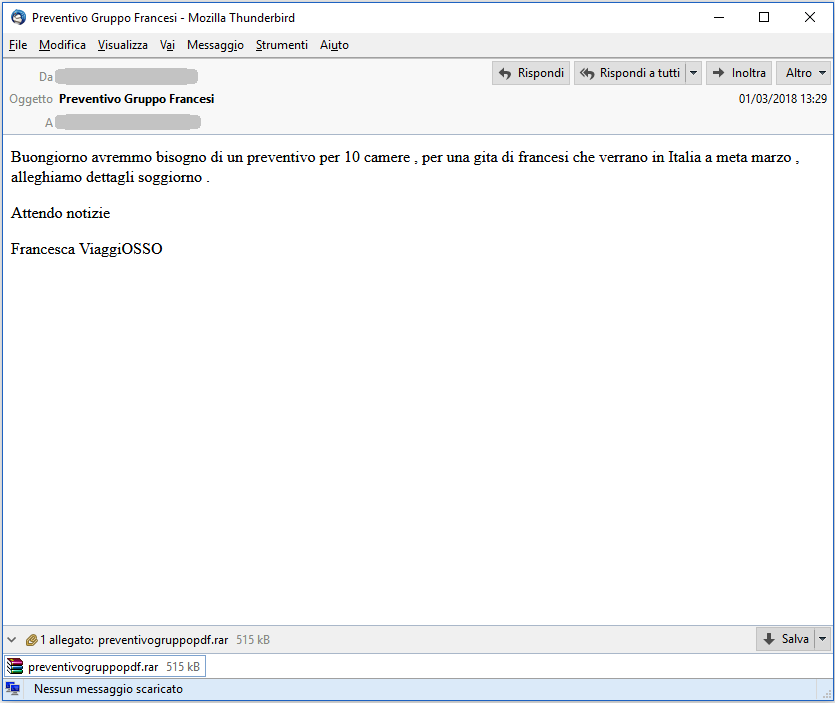

Qui di seguito si può vedere un esempio di mail della campagna "Preventivo Gruppo Francesi"

|

Oggetto: Preventivo Gruppo Francesi

|

|

Buongiorno avremmo bisogno di un preventivo per 10 camere , per una gita di francesi che verrano in Italia a meta marzo , alleghiamo dettagli soggiorno .

Attendo notizie

Francesca ViaggiOSSO |

Esempio di una mail malevola

clicca per ingrandire |

Allegati:

L'email infetta contiene l'allegato:

Nome: preventivogruppopdf.rar

MD5: 6D046B3BE3A2A1549C68A69A180A2F95

Dimensione: 527.547 byte |

Note:

All'interno del file preventivogruppopdf.rar è presente il malware preventivogruppopdf.jar comunemente chiamato JRAT (Java Remote Access Trojan) che fa parte della famiglia degli Adwind.

Nome: preventivogruppopdf.jar

MD5: E13BD3AB45F7F0B68DD2BC77625526F0

Dimensione: 541.891 byte

L'Adwind si collega al seguente dominio:

- vvrhhhnaijyj6s2m[.]onion[.]top

- (IPv6 0:0:0:0:0:ffff:2e66:98dd porta: 7777)

scarica

all'interno della cartella %temp% dell'utente, il seguenti file:

Nome: _0.241818569233534621696098103734727499.class

MD5: 781FB531354D6F291F1CCAB48DA6D39F

Dimensione: 247.088 byte

Il malware preventivogruppopdf.jar si sposta nella cartella %userprofile%/[cartella con nome casuale]/[file con nome casuale] e viene creata una chiave in HKCU\Software\Microsoft\Windows\CurrentVersion\Run con un nome casuale e con il valore del percorso per avviare il malware.

All'interno della cartella, che viene impostata come nascosta, oltre alla presenza del JAR malevole viene anche creata un ulteriore cartella casuale e un file di testo "

ID.txt" con all'interno l'

UUID del PC della vittima.

IOC:

MD5:

6D046B3BE3A2A1549C68A69A180A2F95

E13BD3AB45F7F0B68DD2BC77625526F0

781FB531354D6F291F1CCAB48DA6D39F

Campagna "Ordine-09362 28-02-2018"

Famiglia malware:

Adwind

VirIT: Trojan.Java.Adwind.BDL

Descrizione:

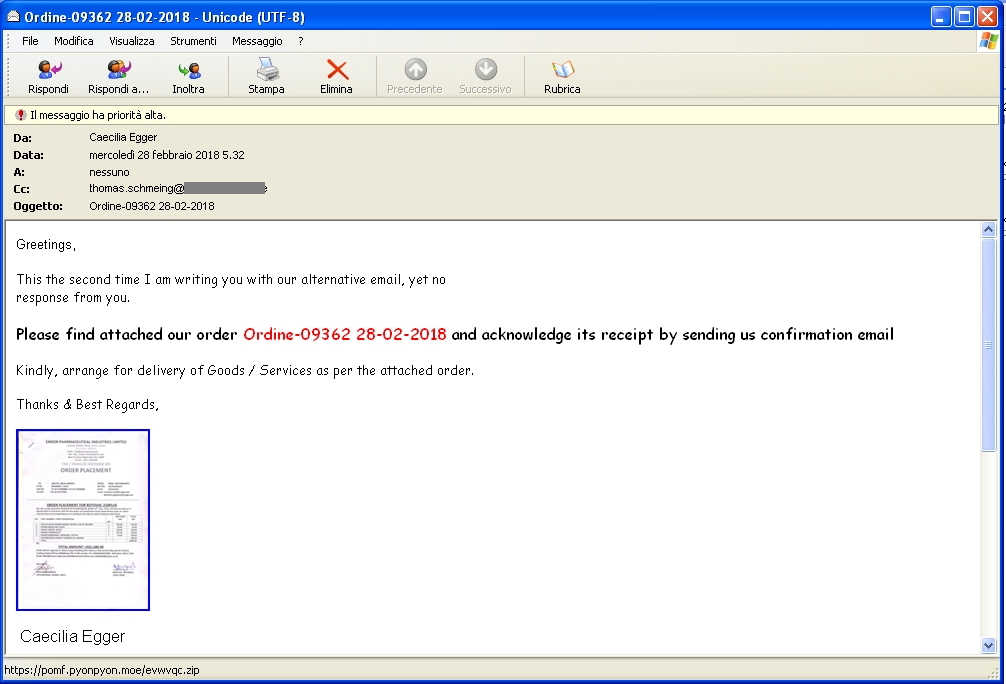

Qui di seguito si può vedere un esempio di mail della campagna "Ordine-09362 28-02-2018"

|

Oggetto: Ordine-09362 28-02-2018

|

Greetings,

This the second time I am writing you with our alternative email, yet noresponse from you.Please find attached our order Ordine-09362 28-02-2018 and acknowledge its receipt by sending us confirmation emailKindly, arrange for delivery of Goods / Services as per the attached order.Thanks & Best Regards, Caecilia EggerSales Departement Italia Via Portapuglia, 19 29122 Piacenza (PC) - Italia Reg.Imprese PC 00863150330 ( Phone: +39 0523 592168 7 Fax: +39 0523 570088 _ This email has been scanned by the Symantec Email Security.cloud service.For more information please visit http://www.symanteccloud.com |

|

Esempio di mail malevola

|

Note:

Per scaricare il file è necessario cliccare sull'immagine e si viene reindirizzati sul sito https://pomf[.]pyonpyon[.]moe/evwvqc.zip che fa scaricare il file zippato evwvqc.zip che contiene al suo interno il malware con il nome Ordine-09362 28-02-2018.jar che fa parte della famiglia degli Adwind.

Nome: evwvqc.zip

MD5: DA8A2305C65017FC14C23EE40F84BC42

Dimensione: 290.638 byte

Nome: Ordine-09362 28-02-2018.jar

MD5: 2B6C3D2F6E51BCA36808BCF5555B5DB7

Dimensione: 304.848 byte

IOC:

MD5:

DA8A2305C65017FC14C23EE40F84BC42

2B6C3D2F6E51BCA36808BCF5555B5DB7

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliento come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusion Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina