|

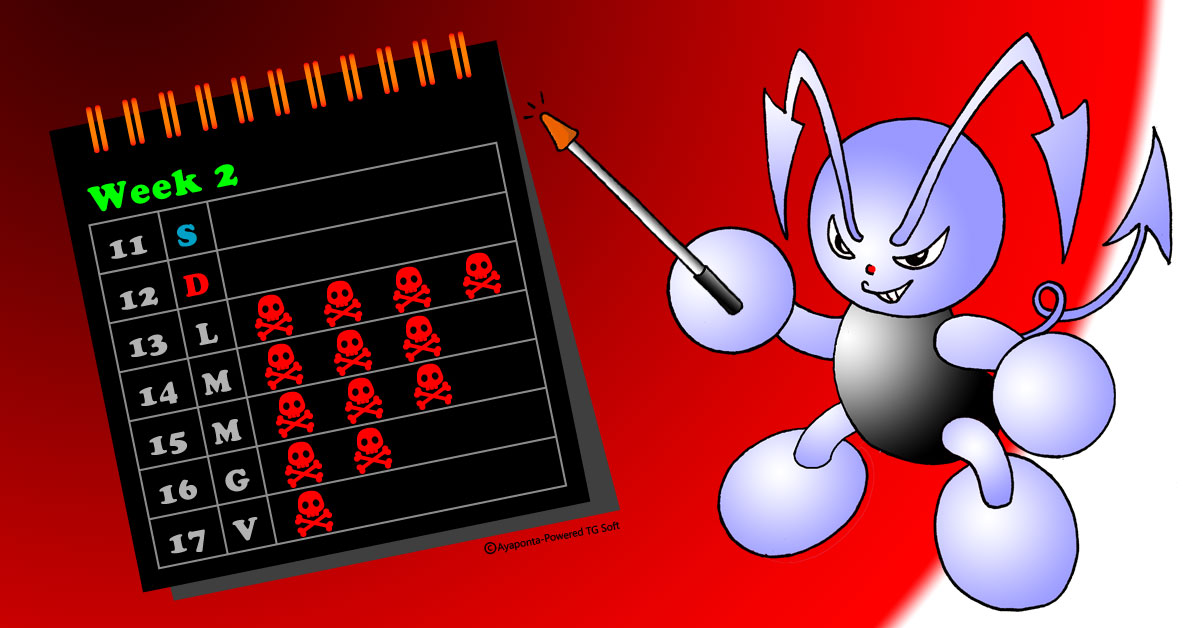

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 11 gennaio 2020 al 17 gennaio 2020: Emotet, TrickBot, SLoad, HawkEye, LokiBot, Ursnif

|

INDICE

==> 13 gennaio 2020 => PWStealer - HawkEye - LokiBot - SLoad - TrickBot

==> 14 gennaio 2020 => Emotet - PWStealer - LokiBot

==> 15 gennaio 2020 => Emotet - PWStealer - RAT

==> 16 gennaio 2020 => Emotet - LokiBot - Ursnif

==> 17 gennaio 2020 => Emotet - W97M.Downloader

==> Consulta le campagne del mese di Dicembre |

PWStealer

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

139 _BIFU _20_ordine_18001000300.exe

MD5: 7755e58f053e95084e7fa2155c2458fa

Dimensione: 2170368 Bytes

VirIT: Trojan.Win32.Genus.BXX

IOC:

7755e58f053e95084e7fa2155c2458fa

HawkEye

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

DHL - AWB.exe

MD5: 0c4aad5498ec20cfbe2e80df748c70e2

Dimensione: 942080 Bytes

VirIT: Trojan.Win32.PSWStealer.BXX

IOC:

0c4aad5498ec20cfbe2e80df748c70e2

LokiBot

richiesta urgente di preventivo.exe

MD5: f85f0ab7aece4d94951b6c3942024984

Dimensione: 40960 Bytes

VirIT: Trojan.Win32.LokiBot.BXX

IOC:

f85f0ab7aece4d94951b6c3942024984

p://alphastand[.]trade/alien/fre.php

p://ifunanya[.]cf

p://ckav[.]ru

Torna ad inizio pagina

SLoad

sollecito-avviso-AI73128826370.vbs

MD5: 2fdc122e26388f5b76466b0d6df5869d

Dimensione: 8003 Bytes

VirIT:

Trojan.VBS.SLoad.BXX

gONCdlpa.jpg

MD5: 90a69b23efb0a54393bf31120f5217fa

Dimensione: 187534 Bytes

VirIT:

Trojan.PS.Sload.BXX

IOC:

2fdc122e26388f5b76466b0d6df5869d

90a69b23efb0a54393bf31120f5217fa

s://fbabob[.]com/doprena/AI73128826370.gif

Torna ad inizio pagina

TrickBot

fatturare_1052637.doc

MD5: 338883c959bcacf620cc089134149efb

Dimensione: 96475 Bytes

VirIT:

W97M.TrickBot.BXY

0.7055475.jse

MD5: b997946a57ece6709efcb299bfffbe8e

Dimensione: 38638 Bytes

VirIT:

Trojan.JS.Dwnldr.BXY

k9ah19bwb.exe

MD5: a44f9558755af01f502ca2892fbaa48d

Dimensione: 544992 Bytes

VirIT:

Trojan.Win32.TrickBot.BXY

IOC:

338883c959bcacf620cc089134149efb

b997946a57ece6709efcb299bfffbe8e

a44f9558755af01f502ca2892fbaa48d

p://bbvaticanskeys[.]com/RED3.exe

IP: 94.23.64.40

Torna ad inizio pagina

Emotet

KXJYB21-20200114.doc

MD5: c04fa829e093f9bb088cdd7fd7594b19

Dimensione: 238061 Bytes

VirIT:

W97M.Emotet.BXZ

titlewrap.exe

MD5: 60a64f8ae78910f0f0d3552da7c55aa6

Dimensione: 299120 Bytes

VirIT:

Trojan.Win32.Emotet.BXZ

IOC:

c04fa829e093f9bb088cdd7fd7594b19

60a64f8ae78910f0f0d3552da7c55aa6

p://cg.hotwp[.]net/wp-admin/b56-cf7ycs7-853921/

p://parcerias[.]azurewebsites.net/wp-admin/sqTIPlE/

p://blog.51cool[.]club/wp-admin/ZKhdjM/

s://jewellink[.]com.au/wp-includes/1sih8lud-24ey29cny-8733215949/

p://de.offbeat[.]guide/de/tletvwd-me4oo90-62479195/

PWStealer

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

DHL_FORM14PDF.exe

MD5: c510ef789a4b8d006b9a358f60e6dfd4

Dimensione: 1993216 Bytes

VirIT:

Trojan.Win32.Genus.BXZ

IOC:

c510ef789a4b8d006b9a358f60e6dfd4

LokiBot

ordine d'acquisto urgente.exe

MD5: c4d9c33fcd465d62cdbf4d33f26c3243

Dimensione: 49152 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYA

IOC:

c4d9c33fcd465d62cdbf4d33f26c3243

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

p://unvacsth[.]tk

Emotet

9723229-1501.doc

MD5: 4bde69751c871e870acc06244c5ad625

Dimensione: 252147 Bytes

VirIT:

W97M.Emotet.BYB

titlewrap.exe

MD5: a4e363b13ae74480aac7b37ad89142a2

Dimensione: 413777 Bytes

VirIT: Trojan.Win32.Emotet.BYB

IOC:

4bde69751c871e870acc06244c5ad625

a4e363b13ae74480aac7b37ad89142a2

s://demo.voolatech[.]com/360/yo12394/

p://vikisa[.]com/administrator/OMM4w/

s://snchealthmedico[.]com/software/FxbWe5q/

p://conilizate[.]com/Sitio_web/8PzLe0/

s://myevol[.]biz/webanterior/kid/

PWStealer

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

DHL_FORM14PDF.exe

MD5: 9ba276472c0a8323f944e420326b8f7e

Dimensione: 1965568 Bytes

VirIT: Trojan.Win32.PSWStealer.BYB

IOC:

9ba276472c0a8323f944e420326b8f7e

RAT

Il malware usa un software legittimo di controllo remoto chiamato "AnyPlace Control" per avere l'accesso alla macchina della vittima.

Guida per aggiornare la password in Powertransactpdf.exe

MD5: d0be060925ed29629568ffa1aeed766c

Dimensione: 1265475 Bytes

VirIT: Trojan.Win32.PSWStealer.BYB

IOC:

d0be060925ed29629568ffa1aeed766c

LokiBot

Ordine di acquisto NO-2019-11000192.exe

MD5: 68cc73e510676a085f89b3ab281f6d58

Dimensione: 1398784 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYD

IOC:

68cc73e510676a085f89b3ab281f6d58

p://vlkl.xyz

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

Emotet

FTT_S-687590.doc

MD5: 451ee501fb457db2c99dfd3a64a598ea

Dimensione: 249362 Bytes

VirIT:

W97M.Downloader.BXZ

titlewrap.exe

MD5: 88e6ae40de967a1885e11917c98a4be3

Dimensione: 639236 Bytes

VirIT:

Trojan.Win32.Emotet.BYD

IOC:

451ee501fb457db2c99dfd3a64a598ea

88e6ae40de967a1885e11917c98a4be3

p://taobaoraku[.]com/wp-content/MMGngia/

s://nguyenminhthong[.]xyz/wp-content/cxqSK70/

p://holodrs[.]com/gstore/T5zC3111/

p://compta[.]referansy.com/cgi-bin/lU12/

s://www.clinicacrecer[.]com/home/oKT/

Ursnif

Nuovo documento 1.vbs

MD5: da75c6cdd78aa95ddfa3087a94d2faab

Dimensione: 4251482 Bytes

VirIT:

Trojan.VBS.Dwnldr.BYF

ColorPick.exe

MD5: e6a6652cdde0881776712c33fb0f44e7

Dimensione: 262144 Bytes

VirIT:

Trojan.Win32.Ursnif.BYF

| Versione: 21711 |

| Gruppo: 5153 |

| Key: 10291029JSJUYNHG |

IOC:

da75c6cdd78aa95ddfa3087a94d2faab

e6a6652cdde0881776712c33fb0f44e7

p://understudyvideo[.]com/akls?ymc=75426

p://searchfundanalyst[.]com/uedqoyl?wjjkd=14456

p://understudyknowledge[.]com/paginfo83.php

link.philippeschellekens[.]com

Emotet

fattura 1676741.doc

MD5: 35f98ab946f48323fbf47fa8bc439d7e

Dimensione: 258504 Bytes

VirIT:

W97M.Emotet.BYF

titlewrap.exe

MD5: 845694ec8fb3b958f21d5ef518305571

Dimensione: 340079 Bytes

VirIT:

Trojan.Win32.Emotet.BYF

IOC:

35f98ab946f48323fbf47fa8bc439d7e

845694ec8fb3b958f21d5ef518305571

p://jayracing[.]com/996tt/UNID/

p://josemoo[.]com/Vs7x8hyVEL/

p://rcmgdev44[.]xyz/cgi-bin/rossN32/

p://itconsortium[.]net/images/0o32239/

p://demu[.]hu/wp-content/UWal/

W97M.Downloader

fa00014413104.doc

MD5: 4e065592040179258a9316f7535b0b57

Dimensione: 680448 Bytes

VirIT:

W97M.Downloader.BYG

swedfr0.jse

MD5: ffafce2a4aa98bec59a1b065691336dd

Dimensione: 312720 Bytes

VirIT:

Trojan.JS.Dwnldr.BYG

IOC:

4e065592040179258a9316f7535b0b57

ffafce2a4aa98bec59a1b065691336dd

Torna ad inizio pagina

Consulta le campagne del mese di Dicembre

Vi invitiamo a consultare i report del mese di Dicembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

04/01/2020 =

Report settimanale delle campagne italiane di Malspam dal 04 gennaio al 10 gennaio 2020

21/12/2019 =

Report settimanale delle campagne italiane di Malspam dal 21 dicembre al 27 dicembre 2019

14/12/2019 =

Report settimanale delle campagne italiane di MalSpam dal 14 dicembre al 20 dicembre 2019

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft