|

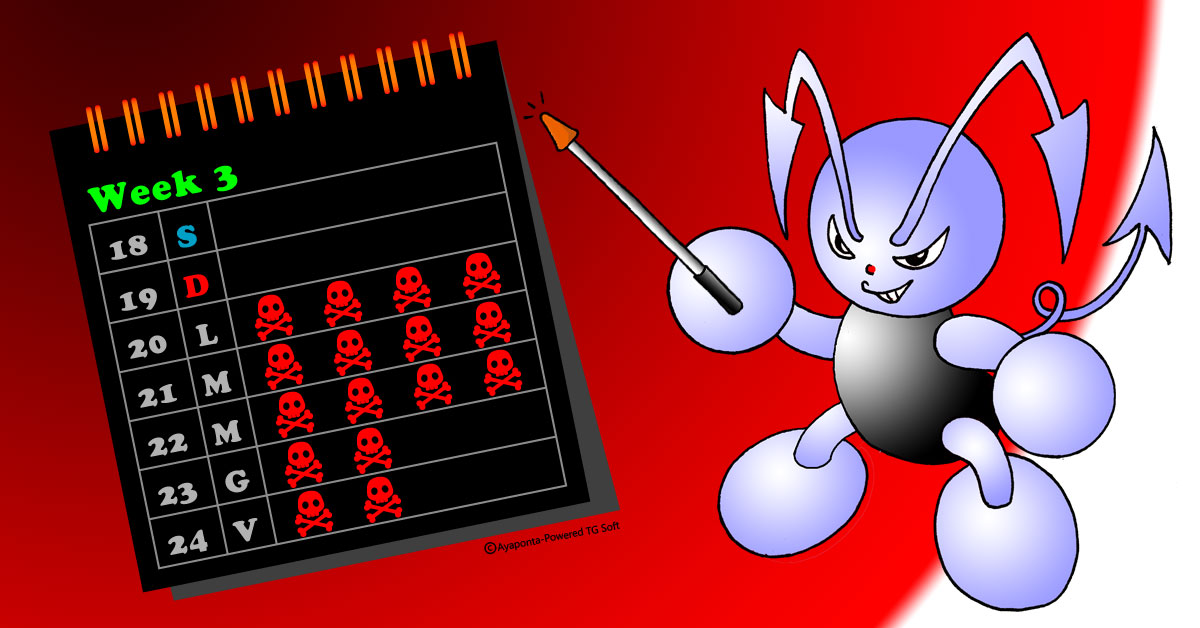

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 18 gennaio 2020 al 24 gennaio 2020: Emotet, Ursnif, NanoCore, LokiBot, W97.Downloader, PWStealer, RAT

|

INDICE

==> 20 gennaio 2020 => Emotet - W97.Downloader - NanoCore, PWStealer

==> 21gennaio 2020 => PWStealer - LokiBot - Emotet - W97.Downloader - NanoCore

==> 22 gennaio 2020 => Emotet - RAT - PWStealer - JSDropper

==> 23 gennaio 2020 => Emotet - PWStealer

==> 24 gennaio 2020 => Emotet - Ursnif - PWStealer - NanoCore

==> Consulta le campagne del mese di Dicembre/Gennaio

|

Emotet

FATT-4731092.doc

MD5: a500cfbc5fa6b16e6f43610ee43daf4a

Dimensione: 246188 Bytes

VirIT:

W97M.Emotet.BYH

titlewrap.exe

MD5: 2c612e10809702488844f54ef20c2a34

Dimensione: 319643 Bytes

VirIT:

Trojan.Win32.Emotet.BYH

IOC:

a500cfbc5fa6b16e6f43610ee43daf4a

2c612e10809702488844f54ef20c2a34

p://www.xishicanting[.]com/wp-admin/jIx/

p://goharm[.]com/wp-content/WPsA5Ny/

p://testtaglabel[.]com/wp-includes/LqYA88863/

s://dynomind[.]tech/wp-admin/mSDV53/

s://nicest-packaging[.]com/calendar/He81/

W97.Downloader

f05812361.doc

MD5: 74ba0dbe694df934016c8b5777c7d176

Dimensione: 676864 Bytes

VirIT: W97M.Downloader.BYI

Gruzzz.jse

MD5: 6e7603cfba86c4360eca38f5ecce33ab

Dimensione: 309870 Bytes

VirIT: Worm.JS.Agent.BYI

IOC:

74ba0dbe694df934016c8b5777c7d176

6e7603cfba86c4360eca38f5ecce33ab

NanoCore

102205927,pdf.exe

MD5: 88dc24e8c7e7380aa26fed48872df8bf

Dimensione: 40960 Bytes

VirIT:

Trojan.Win32.LokiBot.BYH

IOC:

88dc24e8c7e7380aa26fed48872df8bf

79.134.225[.]123

- WebBrowserPassView

- Mail PassView

Informazioni sul prodotto Sitech doc.exe

MD5: 0d93c13a34563713e8d91df01b5dfb80

Dimensione: 192512 Bytes

VirIT:

Trojan.Win32.Genus.BYI

IOC:

0d93c13a34563713e8d91df01b5dfb80

185.244.30[.]8

PWStealer

Payment Invoice.exe

MD5: 4f4ba5b4e374ea96d3dc1c702aacb784

Dimensione: 524800 Bytes

VirIT: Trojan.Win32.Injector.BYH

FJRyMPrfjONDXcmIma5.exe

MD5: e4176decc386dac446d620ed8f13751f

Dimensione: 281088 Bytes

VirIT: Trojan.Win32.Genus.BYL

IOC:

4f4ba5b4e374ea96d3dc1c702aacb784

e4176decc386dac446d620ed8f13751f

Torna ad inizio pagina

PWStealer

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

DHL_FORM14PDF.exe

MD5: 2151aa9ff552bdd27ca1e256d75f1dc7

Dimensione: 2041344 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYJ

IOC:

2151aa9ff552bdd27ca1e256d75f1dc7

LokiBot

Ordine di acquisto NO-2019-11000195.exe

MD5: a4843a8cfe0a4cd436e2819bc3f0975e

Dimensione: 1333760 Bytes

VirIT:

Trojan.Win32.Dnldr30.CAVQ

IOC:

a4843a8cfe0a4cd436e2819bc3f0975e

Emotet

SCAN17612_00042.doc

MD5: a74584a902e799c831440318e75ee2e9

Dimensione: 298214 Bytes

VirIT:

W97M.Emotet.BYJ

titlewrap.exe

MD5: c206e4c233e603faa53c8296b3d34d60

Dimensione: 647569 Bytes

VirIT:

Trojan.Win32.Emotet.BYJ

IOC:

a74584a902e799c831440318e75ee2e9

c206e4c233e603faa53c8296b3d34d60

p://www.besthelpinghand[.]com/wp-admin/tsh4/

p://safari7.devitsandbox[.]com/error-log/wuuie/

s://iconeprojetos[.]eng.br/wp-includes/rest-api/pkOOwDoI/

p://hecquet[.]info/clickandbuilds/mV8Sn/

p://trungcapduochanoi[.]info/wp-admin/w3pg1ny/

PWStealer

scan qoutation 789652_pdf_.exe

MD5: 885a01e918c93acc93af39562fea7aab

Dimensione: 534016 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYJ

IOC:

885a01e918c93acc93af39562fea7aab

W97.Downloader

f06242862.doc

MD5: 5f8252631265b50aa61f93222115b87c

Dimensione: 663552 Bytes

VirIT:

W97M.Downloader.BYJ

MashM.jse

MD5: 994bac6b4722ad32445a8a418c52e37e

Dimensione: 306665 Bytes

VirIT:

Worm.JS.Agent.BYJ

IOC:

5f8252631265b50aa61f93222115b87c

994bac6b4722ad32445a8a418c52e37e

NanoCore

Informazioni sul prodotto Sitech 4763764738doc.exe

MD5: 763ed454734e07e35e1d028547eccf9a

Dimensione: 61440 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYK

IOC:

763ed454734e07e35e1d028547eccf9a

LokiBot

Cefla richiesta di offerta.exe

MD5: 0c883185f3ca472b6f9bfc39bd4f3007

Dimensione: 40960 Bytes

VirIT:

Trojan.Win32.LokiBot.BYK

IOC:

0c883185f3ca472b6f9bfc39bd4f3007

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

p://gadinacom[.]gq

Emotet

fatt_T-821903.doc

MD5: c7ebde0e86f6d80bba50477caef38cbf

Dimensione: 294658 Bytes

VirIT:

W97M.Emotet.BYL

titlewrap.exe

MD5: 22d358e97f8a16f5c556939f4c1d4be7

Dimensione: 434191 Bytes

VirIT: Trojan.Win32.Emotet.BYL

IOC:

c7ebde0e86f6d80bba50477caef38cbf

22d358e97f8a16f5c556939f4c1d4be7

p://www.oasineldeserto[.]info/mio/BwRux1dn/

p://icanpeds[.]com/modules/xhdo6h/

p://alexbase[.]com/plugins/gqwgr/

p://tkaystore[.]com/components/I5y/

p://kueproj.linuxpl[.]eu/pax3hdtv/7qj/

RAT

Il malware usa un software legittimo di controllo remoto chiamato "AnyPlace Control" per avere l'accesso alla macchina della vittima.

AFLF@AMMCERT@2020@pdf.exe

MD5: dccec0ef45767584706656acf710ffa1

Dimensione: 915385 Bytes

VirIT: Trojan.Win32.Injector.BYL

IOC:

dccec0ef45767584706656acf710ffa1

JSDropper

info.js

MD5: b432ea5e166eba7f2a9459c97bbb7db2

Dimensione: 4354 Bytes

VirIT: Trojan.JS.Dropper.BYL

IOC:

b432ea5e166eba7f2a9459c97bbb7db2

PWStealer

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

SHIPMENT NOTICE.exe

MD5: a1a17dce27837f03306c1c3b134bed4a

Dimensione: 1948160 Bytes

VirIT: Trojan.Win32.Injector.BYL

IOC:

a1a17dce27837f03306c1c3b134bed4a

Il malware sfrutta un software sviluppato da NirSoft chiamata "Mail PassView" per esfiltrare le password dai browser.

Ricevuta.exe

MD5: e84884b241ff815d6021ece1fa995ba2

Dimensione: 1948160 Bytes

VirIT: Trojan.Win32.PSWStealer.BYL

IOC:

e84884b241ff815d6021ece1fa995ba2

RAT

Doc fatt n.365.lnk

MD5: dfecab5b3e9a087ca3a59c1b7d68f8bc

Dimensione: 2339 Bytes

VirIT: Trojan.Win32.Injector.BYL

file1.exe

MD5: 6681b6416107cbef296e5c4357747f1c

Dimensione: 55345 Bytes

VirIT: Trojan.PS.Dwnldr.BVL

file2.exe

MD5: a6c615553d18df138fc6a7be376227d3

Dimensione: 48155 Bytes

VirIT: Trojan.PS.Dwnldr.BVL

IOC:

dfecab5b3e9a087ca3a59c1b7d68f8bc

6681b6416107cbef296e5c4357747f1c

a6c615553d18df138fc6a7be376227d3

185.140.53[.]69

Emotet

FATTURA-R-436193.doc

MD5: e81bc3bd87078a6ec743fba6763f225d

Dimensione: 65136 Bytes

VirIT:

W97M.Emotet.BYN

titlewrap.exe

MD5: 9a43a11f3185caddbb637dd8f25cc383

Dimensione: 344300 Bytes

VirIT:

Trojan.Win32.Emotet.BYN

IOC:

e81bc3bd87078a6ec743fba6763f225d

9a43a11f3185caddbb637dd8f25cc383

p://soulcastor[.]com/wp-admin/45DYkS/

p://www.omstarfabricators[.]com/wp-includes/oCp2002/

s://allainesconsultancyinc[.]com/wp-content/TuOJ/

p://203.109.113[.]155/bettertools/hDw/

s://phbarangays[.]com/49deaai/SaL/

PWStealer

nuovo ordine.scr

MD5: 0ca041d623550e2e8c28a69fe4d7d794

Dimensione: 493056 Bytes

VirIT:

Trojan.Win32.NanoCore.BYN

IOC:

0ca041d623550e2e8c28a69fe4d7d794

Emotet

Invio documento rif.73261663 del 24.01.2020.doc

MD5: 5ab28b51973dde29a6e1d0b34352a2ab

Dimensione: 139490 Bytes

VirIT:

W97M.Emotet.BYP

titlewrap.exe

MD5: bf42bf2c96f4dc56b16103f365aa758c

Dimensione: 357670 Bytes

VirIT:

Trojan.Win32.Emotet.BYP

IOC:

5ab28b51973dde29a6e1d0b34352a2ab

bf42bf2c96f4dc56b16103f365aa758c

http://asemancard[.]com/oold/rihof/

http://trilochan[.]org/wp-content/aOA8K5L/

http://w04.jujingdao[.]com/wp-admin/r8/

http://vinetechs[.]net/searchlabor/XA/

https://www.vendameucarroo[.]com/bor/IftZ5/

Ursnif

info_01_24.doc

MD5: 6df1b1f28bd9d44bd44d440133a0546a

Dimensione: 67593 Bytes

VirIT:

W97M.Ursnif.BYP

| Versione: 217111 |

| Gruppo: 3563 |

| Key: 10291029JSJUYNHG |

IOC:

6df1b1f28bd9d44bd44d440133a0546a

fampraffer[.]com/gunshu/lewasy.php?l=aticais5.cab

jottnistic[.]com/gunshu/lewasy.php?l=aticais3.cabz

seepisiolt[.]com/gunshu/lewasy.php?l=aticais7.cabz

panouluers[.]com/gunshu/lewasy.php?l=aticais11.cab

betactecto[.]com/gunshu/lewasy.php?l=aticais8.cab

mimeaniega[.]com/gunshu/lewasy.php?l=aticais3.cab

PWStealer

SKMBT_C4563825490403361242020.PDF.exe

MD5: f620aab465e598260edeaf6c6c48a196

Dimensione: 1835520 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYP

IOC:

f620aab465e598260edeaf6c6c48a196

Copia rapida 954789400_PDF_.exe

MD5: 5b90a937185c95b49cfc8891ddc82560

Dimensione: 624128 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYP

IOC:

5b90a937185c95b49cfc8891ddc82560

NanoCore

veloce_1242020,pdf.exe

MD5: f86eb439e923d033f9467723e3969dc6

Dimensione: 118784 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYP

IOC:

f86eb439e923d033f9467723e3969dc6

79.134.225[.]123

Torna ad inizio pagina

Consulta le campagne del mese di Dicembre/Gennaio

Vi invitiamo a consultare i report del mese di Dicembre/Gennaio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

04/01/2020 =

Report settimanale delle campagne italiane di Malspam dal 04 gennaio al 10 gennaio 2019

21/12/2019 =

Report settimanale delle campagne italiane di MalSpam dal 21 dicembre al 27 dicembre 2019

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft