|

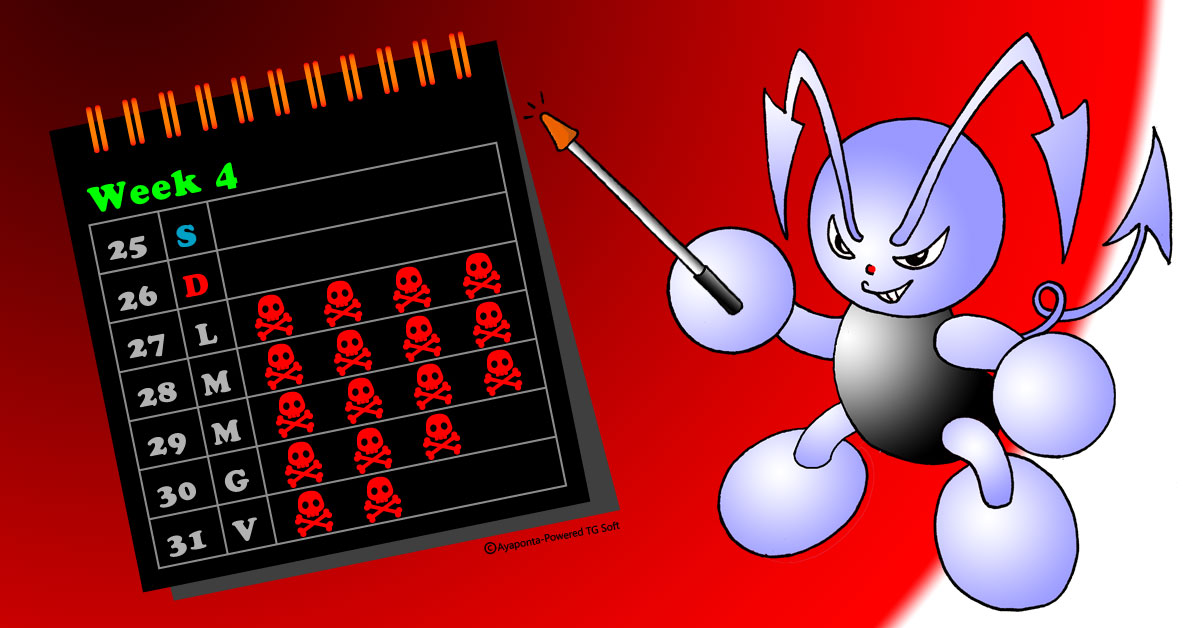

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 25 gennaio 2020 al 31 gennaio 2020: Emotet, Ursnif, Sload, LokiBot, Adwind, Worm, PWStealer

|

INDICE

==> 27 gennaio 2020 => Emotet, SLoad, LokiBot, Adwind, Worm, Ursnif

==> 28 gennaio 2020 => Emotet, LokiBot, PWStealer

==> 29 gennaio 2020 => Emotet, PWStealer, LokiBot

==> 30 gennaio 2020 => LokiBot, PWStealer

==> 31 gennaio 2020 => LokiBot, Emotet

==> Consulta le campagne del mese di Gennaio

|

SLoad

copia-cortesia-fattura-numero-JY85380555158.vbs

MD5: 02fbf778abc4345d1f6e56bb876217ef

Dimensione: 9459 Bytes

VirIT:

Trojan.VBS.SLoad.BYR

qSSyZGdd.jpg

MD5: d89343d7ca79d4706bab23b5ccc871c2

Dimensione: 133759 Bytes

VirIT:

Trojan.VBS.SLoad.BYR

IOC:

02fbf778abc4345d1f6e56bb876217ef

d89343d7ca79d4706bab23b5ccc871c2

s://beststaffusa[.]com/bar/JY85380555158.jpg

LokiBot

Conferma pagamento KOVO 23 gennaio.exe

MD5: 721e12d8bafef038cb648d7cc15fc7fe

Dimensione: 73728 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYR

IOC:

74ba0dbe694df934016c8b5777c7d176

6e7603cfba86c4360eca38f5ecce33ab

s://uwachukwuu[.]cf

s://alphastand[.]trade/alien/fre.php

s://kbfvzoboss[.]bid/alien/fre.php

Emotet

SEINK6J_012720_{FROM.DOMAIN-1-UP}.doc

MD5: 13596a36d02d2c930e77ba1e9ea865d6

Dimensione: 155239 Bytes

VirIT:

W97M.Emotet.BYR

pdeftpurge.exe

MD5: 4b700f417558c91b40d9e5ff2285c4d6

Dimensione: 110664 Bytes

VirIT:

Trojan.Win32.Emotet.BYS

IOC:

13596a36d02d2c930e77ba1e9ea865d6

4b700f417558c91b40d9e5ff2285c4d6

s://www.speedpassitalia[.]it/zhofrq/bCHcIAXtR/

p://www.charliemoney[.]com.br/q8daa5/jfez3qid-1jnc-33996/

s://www.redmoonexport[.]in/redmoon/ySQbEVsk/

p://recentgovtjobcircular[.]com/52ezg2o/TwjeWJ/

p://dineka[.]lt/pastas/TNYdbPezs/

Adwind

R-HERC GRADNJA.jar

MD5: b982e821b31781116d4f46c2340aae6f

Dimensione: 384593 Bytes

VirIT:

Trojan.Java.Adwind.BYR

IOC:

b982e821b31781116d4f46c2340aae6f

s://addahost.ddns[.]net

Worm

FT0-85813950.doc

MD5: cc2d0b937856531609cc24d8629e2533

Dimensione: 644096 Bytes

VirIT: W97M.Downloader.BYR

hh_9.2.1_.jse

MD5: 30e0d1848266fba0dfde16a022d9c6af

Dimensione: 305089 Bytes

VirIT: Worm.JS.Agent.BYR

IOC:

cc2d0b937856531609cc24d8629e2533

30e0d1848266fba0dfde16a022d9c6af

Ursnif

Lettera di sollecito di pagamento 170202.xls

MD5: 066d275fe1a1ebaad6814f7c9a40eb06

Dimensione: 92672 Bytes

VirIT:

X97M.Ursnif.BY

(PAYLOAD URSNIF)

MD5: 302de2130b3d1b93af9a46ca86493920

Dimensione: 180224 Bytes

VirIT:

Trojan.Win32.Ursnif.BYT

| Versione: 214112 |

| Gruppo: 2052 |

| Key: 10291029JSJUXMPP |

IOC:

066d275fe1a1ebaad6814f7c9a40eb06

p://desaidles[.]fun

p://agenziadellentrate[.]space

p://legogogogo[.]pro

p.//hammersummer[.]com

p://zaletuf[.]pro

p://kolonimalosi[.]pw

Torna ad inizio pagina

PWStealer

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

500980721217700821_28012020.exe

MD5: ac202bb37acbda922cfbbd774412de73

Dimensione: 2223104 Bytes

VirIT:

Trojan.Win32.Genus.BYT

IOC:

ac202bb37acbda922cfbbd774412de73

PWStealer

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

DHL_FORM14PDF.exe

MD5: 825360cf7d646d8544c5e7c495a2f638

Dimensione: 2151424 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYT

IOC:

825360cf7d646d8544c5e7c495a2f638

Emotet

FA-Z-93417.doc

MD5: de35a1ee5eee7aafae0ff785b75a4244

Dimensione: 179001 Bytes

VirIT:

W97M.Emotet.BYT

corsrtp.exe

MD5: 8ac6ad4a58f5e0a131a39ab08107b675

Dimensione: 451715 Bytes

VirIT:

Trojan.Win32.Emotet.BYW

IOC:

de35a1ee5eee7aafae0ff785b75a4244

8ac6ad4a58f5e0a131a39ab08107b675

p://johnfrancisellis[.]com/87/GK5W1gS3/

p://kabookapp[.]com/crm.kabookapp.com/afMG/

p://lamilla[.]net/wp-content/F9GxhZ/

p://lamdep24h[.]life/web_map/PspHv134/

p://bjenkins[.]webview.consulting/QpbbmvTkyy/xc75659/

PWStealer

ordine 202015225.exe

MD5: 84dbf2ad51446f4086750b706e8da551

Dimensione: 98304 Bytes

VirIT:

Trojan.Win32.Genus.BYT

IOC:

84dbf2ad51446f4086750b706e8da551

OFF20 AGRICOLA NOCESE 20200128.exe

MD5: b311b70cf037068f706b050d31847df8

Dimensione: 98304 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYU

IOC:

b311b70cf037068f706b050d31847df8

LokiBot

Carini ord. 126 3015504.exe

MD5: bd5e778b8730c0b43d027677b77b62cb

Dimensione: 98304 Bytes

VirIT:

Trojan.Win32.Genus.BYT

IOC:

bd5e778b8730c0b43d027677b77b62cb

PWStealer

Documento standard FER.exe

MD5: 07e3fc18a32029af8ca9a5e876ad4c11

Dimensione: 94208 Bytes

VirIT:

Trojan.Win32.Genus.BYV

IOC:

07e3fc18a32029af8ca9a5e876ad4c11

PWStealer

campioni di prodotto.scr

MD5: c8e9971e12121a887c3ad5af1468dea0

Dimensione: 475648 Bytes

VirIT: Trojan.Win32.Genus.BYV

IOC:

c8e9971e12121a887c3ad5af1468dea0

LokiBot

polizza di versamento di Kocel.exe

MD5: 47588054e8d246a65eae71ea0f7ec653

Dimensione: 45056 Bytes

VirIT: Trojan.Win32.PSWStealer.BYV

IOC:

47588054e8d246a65eae71ea0f7ec653

p://butland[.]gq

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

Emotet

2020J00000580.doc

MD5: 35bb6ed8734aea9798e3639123163dc7

Dimensione: 135780 Bytes

VirIT: W97M.Emotet.BYW

corsrtp.exe

MD5: 62121d3da371e74b424699903af7c509

Dimensione: 536978 Bytes

VirIT: Trojan.Win32.Emotet.BYW

IOC:

35bb6ed8734aea9798e3639123163dc7

62121d3da371e74b424699903af7c509

p://blinkro[.]eu/wp-content/hMDRkCt/

p://blasmontavez[.]com/wp-includes/ep0/

p://luxuryflower[.]net/wp-content/cgNoUgY/

p://gostareh[.]org/old/f7tSe81/

p://hindwalkerphoto[.]com/wp-content/v1d8mo/

LokiBot

8719 - Carini ord. 126 3015506.exe

MD5: 2463a773ad5e5b1253cec67694fc300b

Dimensione: 69632 Bytes

VirIT:

Trojan.Win32.Genus.BYX

IOC:

2463a773ad5e5b1253cec67694fc300b

p://euromopy[.]tech

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

LokiBot

Ordine nr. 73800300120.exe

MD5: 5753a2fc811fdc6bdd4b8e902567882f

Dimensione: 69632 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYY

IOC:

5753a2fc811fdc6bdd4b8e902567882f

p://euromopy[.]tech

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

PWStealer

Ordine_30.01.2020_9.exe

MD5: 4f4b14bb00a7a656ee64e352d16a6b40

Dimensione: 69632 Bytes

VirIT:

Trojan.Win32.PSWStealer.BYY

IOC:

4f4b14bb00a7a656ee64e352d16a6b40

LokiBot

2020045367822094.exe

MD5: ae7c075151424f20a9ed12d989a81bde

Dimensione: 1230336 Bytes

VirIT:

Trojan.Win32.Genus.BUI

IOC:

ae7c075151424f20a9ed12d989a81bde

p://sccslink[.]xyz

p://alphastand[.]trade/alien/fre.php

p://kbfvzoboss[.]bid/alien/fre.php

Emotet

NRZ7V9YB_013120_{FROM.DOMAIN-1-UP}.doc

MD5: 6d06d60e77934775c1d08cc2e83dcee2

Dimensione: 129328 Bytes

VirIT:

W97M.Emotet.BYZ

corsrtp.exe

MD5: af14f2ffc000d4fc3c14093ed26460ff

Dimensione: 362611 Bytes

VirIT:

Trojan.Win32.Emotet.BYZ

IOC:

6d06d60e77934775c1d08cc2e83dcee2

af14f2ffc000d4fc3c14093ed26460ff

p://duhochvc[.]com/function.art/oWgHfVtE/

p://all-fly[.]info/bt/DFYPTYX/

p://studiomap[.]kr/wp-includes/eGXDEMy/

s://clcindy[.]com/wp-content/ijsnjdmyew-u8csa-3686522342/

p://uglobalfinance[.]com/wp-includes/xxpNRHeCE/

Torna ad inizio pagina

Consulta le campagne del mese di Gennaio

Vi invitiamo a consultare i report del mese di Gennaio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

11/01/2020 =

Report settimanale delle campagne italiane di Malspam dal 11 gennaio al 17 gennaio 2020

04/01/2020 =

Report settimanale delle campagne italiane di MalSpam dal 04 gennaio al 10 gennaio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft