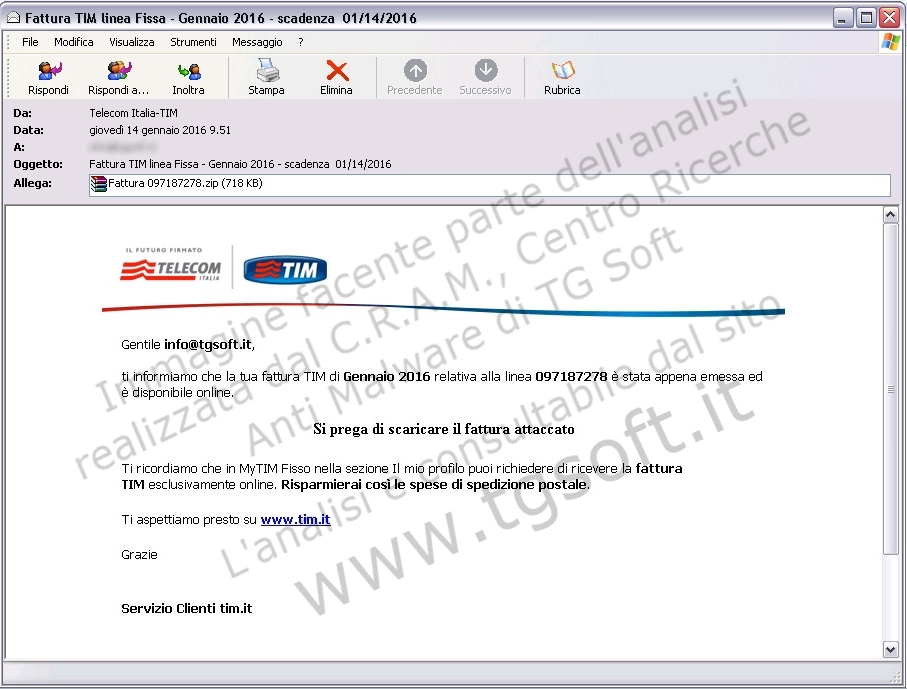

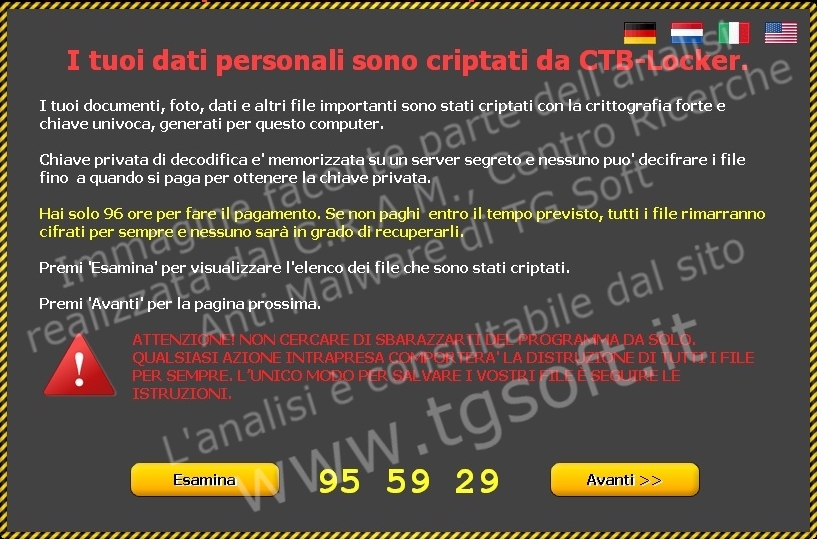

| Il Centro Ricerche Anti-Malware di TG Soft ha registrato in data odierna un notevole incremento di attacchi Crypto-Malware di nuova generazione della famiglia/tipologia CTB-Locker attraverso una falsa e-mail TELECOM Italia-TIM avente per oggetto: |

Principali argomenti trattati

|

| Fattura TIM linea Fissa - Gennaio 2016 - scadenza 01/14/2016 |

|

|

E' ragionevolmente prevedibile che la data di scadenza venga generata automaticamente coincidente con il giorno di recapito dell'e-mail.

Le nuove varianti di CTB-Locker, questa volta, arrivano con un falsa e-mail di TELECOM Italia-TIM che ci inoltra una fattura con scadenza proprio il giorno stesso dell'invio e proprio questa imminente scadenza può trarre in inganno e indurre all'apertura dell'allegato.

Dall'immagine dell'e-mail a destra possiamo notare una certa cura nell'impaginazione con i loghi TELECOM e TIM e questo potrebbe indurci in "tentazione", sebbene ad una più attenta analisi ci si accorgerà:

=> che il numero telefonico della linea probabilmente non corrisponderà al nostro;

=> che la frase che ci invita a scaricare e conseguemente ad aprire l'allegato

"Si prega di scaricare il fattura attaccato"

ha quel sentore vagamente truffaldino....

|

|

Il file allegato appare con il nome Fattura [Numero Linea].ZIP e questo ci induce ad eseguire il file .ZIP per accedere al presumibile file .PDF in esso contenuto. Il file all'interno dello .ZIP ha doppia estensione Fattura [Numero Linea].PDF.EXE e questo accorgimento permette ai Cyber-Criminali che stanno diffondendo questa tipologia di e-mail di ingannare, almeno visivamente, il ricevente che sul PC non abbia attivato la visualizzazione completa delle estensioni dei file che, nella convinzione di aprire un file "innoquo" in formato .PDF, effettuerà invece l'attivazione di un file eseguibile (.EXE) che scatenerà la crittografazione dei file di dati su PC e SERVER.

Il

CTB-Locker è stato analizzato dal C.R.A.M. di TG Soft già nello scorso aprile di quest'anno per maggiore dettagli vi invitiamo a consultare l'informativa del 30/04/2015 13:27:54 -

Nuove varianti di CTB-Locker arrivano all'utente via email come presunti messaggi MMS

Per proteggersi dagli ondate di attacchi derivanti dalle numerose famiglie/tipologie di Crypto-Malware attive, sono state integrate, dagli autori di Vir.IT eXplorer PRO, varie tecnologie come la tecnologia AntiRansomware protezione Crypto-Malware e Vir.IT Backup...

Scopri come proteggere al meglio il tuo patrimonio informatico dai Crypto-Malware anche di nuova generazione!

Prima di procedere riteniamo sia utile spiegare cosa siano e come operino i Crypto-Malware.

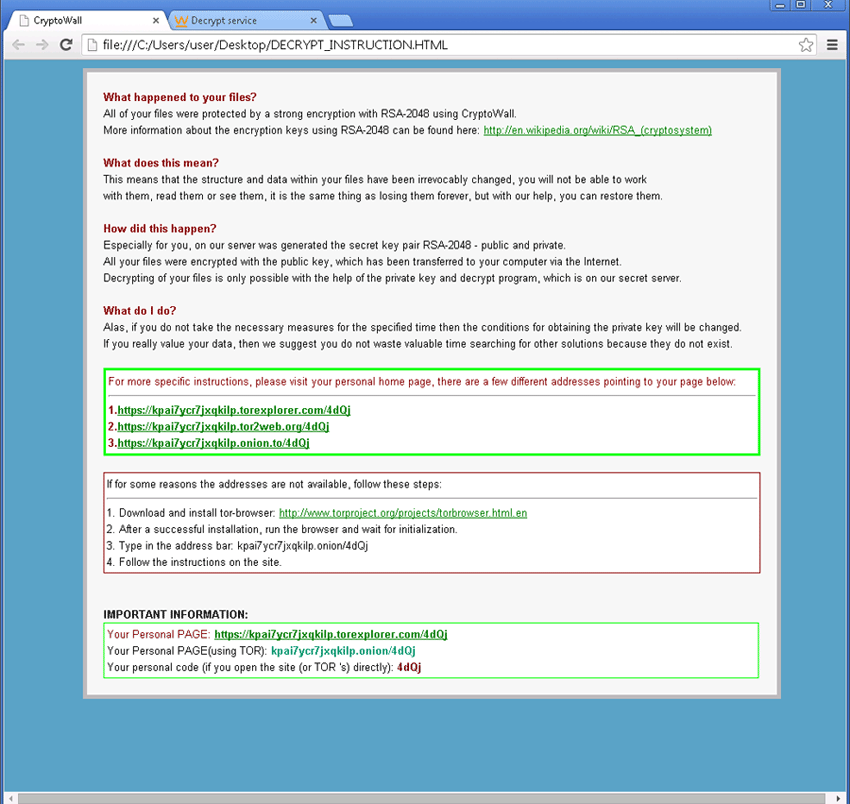

Cosa sono e come operano i Crypto-Malware

I Crypto-malware sono dei ransomware cioè dei malware che crittografano file di documenti all'interno dei computer rendendoli inutilizzabili e, per la loro decrittografazione, richiedono un pagamento/riscatto. Ogni ora vengono re-impacchettate nuove varianti di malware, ad esempio: CryptoLocker; CTB-Locker, CryptoWall; TeslaCrypt etc. etc. rendendo difficoltosa la loro intercettazione tramite il metodo delle firme di identificazione. Il metodo delle firme in particolare per la protezione in tempo reale, per queste tipoligie di attacchi, risulta in molti casi inefficace.

La peculiarità di questa tipologia di malware è che quando viene eseguito il file, si attiva immediatamente la crittografazione dei documenti rendendo la protezione dell'AntiVirus attraverso le firme di univoca identificazione inefficace.

|

|

|

|

I Crypto-malware hanno, in sintesi, e senza la presunzione dell'esaustività, le seguenti caratteristiche peculiari:

- sono generalmente dei malware "polimorfici" cioè mutanti. Polimorfismo ottenuto attraverso l'attivazione di file totalmente diversi dal medesimo link ad intervalli di tempo molto ravvicinati anche nell'ordine del quarto d'ora (15'), da dove vengono scaricati file che potranno scatenare la crittografazione dei file di dati oppure, in altenativa, l'attacco di altre tipologie di virus/malware quali dropper, rootkit etc. etc. Di fatto con una frequenza di mutazione/distribuzione così ravvicinata che nessun software basato su un approccio preventivo tradizionale (scudo residente in tempo reale basato sulle firme/pattern di identificazione), potrà ragionevolmente essere in grado di bloccare preventivamente.

- hanno un periodo di incubazione praticamente nullo. L'attivazione del Crypto-Malware produce immediatamente i propri effetti malevoli/dannosi come la crittografazione dei file di uso più comune quali, ad esempio: .doc, .xls, .mdb, .jpg etc. etc. e in più di qualche occasione anche i file di backup di alcuni dei più comuni sistemi in uso;

- crittografano i dati con algoritmi estremamente sofisticati anche a 2.048 bit rendendoli, di fatto, praticamente irrecuperabili.

- richiedono un riscatto, in molti casi in BitCoin attraveso la rete Tor-Onion (deep-web / dark-web), per la decrittografazione dei file quindi, i loro creatori, visto il ritorno economico, per mantenere elevata l'efficacia del tentativo di truffa hanno tutto l'interesse di variare i file portatori con la massima velocità di modo che alcun software AntiVirus-AntiSpyware-AntiMalware possa intercettarli preventivamente.

|

Come proteggersi da attacchi Crytpo-Malware, anche di nuova generazione, con le tecnologie integrate in Vir.IT eXplorer PRO

Nell'informativa dello scorso 26 novembre 2015, analizzando gli attacchi Crypto-Malware registrati dai ricercatori del nostro Centro Ricerche Anti-Malware abbiamo cercato di mettere in evidenza le tecnologie integrate in Vir.IT eXplorer PRO ed il loro uso più corretto.

|

Il Centro Ricerche Anti-Malware di TG Soft ha analizzato negli ultimi 3 anni alcune delle tipologie di Crypto-Malware più diffuse e gli Autori di Vir.IT eXplorer PRO hanno messo a punto due tecnologie:

- la prima è Vir.IT BackUp, -prevenire è meglio che curare, soprattutto se il male è incurabile...- o, in altenativa, -pensarci prima per non piangere dopo...-. Si tratta di un sistema di backup avanzato progettato per salvaguardare i file di dati usati più comunemente da ogni utente. Vir.IT BackUp, con estrema semplicità ed immediatezza, permette all'utente di mappare le cartelle che ospitano i file di uso più comune e di queste cartelle, ma soprattutto del loro contenuto, in modo pianificato, procederà ad effettuarne un BackUp automatico con cadenza giornaliera o settimanale. In questo modo, se su quel PC / SERVER dovesse giungere una nuova variante di Crypto-Malware non ancora identificata che procedesse a crittografare i file di dati, questi potranno essere ripristinati da Vir.IT BackUp, poichè i file generati da Vir.IT BackUp, trattandosi di un sistema di BackUp AVANZATO, sono ragionevolmente garantiti dalla cancellazione da un eventuale utente maldestro o dalla modificati da un agente informatico, cioè non potranno essere crittografati da alcuna tipologia di Crypto-Malware anche di nuova generazione.

- la seconda ha un approccio euristico-comportamentale con l'obiettivo della mitigazione del danno che attraverso lo scudo residente in tempo reale di Vir.IT eXplorer PRO, tra le altre cose, monitora anche i processi ed è in grado di identificare quelli che effettuano delle attività di modifica dei file riconducibili alla crittografazione degli stessi. Individuato il processo sospetto, questo viene "inabilitato", permettendo il salvataggio dalla crittografazione di oltre il 99,63% dei file di dati. Su attacchi reali si è verificato che il minimo numero di file crittografati nella fase iniziale dell'attacco CryptoMalware, anche di nuova generazione, è stato 5 (cinque) salvando tutti gli altri file di dati. Considerando mediamente che i file di dati potenzialmente crittografabili siano dell'ordine dei 10.000, di fatto la percentuale di efficacia di questa tecnologia può arrivare al (1-5/10.000)*100 = 99,95%.

- Nella fase iniziale dell'attacco CryptoMalware, quando l'approccio euristico-comportamentale sta valutando di intevernire per "inabilitare" il processo, il modulo AntiCryptoMalware di Vir.IT eXplorer PRO possiede un sistema di salvataggio "al volo", chiamato backup On-the-Fly, che effettua:

- il backup dei file documenti (.doc, .docx, .xls, .xlsx, .jpg, .pdf, etc) con dimensione compresa tra 2 KB e 3 MB;

- la conservazione dei file realizzati attraverso il backup automatico on-the-fly per 48 ore di modo da permetterne il ripristino in caso di necessità.

|

99,63%*

Aspettativa percentuale media di file salvati dalla crittografazione dalla protezione Anti-CryptoMalware di Vir.IT eXplore PRO

|

|

In buona sostanza attraverso un corretto utilizzo di Vir.IT eXplorer PRO sarà possibile salvare, in buona parte dei casi, se non il 100% dei nostri preziosi file di dati, una percentuale asintotica al 100% poichè la maggior parte verrà protetta. Inoltre i file che, nella fase iniziale dovessero essere stati crittografati dal Crypto-Malware, potranno essere ripristinati, in modo selettivo dai file di backup generati con Vir.IT BackUp il che riduce ad una piccola porzione di file, quantificabile in 15/20, la "perdita" delle modifiche effettuate dagli utenti dalla data di effettuazione dell'ultimo backup fino all'avvenuta crittografazione di questi file da parte del Crypto-Malware che malauguratamente lo stesso utente dovesse aver avuto modo, disgraziatamente, di attivare.

|

Ricordiamo che i clienti di

Vir.IT eXplorer PRO possono usufruire delle tecnologie segnalate, in particolare

Vir.IT Backup, per creare i backup dei file di dati di più comune utilizzo, cioè quei file di cui i Crypto-Malware sono particolarmente "ghiotti", che venendo protette dall'antivirus verranno preservati dalla fortuita cancellazione e/o dalla loro modifica quindi anche dalla crittografazione di agenti Crypto-Malware anche di nuova generazione, cosa verificata con tutte le tipologie/famiglie di Crypto-Malware ad oggi note e loro varianti.

Come e dove acquistare Vir.IT eXplorer PRO

Per coloro, privati, liberi professionisti, aziende, enti pubblici etc. etc. che non fossero ancora clienti di

Vir.IT eXplorer PRO vi invitiamo a valutarne l'acquisto poichè nel caso di attacco Crypto-Malware l'unica strategia possibile è la prevenzione.

La cura/de-crittografazione dei file, venendo crittografati con chiavi di crittazione fino a 2048 bit è solo teoricamente possibile ma, di fatto, impraticabile.

L'acquisto della versione

PRO di Vir.IT eXplorer può avvenire:

- Direttamente dalla pagina di commercio elettronico del nostro sito per l'acquisto di Licenze/Multilicenze fino a 10 PC / SERVER.

- Attraverso i numerosi rivenditori sul territorio italiano ==> Accedi alla pagina di ricerca dei rivenditori più vicini a te che hanno al momento della consultazione il nostro software disponibile per la rivendita sia come Licenza Monoutente sia come Multilicenza per più PC / SERVER.

- Richiedendo un preventivo personalizzato quando l'ente/impresa sia interessato a valutare l'acquisto di una multilicenza superiore ai 10 PC / SERVER che vedrà quotazioni specifiche per la tipologia di cliente (AZIENDALE / ISTITUZIONALE) e con sconto di UpGrade Competitivo / CrossUpGrade sul prodotto AntiVirus in uso ==> Vai alla pagina di richiesta preventivi.

- Se siete un'Ente pubblico vi segnaliamo che sarà possibile procedere all'acquisto di Licenze/Multilicenze di Vir.IT eXplorer PRO attraverso il MEPA (Mercato Elettronico della Pubblica Amministrazione).

- Se siete un'azienda informatica interessata alla rivendita di Vir.IT eXplorer PRO vi invitiamo ad accreditarVi richiedendo il nostro listino RIVENDITORI ==> Vai alla pagina di accreditamento oppure invia una mail a commerciale@viritpro.com.

TG Soft - Relazioni Esterne

* Percentuale media di file salvati dalla crittografazione grazie alla tecnologia Anti-CryptoMalware integrata in Vir.IT eXplorer PRO determinata sulla base degli attacchi verificati oggettivamente dal C.R.A.M. di TG Soft nel mese di ottobre 2015.