01/07/2016

12:24

| Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di Luglio 2016. Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili. |

INDICE19/07/2016 ==> Phishing Apple14/07/2016 ==> Phishing Poste Italiane 07/07/2016 ==> Phishing UBI Banca 07/07/2016 ==> Phishing Cariparma 07/07/2016 ==> Phishing Cariparma 06/07/2016 ==> Phishing "Deposito" 04/07/2016 ==> Phishing UBI Banca 04/07/2016 ==> Phishing Apple 01/07/2016 ==> Phishing Amazon |

| Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi... | |

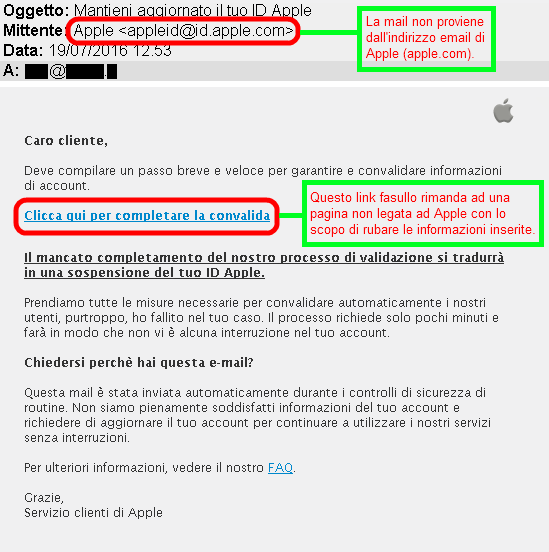

«OGGETTO: Mantieni aggiornato il tuo ID Apple» |

|

| Questo tentativo di phishing si spaccia per finta email da parte di Apple. Il messaggio, scritto in italiano con alcuni evidenti errori grammaticali, cerca di ingannare il ricevente facendogli credere che deve convalidare delle informazioni in merito al suo account, pena la sospensione dell'utenza stessa. Questa finta comunicazione di Apple è stata impaginata e strutturata in maniera analoga a quelle autentiche, includendo il logo della mela e l'anagrafica dell'azienda in fondo al messaggio. Inoltre l'indirizzo email del mittente, qui riportato come "...@id .apple .com", a colpo d'occhio può essere scambiato per quello autentico di Apple, che è "...@apple.com" (senza "id"). La mail propone due link. Questi rimandano entrambi allo stesso indirizzo che non ha niente a che vedere con il sito di Apple. |

Clicca per ingrandire l'immagine

|

Questo lo si può notare passando il mouse sopra a "Clicca qui per completare la convalida" e "FAQ" più in basso: il link che viene mostrato rimanda ad un sito non affiliato all'azienda della mela, dove viene richiesto l'inserimento delle proprie informazioni anagrafiche e di tutti i dati della carta di credito. I dati eventualmente inviati andrebbero nelle mani dei cyber-truffatori che hanno ideato la truffa. Onde evitare spiacevoli convenienti è bene verificare sempre e con attenzione a quale indirizzo puntano i link, e controllare sempre l'indirizzo della pagina in cui ci si trova prima di inserire eventuali credenziali. |

|

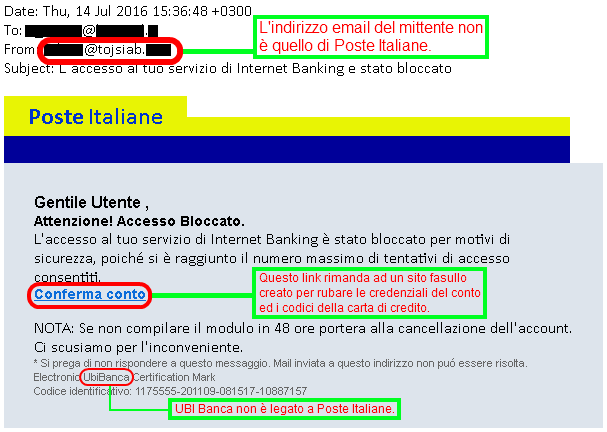

«OGGETTO: L`accesso al tuo servizio di Internet Banking e stato bloccato» |

|

| Questa mail di phishing è mascherata da comunicazione da parte di Poste Italiane. Il messaggio vuole far credere al malcapitato ricevente che il suo conto online è stato sospeso per un'ipotetica violazione di accesso e che deve quindi effettuare una verifica cliccando su "Conferma conto", dietro alla minaccia dell'eliminazione del conto stesso se la procedura non viene effetuata entro breve. La mail è scritta in un Italiano abbastanza corretto ed è strutturata in modo da assomigliare (almeno come schema cromatico) al sito ed alle comunicazioni di Poste Italiane. |

Clicca per ingrandire l'immagine

|

| Però si può notare dall'indirizzo del mittente che questa mail non proviene dalle Poste, ma da un indirizzo totalmente estraneo. In più nella sezione scritta in piccolo in fondo al messaggio viene menzionata UBI Banca, che non è correlata al servizio bancario di Poste Italiane; ciò può lasciare intendere che chi ha creato questa email truffa abbia creato anche quelle di UBI Banca qui riportate. |

|

Clicca per ingrandire l'immagine

|

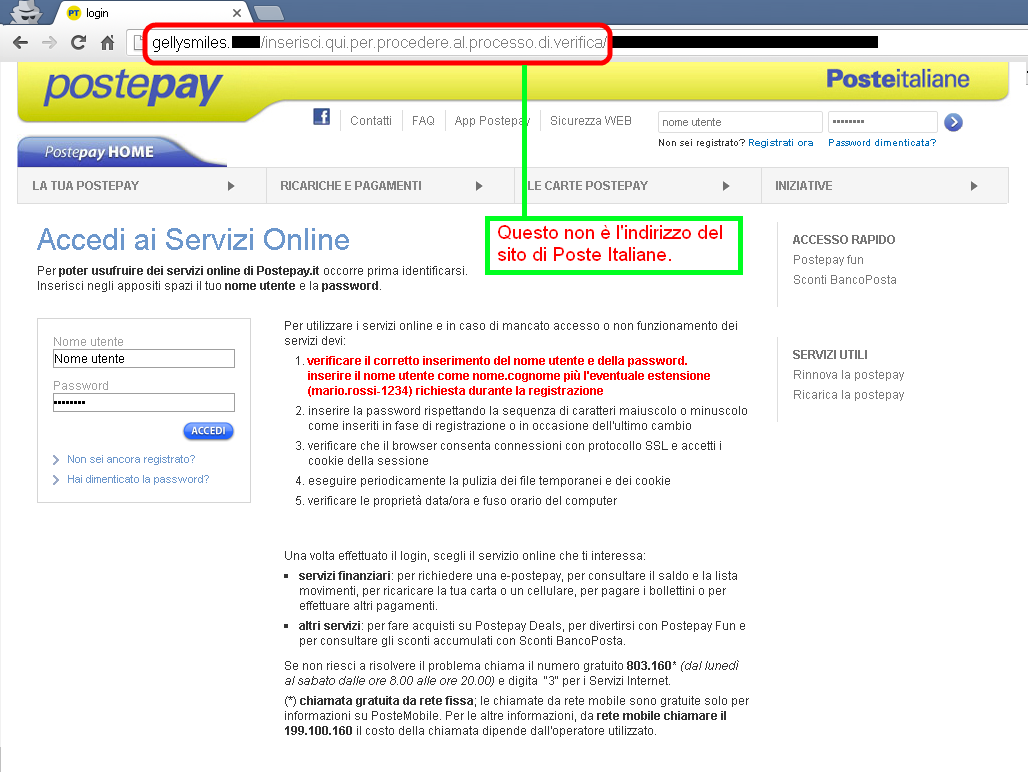

Cliccando "Conferma conto" verrà caricata una pagina internet graficamente identica a quella del sito di Poste Italiane, ma ospitata su un server remoto non affiliato: questo lo si può capire dall'immagine a sinistra, dove l'indirizzo della pagina non è quello delle Poste. Passata la pagina di login se ne caricherà una che richiederà l'inserimento di dati quali: nome e cognome; indirizzo email; numero di telefono; numero, data di scadenza e CVV della carta di credito. Se viene premuto il tasto per la convalida dei dati, questi non verrebbero inviati al server di Poste, ma ad un server gestito da cyber-criminali che avrebbero poi a disposizione tutte le informazioni per poter utilizzare il conto del malcapitato. |

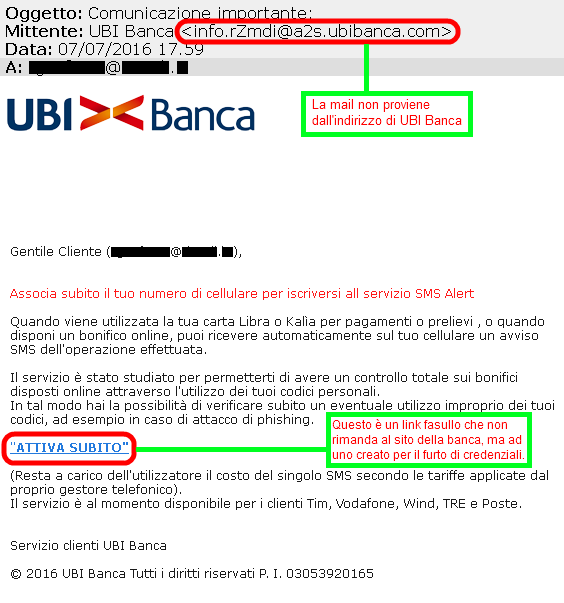

«OGGETTO: Comunicazione importante:» |

|

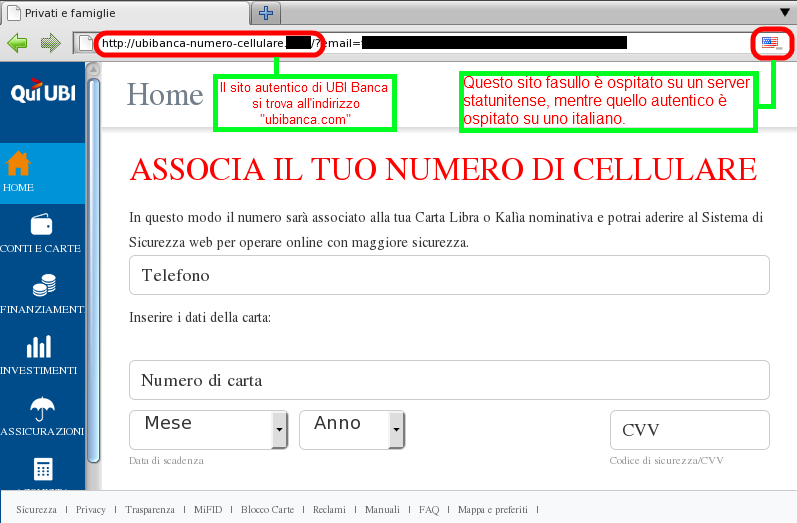

| Questo tentativo di phishing arriva come falsa email da parte di UBI Banca. Il messaggio invita lo sfortunato ricevente ad attivare un presunto servizio di notifica via SMS delle operazioni bancarie che vengono effettuate, attraverso il link «"ATTIVA SUBITO"». L'impaginazione della mail è ordinata e pulita, è presente il logo di UBI Banca e non ci sono errori grammaticali. L'indirizzo dal quale questa finta comunicazione proviene, a colpo d'occhio, può essere scambiato per quello autentico dell'ente bancario.

|

Clicca per ingrandire l'immagine

|

Clicca per ingrandire l'immagine

|

Se si clicca su «"ATTIVA SUBITO"» non si viene rimandati al sito ufficiale di UBI Banca, ma ad un finto sito non correlato all'istituto di credito che, peraltro, non è nemmeno graficamente simile a quello autentico. Le credenziali eventualmente inserite, dunque, non vengono elaborate da UBI Banca ma inviate alle organizzazioni di cyber-criminali che hanno ideato la frode. La pagina proposta, oltre ai dati della carta di credito, richiede anche un numero di telefono che, stando a quanto scritto, dovrebbe venire utilizzato per il servizio di alert. |

| In realtà il numero di telefono verrebbe utilizzato, ad insaputa del titolare, per la sottoscrizione di abbonamenti di dubbia reputazione ed ad un costo molto elevato, al quale si andrebbe ad aggiungere anche il furto dei codici della carta di credito. | |

«OGGETTO: Acceso online» |

|

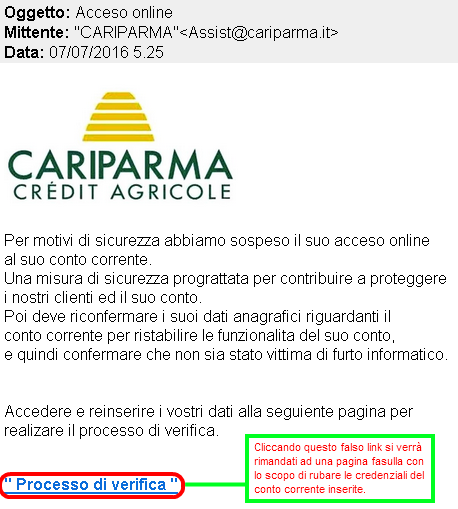

| Questa falsa mail di Cariparma rappresenta un tentativo di phishing con lo scopo di rubare le credenziali del conto corrente. Per raggiungere l'obiettivo, questo messaggio fa credere che il conto corrente sia stato bloccato per motivi di sicurezza e che è necessario reinserire i propri dati di accesso come verifica. A parte qualche piccola svista grammaticale, come nell'oggetto dove è scritto "Acceso" invece che "Accesso", la mail è più che credibile. È presente il logo di Cariparma e l'indirizzo riportato del mittente può essere confuso con quello autentico della cassa di risparmio. Se si clicca il link «" Processo di verifica "» si viene rimandati ad una pagina fasulla non ospitata sul sito di Cariparma, che chiede l'inserimento dei dati di accesso al conto. Passando il mouse sopra il suddetto link si può infatti notare come l'indirizzo mostrato non punti al sito di Cariparma (cariparma .it), ma al sito farlocco che è stato realizzato dai truffatori al fine di rubare le credenziali inserite ed inviate tramite il modulo apposito. |

Clicca per ingrandire l'immagine |

«OGGETTO: Comunicazioni urgenti» |

|

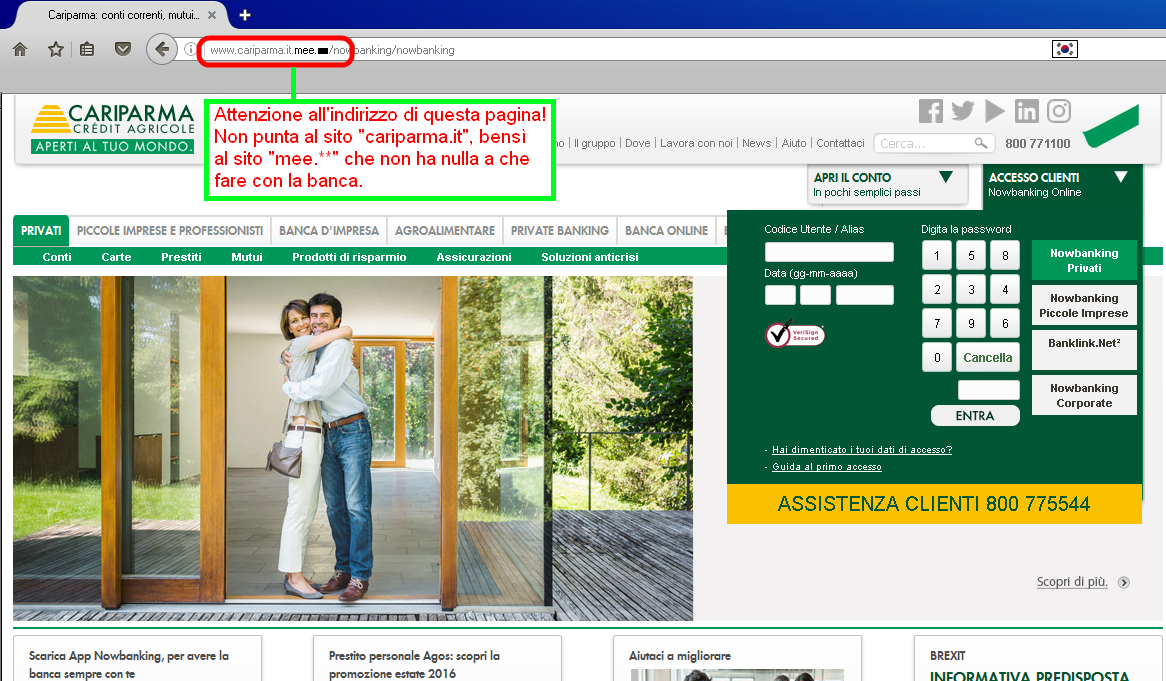

| La seguente email, che si spaccia per comunicazione da parte della banca Cariparma, rappresenta un tentativo di phishing. Il testo è di difficile comprensione dato che è scritto utilizzando un Italiano scorretto; si può intuire che al ricevente è stata contestata un'ipotetica sanzione amministrativa e deve accedere al sito di Banca Popolare di Vicenza tramite il link "cliccando qui" (che invece rimanda ad un sito fasullo), per poterne consultare il testo. |

Clicca per ingrandire l'immagine

|

Subito dovrebbe allarmare il fatto che sia riportato "Banca Popolare di Vicenza" nonostante la mail voglia far credere di provenire da Cariparma, visto che i due enti bancari non sono correlati. Inoltre, l'assenza dell'indicazione di un destinatario specifico (es. nome e cognome) o di un logo o simbolo che rimandino a Cariparma rendono questa mail assai poco credibile. |

|

| La questione è diversa per il sito fasullo a cui si viene rimandati cliccando il link. Infatti questo, graficamente, è quasi identico alla controparte autentica. Ma come si nota dall'immagine, la pagina che viene proposta non si trova sul sito "cariparma .it", bensì su "cariparma.it.mee.** ", che non ha nulla a che fare con la cassa di risparmio. |

|

Se si compila il modulo di accesso e si clicca "ENTRA" si caricherà il sito autentico di Cariparma che chiederà di nuovo la compilazione del modulo: questo perché cliccando "ENTRA" i dati inseriti non vengono inviati a Cariparma ma all'organizzazione criminale ideatrice della frode. |

|

«OGGETTO: Card Purchase Refund - Deposit Confirmation» |

|

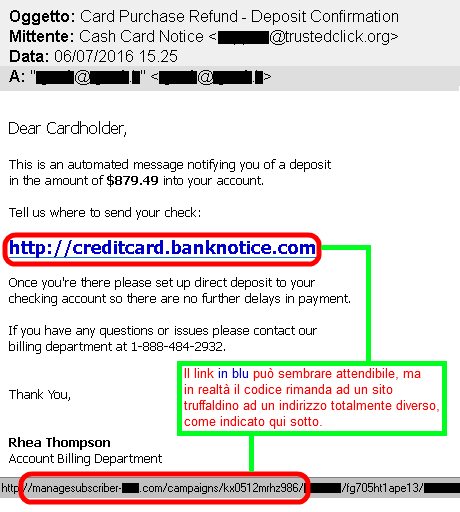

| Questa email di phishing cerca di passare per comunicazione da parte di un non specificato ente bancario che avvisa il deposito di una cospicua somma di denaro nel proprio conto. L'utente dovrebbe poi cliccare il link per seguire un'ipotetica procedura, stando a quanto scritto, per la riscossione. La mail, seppur in inglese, è redatta in maniera ordinata. Dovrebbe tuttavia rappresentare un campanello d'allarme il fatto che non vengano specificati né il fantomatico ente bancario dal quale la comunicazione dovrebbe provenire, né il nome o comunque un identificativo della persona interessata. Il link è scritto "in chiaro" in modo da far credere che cliccandoci sopra si verrà rimandati a quell'indirizzo. In realtà, tale link non farà caricare la pagina "http://creditcard .banknotice .com" (peraltro inesistente), ma una pagina creata con lo scopo di rubare, tramite un form apposito, le credenziali eventualmente inviate, ed ospitata su un sito totalmente diverso da quello indicato. |

Clicca per ingrandire l'immagine |

«OGGETTO: Informazioni di sicurezza - Ref #10495829» |

|

|

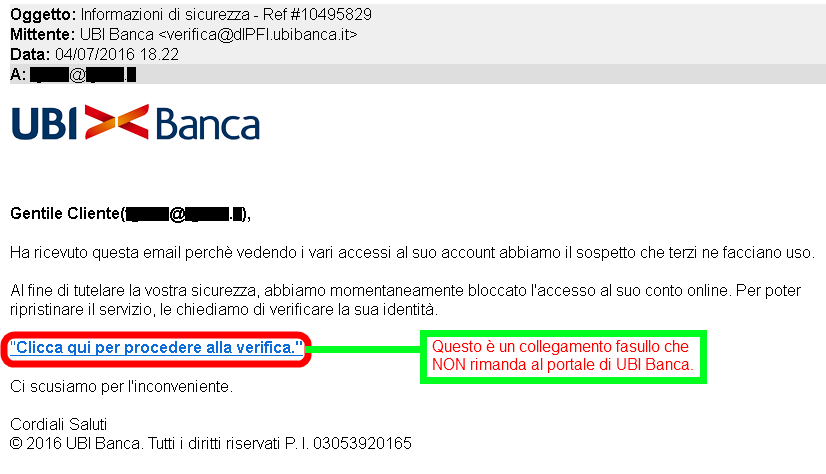

Questo tentativo di phishing a mezzo email giunge sotto forma di falsa comunicazione da parte di UBI Banca.

Questa dovrebbe rappresentare un avvertimento in merito ad un ipotetico blocco del proprio conto a seguito di movimenti sospetti. L'utente è invitato a cliccare "Clicca qui per procedere alla verifica" in modo da, sempre stando a quanto scritto, ripristinare il conto. Graficamente la mail è impostata in modo ordinato, ed il logo di UBI Banca la rende più credibile. |

Clicca per ingrandire l'immagine

|

Inoltre l'indirizzo email dal quale questa mail proviene è facilmente scambiabile per quello autentico di UBI Banca: mentre quello autentico è "ubibanca .com", l'indirizzo qui riportato è "<5 caratteri casuali>.ubibanca .it". Il link proposto non rimanda al sito della banca, ma ad uno molto simile che però invia i dati inseriti ad un server remoto mantenuto dai cyber-criminali per usi di loro maggior interesse e profitto. Riteniamo non sia superfluo ricordare che, soprattutto se non siete clienti di UBI Banca o comunque dell'ente bancario specificato, è da evitare nella maniera più assoluta l'apertura di link inviati tramite mail che chiedono di aggiornare le credenziali a seguito di movimenti sospetti non meglio specificati. |

|

«OGGETTO: Ci risulta che sia stato effettuato l'accesso da un altro indirizzo ip» |

|

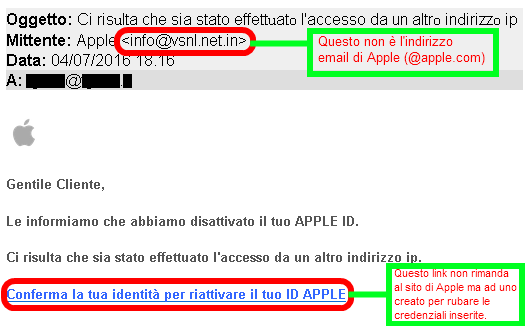

| Questa email di phishing è mascherata da finta comunicazione da parte di Apple dove, stando a quanto scritto, l'utente viene avvisato che a seguito di un accesso da un indirizzo IP insolito il suo account Apple è stato sospeso (cosa che effettivamente non è successa). Come si può notare nell'immagine a sinistra, la mail non proviene dall'indirizzo email di Apple ("apple .com"), ma da uno che con l'azienda della mela non ha niente a che fare (nel nostro caso era "vsnl .net .in"). |

|

Clicca per ingrandire l'immagine Clicca per ingrandire l'immagine |

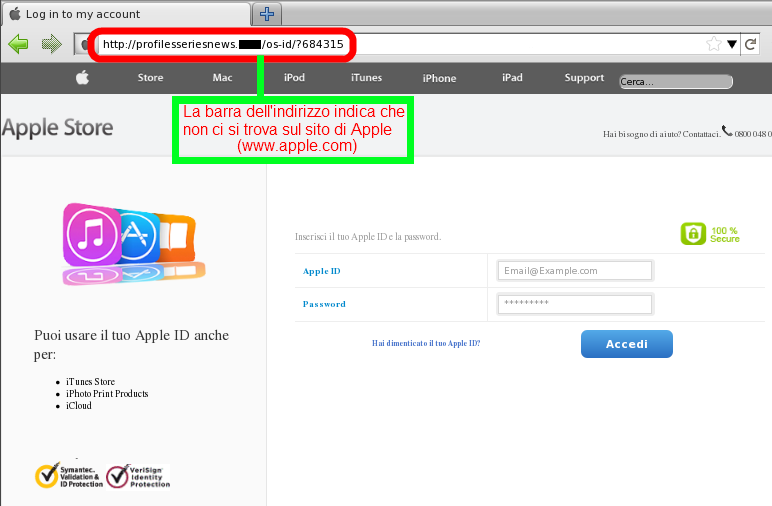

Cliccando sul collegamento "Conferma la tua identità per riattivare il tuo ID APPLE" si viene reindirizzati su una pagina che è graficamente simile a quella di Apple per l'inserimento dei dati d'accesso, ma non è ospitata sui server di Apple visto che l'indirizzo a cui la pagina fa riferimento non ha a che fare con la nota azienda.

In più anche se si inseriscono credenziali deliberatamente errate si giungerà sempre alla pagina per l'inserimento dei dati della carta di credito. Questo perché la pagina non è progettata per collegarsi con il server di Apple (e quindi verificare la correttezza dei dati), ma per inviare i dati inseriti (cioè i codici della carta di credito) ai cyber-criminali dietro a questa truffa. |

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie ai suoi due grandi punti di forza:

|

|

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft