TeslaCrypt 3.0 come si manifesta...

|

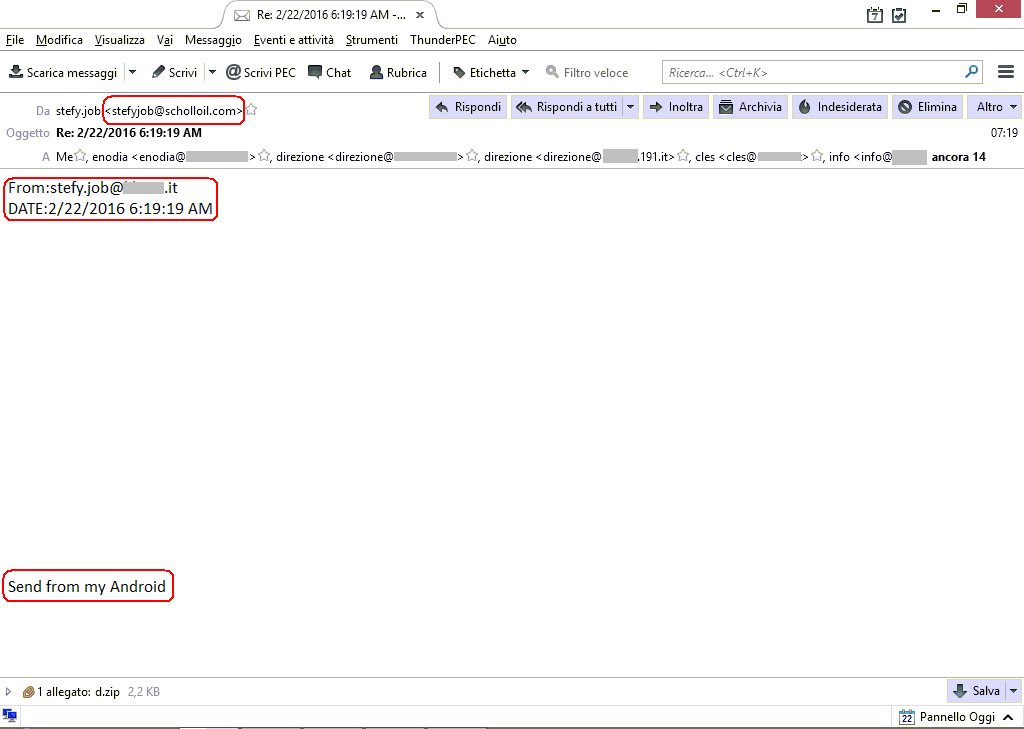

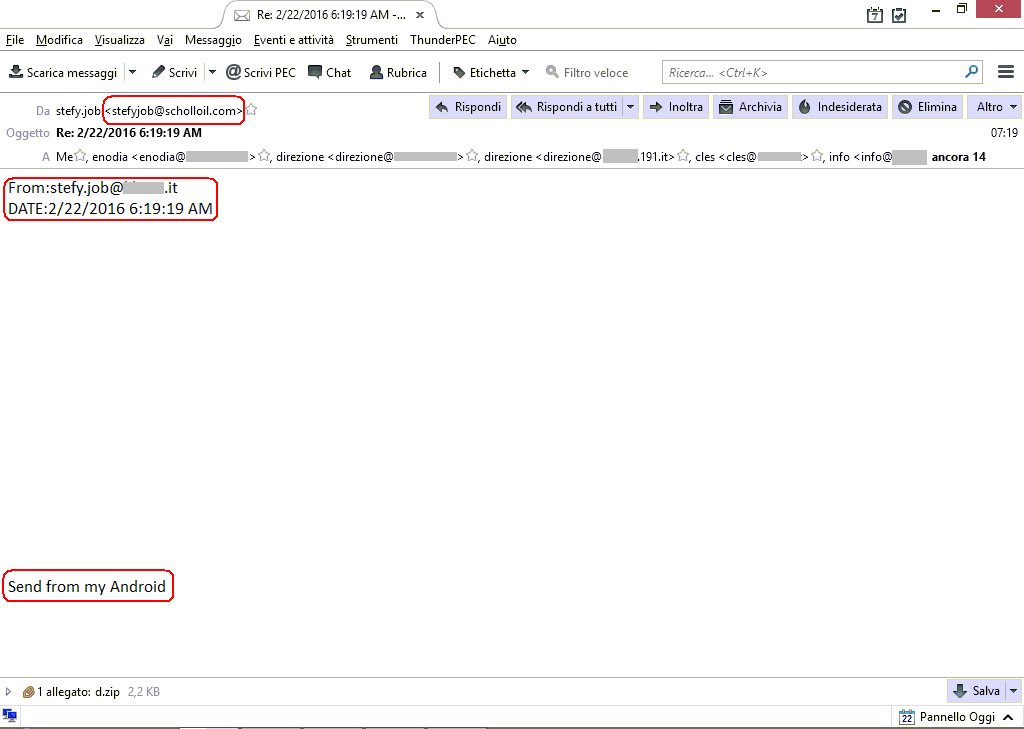

Le nuove tipologie di finte e-mail arrivano da un mittente a noi noto e hanno come oggetto una "data e ora" in formato americano:

2/21/2016 6:50:13 AM

Il corpo del messaggio è costituito da una prima riga riportante il testo "From:" seguito da un'indirizzo email:

From:<indirizzo email>

Dopo seguono delle righe vuote e una riga riportante ancora "Date: data e ora":

DATE:2/21/2016 6:50:07 AM

Il corpo del messaggio termina con una delle seguenti righe:

- Send from my WindowsPhone

- Send from my Android

L'allegato è un file .ZIP il cui nome è costituito solo da una lettera (B.ZIP, D.ZIP), che contiene al suo interno un file JavaScript (.js) che inizia per INVOICE_ :

INVOICE_SCAN_<casuale>.js

Il file .ZIP (D.ZIP) è circa sui 2 KB

Il file .JS è circa sui 5 KB (5.539 byte)

|

Clicca per ingrandire l'immagine |

Se eseguito il javascript, viene scaricato il file 80.exe (dal sito whereareyoumyfriendff.com oppure dal sito mafianeedsyouqq.com) contenente il TeslaCrypt, il file viene rinominato in nome casuale (sogutnsledxa.exe) ed eseguito dalla cartella %temp% dell'utente. Questo file viene ricopiato con nome casuale e messo in esecuzione automatica, esempio:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

[sqqbonvkovcn] = C:\WINDOWS\SYSTEM32\CMD.EXE /C START "" "C:\USERS\PC\DOCUMENTS\WOIUXWJQVBAU.EXE"

I file vengono cifrati con l'estensione .MP3 dal processo con nome casuale (quello che si messo in esecuzione automatica).

Alcuni varianti del TeslaCrypt 3.0 in circolazione in queste ore:

File: sogutnsledxa.exe

MD5: D3E15916AF8DA4027F54884C59FDC050

dimensione: 368640 byte

File: ujqsysnhempg.exe

MD5: 7B0792E30CAC1A6C856708A4773CDF42

dimensione: 385024 byte

File: pqjktsvaduwe.exe

MD5: BB268CB8F4E09B156FFDBA197D6F2D69

dimensione: 389120 byte

Torna ad inizio pagina

Il riscatto richiesto da TeslaCrypt 3.0

I file che vengono crittati da TeslaCrypt 3.0 per essere decrittografati necessitano del pagamento di un riscatto di 500 dollari in BitCoin per ogni chiave. Questo significa che se il malcapitato utente ha riavviato il PC / SERVER per "n" volte i sui file saranno crittografati con "n+1" chiavi differenti e il riscatto da pagare per decrittografarli tutti sarà di 500*"n+1" dollari. Ad esempio 3 chiavi => (3*500) = 1.500 dollari in bitcoin.

Come proteggersi da TeslaCrypt 3.0

Come regola generale, non bisogna mai dimenticarsi, che dietro ogni link o ogni allegato di ogni mail può celarsi un malware. Buona norma sarebbe evitare di cliccare su link o su allegati di e-mail che giungano da sconosciuti ma anche da persone che sembrano conosciute ma dalle quali non attendavamo ne allegati ne altro. Se distrattamente abbiamo eseguito l'allegato che scatena l'inferno della varianti di TeslaCrypt 3.0 e siano clienti Vir.IT eXplorer PRO abbiamo più di qualche probabilità di salvare i nostri preziosi dati dalla crittografazione!

Come già segnalato la tecnologia Anti-CryptoMalware di Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato, ha retto egregiamente a questi attacchi riuscendo a salvare dalla crittografazione fino al 99,63% dei file e permettendo il recupero dei file crittografati nella fase iniziale dell'attacco fino al 100% grazie alle tecnologie di BackUp integrate:

- BackUp-On-The-Fly;

- Vir.IT Backup.

Dato per ragionevolmente certa la corretta:

- INSTALLAZIONE;

- AGGIORNAMENTO sia delle Firme sia del Motore;

- CONFIGURAZIONE in particolare dello scudo residente Vir.IT Security Monitor con spuntata la voce "Protezione Anti-Crypto Malware" dalla finestra delle opzioni delle scudo residente in tempo reale nonchè attivato Vir.IT BackUp, backup avanzato che permette di avere con ragionevole certezza una copia dei file di lavoro preservata dalla crittografazione dalla quale procedere al ripristino.

Per questa particolare varianti di TeslaCrypt 3.0 (.micro) in Vir.IT (dalla versione 8.0.98) è stata implementata la possibilità di carpire la chiave di crittazione durante la fase di attacco del CryptoMalware. Questo permetterà il recupero dei file crittati da TeslaCrypt 3.0 ove Vir.IT abbia catturato la chiave utilizzata.

Per la decrittazione dei file è necessario il supporto tecnico TG Soft attraverso il tool Ninjavir.

Ricordiamo che il TeslaCrypt ad ogni esecuzione del malware utilizza una chiave di crittazione differente. Questo significa che ad ogni riavvio del computer con il malware attivo, al riavvio questo critterà i file con una chiave differente dalla precedente. Ad esempio, se su un computer infetto è stato eseguito il CryptoMalware e successivamente sono stati eseguiti 2 riavvii, i file saranno crittati con 3 chiavi differenti.

Torna ad inizio pagina

Come comportarsi per mitigare i danni derivanti da TeslaCrypt 3.0

Come segnalato poichè questa famiglia di TeslaCrypt modifica la chiave di cifratura ad ogni esecuzione del malware, quindi ad ogni riavvio, logica vuole che per ridurre al minimo il numero delle chiavi con le quali vengono crittografati i file di dati non si procedesse MAI al riavvio del PC / SERVER fino all'intervento tecnico qualificato ad esempio quello del supporto TG Soft.

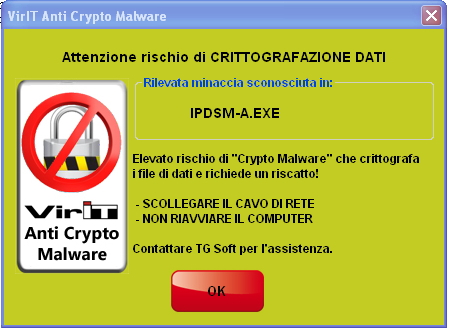

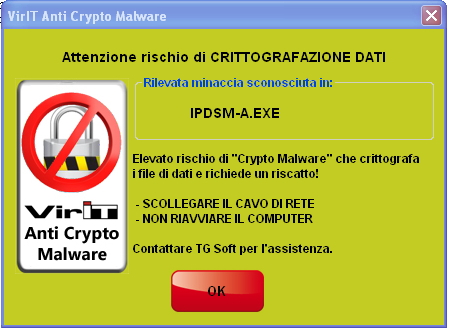

Quando compare la videata di Alert qui a fianco significa che la protezione Anti-CryptoMalware integrata in Vir.IT eXplorer PRO sta agendo e quindi, evitando di farsi prendere dal "panico" NON chiudere la finestra ed eseguire le operazioni che vengono indicate:

- Procedere ad EFFETTUARE l'AGGIORNAMENTO delle firme dell'AntiVirus;

- SCOLLEGARE IL CAVO DI RETE ==> In questo modo si isolerà fisicamente quel PC / SERVER dagli altri computer eventualmente collegati con questo in rete Lan mantenendo confinato l'attacco solamente a quel computer.

- ESEGUIRE una SCANSIONE con Vir.IT eXplorer PRO su tutto il disco per rilevare la presenza della variante di TeslaCrypt.

- NON RIAVVIARE IL COMPUTER ==> E' bene precisare che lo spegnimento e il successivo riavvio del PC / SERVER, in questa particolare situazione, ha come risultato quello di far progressivamente aumentare il numero di file che il CryptoMalware riuscirà a crittografare eludendo la protezione di Vir.IT eXplorer PRO, quindi vi invitiamo a MANTENERE il PC / SERVER ACCESO e contattare, il prima possibile, il nostro supporto tecnico scivendo una mail segnalando la situazione in atto all'indirizzo assistenza@viritpro.com e successivamente contattare i numeri del supporto tecnico 049.631748 e 049.632750 disponibili, gratuitamente, nelle giornate lavorativi dal lunedì al venerdì 8:30-12:30 e 14:30-18:30.

|

Clicca per ingrandire l'immagine

99,63%*

Aspettativa percentuale media di file salvati dalla crittografazione grazie alla protezione Anti-CryptoMalware di Vir.IT eXplore PRO ==> Consulta l'informativa

|

Posso decrittare i file .mp3 ?

Si a patto che Vir.IT eXplorer PRO sia stato installato prima dell'infezione da TeslaCrypt 3.0 e che abbia carpito le chiavi di codifica dei file che sono stati crittografati.

Considerazioni finali

|

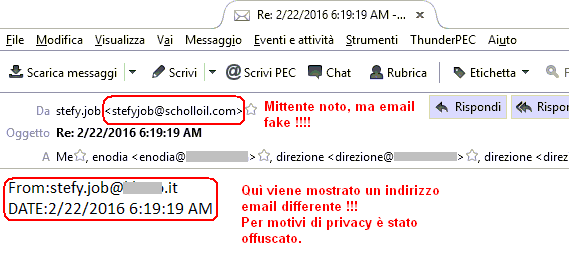

Naturalmente invitiamo tutti a fare molta attenzione nell'aprire/eseguire gli allegati a questa mail, anche se arrivano da un mittente noto.

Segnaliamo di controllare preventivamente l'indirizzo e-mail del mittente prima di azzardarvi ad aprire/eseguire l'allegato.

|

|

Infatti come si può notare nella mail nell'immagine sopra, l'indirizzo e-mail del mittente non è quello reale, la parte del dominio dopo la "@" non corrisponde con quelle del mittente a noi nota.

MITTENTE:

"Nome mittente" <nome reale>@<DOMINIO FAKE>

|

Nel caso abbiate aperto/eseguito l'allegato e si sia scatenata la crittografazione vi invitiamo a mentenere la calma poichè potreste trovarvi in una di queste situazioni:

- siete clienti di Vir.IT eXplorer PRO che se correttamente installato, configurato, aggiornato, utilizzato e seguendo le indicazioni della videata di Alert della tecnologia Anti-CrytpoMalware vi permetterà di salvare dalla crittografazione dei vostri preziosi file di dati, mediamente, NON meno del 99,63% del vostro lavoro;

- NON avete installato un software AntiVirus in grado di segnalare e bloccare la crittografazione dei file, in ogni caso varrà la pena, sempre e comunque, procedere a:

- SCOLLEGARE il CAVO di RETE LAN;

- NON RIAVVIARE il PC / SERVER di modo da limitare il numero di chiavi di crittografazione diverse attraverso le quali, ad ogni riavvio, vengono crittografati i file rimanenti. In questo modo, limiterete il costo dell'eventuale riscatto nel caso doveste decidere di effettuare il pagamento, scelta assolutamente sconsigliata.

Sia che vi troviate nel caso 1., dove grazie a Vir.IT eXplorer PRO e alle tecnologie Anti-CryptoMalware integrate avrete la ragionevole speranza di salvare dalla crittografazione fino al 100% dei file di dati del Vs. prezioso lavoro, sia nel caso 2., vi invitiamo a mantenere la calma.

TG Soft

Relazioni Esterne