Come si manifesta Zepto

Il ransomware Zepto è molto simile ad un altro crypto-malware, il famigerato CryptoLocky alias LockyCripter. Questi due malware in comune hanno la pagina con la richiesta del riscatto ed il tool usato per decifrare i file crittografati. La differenza più evidente è l'estensione aggiunta ai file cifrati, ossia " .zepto" invece che " .locky".

Zepto giunge nel PC della vittima attraverso mail infette, che chiedono l'apertura del loro allegato facendo credere si tratti di fatture o scansioni.

Le mail infette possono avere come allegati:

- un archivio ZIP, oppure

- un file di Word con una macro (.DOCM).

| Esempi di mail infette |

Oggetto: Updated

Dear ...

You will find the documents you requested in the attachments.

Kind regards

E***** A******

Sales Manager

Allegato: <nome>_updated_doc_<numero>.zip

|

Oggetto: Scanned image

Image data has been attached to this email.

Allegato: <data>_<numeri casuali>.docm |

Nel primo caso, all'interno dell'archivio si trova un file Javascript (.JS) mascherato da documento di testo che, una volta eseguito, procede a scaricare il file eseguibile del crypto-malware. Nel secondo caso, all'apertura del file .DOCM viene richiesta l'esecuzione di una macro di Word, che a sua volta mande in esecuzione uno script VBA; quest'ultimo svolge le stesse funzioni del Javascript, ossia il download dell'eseguibile.

In entrambi i casi, il file eseguibile infetto viene scaricato nella cartella temporanea dell'utente e messo in esecuzione.

A questo punto il file contatta il proprio server remoto e scarica la chiave di crittografazione, con la quale cifrare i file di dati presenti nel computer. Fatto ciò inizia il processo di crittografazione.

|

|

Zepto crittografa i file di dati e ne modifica completamente il nome, seguendo questa logica:

- la prima parte del nome del file è l'identificativo della vittima;

- la seconda parte è una sequenza casuale;

- l'estensione è ".zepto".

Esempio:

- FA3D5195-3FE9-1DBC-E35E-89380D21F515.zepto

- FA3D5195-3FE9-1DBC-7E8D-D6F39B86044A.zepto

- identificativo-casuale.zepto

Zepto crittografa i file con le seguenti estensioni:

| .m4u .m3u .mid .wma .flv .3g2 .mkv .3gp .mp4 .mov .avi .asf .mpeg .vob .mpg .wmv .fla .swf .wav .mp3 .qcow2 .vdi .vmdk .vmx .gpg .aes .ARC .PAQ .tar .bz2 .tbk .bak .tar .tgz .gz .7z .rar .zip .djv .djvu .svg .bmp .png .gif .raw .cgm .jpeg .jpg .tif .tiff .NEF .psd .cmd .bat .sh .class .jar .java .rb .asp .cs .brd .sch .dch .dip .pl .vbs .vb .js .h .asm .pas .cpp .c .php .ldf .mdf .ibd .MYI .MYD .frm .odb .dbf .db .mdb .sql .SQLITEDB .SQLITE3 .011 .010 .009 .008 .007 .006 .005 .004 .003 .002 .001 .pst .onetoc2 .asc .lay6 .lay .ms11(Security copy) .ms11 .sldm .sldx .ppsm .ppsx .ppam .docb .mml .sxm .otg .odg .uop .potx .potm .pptx .pptm .std .sxd .pot .pps .sti .sxi .otp .odp .wb2 .123 .wks .wk1 .xltx .xltm .xlsx .xlsm .xlsb .slk .xlw .xlt .xlm .xlc .dif .stc .sxc .ots .ods .hwp .602 .dotm .dotx .docm .docx .DOT .3dm .max .3ds .xml .txt .CSV .uot .RTF .pdf .XLS .PPT .stw .sxw .ott .odt .DOC .pem .p12 .csr .crt .key wallet.dat |

Un'altra operazione eseguita dal ransomware è l'eliminazione delle

shadow copies tramite il comando

vssadmin.exe Delete Shadows /all /quiet.

Il riscatto richiesto da Zepto

I file che vengono crittati da Zepto per essere decrittografati necessitano del pagamento di un riscatto di 3 BitCoin.

Zepto, al termine della crittografazione, genera un file chiamato "_HELP_istructions.html" e lo mette in esecuzione automatica all'avvio del PC all'interno della cartella di startup.

- Windows XP

C:\Documents and Setting\user\Start Menu\Programs\Startup\_HELP_istructions.html

- Windows Vista/7/8/10

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\_HELP_istructions.html

Il contenuto del file è il seguente.

!!! INFORMAZIONI IMPORTANTI!!!!

Tutti i tuoi file sono stati criptati con algoritmo asimettrico RSA-2048 e algoritmo simmetrico AES-128.

Ulteriori informazioni sugli algoritmi sono disponibili su:

http://it.wikipedia.org/wiki/RSA

http://it.wikipedia.org/wiki/Advanced_Encryption_Standard

La decriptazione dei tuoi file è possibile solo con la chiave privata e il programma di

decriptazione che si trova sul nostro server segreto.

Per ricevere la tua chiave privata vai a uno dei seguenti link:

1. http://i3ezlvkoi7fwyood.tor2web.org/EF423B59EA8A7266

2. http://i3ezlvkoi7fwyood.onion.to/EF423B59EA8A7266

3. http://i3ezlvkoi7fwyood.onion.cab/EF423B59EA8A7266

Se nessuno dei precedenti indirizzi è disponibile, segui i passaggi successivi:

1. Scarica e installa Tor Browser: https://www.torproject.org/download/download-easy.html

2. Dopo la corretta installazione, avvia il browser e attendi l’inizializzazione.

3. Nella barra degli indirizzi digita: i3ezlvkoi7fwyood.onion/EF423B59EA8A7266

4. Segui le istruzioni a video.

!!! Il tuo numero d’identificazione personale è: EF423B59EA8A7266 !!! |

La pagina per il pagamento del riscatto ed il tool per la decodifica sono gli stessi utilizzati a seguito degli attacchi da parte di

CryptoLocky.

Come proteggersi da Zepto

Le tecnologie euristico-comportamentali di Vir.IT eXplorer PRO sono già in grado di identificare e bloccare nelle prime fasi dell'attacco anche Zepto.

Come già segnalato, la tecnologia Anti-CryptoMalware di Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato, è in grado di mitigare anche questa nuova tipologia di attacco CryptoMalware riuscendo a salvaguardare dalla crittografazione, mediamente, non meno del 99,63% dei file di dati di PC e SERVER, permettendo il recupero dei file crittografati nella fase iniziale dell'attacco fino al 100% grazie a Vir.IT BackUp.

Dati per ragionevolmente certi i corretti:

- INSTALLAZIONE;

- AGGIORNAMENTO sia delle Firme sia del Motore;

- CONFIGURAZIONE in particolare dello scudo residente Vir.IT Security Monitor con spuntata la voce "Protezione Anti-Crypto Malware" dalla finestra delle opzioni delle scudo residente in tempo reale nonchè attivato Vir.IT BackUp, backup avanzato che permette di avere con ragionevole certezza una copia dei file di lavoro preservata dalla crittografazione dalla quale procedere al ripristino.

Torna ad inizio pagina

Come comportarsi per mitigare i danni derivanti da Zepto

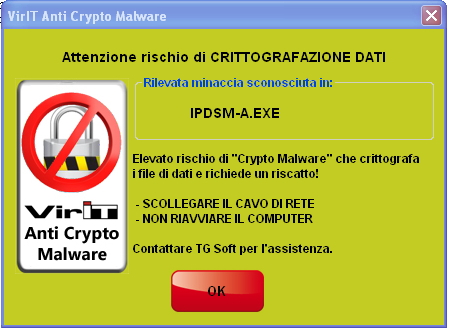

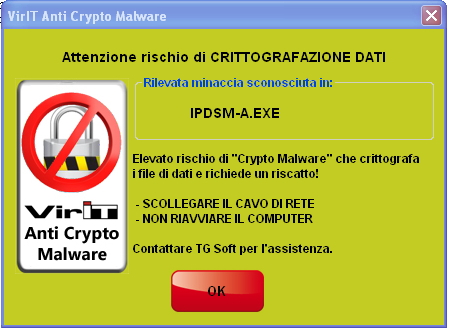

Quando compare la videata di Alert qui a fianco significa che la protezione Anti-CryptoMalware integrata in Vir.IT eXplorer PRO sta agendo e quindi, evitando di farsi prendere dal "panico" NON chiudere la finestra ed eseguire le operazioni che vengono indicate:

- Procedere ad EFFETTUARE l'AGGIORNAMENTO delle firme dell'AntiVirus.

- SCOLLEGARE IL CAVO DI RETE: in questo modo si isolerà fisicamente quel PC / SERVER dagli altri computer eventualmente collegati con questo in rete Lan mantenendo confinato l'attacco solamente a quel computer.

- ESEGUIRE una SCANSIONE con Vir.IT eXplorer PRO su tutto il disco per rilevare la presenza della variante di TeslaCrypt.

- NON RIAVVIARE IL COMPUTER: è bene precisare che lo spegnimento e il successivo riavvio del PC / SERVER, in questa particolare situazione, ha come risultato quello di far progressivamente aumentare il numero di file che il CryptoMalware riuscirà a crittografare eludendo la protezione di Vir.IT eXplorer PRO, quindi vi invitiamo a MANTENERE il PC / SERVER ACCESO e contattare, il prima possibile, il nostro supporto tecnico scivendo una mail segnalando la situazione in atto all'indirizzo assistenza@viritpro.com e successivamente contattare i numeri del supporto tecnico 049.631748 e 049.632750 disponibili, gratuitamente, nelle giornate lavorativi dal lunedì al venerdì 9:00-12:30 e 14:30-18:00.

|

Clicca per ingrandire l'immagine

99,63%*

Aspettativa percentuale media di file salvati dalla crittografazione grazie alla protezione Anti-CryptoMalware di Vir.IT eXplore PRO ==> Consulta l'informativa

|

Posso recuperare i file cifrati?

Con protezione Anti-Crypto Malware integrata in VirIT, il numero dei file cifrati da

Zepto saranno al più qualche decina.

I file cifrati nella fase iniziale dell'attacco dovranno essere sostituiti in modo selettivo con presenti nel file di backup generati attraverso

Vir.IT BackUp il backup avanzato integrato in Vir.IT eXplorer PRO. Il file di backup generati da Vir.IT BackUp sono protetti/preservati dalla cifratura non solo da attacchi Crypto-Malware già noti e dalle loro varianti ma anche, con ragionevole aspettativa, da eventuali attacchi Crypto-Malware di nuova generazione che procedano alla cifratura dei file di dati.

Considerazioni finali

Nel caso si sia scatenata la crittografazione vi invitiamo a mentenere la calma poichè potreste trovarvi in una di queste situazioni:

- siete clienti di Vir.IT eXplorer PRO che se correttamente installato, configurato, aggiornato, utilizzato e seguendo le indicazioni della videata di Alert della tecnologia Anti-CrytpoMalware vi permetterà di salvare dalla crittografazione dei vostri preziosi file di dati, mediamente, NON meno del 99,63% del vostro lavoro;

- NON avete installato un software AntiVirus in grado di segnalare e bloccare la crittografazione dei file, nel caso specifico di attacco Zepto, procedere a:

- SCOLLEGARE il CAVO di RETE LAN;

- SPEGNERE il PC / SERVER di modo da limitare il numero di file cifrati.

- Contattare il proprio supporto tecnico sistemistico segnalando la situazione di particolare criticità in atto eventualmente facendo riferimento alla presente informativa.

Se vi troviate nel caso 1., dove grazie a

Vir.IT eXplorer PRO e alle tecnologie Anti-CryptoMalware integrate avrete la ragionevole speranza di salvare dalla crittografazione fino al 100% dei file di dati del Vs. prezioso lavoro, vi invitiamo e a contattare, il prima possibile, il

supporto tecnico di TG Soft.

Nel caso 2., non avendo Vir.IT eXplorer PRO, non possiamo che invitarvi a mantenere la calma e a contattare il vostro supporto sistemistico di riferimento e a valutare, per prevenire queste tipologie di attacchi, l'utilizzo di

Vir.IT eXplorer PRO AntiVirus-AntiSpyware-AntiMalware con tecnologie Anti-CryptoMalware integrate.

TG Soft

Centro Ricerche Anti-Malware