Inside the email is the file 828384-(______)-56.xls which via a Macro launches a powershell that downloads the executable file from the following sitehttp://bobindrama[.]com/hope, the downloaded file is saved to the user's desktop with the name 8428612.exe (Ursnif) and then executed.

Nome: 8428612.exe

MD5: 677836D62ACFE363B6158227E5AEACB9

Size: 311.488 byte

IOC:

MD5:

490F3346592DA609145F74B0A127D295

677836D62ACFE363B6158227E5AEACB9

URL:

http://bobindrama[.]com/hope

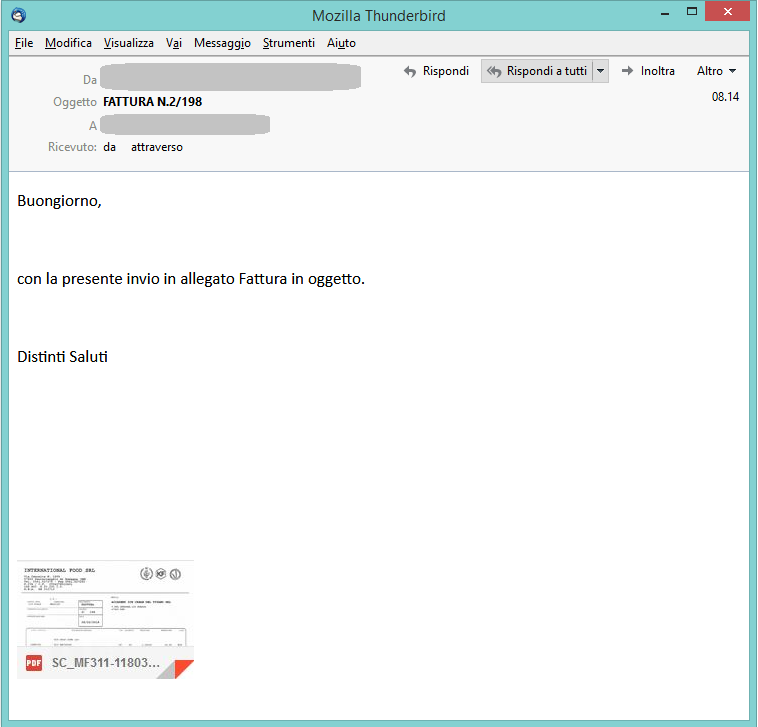

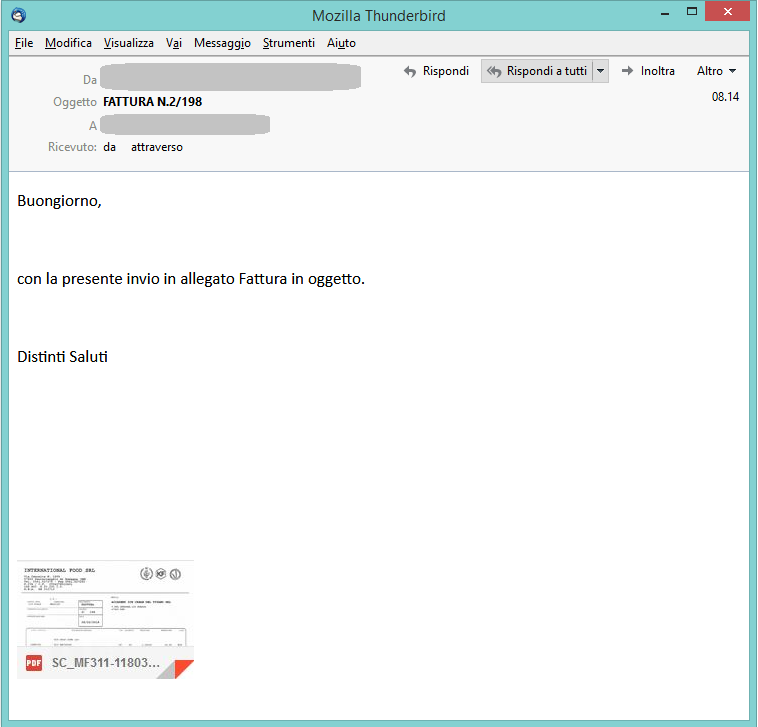

Campagna "FATTURA N.2/198"

Malware family:

Adwind

VirIT: Trojan.Java.Adwind.AGJ

Description:

Below you can see a sample email from the campaign "FATTURA N.2/198"

|

Subject: FATTURA N.2/198

|

Buongiorno,

con la presente invio in allegato Fattura in oggetto.

Distinti Saluti

|

Esempio di una mail malevola

cliccare per ingrandire |

Note:

Nel corpo del messaggio è presente un'immagine che se cliccata si viene reindirizzati ad un link specifico di dropbox che, nel caso specifico, viene utilizzato per distribuire un file malevole

https://www[.]dropbox[.]com/s/kzezar0ctdj2qp3/document[.]z?dl=1.

Il file che viene scaricato è document.z file zippato che quando viene estratto contiene al suo interno il malware nominato "document.jar". Questo tipo di file malevole fa parte della famiglia degli Adwind.

Nome: document.z

MD5: A71FB94AE3E8DF64A329744ADEDA0214

Size: 534.810 byte

Nome: document.jar

MD5: 5230912FC1E317BFD5AEF4D45CBC4469

Size: 551.050 byte

IOC:

MD5:

5230912FC1E317BFD5AEF4D45CBC4469

A71FB94AE3E8DF64A329744ADEDA0214

URL:

https://www[.]dropbox[.]com/s/kzezar0ctdj2qp3/document[.]z?dl=1.

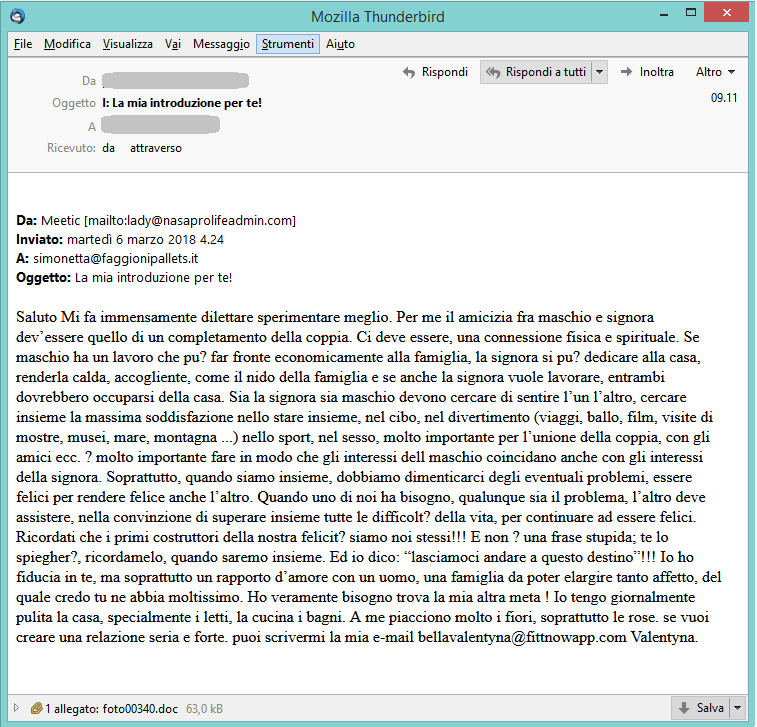

Campagna "Voglio trovare un'amico!"

Malware family:

Ursnif

VirIT: Trojan.Win32.Ursnif.EL, W97M.Downloader.DR

Description:

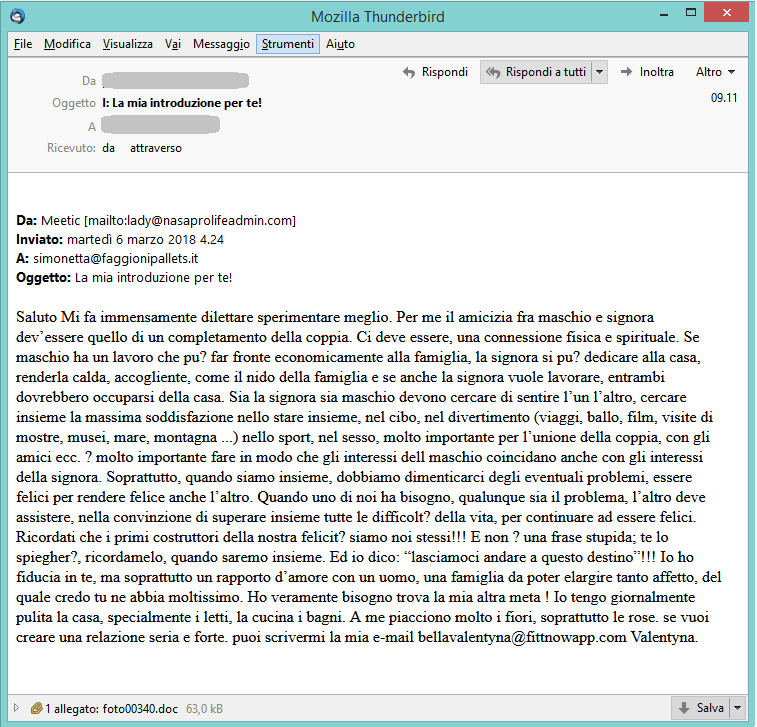

Below you can see a sample email from the campaign "Voglio trovare un'amico!"

|

Subject: Voglio trovare un'amico! / La mia introduzione per te!

|

Saluto Mi fa immensamente dilettare sperimentare meglio. Per me il amicizia fra maschio e signora dev’essere quello di un completamento della coppia. Ci deve essere, una connessione fisica e spirituale. Se maschio ha un lavoro che pu? far fronte economicamente alla famiglia, la signora si pu? dedicare alla casa, renderla calda, accogliente, come il nido della famiglia e se anche la signora vuole lavorare, entrambi dovrebbero occuparsi della casa. Sia la signora sia maschio devono cercare di sentire l’un l’altro, cercare insieme la massima soddisfazione nello stare insieme, nel cibo, nel divertimento (viaggi, ballo, film, visite di mostre, musei, mare, montagna ...) nello sport, nel sesso, molto importante per l’unione della coppia, con gli amici ecc. ? molto importante fare in modo che gli interessi dell maschio coincidano anche con gli interessi della signora. Soprattutto, quando siamo insieme, dobbiamo dimenticarci degli eventuali problemi, essere felici per rendere felice anche l’altro. Quando uno di noi ha bisogno, qualunque sia il problema, l’altro deve assistere, nella convinzione di superare insieme tutte le difficolt? della vita, per continuare ad essere felici. Ricordati che i primi costruttori della nostra felicit? siamo noi stessi!!! E non ? una frase stupida; te lo spiegher?, ricordamelo, quando saremo insieme. Ed io dico: “lasciamoci andare a questo destino”!!! Io ho fiducia in te, ma soprattutto un rapporto d’amore con un uomo, una famiglia da poter elargire tanto affetto, del quale credo tu ne abbia moltissimo. Ho veramente bisogno trova la mia altra metа ! Io tengo giornalmente pulita la casa, specialmente i letti, la cucina i bagni. A me piacciono molto i fiori, soprattutto le rose. se vuoi creare una relazione seria e forte. puoi scrivermi la mia e-mail bellavalentyna@fittnowapp.com Valentyna.

|

Buongiorno. mio nome Valentyna. Io sono una signora che conosce il valore di un familiaritа forte. Sono tipo interessante gentile e simpatica. Mi prendero cura di te e proteggere voi calma. Ho un carattere forte. Sto cercando Ho bisogno di un uomo amorevole affidabile che mi puo accettare per quello che ho. Sto cercando un uomo gentile onesto che sara il mio amico marito e amante. Con un cuore limpido puro e un anima generosa. Voglio creare una casa accogliente ed una famiglia forte. Ho bisogno di un uomo che sa coscienzioso quello che vuole nella vita. Chi e pronto per una relazione seria e pronto per iniziare una famiglia. Non voglio giocare i giochi sono davvero pronto a dedicare la mia vita al vostro amato. Sono pronta per un appuntamento reale. Sei pronto per questo? Ho intenzione di aspettare per voi lettera nel mio indirizzo e-mail valentynafamiglia@fittnowapp.com Cordiali saluti. Valentyna.

|

Esempio di una mail malevola

cliccare per ingrandire |

Attachments:

Nome: foto00340.doc

MD5: 5A32A8EB9C62E9A9D031DDFEF373B826

Subject: : 64.512 byte |

Nella mail di riferimento il file allegato è "foto00340.doc", che contiene una MACRO che scaricherà ed esegue il malware 58119.exe. Dopo essersi avviato il file si copia e cambia nome e si sposta all'interno della cartella %USERPROFILE%/APPDATA\ROAMING\MICROSOFT\[Cartella Casuale]\[nome del file].exe e crea la chiave in HKCU\Software\Microsoft\Windows\CurrentVersion\Run [valore casuale] = %USERPROFILE%\APPDATA\ROAMING\MICROSOFT\[CARTELLA CASUALE]\NOMEFILE.EXE per potersi avviare in maniera automatica

Nei vari file in allegato nelle diverse mail che sono stati analizzati vengono sfruttati i seguenti siti per scaricare i malware:

- http://filesup[.]pw/index[.]php?rnd=12776

- http://files222222up[.]pw/234inde5434x[.]php?rnd=12776

- http://files2222222222222222up[.]pw/ind234234ex[.]php?rnd=12776

- http://f8gjr8egn83gj83gj444444444444444444444444444444[.]pw/index2[.]php?rnd=12776

Nome: 58119.exe

MD5: 366B2AA4046EE822EDEB94B5A29D4FDF

Size: 356.352 byte

IOC:

MD5:

366B2AA4046EE822EDEB94B5A29D4FDF

5A32A8EB9C62E9A9D031DDFEF373B826

19A40BB31E7DC3AB58A12F0F8F8A81FF

URL:

http://filesup[.]pw/index[.]php?rnd=12776

http://files222222up[.]pw/234inde5434x[.]php?rnd=12776

http://files2222222222222222up[.]pw/ind234234ex[.]php?rnd=12776

http://f8gjr8egn83gj83gj444444444444444444444444444444[.]pw/index2[.]php?rnd=12776

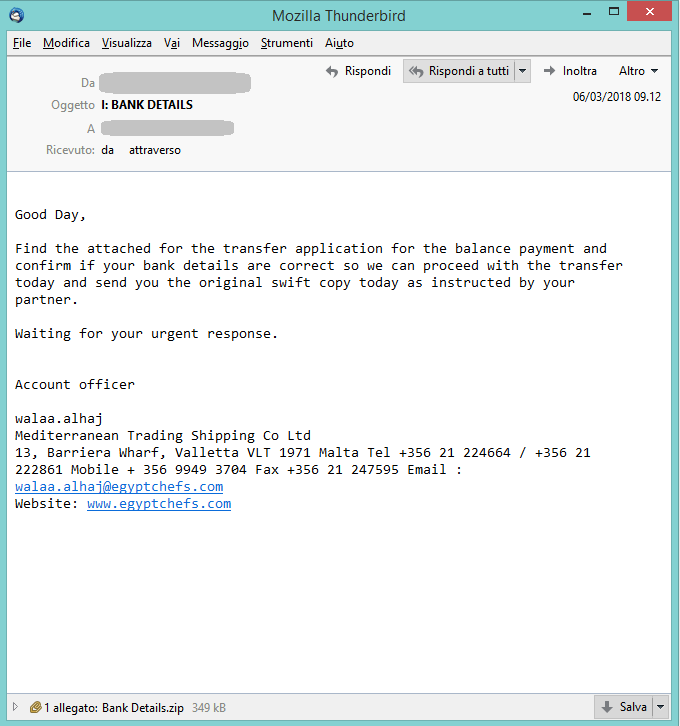

Campagna "BANK DETAILS"

Malware family:

PSWStealer

VirIT: Trojan.Win32.Stealer.ADB

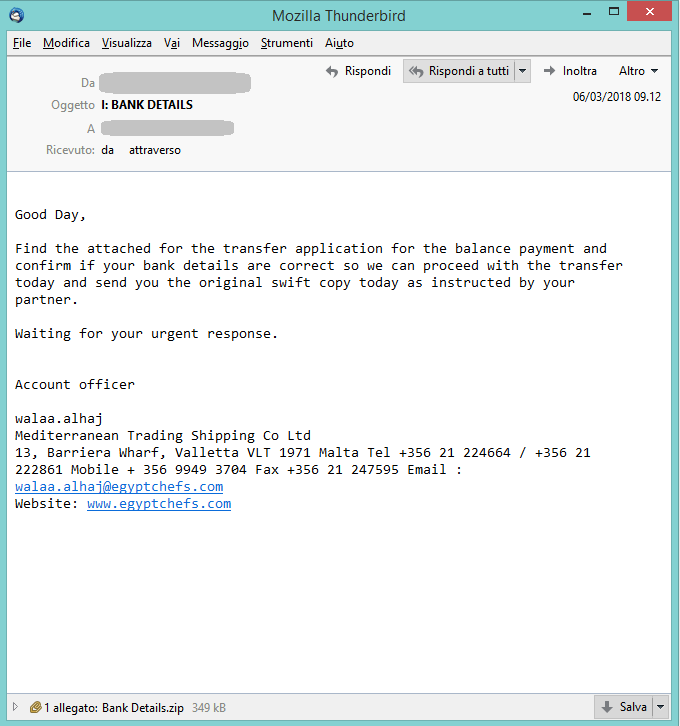

Description:

Below you can see a sample email from the campaign "BANK DETAILS"

|

Subject: BANK DETAILS

|

Good Day,

Find the attached for the transfer application for the balance payment and

confirm if your bank details are correct so we can proceed with the transfer

today and send you the original swift copy today as instructed by your

partner.

Waiting for your urgent response.

Account officer

walaa.alhaj

Mediterranean Trading Shipping Co Ltd

13, Barriera Wharf, Valletta VLT 1971 Malta Tel +356 21 224664 / +356 21

222861 Mobile + 356 9949 3704 Fax +356 21 247595 Email :

walaa.alhaj@egyptchefs.com

Website: www.egyptchefs.com

|

Esempio di una mail malevola

cliccare per ingrandire |

Attachments:

Nome: Bank Details.zip

MD5: 7788949B5380EE6B364A7C51B422DC02

Size: 357.193 byte |

All'interno del file ".Zip" allegato alla mail è presente il file

Bank Details.exe , che fa parte della famiglia dei Trojan PSWStealer, che sono malware che tentano di carpire informazioni importanti come quelli di accesso alla casella di posta, ftp e home banking.

Nome: Bank Details.exe

MD5: FD83403563BDE6308CD37DAA06E4A43C

Size: 401.408 byte

IOC:

MD5:

FD83403563BDE6308CD37DAA06E4A43C

7788949B5380EE6B364A7C51B422DC02

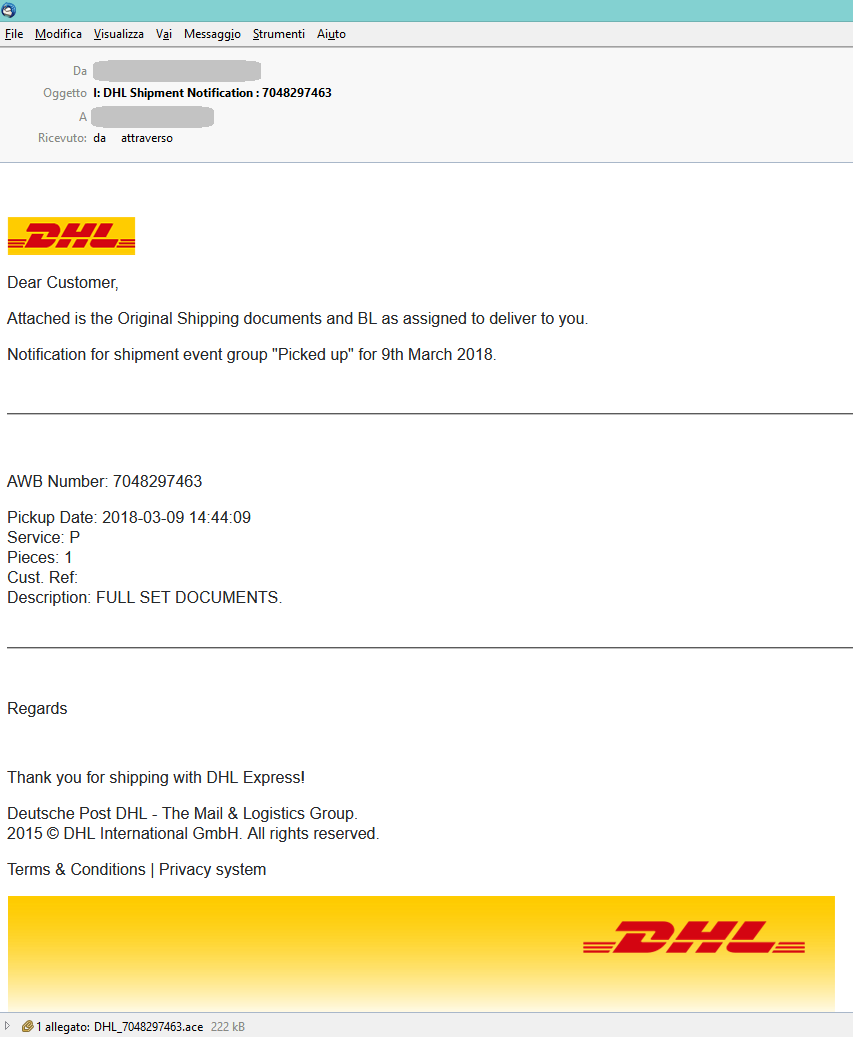

Campagna "DHL Shipment Notification : 7048297463"

Malware family:

Injector

VirIT: Trojan.Win32.Injector.AGJ

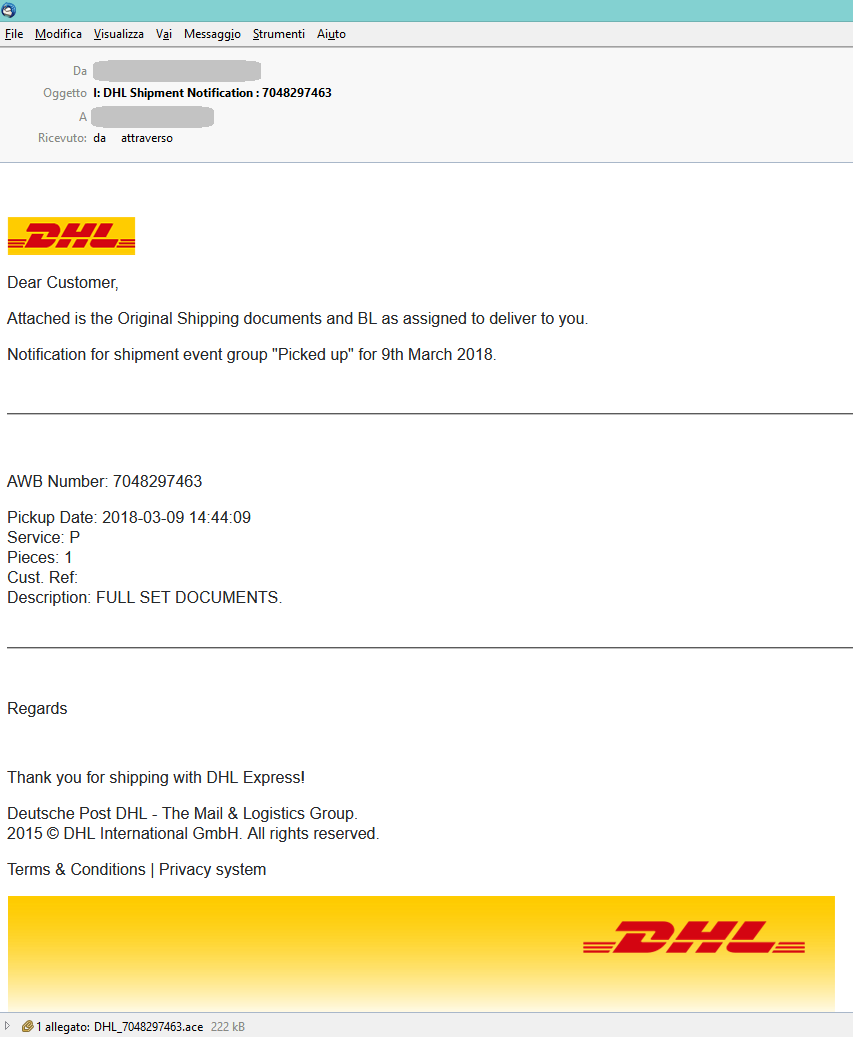

Description:

Below you can see a sample email from the campaign "DHL Shipment Notification : 7048297463"

|

Subject: DHL Shipment Notification : 7048297463

|

Dear Customer,

Attached is the Original Shipping documents and BL as assigned to deliver to you.

Notification for shipment event group "Picked up" for 9th March 2018.

AWB Number: 7048297463

Pickup Date: 2018-03-09 14:44:09

Service: P

Pieces: 1

Cust. Ref:

Description: FULL SET DOCUMENTS.

Regards

Thank you for shipping with DHL Express!

Deutsche Post DHL - The Mail & Logistics Group.

2015 © DHL International GmbH. All rights reserved.

Terms & Conditions | Privacy system

|

Esempio di una mail malevola

cliccare per ingrandire |

Attachments:

Nome: DHL_7048297463.ace

MD5: A8EADF6FD555D4CBAD689B0BDE91DC12

Size 227.330 byte |

L'allegato "

DHL_7048297463.ace" contiene al suo interno il file "

DHL_7048297463.exe"

che appena viene avviato si copia nella cartella %USERPROFILE%\AppData\Local\Temp\subfolder con il nome "filename.exe" e crea anche un file VBS con il nome "filename.vbs" che oltre ad avviare il malware contiene le istruzioni per creare una chiave in "HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce" con il nome [Registry Key Name] che avvia il file "filenema.vbs"

Nome: DHL_7048297463.exe

MD5: 9EB1F9C38C8F8E45E72B2529FDF114AF

Size: 483.328 byte

IOC:

MD5:

A8EADF6FD555D4CBAD689B0BDE91DC12

9EB1F9C38C8F8E45E72B2529FDF114AF

Campagna "Modified Quotation Request RFQTN-6296-R1PH10-1N1AE-2"

Malware family:

Trojan.Injector

VirIT: Trojan.Win32.Injector.ACO

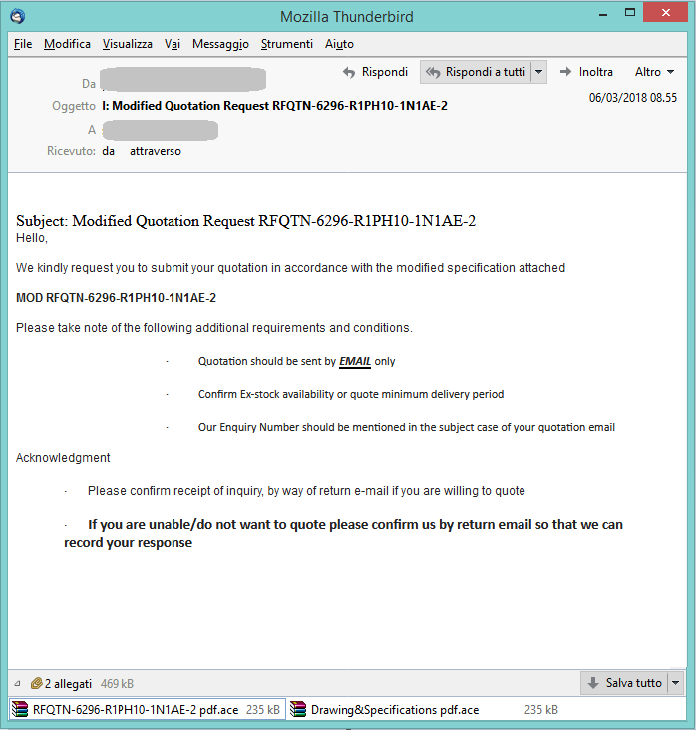

Description:

Below you can see a sample email from the campaign "Modified Quotation Request RFQTN-6296-R1PH10-1N1AE-2"

|

Oggetto: Modified Quotation Request RFQTN-6296-R1PH10-1N1AE-2

|

Hello,

We kindly request you to submit your quotation in accordance with the modified specification attached

MOD RFQTN-6296-R1PH10-1N1AE-2

Please take note of the following additional requirements and conditions.

· Quotation should be sent by EMAIL only

· Confirm Ex-stock availability or quote minimum delivery period

· Our Enquiry Number should be mentioned in the subject case of your quotation email

Acknowledgment

· Please confirm receipt of inquiry, by way of return e-mail if you are willing to quote

· If you are unable/do not want to quote please confirm us by return email so that we can record your response

Regards,

Fahad Qamar Qureshi

Team Lead E&I Procurement Supply Chain Division(PERTAMINA)

Office Address

Headquarters

Jl. Medan Merdeka Timur 1A,

Jakarta 10110

Tele : +62-1-510-000

website : pertamina.com

DISCLAIMER:

This message is intended only for the use of the individual or entity to which it is addressed, and may contain information that is privileged, confidential and exempt from disclosure under applicable law. If the reader of this message is not the intended recipient, or the employee or agent responsible for delivering the message to the intended recipient, you are hereby notified that any dissemination, distribution or copying of this communication is strictly prohibited. If you have received this message in error, please notify us immediately by return e-mail and erase all copies of this message. Thank you.

|

Esempio di una mail malevola

cliccare per ingrandire |

Nome: Drawing&Specifications pdf.ace

MD5: 31A77AB8BA30B0230A95037152C61B0F

Size: 240.202 byte |

Nome: RFQTN-6296-R1PH10-1N1AE-2 pdf.ace

MD5: C5074573DD3273A4A89FFCC16573833C

Size: 240.205 byte |

Note:

All'interno della mail ci sono due file

"Drawing&Specifications pdf.ace" e "RFQTN-6296-R1PH10-1N1AE-2 pdf.ace" contenenti ciascuno un'eseguibile omonimo con estensione (.exe) ed appartenenti alla famiglia degli "

Injectors".

Nome: Drawing&Specifications pdf.exe

MD5: 54D19FD6FE564527D576C92A3685E63E

Size: 240.202 byte

Nome: RFQTN-6296-R1PH10-1N1AE-2 pdf.exe

MD5: 54D19FD6FE564527D576C92A3685E63E

Size: 240.202 byte

IOC:

MD5:

31A77AB8BA30B0230A95037152C61B0F

C5074573DD3273A4A89FFCC16573833C

54D19FD6FE564527D576C92A3685E63E

Campagna "New Order"

Malware family:

Adwind

VirIT: Trojan.Java.Adwind.ADB

Description:

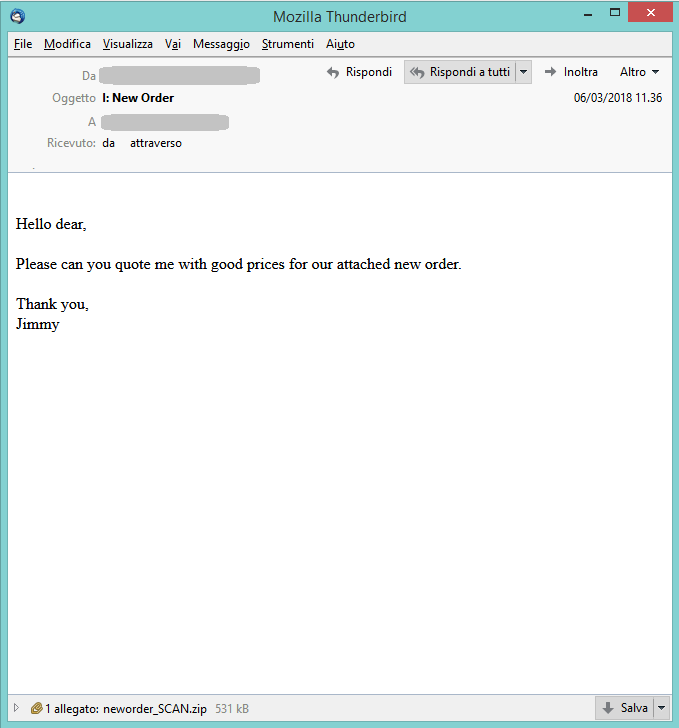

Below you can see a sample email from the campaign "New Order"

|

Subject: New Order

|

Hello dear,

Please can you quote me with good prices for our attached new order.

Thank you,

Jimmy.

|

Esempio di una mail malevola

cliccare per ingrandire |

Attachments:

Nome: neworder_SCAN.zip

MD5: 3374DEE26AF2E495EBF644E1B9D2A830

Size (543.312 byte) |

Note:

All'interno dell'allegato "neworder_SCAN.zip" è presente il file "EnergyPlus_al.jar" che dopo l'esecuzione agisce in questo modo:

- Termina tutti i processi presenti che si riferiscono ad Antivirus o Antimalware Vari.

- Aggiunge una chiave di registro in: "HKCU\Software\Microsoft\Windows\CurrentVersion\Run" cosi da eseguirsi all'avvio.

- Avvia il processo: "%userprofile%AppData\Local\Temp\Retrive8719808102579379468.vbs".

- Scambia dati con degli indirizzi Ipv6 ed onion:

- 0:0:0:0:0:ffff:a2f8:4a53 (162.248.74.83) Porta: 3334

- 0:0:0:0:0:ffff:3e00:3a5e (62.0.58.94) Porta: 443

- vvrhhhnaijyj6s2m.onion.top

Nome: EnergyPlus_al.jar

MD5: 22DBBF65099FB57B8736F4D49A23191D

Size559.543 byte

IOC:

MD5:

22DBBF65099FB57B8736F4D49A23191D

3374DEE26AF2E495EBF644E1B9D2A830

URL:

0:0:0:0:0:ffff:a2f8:4a53 (162.248.74.83) Porta: 3334

vvrhhhnaijyj6s2m.onion.top

0:0:0:0:0:ffff:3e00:3a5e (62.0.58.94) Porta: 443

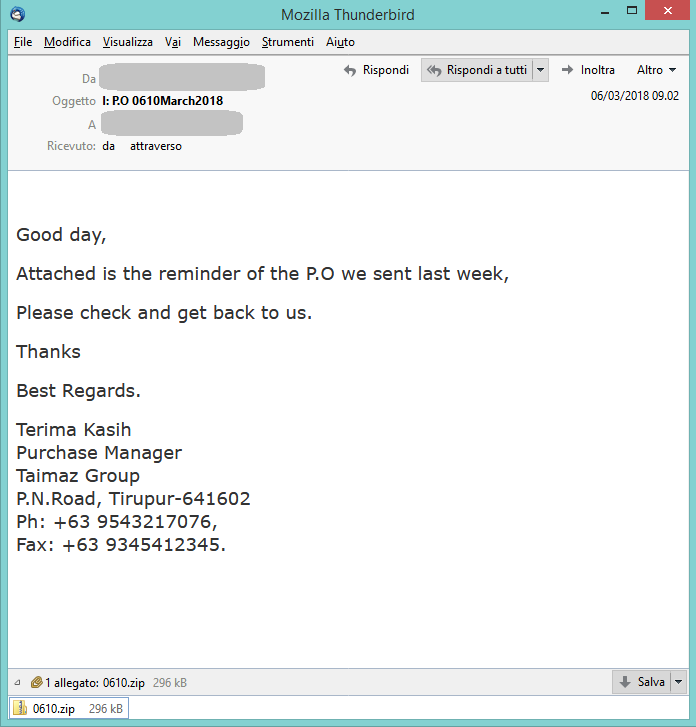

Campagna "Re:P.O 0610March2018"

Malware family:

PSWStealer

VirIT:

Trojan.Win32.PSWStealer.AGR

Description:

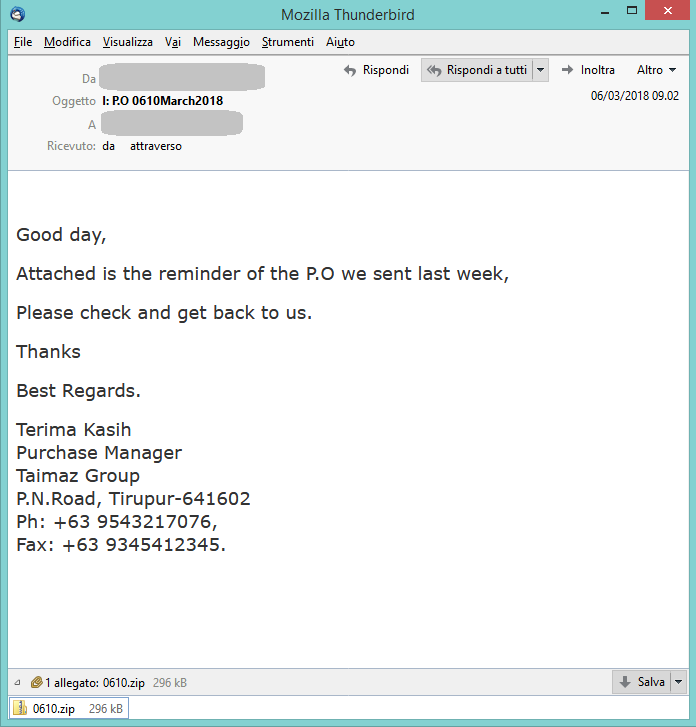

Below you can see a sample email from the campaign "Re:P.O 0610March2018"

|

Subject: Re:P.O 0610March2018

|

Good day,

Attached is the reminder of the P.O we sent last week,

Please check and get back to us.

Thanks

Best Regards.

Terima Kasih

Purchase Manager

Taimaz Group

P.N.Road, Tirupur-641602

Ph: +63 9543217076,

Fax: +63 9345412345.

|

Esempio di una mail malevola

cliccare per ingrandire |

Attachments:

Nome: 0610.zip

MD5: 179C9D2824F8908F53AFB5A5B7286F7B

Size (303.580 byte) |

Note:

All'interno dell'allegato "0610.zip" è presente il file "0610.exe" che una volta avviato crea un processo e successivamente genera un secondo processo con lo stesso nome. Il malware fa parte della famiglia degli PSWStealer.

Nome: 0610.exe

MD5: 880EEFA952668439335C2D51D18C2F87

Size: 512.000 byte

IOC:

MD5:

880EEFA952668439335C2D51D18C2F87

179C9D2824F8908F53AFB5A5B7286F7B

Come cercare di riconoscere una falsa mail

L'esperienza ed il buon senso sono le prime armi per non rimanere vittima di questo tipo di truffe.

E' fondamentale un'

attenta lettura della mail, in tutti i suoi elementi. Diffidare da subito di allegati in formato

ZIP e, se possibile, NON abilitare l'esecuzione automatica delle

macro. E' fortemente sconsigliato impostare l'esecuzione automatica delle macro poichè la semplice apertura di file

Word ed

Excel vedrà l'immediata esecuzione delle macro senza alcun alert preventivo.

Nel caso in cui si fosse stati infettati da un

Banker, il consiglio da parte del

C.R.A.M. di

TG Soft è quello di prendere opportuni accorgimenti di sicurezza

anche dopo la bonifica del/dei sistemi coinvolti come il cambio delle password più comunemente utilizzate nel web.

Nel caso in cui la postazione coinvolta fosse stata utilizzata per operazioni di home-banking è consigliato anche un accertamento con il proprio

istituto di credito.

Come inviare e-mail sospette per l'analisi come possibili virus/malware/ransomware e/o tentativi di Phishing

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliento come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi . Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (http://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Integra la protezione del tuo PC/SERVER con Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Per i licenziatari in assistenza della versione PRO di Vir.IT eXplorer...

|

Per i possessori di Vir.IT eXplorer PRO è anche possibile contattare gratuitamente il supporto tecnico telefonico di TG Soft le cui modalità sono consultabili alla pagina del supporto CLIENTI. |

C.R.A.M.

Centro Ricerche Anti-Malware di

TG Soft

Torna ad inizio pagina