|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di novembre 2018.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

24 Novembre 2018 ==> Phishing Poste Italiane

«OGGETTO: <

Attenzione! La tua azione è richiesta ora per caso: #1988067473>

Ecco l'ennesimo tentativo di phishing che si spaccia sempre per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che sono state rilevate attività insolite relative al conto bancario online, è quindi come misura di sicurezza l'account è stato bloccato temporaneamente. Per ripristinare l'account è necessario confermare la propria identità entro 24 ore, cliccando sul seguente link sicuro:

Conferma il mio account ora!

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <gulielmasupporto(at)baiastudio(dot)it> e contiene un testo estremamente generico. Inoltre non vi è riportato alcun logo e non vi è alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Conferma il mio account ora!

verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito di

Poste Italiane poichè è ospitato su un dominio anomalo e che è già stato segnalato come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

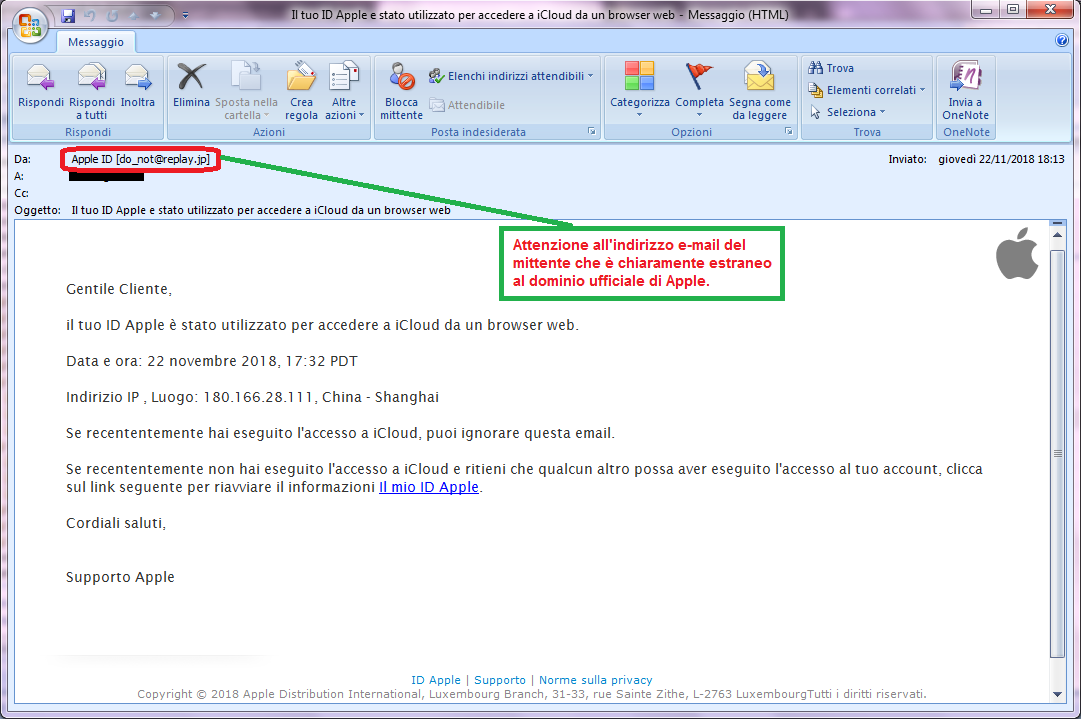

22 Novembre 2018 ==> Phishing Apple

«OGGETTO: <

Il tuo ID Apple e stato utilizzato per accedere a iCloud da un browser web>

Ecco l'ennesimo tentativo di phishing che si spaccia per una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato utilizzato per effettuare un tentativo dfi accesso a iCloud da un altro browser, e per completezza vengono indicati il luogo e anche il giorno e l'orario in cui è stato registrato l'accesso. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID nel caso in cui non riconosca il tentativo di accesso segnalato, cliccando sul link ''Il mio ID Apple'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert giunge da un indirizzo email <do_not(at)replay(dot)jp> che, non proviene dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto tuttavia l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Il mio ID Apple

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

crm[.]habipredilecta[.]com/cache/import/export/IT/Login.php?.... |

Inserendo i dati di accesso all'account Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

21 Novembre 2018 ==> Phishing Aruba

«OGGETTO: <

comunicazioni@staff.aruba.it >

Il seguente tentativo di phishing giunge ancora una volta da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba è in scadenza e gli ricorda che è necessario procedere al rinnovo entro 48 ore dalla ricezione del'alert, altrimenti i servizi saranno sospesi. Per procedere al rinnovo del dominio è neccessario cliccare sul link

Accedi al modulo di pagamento.

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo innanzitutto che l'indirizzo del mittente

no-rply1(at)arub(dot)it

non è attendibile poichè non sembra provenire dal dominio ufficiale di

Aruba. Tuttavia per trarre in inganno l'utente sono stati inseriti in calce alla mail dei FALSI dati identificativi di

Aruba.

Copyright @2018 Aruba s.p.a. - p.i. 0257950516 - All rights reserved -

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

Accedi al modulo di pagamento''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

|

|

La tab del broswer denominata Aruba - Dati Cliente che comparirà invita l'utente ad inserire i dati della carta di credito per procedere al rinnovo del dominio in scadenza ospitato su Aruba.

La videata mostrata nell'immagine qui di fianco è ingannevole poichè anche qui, come già analizzato nella mail i cyber-criminali ideatori della truffa hanno avuto l'accorgimento grafico di inserire dei FALSI dati identificativi di Aruba in modo tale che chi dovesse procedere alla compilazione fosse rassicurato dall'autenticità del form. |

Tuttavia notiamo che l'indirizzo url sulla barra del broswer non sembra in nessun modo riconducibile ad

Aruba...

www[.]irishconcrete[.]ie....

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

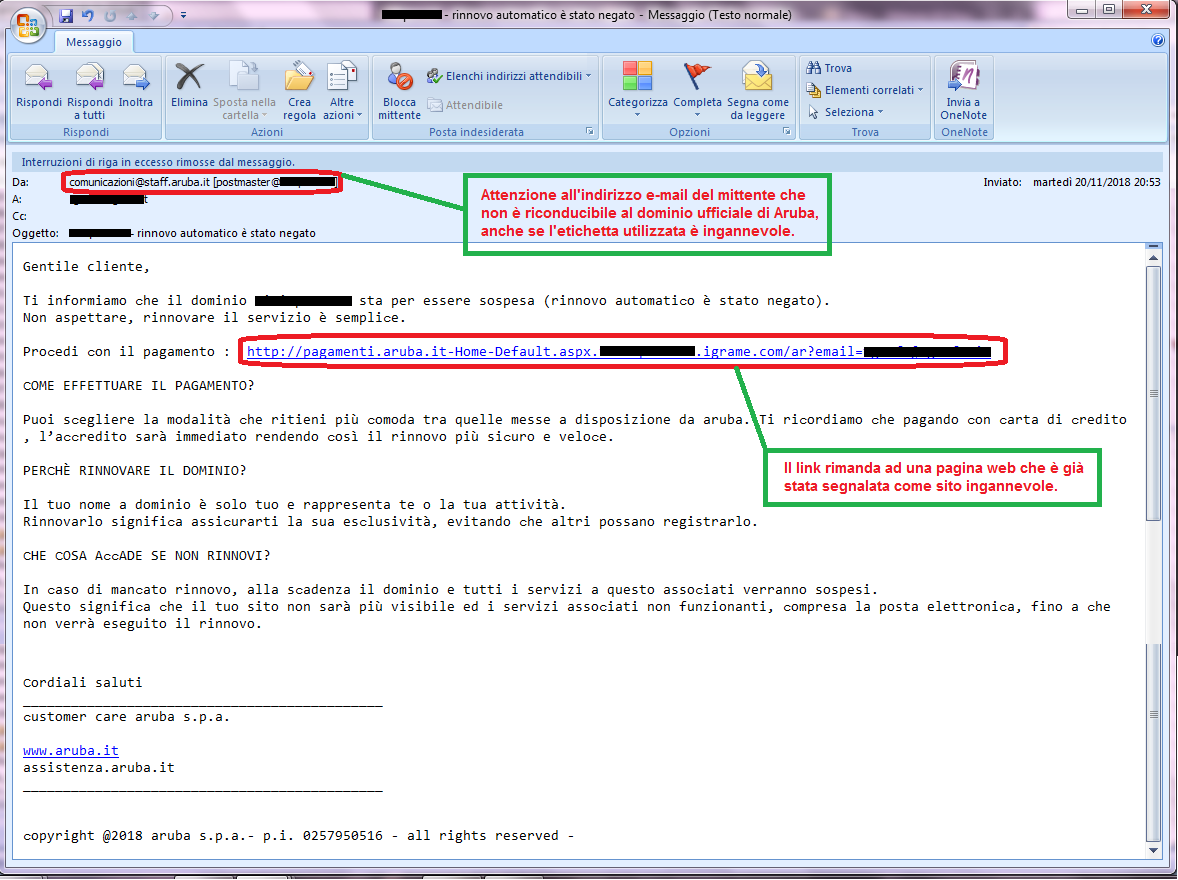

20 Novembre 2018 ==> Phishing Aruba: "Rinnovo automatico è stato negato"

OGGETTO: <XXXXXXXX - rinnovo automatico è stato negato>

Questo ennesimo tentativo di phishing si spaccia per una falsa comunicazione proveniente da ARUBA.

Il messaggio segnala al ricevente che il suo dominio sta per essere sopseso in quanto non è stato possibile effettuare il rinnovo automatico. Invita quindi il malcapitato a rinnovare il suo dominio, procedendo con il pagamento. La procedura è semplice, basta cliccare sul seguente link:

http://pagamenti[.]aruba[.]it-Home_Default[.]aspx[.]XXXXXXX[.]igrame[.]com/ar?email=XXXXXXXX

In prima battuta notiamo che il testo dell'e-mail è molto generico in quanto non contiene nessun riferimento del cliente, tuttavia per rendere il messaggio più attendibile il cybercriminale ha inserito delle informazioni aggiuntive su come effettuare il pagamento o perchè rinnovare il dominio e che cosa accade se non rinnovi.

Attenzione all'indirizzo e-mail del mittente che proviene da un indirizzo che potrebbe trarre in inganno in quanto sembrerebbe provenire dal dominio di ARUBA <comunicazioni(at)staff(dot)aruba(dot)it>, inoltre per rendere il tutto più credibile, viene riportato in calce all'e-mail alcuni dati identificativi di ARUBA, come il sito internet e la partita Iva, quest' ultima però risulta essere sbagliata.

Chi dovesse malauguratamente cliccare sul link http://pagamenti[.]aruba[.]it-Home_Default[.]aspx[.]XXXXXXX[.]igrame[.]com/ar?email=XXXXXXXX verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito ufficiale di ARUBA poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

19 Novembre 2018 ==> Phishing Intesa Sanpaolo

«OGGETTO: <

Notifica importante! - INT : 8001>

Questo nuovo tentativo di phishing giunge da una finta email da parte di

Intesa Sanpaolo.

Il messaggio segnala all'ignaro ricevente che è stato riscontrato un bonifico europeo sospetto dal suo conto. Nel caso in cui il bonifico non fosse autorizzato lo invita ad annullare l'operazione dal seguente link, in caso contrario di ignorare il presente messaggio:

https://www[.]intesasanpaolo[.]it/verifica/login?annullaOTS=822992&email=*****

Il messaggio di alert giunge da un indirizzo email <smtp-385992(at)intesasanpaolo(dot)com> che potrebbe trarre in inganno in quanto sembra provenire dal dominio di Intesa Sanpaolo, possiamo però notare che il testo oltre ad essere estremamente scarno e conciso, è molto generico. Notiamo infatti che non viene riportato alcun dato identificativo del cliente, così come nessun dato identificativo di Intesa Sanpaolo, il messaggio infatti non è firmato.

L'intento è quello di portare il ricevente a cliccare sul link:

https://www[.]intesasanpaolo[.]it/verifica/login?annullaOTS=822992&email=*****

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di

Intesa Sanpaolo ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali...

17 Novembre 2018 ==> Phishing Poste Italiane

«OGGETTO: <

**** Poste Italiane ha bloccato la tua postepay.>

Ecco un altro tentativo di phishing che si spaccia sempre per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che a causa di un'attività insolita sul suo account, è stata temporaneamente bloccata la postepay per la sua sicurezza. Per riattivarla è necessario verificare la propria identità cliccando sul seguente link sicuro:

AVANTI

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(dot)84422(at)ppy(dot)it> e contiene un testo estremamente generico. Inoltre non vi è riportato alcun logo e non vi è alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

AVANTI verrà indirizzato su una pagina WEB malevola, che non ha nulla a che vedere con il sito di

Poste Italiane ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://securelogin[.]bp[.]poste[.]it[.][yodigosi[.]com/jod-secure/private... |

Inserendo i dati di accesso all'account

Poste Italiane su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

17 Novembre 2018 ==> Phishing WhatsApp ENG.

«OGGETTO: <

WhatsApp Billing Alert - Services Suspended>

Questo nuovo tentativo di phishing giunge da una falsa mail in lingua inglese di WhatsApp.

Il messaggio vuol far credere al malcapitato ricevente che il suo account WhatsApp è stato sospeso e che sia necessario procedere al rinnovo dei servizi, loggandosi ad uno dei link riportati nella mail ed effettuando il pagamento.

Ad un primo impatto visivo il messaggio potrebbero essere fuorviante poichè è graficamente ben impostato e ricercato. Sono indicati oltretutto vari circuiti di pagamento accettati con i relativi loghi.

Ad ingannare ulteriormente il destinatario sono i FALSI dati identificativi della compagnia WhatsApp riportati in calce all'alert per renderlo più credibile:

Discovery House, 154 Southgate Street, Gloucester, GL12 2EX

VAT No. 720821857 |

|

Tuttavia notiamo che l'indirizzo email del mittente non sembra aver alcun legame con WhatsApp e questo dovrebbe quantomai insospettrici.

Il testo poi è molto generico non facendo alcun riferimento al numero di telefono associato all'utenza WhatsApp e questo dovrebbe essere un chiaro segnale della falsità del messaggio.

Entrambi i link riportati nel messaggio:

"https[:]//web[.]whatsapp[.]com/"

dirottano su una pagina internet contenente un modulo che induce l'utente ad inserire i dati relativi alla sua carta di credito per procedere al rinnovo/pagamento dell'abbonamento.

|

|

Come possiamo vedere nell'immagine a sinistra l'indirizzo web sulla barra di navigazione non ha nulla a che vedere con il sito di WhatsApp poichè non è ospitato sul suo dominio.

webwhatsapp[.]contact[2019]today-whatsapp-it-de-ch[.]pale[.]today.....

Pertanto tutti i dati eventualmente inseriti verrebbero inviati su un Server remoto e utilizzati dai cyber-criminali per usi di loro maggiore interesse e profitto, facilmente immaginabili. |

In conclusione ci preme precisare che il noto servizio di messaggistica istantanea è estraneo all'invio massivo di queste mail che sono delle vere e proprie truffe ideate da cyber-criminali il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

17 Novembre 2018 ==> Phishing Aruba

«OGGETTO: <

dominio **** - Ultimo sollecito >

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il dominio **** è in scadenza e gli ricorda quindi che è necessario procedere al rinnovo entro 48 ore dalla ricezione del'alert, altrimenti i servizi saranno sospesi. Per procedere al rinnovo del dominio è neccessario cliccare sul link

Accedi al modulo di pagamento.

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo innanzitutto che l'indirizzo del mittente

comunicazioni(at)staff(dot)aruba(dot)it non sembra poi così estraneo al dominio di

Aruba e potrebbe trarre in inganno un utente meno esperto. Inoltre in calce alla mail vengono riportati dei FALSI dati identificativi di

Aruba

Copyright @2018 Aruba s.p.a. - p.i. 0257950516 - All rights reserved -

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

Accedi al modulo di pagamento''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

|

|

La tab del broswer che si apre inviterà l'utente a inserire i dati della carta di credito per procedere al rinnovo del dominio in scadenza ospitato su Aruba. Oltrettutto la cifra richiesta risulta essere molto veritiera e probabile.

La videata mostrata nell'immagine qui di fianco è ricercata e ingannevole. I cyber-criminali ideatori della truffa hanno avuto l'accorgimento grafico di inserire il logo del circuito Banca Sella, a garanzia del pagamento sicuro. |

Tuttavia notiamo che l'indirizzo url sulla barra del broswer non sembra in nessun modo riconsucibile ad Aruba ne tanto meno a Banca Sella...

pagamentiec2dec54(dot)aruba(dot)it0d530238(dot)web-app-progressive(dot)fr....

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

16 Novembre 2018 ==> Lotteria spagnola El Gordo

OGGETTO: <INFORMAZIONE>

Questo nuovo tentativo di phishing si spaccia per una falsa comunicazione proveniente dalla Lotteria Nazionale Spagnola.

Il messaggio informa il ricevente che, da ultima estrazione del 13 novembre, è risultato tra i nomi dei fortunati vincitori della lotteria online, nazionale, El Gordo spagnola. Viene quindi indicato il nome della persona incaricata ad assistere il fortunato vincitore nella procedura di riscossione del premio, una certa signora "

Laura Garcia Responsabile degli affari esteri di CAIXA SEGUROS S.A."

Per riscuotere il premio il malcapitato deve quindi procedere a compilare un modulo

MODULO DI PAGAMENTO 018 riportato nel corpo dell'e-mail e spedirlo all'indirizzo "

rennier(dot)gadabu(at)narugov(dot)nr".

In prima battuta notiamo che il testo dell'email è molto generico e sintetico, in quanto non contiene nessun riferimento del fortunato vicnitore, inoltre sono presenti degli errori grammaticali e l'indirizzo del mittente non sembra riconducibile alla

Lotteria Nazionale Spagnola.

Vi invitiamo quindi a diffidare da e-mail che auspicano presunte vincite, soprattutto in concorsi o gare a cui non si abbia partecipato, evitando di fornire dati personali che verrebbero usati per scopi criminali..

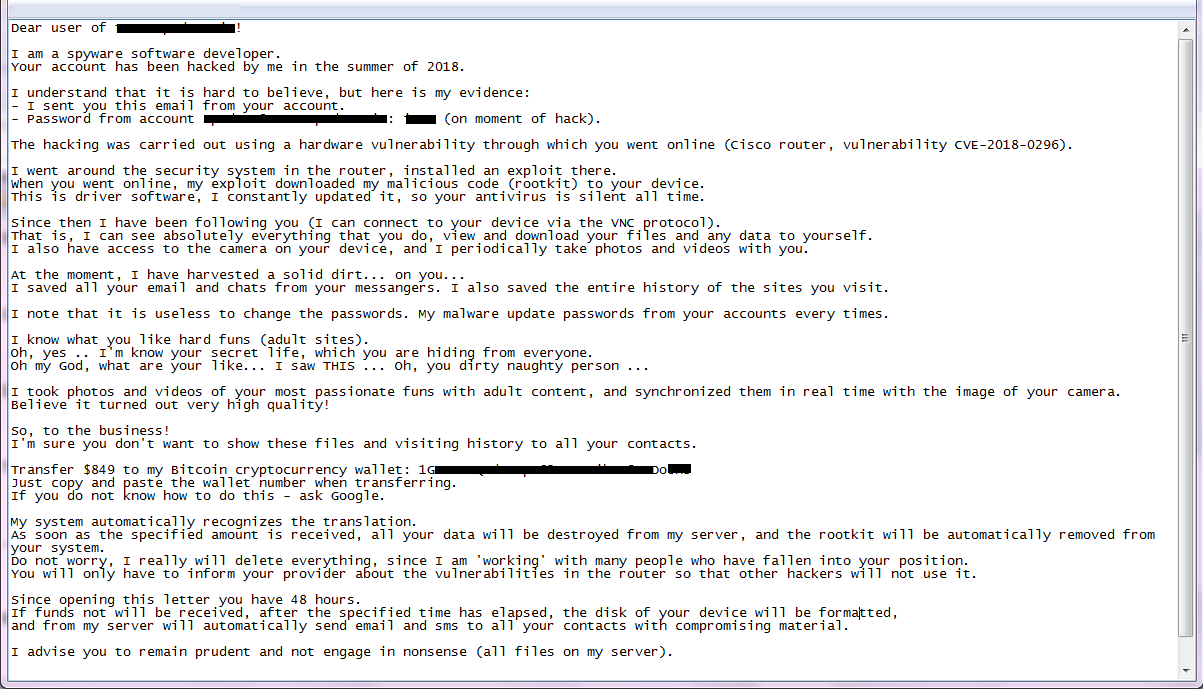

15 Novembre 2018 ==> CyberEstorsione => Sextorsion minaccia via e-mail in cambio di un riscatto in Bitcoin

Ecco che si ripresenta un altro esempio di tentativo di ricatto via mail per tentare una estorsione in denaro (Bitcoin) con la minaccia di divulgare un video privato.

L' e-mail, che ritroviamo in lingua inglese, minaccia l'utente di divulgare

un video di lui mentre guarda siti per adulti e gli propone un'offerta

per non divulgare tra i suoi contatti mail e social il suo video privato invitandolo a pagare $849.

L'esempio che riportiamo nell'immagine di lato è molto simile al precedente esempio conusultabile di seguito

=> CyberEstorsione20181110

Va notato che il cybercriminale sostiene di possedere la password utilizzata dall'utente sul suo account di posta elettronica, che viene riportata nel messaggio e nell'oggetto dell'e-mail.

Questo è uno dei motivi che chi riceve il messaggio crede a quello che viene poi riportato dal cybercriminale, credendo che abbia avuto accesso al proprio dispositivo. La tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti. |

|

Il testo del messaggio è particolarmente dettagliato in quanto viene indicato il modo in cui il dispositivo è stato hackerato, il virus installato oltrettutto è dotato di un avviso automatico che avverte il cybercriminale quando l'e-mail viene aperta, e da quel momento il malcapitato ha tempo 48 ore per pagare. Viene quindi indicato il wallet per il pagamento in Bitcoin e dove trovare le istruzioni su "come trasferire denaro a un portafoglio bitcoin".

Infine è lo stesso cybercriminale che lascia un consiglio al malcapitato "

Ti consiglio di essere prudente..."

E il riscatto... Qualcuno ha pagato?

Il malcapitato destinatario alla ricezione del messaggio può decidere, di ignorarlo con il rischio che il presunto video venga messo in circolazione tra i suoi contatti oppure pagare la somma richiesta di $ 849 in cambio il video verrà eliminato. Per pagare inoltre ha tempo 48 ore altrimenti il video verrà messo in circolazione.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin (che può variare come abbiamo visto nei messaggi che circolano in questi mesi da 300 $ ai 2000 $ fino a 7000 $).

Verificando il wallet indicato per il pagamento del riscatto: "

1GXXXXXXXXXXXXXXXXXXXXXXDoXX" ad oggi

15/11/2018 il Wallet risulta ancora vuoto.

A differenza del precedente caso dove invece erano state individuate sul wallet già 11 transazioni.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Come per gli altri casi Vi raccomandiamo di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è l'oggetto del messaggio che nasconde la nostra password di accesso al servizio di posta elettronica, questo significa che i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri account, ad esempio dei Social.

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

13 Novembre 2018 ==> Phishing Poste Italiane

«OGGETTO: <

Promemoria Bonifico Sepa>

Questo nuovo tentativo di phishing si spaccia per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che, dopo vari tentativi non è stato possibile accreditare sul suo conto di

Poste Italiane un bonifico proveniente da Inps. La causa sembrerebbe dovuta ad un errore nell'inserimento dei dati personali in fase di registrazione e sembra qundi necessario, per poter percepire l'ingente somma di 2020 Euro, revisionare i propri dati cliccando su link riportato di seguito

Revisione dei dati

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che, in prima battuta, potrebbe sembrare ingannevole, almeno osservando l'eticchetta. Se leggiamo invece l'indirizzo effettivo, riportato in chiaro, da cui proviene la mail ovvero <

albox(at)sanocenter(dot)es> chiaramente possiamo dedurre che non presenta alcun legame con

Poste Italiane. Ad insospettirci ulteriormente vi è l'estrema genericità del testo. Il messaggio infatti non è firmato e non vi è riportato alcun logo identificativo. Non è presente alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Revisione dei dati verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Poste Italiane ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

promemoria-cliente-acc[.]faqserv[.]com.... |

Inserendo i dati di accesso all'account

Poste Italiane su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

13 Novembre 2018 ==> Phishing casella postale (Inglese)

«OGGETTO: <

Server Alert>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio in inglese informa il cliente che per motivi di sicurezza è necessario accedere al proprio account dal server di posta sicura, in quanto è stato rilevato un accesso insolito alla casella di posta da una località sconosciuta. Quindi il malcapitato è invitato a verificare la propria identità cliccando sul seguente link:

Verify (****)

Inoltre se non si esegue tale verifica l'account verrà bloccato senza ulteriori avvisi. Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo

e non riconducibile ad un dominio di posta elettronica sicuro <webmaster(at)51766(dot)com> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo.

Chi dovesse malauguratamente cliccare sul link

Verify (****) verrà indirizzato su una pagina WEB malevola, che come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account di posta elettronica però è ospitata su un indirizzo/dominio anomalo, anche se il protocollo https potrebbe trarre in inganno.

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://elialmoznino[.]co[.]il/administrator/https/... |

Inserendo i dati di accesso della casella postale su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

12 Novembre 2018 ==> Phishing Updates-News

«OGGETTO: <

Buono in attesa di essere ritirato>

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

Updates-News.

II messaggio informa il ricevente che è stato scelto per vincere un buono

del valore di 500€. Per ritirare il bonus è neccessario convalidare i propri dati cliccando sul link

CONVALIDA I TUOI DATI.

Analizzando il testo del messaggio sembrerebbe che il malcapitato sia stato estratto per la vicnita del bonus del valore di 500 Euro in quanto registratosi al sito

Updates-News, infatti notiamo che l'indirizzo email del mittente proviene da

updates-news(at)news(dot)updates-news(dot)com che sembrerebbe riconducibile al dominio reale di

Updates-News.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

CONVALIDA I TUOI DATI''

o sul link

"

Ritira il tuo Bonus"

verrà dirottato su una pagina WEB che graficamente sembra riconducibile al sito di

AMAZON.

|

|

Come si può vedere dall' immagine di lato la pagina web è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con AMAZON...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://www[.]fxmoneyup-online[.]com/trading-amazon/.... |

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

12 Novembre 2018 ==> Phishing Libero

«OGGETTO: <

Controlla il tuo messaggio! >

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

Libero.

II messaggio informa il ricevente che ha 2 nuovi messaggi vocali da ascoltare. Lo invita quindi ad ascoltare i messaggi cliccando sul seguente link:

https://8855[.]godaddysites[.]com/.

Chiaramente la nota azienda italiana di servizi e-mail, community e news,

Libero è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che è contraddistinto da un layout conciso ed essenziale, inoltre il messaggio non è firmato.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link:

''

https://8855[.]godaddysites[.]com/''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Libero.

|

|

Come si può vedere dall' immagine di lato la pagina web è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Libero...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://88550[.]godaddysites[.]com... |

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

12 Novembre 2018 ==> Phishing Aruba "Problema di fatturazione !!!"

«OGGETTO: <

Abbiamo incontrato un problema di fatturazione !!! >

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio è attualmente ospitato da

Aruba, e che nonostante diversi tentativi di addebitare i costi del rinnovo del servizio sulla banca del malcapitato, questi bengano rifiutati. Gli ricorda quindi che è necessario procedere al rinnovo entro 48 ore, altrimenti la casella e-mail cesserà di funzionare. Per procedere al rinnovo del servizio

Aruba è neccessario procedere attraverso il seguente link:

Accedi al modulo di pagamento.

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che per trarre in inganno l'utente sono stati inseriti in calce al messaggio dei dati identificativi di

Aruba, quali il sito web e la partita IVA.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

Accedi al modulo di pagamento''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

Aruba.

|

|

Come si può vedere dall' immagine di lato la pagina web è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Aruba...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

pagamentiec2dec54[.]aruba[.]it0d530238[.]

clienti[.]mizoura[.]com... |

In conclusione vi invitiamo sempre a diffidare da qualunque e-mail che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, e dove non vanno inseriti per nessun motivo i dati della carta di credito o altri dati sensibili, se non siete certi della provenienza del sito web...in questo modo mettete i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

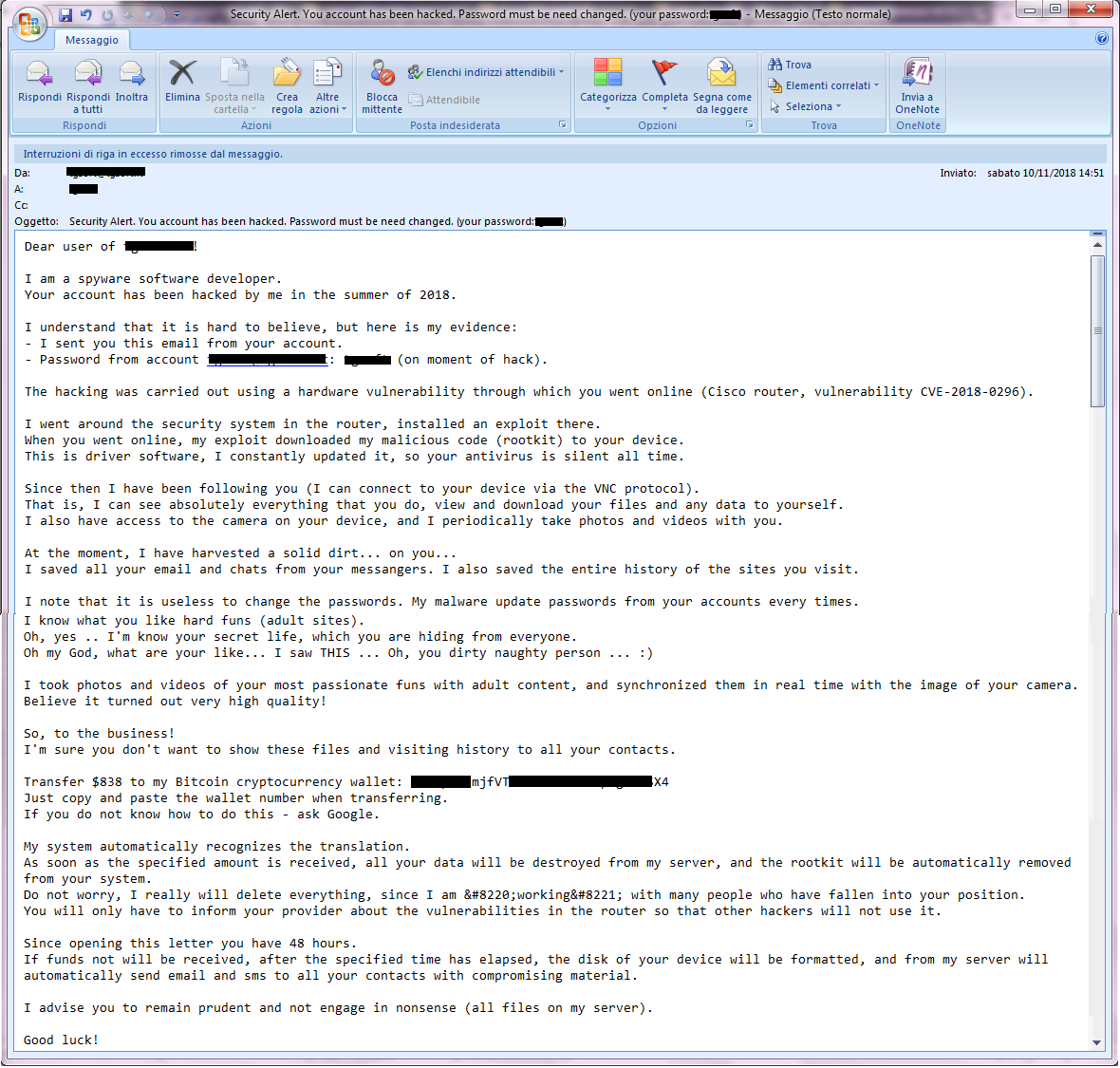

10 Novembre 2018 ==> CyberEstorsione => Sextorsion minaccia via e-mail in cambio di un riscatto in Bitcoin

Ecco un altro esempio di tentativo di ricatto via mail per tentare una estorsione in denaro (Bitcoin) con la minaccia di divulgare un video privato...fate attenzione e non cedete a questi ricatti!!

L' e-mail, che ritroviamo in lingua inglese, minaccia l'utente di divulgare

un video di lui mentre guardi siti per adulti, e gli propone un'offerta

per non divulgare tra i suoi contatti mail e social il suo video privato invitandolo a pagare $838.

Cosa recita il messaggio di SCAM

Nell'immagine di lato, riportiamo il messaggio (in lingua inglese) del tentativo di TRUFFA chiamato SCAM, che di seguito riassumiamo:

"

Sono uno svilupattore di software spyware. Il tuo account è stato violato nell'estate del 2018. Capisco che è difficile da credere ma ecco la mia prova: Ti ho inviato questa e-mail dal tuo account; Password dall'account *****. Ho aggirato il sistema di sicurezza nel router, ho installato un exploit lì. Quando sei andato online, il mio exploit ha scaricato il mio rootkit sul tuo dispositivo.

Da allora ti ho seguito, posso vedere tutto ciò che fai, visualizzare e scaricare i tuoi file e tutti i dati personali. Ho anche accesso alla fotocamera sul tuo dispositivo e periodicamente faccio foto e video con te.

Al momento, ho raccolto un video su di te...Ho salvato tutte le tue e-mail e chat dai tuoi contatti messanger. Ho anche salvato l'intera cronologia dei siti che visiti.... conosco la tua vita segreta, che ti stai nascondendo da tutti. Ho scattato foto e video dei tuoi passatempi... Quindi, per il business sono sicuro che non vuoi mostrare questi file a tutti i tuoi contatti."

|

|

Va notato che il cybercriminale sostiene di possedere la password utilizzata dall'utente sul suo account di posta elettronica, che viene riportata nel messaggio e nell'oggetto dell'e-mail.

| Questo è uno dei motivi che chi riceve il messaggio crede a quello che viene poi riportato dal cybercriminale, credendo che abbia avuto accesso al proprio dispositivo. La tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti. |

|

Il testo del messaggio è particolarmente dettagliato in quanto viene indicato il modo in cui il dispositivo è stato hackerato, il virus installato oltrettutto è dotato di un avviso automatico che avverte il cybercriminale quando l'e-mail viene aperta, e da quel momento il malcapitato ha tempo 48 ore per pagare. Viene quindi indicato il wallet per il pagamento in Bitcoin e dove trovare le istruzioni su "come trasferire denaro a un portafoglio bitcoin".

Infine è lo stesso cybercriminale che lascia un consiglio al malcapitato "

Ti consiglio di essere prudente..."

E il riscatto... Qualcuno ha pagato?

Il malcapitato destinatario alla ricezione del messaggio può decidere, di ignorarlo con il rischio che il presunto video venga messo in circolazione tra i suoi contatti oppure pagare la somma richiesta di $ 838 in cambio il video verrà eliminato. Per pagare inoltre ha tempo 48 ore altrimenti il video verrà messo in circolazione.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin (che può variare come abbiamo visto nei messaggi che circolano in questi mesi da 300 $ ai 2000 $ fino a 7000 $).

Verificando il wallet indicato per il pagamento del riscatto: "

XXXXmjfVTXXXXXXXXXXXXXXXX4" ad oggi

14/11/2018 risulta 11 transazione in ingresso di

1.37943249 BTC che corrispondono a

8725.61 USD (Dollari Statunitensi) pari a

7748.52 Euro.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare grosse somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro in quanto non vi assicurerebbe di bloccare la minaccia.

Quello che invece Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è l'oggetto del messaggio che nasconde la nostra password di accesso al servizio di posta elettronica, questo significa che i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri account, ad esempio dei Social.

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

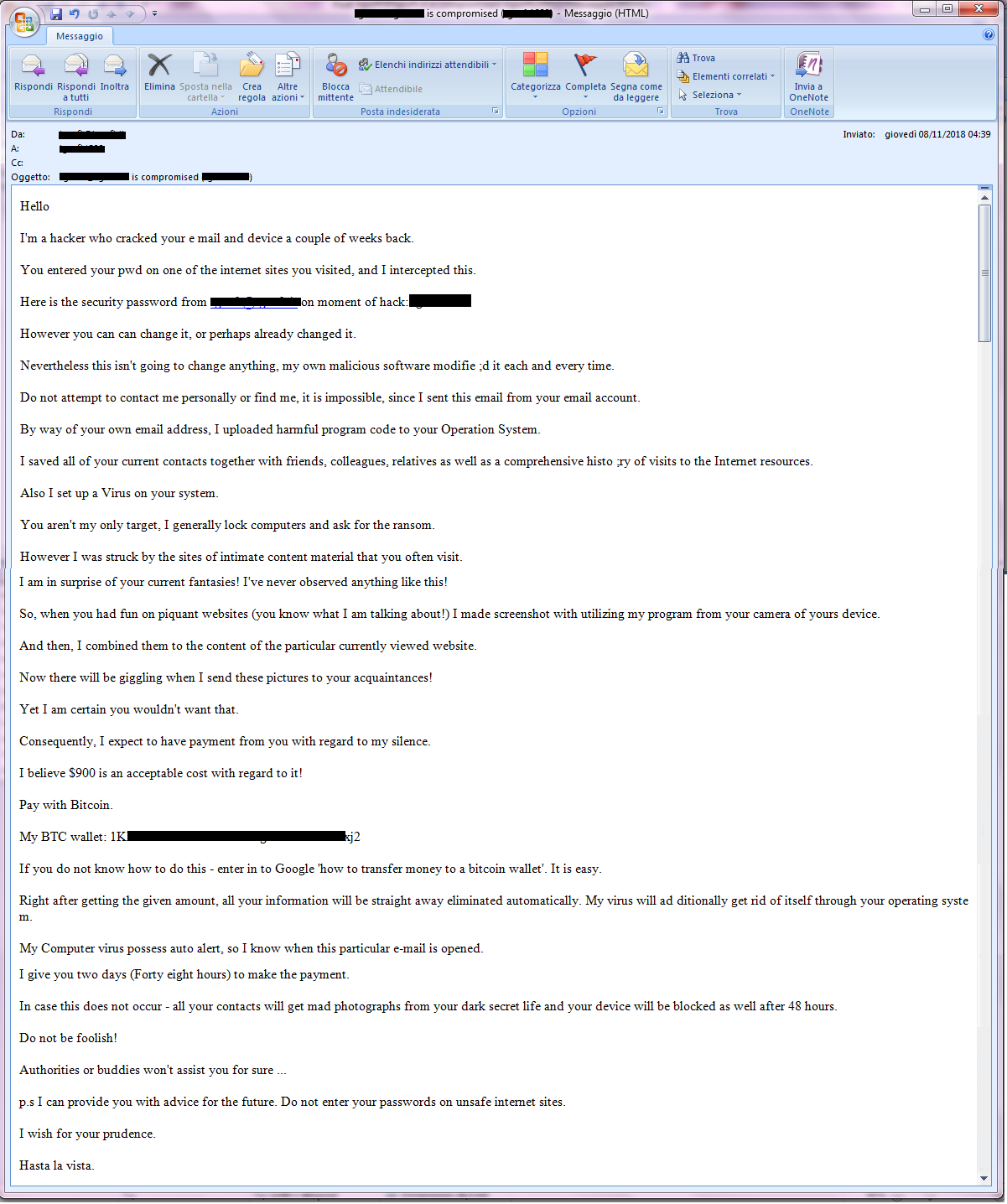

08 Novembre 2018 ==> CyberEstorsione => Sextorsion torna il tentativo di ricatto via mail che minaccia di divulgare un tuo video mentre stai guardando SITI x ADULTI

Anche questo mese ritroviamo il tentativo di ricatto via mail per tentare una estorsione in denaro (Bitcoin) con la minaccia di divulgare un video privato...fate attenzione e non cedete a questi ricatti!!

L'e-mail che ritroviamo in lingua inglese, minaccia l'utente di divulgare

un video di lui mentre guardi siti per adulti, e gli propone un'offerta

per non divulgare tra i suoi contatti mail e social il suo video privato invitandolo a pagare $900.

Cosa recita il messaggio di SCAM

Nell'immagine di lato, riportiamo un esempio di messaggio (in lingua inglese) del tentativo di TRUFFA chiamato SCAM, che di seguito riassumiamo:

"

Sono un hacker che ha violato la tua posta e il tuo dispositivo un paio di settimane fà. Hai inserito la tua psw su uno dei siti internet che hai visitato e l'ho intercettato.

Ecco la password di sicurezza **** .

Non tentare di contattarmi personalmente dal momento che ho inviato questa e-mail dal tuo account di posta elettronica. Tramite il tuo indirizzo e-mail ho caricato il codice di un programma dannoso sul tuo sistema operativo. Ho salvato tutti i tuoi contatti attuali ed un'esaustiva esperienza di visite alle risorse internet.

Inoltre ho installato un virus sul tuo sistema.

Tuttavia sono rimasto colpito dal contenuto dei siti internet che visiti spesso. Quindi quando ti sei divertito con i siti piccanti (sai di cosa sto parlando) ho fatto uno screenshot utilizzando il mio programma dalla fotocamera del tuo dispositivo."

|

|

Va notato che il cybercriminale sostiene di possedere una delle password utilizzate dall'utente, che viene riportata nel messaggio e nell'oggetto dell'e-mail, questo è

| uno dei motivi che chi riceve il messaggio crede a quello che viene poi riportato dal cybercriminale, credendo che abbia avuto accesso al proprio dispositivo. La tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti. |

|

Il testo del messaggio è particolarmente dettagliato in quanto viene indicato il modo in cui il dispositivo è stato hackerato, il virus installato oltrettutto è dotato di un avviso automatico che avverte il cybercriminale quando l'e-mail viene aperta, e da quel momento il malcapitato ha tempo 48 ore per pagare. Viene quindi indicato il wallet per il pagamento in Bitcoin e dove trovare le istruzioni su "come trasferire denaro a un portafoglio bitcoin".

Infine è lo stesso cybercriminale che lascia un consiglio al malcapitato "

Non inserire le password su siti Web non sicuri."

E il riscatto... Qualcuno ha pagato?

Il malcapitato destinatario alla ricezione del messaggio può decidere, di ignorarlo con il rischio che il presunto video venga messo in circolazione tra i suoi contatti oppure pagare la somma richiesta di $ 900 in cambio il video verrà eliminato. Per pagare inoltre ha tempo 48 ore altrimenti il video verrà messo in circolazione.

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin (che può variare come abbiamo visto nei messaggi che circolano in questi mesi da 300 $ ai 2000 $ fino a 7000 $).

Verificando il wallet indicato per il pagamento del riscatto: "

1KXXXXXXXXXXXXXXXXXXXXXXXXXxj2" ad oggi

14/11/2018 il Wallet risulta ancora vuoto.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare grosse somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro in quanto non vi assicurerebbe di bloccare la minaccia.

Quello che invece Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è l'oggetto del messaggio che nasconde la nostra password di accesso al servizio di posta elettronica, questo significa che i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri account, ad esempio dei Social.

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

04/10/2018 17:22:49 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2018...

03/09/2018 15:11:00 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2018...

06/08/2018 10:55:24 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2018...

10/07/2018 14:57:39 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2018...

05/06/2018 15:41:28 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giugno 2018...

10/05/2018 10:23:32 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2018...

03/04/2018 15:38:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di aprile 2018...

19/03/2017 10:51:40 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2018...

14/02/2018 15:06:31 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2018...

08/01/2018 15:06:04 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2018...

19/12/2017 16:11:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2017...

08/11/2017 11:07:51 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2017...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Vir.IT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

Vir.IT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconnducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mirra e al sig. Giuseppe Pistoia per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft