|

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di settembre 2018.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

28 Settembre 2018 ==> Phishing Apple

«OGGETTO: <

Servizio avvisi notifiche: abbiamo inviato un' e-mail per reimpostare la tua password. 5051537>

Ecco l'ennesimo tentativo di phishing che si spaccia per una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato temporaneamente bloccato, in quanto sono stati rilevati tentativi di accesso da altri dispiositivi non autorizzatio. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID, cliccando sul link ''Sblocca il tuo account'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert giunge da un indirizzo email <service(at)apple(dot)com> che sembrerebbe provenire dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto tuttavia l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Sblocca il tuo account

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://appsshop[.]appleidinfo[.]meshotheliomas[.]/.... |

Inserendo i dati di accesso all'account

Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

28 Settembreo 2018 ==> Phishing Aruba

OGGETTO: <

[ TW-2267199 ] - problema di fatturazione>

Questo nuovo tentativo di phishing si spaccia per una falsa comunicazione di

ARUBA.

Il messaggio segnala al ricevente che è stato riscontrato un problema di fatturazione dovuto probabilmente ad un errore della carta di credito scaduta o dell'indirizzo di fatturazione non valido. Invita quindi il malcapitato ad aggiornare le sue informazioni dal seguente link:

"http://mhosting.aruba.it/"

In prima battuta notiamo che il testo dell'email è molto generico e sintetico, in quanto non contiene nessun riferimento del cliente nè tantomeno alcun dato identificativo di ARUBA, se non la firma generica.

Chi dovesse malauguratamente cliccare sul link "http://mhosting.aruba.it/" verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito ufficiale di ARUBA poichè è ospitato su un dominio anomalo.

|

|

Infatti il sito internet riportato in calce

'''doskam[.]home[.]pl[.]/d0be0b46/_Kursy2018...'

non ha alcun legame con il sito web di ARUBA perchè risiede su un dominio anomalo. |

Tutto questo per concludere che è sempre bene diffidare da qualunque email che richieda l'inserimento di dati riservati evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

27 Settembre 2018 ==> Phishing Intesa Sanpaolo

«OGGETTO: <

COMUNICAZIONE>

Questo nuovo tentativo di phishing giunge da una finta email da parte di

Intesa Sanpaolo.

Il messaggio segnala all'ignaro ricevente che il suo profilo è stato sospeso, a seguito di un errore riscontrato nei suoi serizi online, e che può procedere alla verifica dal seguente link:

Verifica adesso

Il messaggio di alert giunge da un indirizzo email <info(at)ameritech(dot)net> estraneo al dominio di Intesa Sanpaolo e contiene un testo molto generico e poco chiaro e inoltre non viene riportato alcun dato identificativo del cliente o di Intesa Sanpaolo.

L'intento è quello di portare il ricevente a cliccare sul link:

Verifica adesso

verrà indirizzato su una pagina WEB malevole che non ha nulla a che vedere con

Intesa Sanpaolo e che è già stata segnalata come pagina /SITO INGANNEVOLE in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

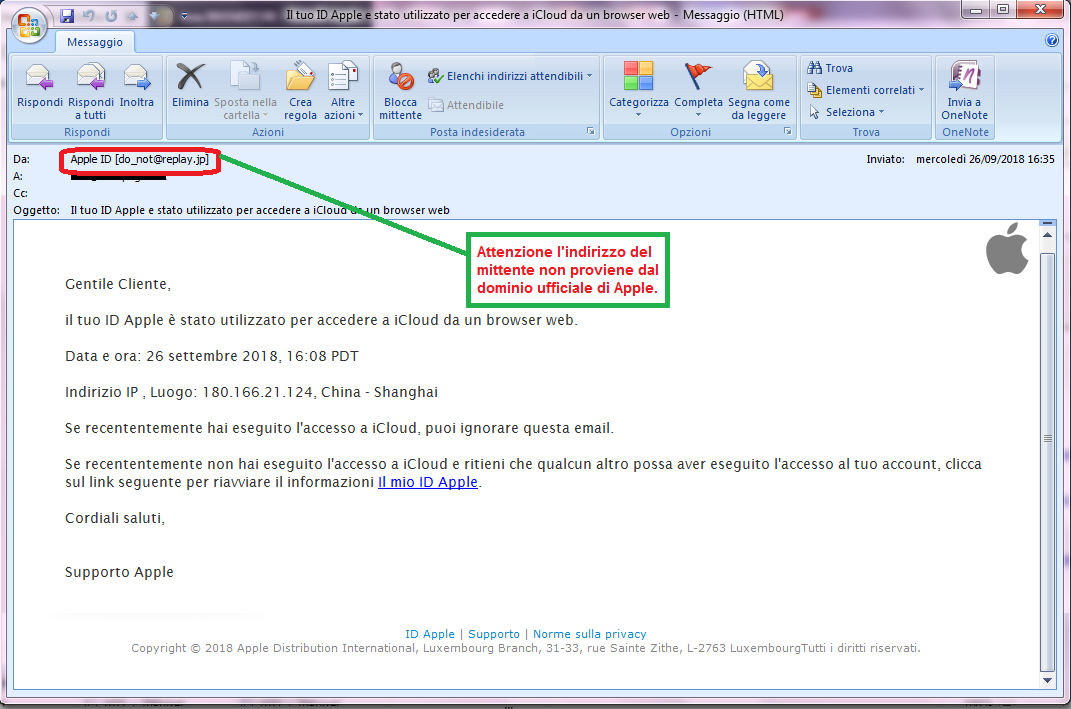

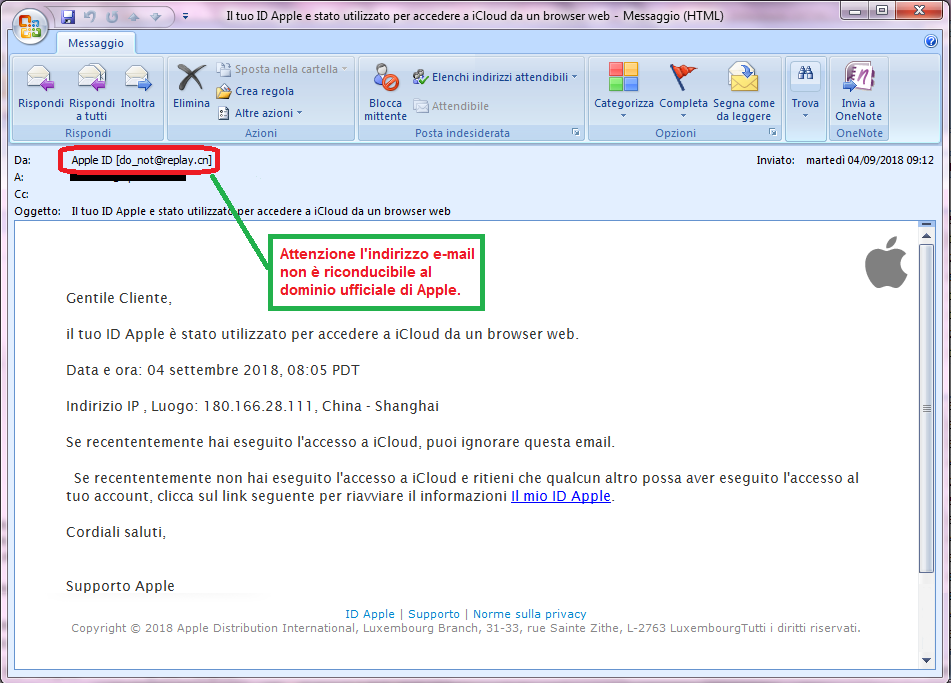

26 Settembre 2018 ==> Phishing Apple

«OGGETTO: <

Il tuo ID Apple e stato utilizzato per accedere a iCloud da un browser web>

Ecco l'ennesimo tentativo di phishing che si spaccia per una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato utilizzato per effettuare un tentativo dfi accesso a iCloud da un altro browser, e per completezza vengono indicati il luogo e anche il giorno e l'orario in cui è stato registrato l'accesso. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID nel caso in cui non riconosca il tentativo di accesso segnalato, cliccando sul link ''Il mio ID Apple'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert giunge da un indirizzo email <do_not(at)replay(dot)jp> che, non proviene dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto tuttavia l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Il mio ID Apple

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://docs[.]Ivaf[.]com/Riboni/IT/Login[.]php?.... |

Inserendo i dati di accesso all'account Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

24 Settembre 2018 ==> Phishing AMAZON

«OGGETTO: <

Ho buone notizie per te, ***!>

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

AMAZON.

II messaggio sollecita il ricevente ad usufruire dell'opportunità di vincere dei premi esclusivi da

AMAZON. Per ricevere il regalo è neccessario partecipare al sondaggiocliccando sul link

Clicca qui per confermare.

Chiaramente la nota azienda di commercio

AMAZON è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che non è presente alcun riferimento identificativo che possa ricondurci all'azienda

AMAZON, quali sede legale, partita IVA o eventuali recapiti telefonici. I cybercriminali hanno avuto tuttavia l' accorgimento grafico di inserire il noto logo di

AMAZON, per

rassicurare l'utente sull'autenticità della mail.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente

liza(dot)forsberg(at)netcourrier(dot)com che non proviene dal dominio reale di

AMAZON ma da uno anomalo.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

Clicca qui per confermare''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

AMAZON.

|

La tab del broswer che si apre inviterà l'utente a rispondere ad un sondaggio che dovrebbe permettergli di vincere premi esclusivi di AMAZON .

|

Al termine del sondaggio comparirà la videata riportata nell'immagine qui sotto che permette di ricevere un Samsung Galaxy S9 o un IPhone X.

|

Scegliendo tra uno dei 2 premi messi a disposizione, verrà richiesto di rispondere a ulteriori domande relative al prodotto selezionato, al termine del quale viene richiesto di inserire i propri dati personali, tra cui anche l'indirizzo e-mail per ricevere il premio selezionato.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

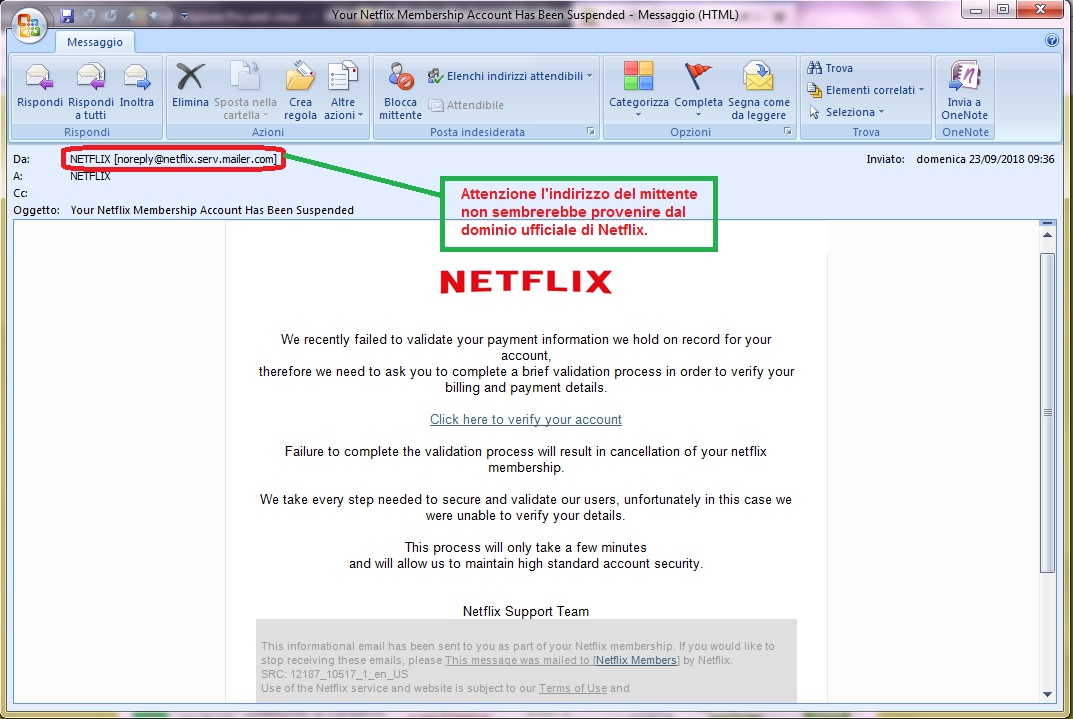

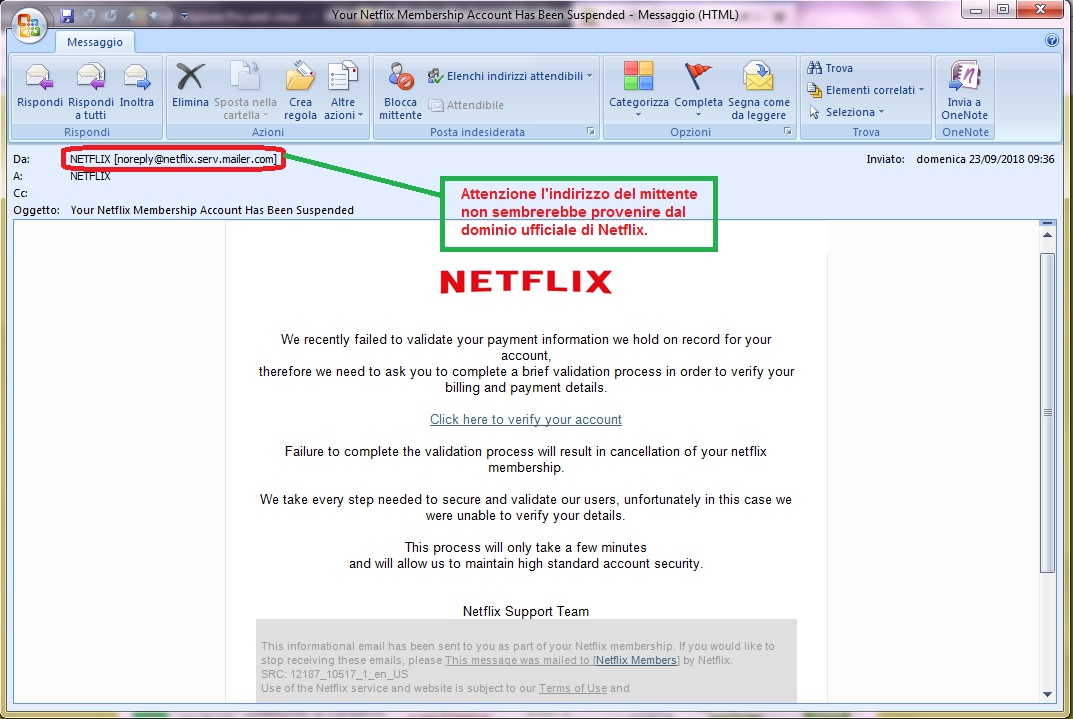

23 Settembre 2018 ==> Phishing Netflix

«OGGETTO: <

Your Netflix Memebership Account Has Been Suspended>

Questo nuovo tentativo di phishing si spaccia per una finta e-mail da parte di NetFlix, la nota azienda operante nella distribuzione via internet di film, serie tv e altri contenuti di intrattenimento.

L'e-mail invita il malcapitato a verificare e aggiornare i dati del suo account

NetFlix, ossia l'indirizzo di fatturazione e di dati della carta di credito, nel caso non vengano aggiornati il suo account verrà chiuso. Per aggiornare i propri dati è necessario continuare cliccando sul seguente link:

Click here to verify your account

A colpo d'occhio notiamo subito che l'indirizzo email del mittente <noreply(at)netflix(dot)serv(dot)mailer(dot)com> non è riconducibile al dominio ufficiale di NetFlix.

La richiesta della mail (in lingua inglese), poco chiara e precisa dovrebbe quanto mai insospettirci, il testo inoltre è estremamente generico e non riporta i riferimenti della nota azienda quali sede legale, P.Iva, o contatti, ne tantomeno dati identificativi del destinatario dell'e-mail, diversamente da quanto avviene nella maggior parte delle comunicazioni ufficiali e autentiche di questo tipo.

Cliccando sul link:

Click here to verify your account

si verrà indirizzati su una pagina WEB malevole che non ha nulla a che vedere con NetFlix e che è già stata segnalata come pagina /SITO INGANNEVOLE in quanto il suo dominio non aveva nulla a che fare con il sito di NetFlix.... ma gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

21 Settembre 2018 ==> Phishing Apple

«OGGETTO: <

Notification Allert Service: We sent an email about to reset your password case . 5021537>

Il tentativo di phishing seguente giunge da una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato utilizzato per effettuare un tentativo dfi accesso a iCloud da un altro browser. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID nel caso in cui non riconosca il tentativo di accesso segnalato, cliccando sul link ''Unlock Your Account'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert, in lingua inglese, giunge da un indirizzo email <servicet(at)apple(dot)com> che, sembrerebbe provenire dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto oltretutto l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Unlock Your Account

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://www[.]appsupoort[.]loginappield[.]information-required[.]com/.... |

Inserendo i dati di accesso all'account Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

20 Settembre 2018 ==> Phishing Webmail Server

«OGGETTO: <

Re-Convalida il tuo webam>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio informa il destinatario che la cassetta postale ha superato il limite di archiviazione e che non è più in grado di inviare o ricevere messaggi, invita quindi il cliente a convalidare la sua casella di posta cliccando sul seguente link::

Clicca qui

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo e-mail anomalo

<slc(at)firenze(dot)tosc(dot)cgil(dot)it> e contiene un testo estremamente generico. Il messaggio inoltre è firmato da un generico "

IT Service Centre" e non vi è riportato alcun logo.

Chi dovesse malauguratamente cliccare sul link

Clicca qui verrà indirizzato su una pagina WEB malevole, che non sembra riconducibile a nessun servizio di casella postale.

|

|

La pagina di accesso alla gestione del servizio di casella postale non sembra riconducibile a nessuna casella di posta elettronica.

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

wsnmbmersin[.]site/web-quota-clx/ |

Inserendo i dati di accesso della propria casella di posta elettronica, su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

19 Settembre 2018 ==> CyberEstorsione => E-mail in ITALIANO che minaccia di diffondere un tuo video mentre stai guardando SITI x ADULTI.

Di seguito riportiamo un altro tentativo di truffa rivolto ad un target italiano, che consiste in un vero e proprio ricatto via mail per tentare una estorsione in denaro.

Il messaggio che questa volta ha come oggetto

''Elimina questo messaggio subito dopo la lettura!'' informa il destinatario che il suo account e-mail è stato hackerato. Il cybercriminale minaccia infatti il malcapitato di essere in possesso di informazioni riservate, in particolare di avere dei video di lui mentre guarda film per adulti.

Lo invita dunque a pagare $ 300 in Bitcoin per impedire la diffusione del video dove sembra essersi

divertito vedendo siti per adulti tra i suoi contatti mail e social...questa la minaccia che si cela dietro a un vero e proprio tentativo di TRUFFA!!!

Rispetto ai precedenti tentativi di estorsione di denaro in lingua inglese analizzati, il tono usato dal cybercriminale è amichevole e sarcastico e risulta meno intimidatorio e anche la somma richiesta è molto più bassa. Il destinatario viene intimato ad effettuare con tempestività il pagamento entro e non oltre 48 ore.

Va notato che il cybercriminale sostiene di aver hackerato l'account e-mail, ma non è riportato alcun dato personale del malcapitato se non l'indirizzo e-mail (come invece è stato fatto nel precedente caso in lingua inglese, dove veniva indicata la password utilizzata dall'utente, per rendere la minaccia più credibile, nell'oggetto dell'e-mail).

Abbiamo verificato il wallet indicato per il pagamento del riscatto "

1LXxZyP7CKybaXA6jELu5YJ6UQzbdZz8RP": ad oggi (20/09/2018) nel wallet sono state eseguite 17 transazioni e l'importo totale presente nel Wallet è di

0,72080990 BTC corrispondenti al cambio attuale a

4608,53 USD (dollari statunitensi) pari a

3937,58 Euro.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Nel caso in cui venite a contatto con e-mail di questo genere, quello che Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica e gli altri siti web dove usate la stessa password.

Inoltre Vi consigliamo di utilizzare delle password robuste per i servizi web come l'home banking, ecco alcuni suggerimenti per creare una password robusta:

- usa password lunghe;

- per ricordare password lunghe associala a qualcosa;

- usa lettere maiuscole, minuscole, numeri e simboli;

- sostituisce delle lettere con dei simboli (ad esempio la "s" diventa "$")

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

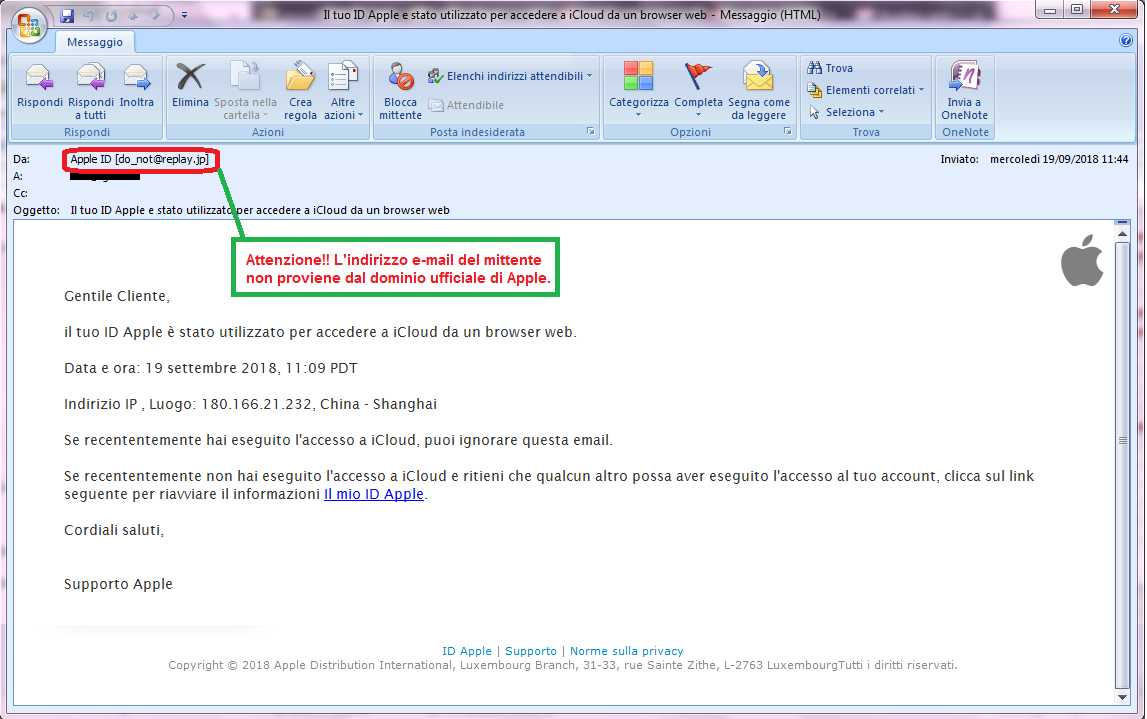

19 Settembre 2018 ==> Phishing Apple

«OGGETTO: <

Il tuo ID Apple e stato utilizzato per accedere a iCloud da un browser web>

Il tentativo di phishing seguente giunge da una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato utilizzato per effettuare un tentativo dfi accesso a iCloud da un altro browser, e per completezza vengono indicati il luogo e anche il giorno e l'orario in cui è stato registrato l'accesso. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID nel caso in cui non riconosca il tentativo di accesso segnalato, cliccando sul link ''Il mio ID Apple'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert giunge da un indirizzo email <do_not(at)replay(dot)jp> che, non proviene dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto tuttavia l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Il mio ID Apple per essere indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Apple poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

15 Settembre 2018 ==> CyberEstorsione => Torna il tentativo di ricatto di divulgare i video mentre stai guardando SITI x ADULTI via mail

Ecco un altro nuovo tentativo di ricatto via mail per tentare una estorsione in denaro (Bitcoin) con la minaccia di divulgare un video privato.

Questo tipo di ricatto via e-mail torna questo mese a minacciare i malcapitati destinatari...fate attenzione e non cedete a questi ricatti!!

L'e-mail che ritroviamo in lingua inglese (vedi il precedente

tentativo di ricatto via mail: "Paghi o inviamo il video di te mentre guardi i porno ai tuoi contatti"), minaccia l'utente di divulgare

un video di te mentre guardi i porno, e gli propone un'offerta

"non negoziabile" intimandolo a pagare $ 2000 per non vedere girare tra i suoi contatti mail e social il suo video privato!!!

Cosa recita il messaggio di SCAM

Nell'immagine di lato, riportiamo un esempio di messaggio del tentativo di TRUFFA chiamato SCAM, che recita grossomodo:

"

Ho installato un software su un sito Web di video clip per adulti (siti porno) e sai cosa, hai visitato questo sito web per provare divertimento (sai cosa intendo). Durante la visione di video clip, il tuo browser Web ha iniziato a funzionare come RDP con un Keylogger che mi ha permesso di accedere al tuo schermo e alla tua webcam. Successivamente il mio software ha raccolto tutti i tuoi contatti da Messenger, Social Network e account di posta elettronica. E poi ho fatto un video."

Dopo aver esposto i fatti il truffatore elenca al malcapitato due opzioni tra cui scegliere, che sinteticamente prevedono:

- La prima è quella di ignorare il messaggio e ciò comporterebbe la messa in circolazione del presunto video mentre guardi i porno ai tuoi contatti;

- La seconda opzione è quella di "donare" $ 2000, in cambio il video verrà distrutto e tu potrai continuare la tua vita come se non fosse successo nulla.

|

|

Per quanto riguarda la somma richiesta, questa non è trattabile ed è da pagare entro un giorno in criptomoneta Bitcoin, il tono usato nel messaggio inoltre è intimidatorio e non ammette margini di negoziazione. Rispetto al precedente caso per rendere tutto ancora più credibile, il cybercriminale sostiene di avere dei tuoi video e che se vuoi delle prove di ciò che sta dicendo, rispondendo

"Yea" al messaggio, invierà la tua registrazione a 15 tuoi contatti.

Va notato che il cybercriminale sostiene di possedere una delle password utilizzate dall'utente, che viene riportata anche nell'oggetto dell'e-mail, questo è uno dei motivi che chi riceve il messaggio crede a quello che viene poi riportato dal cybercriminale, credendo che abbia avuto accesso al proprio dispositivo: la tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti.

E il riscatto... Qualcuno ha pagato?

L'obbiettivo di questa TRUFFA è ovviamente quello di estorcere una somma in denaro con una transazione in Bitcoin (che può variare come abbiamo visto nei messaggi che circolano questo mese da 300 $ ai 2000 $ fino a 7000 $).

Verificando il wallet indicato per il pagamento "

1E5y8KRdBmgrX2nhoBC6UoCho1v8vHsrLq" questo risulta essere vuoto, quindi ad oggi

18/09/2018 nessuno ha fatto spostamenti di Bitcoin su questo conto.

Resta quindi fondamentale adottare delle procedure di cambio password in maniera sistematica ed utilizzare password diverse per ogni sito/servizio web.

Quello che vi consigliamo è di utilizzare delle password robuste per i servizi web come l'home banking, ecco alcuni suggerimenti per creare una password robusta:

- usa password lunghe;

- per ricordare password lunghe associala a qualcosa;

- usa lettere maiuscole, minuscole, numeri e simboli;

- sostituisce delle lettere con dei simboli (ad esempio la "s" diventa "$")

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare grosse somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro in quanto non vi assicurerebbe di bloccare la minaccia.

Quello che invece Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è l'oggetto del messaggio che nasconde la nostra password di accesso al servizio di posta elettronica.

Quindi a differenza del presunto filmato (che nessuno ci garantisce che esista o che verrà cancellato) quello che possiamo accertare è che nel momento in cui venite a contatto con mail di questo tipo, sicuramente i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri acount, ad esempio dei Social.

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

14 Settembre 2018 ==> Phishing PostePay

«OGGETTO: <

Notifica PostePay>

Ecco l'ennesimo tentativo di phishing che si spaccia sempre per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che la sua carta postepay è stata limitata, quindi invita il destinatario a verificare la sua identità accedendo al seguente link per confermare i suoi dati:

Verifica adesso

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <admin(at)qatsystems(dot)com> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Verifica adesso verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Poste Italiane ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

internal-check[.]poste[.]it[.]6523301[.]

juguetesparamascotas[.]net |

Inserendo i dati di accesso all'account

Poste Italiane su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

12 Settembre 2018 ==> Phishing AMAZON

«OGGETTO: <

Rispondi adesso, ti stiamo chiamando>

Il seguente tentativo di phishing giunge da una falsa comunicazione da parte di

AMAZON.

II messaggio sollecita il ricevente ad usufruire dell'opportunità di vincere un buono

AMAZON del valore di 500€. Per partecipare all'estrazione è neccessario convalidare i propri dati cliccando sul link

CONVALIDA I TUOI DATI.

Chiaramente la nota azienda di commercio

AMAZON è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che non è presente alcun riferimento identificativo che possa ricondurci all'azienda

AMAZON, quali sede legale, partita IVA o eventuali recapiti telefonici. Il messaggio oltretutto non è firmato.

Ad insospettirci ulteriormente vi è l'indirizzo email del mittente

info(at)news(dot)extrapono(dot)com che non proviene dal dominio reale di

AMAZON ma da uno anomalo.

L'ignaro destinatario che, malauguratamente, dovesse premere sul link

''

CONVALIDA I TUOI DATI''

verrà dirottato su una pagina WEB che non ha nulla a che vedere con il sito di

AMAZON.

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di AMAZON ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con AMAZON...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://www[.]fxmoneyup-online[.]com/trading-amazon/.... |

Inserendo i propri dati su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

12 Settembre 2018 ==> CyberEstorsione => E-mail in ITALIANO che minaccia di diffondere un tuo video mentre stai guardando SITI x ADULTI.

Di seguito riportiamo un altro tentativo di truffa, questa volta rivolto ad un target italiano, che consiste in un vero e proprio ricatto via mail per tentare una estorsione in denaro.

Il messaggio informa il destinatario che è stato installato un trojan sul suo dispositivo e che il suo account e-mail è stato hackerato. Il cybercriminale minaccia quindi il malcapitato di essere in possesso di informazioni riservate, in particolare di avere dei video di lui mentre guarda film per adulti.

Lo invita dunque a pagare $ 300 in Bitcoin per non vedere girare tra i suoi contatti mail e social

il video di lui mentre visita siti per adulti...questa la minaccia che si cela dietro a un vero e proprio tentativo di TRUFFA!!!

A differenza del precedente

tentativo di ricatto via mail: "Paghi o inviamo il video di te mentre guardi i porno ai tuoi contatti" in inglese, in questa esempio in ITALIANO, rivolto quindi specificatamente agli utenti italiani, il tono usato dal cybercriminale è più amichevole e sarcastico e risulta meno intimidatorio e anche la somma richiesta è molto più bassa.

Va notato che il cybercriminale sostiene di aver hackerato l'account e-mail, ma non è riportato alcun dato personale del malcapitato se non l'indirizzo e-mail (come invece è stato fatto nel precedente caso, dove veniva indicata la password utilizzata dall'utente, per rendere la minaccia più credibile, nell'oggetto dell'e-mail).

Abbiamo verificato il wallet indicato per il pagamento del riscatto "1CXup5BRrEFuBHDeQcduCvfu3P48rXHrck": ad oggi (12/09/2018) nel wallet è stata eseguita 1 sola transazione e l'importo totale presente nel Wallet è di 0.04969590 BTC corrispondenti al cambio attuale a 310.35 USD (dollari statunitensi).

Cifra molto simile a quanto richiesto nel riscatto (300$) che fa ipotizzare quindi che qualche malcapitato utente abbia provveduto al pagamento del riscatto. |

|

Update del 13/09/2018

Alle 08:30 del 13/09/2018 il wallet indicato riporta 8 transazioni per un totale di 0.34526164 BTC che equivalgono a 2202.07 USD (dollari statunitensi) pari a 1894.98 €

Rispetto al precedente tentativo di ricatto, che non aveva avuto alcun ritorno economico in quanto ill wallet indicato per il pagamento "1PZnB4vxUF9N7PvC61Fw3XMwbPww2b8uHe" è risultato essere vuoto, quindi nessuno aveva fatto spostamenti di Bitcoin su questo conto, in questa truffa rivolta al pubblico italiano ci sono stati effettivamenti degli utenti che hanno optato, probabilmente vista anche la differenza della cifra richiesta ($ 300 in questo caso, mentre erano richiesti ben $ 7000 nel precedente ricatto...i target sono evidentemente diversi), per il pagamento della cifra nella speranza che le loro informazioni personali non vengano messe in circolazione. Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro in quanto non vi assicurerebbe di bloccare la minaccia.

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Nel caso in cui venite a contatto con e-mail di questo genere, quello che Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica e gli altri siti web dove usate la stessa password.

Inoltre Vi consigliamo di utilizzare delle password robuste per i servizi web come l'home banking, ecco alcuni suggerimenti per creare una password robusta:

- usa password lunghe;

- per ricordare password lunghe associala a qualcosa;

- usa lettere maiuscole, minuscole, numeri e simboli;

- sostituisce delle lettere con dei simboli (ad esempio la "s" diventa "$")

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

11 Settembre 2018 ==> Phishing PostePay

«OGGETTO: <

**** Poste Italiane ha bloccato la tua postepay>

Ecco un altro tentativo di phishing che si spaccia sempre per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che è stata notata un'attività insolita sulla sua carta postepay, quindi invita il destinatario a verificare la sua identità accedendo al seguente link sicuro:

Accedi a collegamento sicuro>

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(dot)7474(at)posta(dot)it> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Accedi a collegamento sicuro> verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Poste Italiane poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

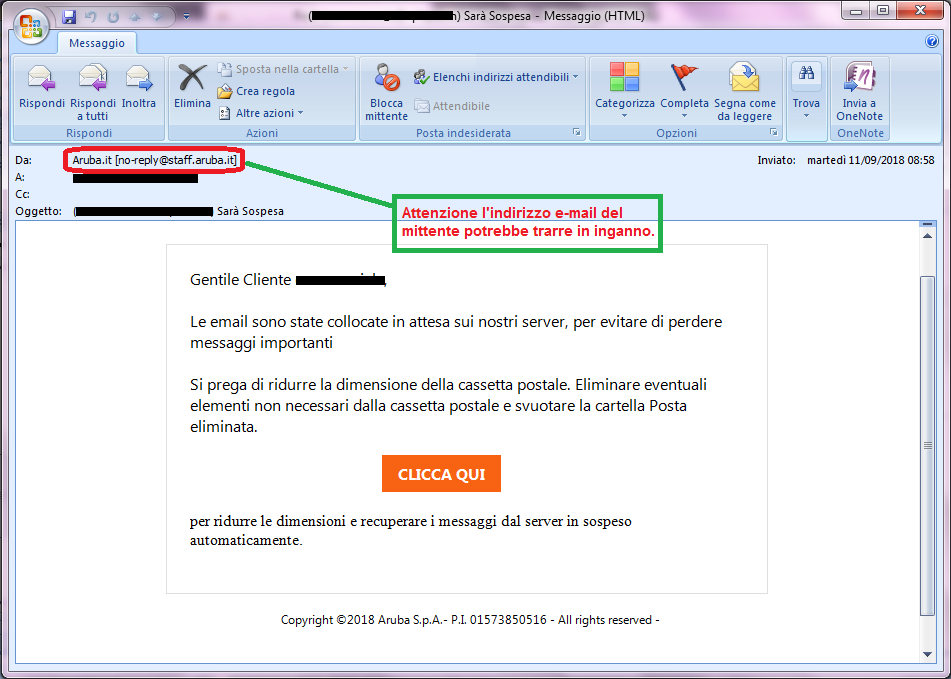

11 Settembre 2018 ==> Phishing Aruba

OGGETTO: <(****) Sarà Sospesa>

Questo ennesimo tentativo di phishing si spaccia per una falsa comunicazione proveniente da ARUBA.

Il messaggio segnala al ricevente che le email in arrivo sono state collocate su un server, in attesa di ridurre le dimensioni della casella postale. Invita quindi il malcapitato a eliminare elementi non più necessari e/o a svuotare la cartella della posta eliminata, e a recuperare i suo messaggi in sospesi nel server cliccando sul seguente link:

CLICCA QUI

In prima battuta notiamo che il testo dell'email è molto generico e sintetico, in quanto non contiene nessun riferimento del cliente nè tantomeno alcun dato identificativo di ARUBA, se non la firma generica, attenzione però che l'e-mail proviene da un indirizzo che potrebbe trarre in inganno in quanto sembrerebbe provenire dal dominio di ARUBA <no-reply(at)staff(dot)aruba(dot)it>.

Chi dovesse malauguratamente cliccare sul link CLICCA QUI verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito ufficiale di ARUBA poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

7 Settembre 2018 ==> Phishing casella postale

«OGGETTO: <

Revised ****>

Questo tentativo di phishing cerca di rubare la password di accesso alla casella di posta elettronica.

Il messaggio invita il cliente a scaricare il file allegato o a cliccare sul seguente link::

Download spreadsheet

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email che sembrerebbe estraneo al dominio della azienda riportata in calce General Groups Thailand Limited

<peterbe(at)kempe(dot)com(dot)au> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo.

Chi dovesse malauguratamente cliccare sul link

Download spreadsheet verrà indirizzato su una pagina WEB malevole, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

4 Settembre 2018 ==> Tentativo di ricatto via mail: "Paghi o inviamo il video di te mentre guardi i porno ai tuoi contatti"

Di seguito riportiamo un tentativo di truffa, chiamato

SCAM che consiste in un vero e proprio ricatto via mail per tentare una estorsione in denaro.

Questo tipo di ricatto via e-mail era già stato messo in circolazione i mesi scorsi, e ora torna a minacciare i malcapitati destinatari...fate attenzione e non cedete a questi ricatti!!

L'offerta "non negoziabile" è stata inviata via e-mail al malcapitato intimandolo a pagare $ 7000 per non vedere girare tra i suoi contatti mail e social

un video di te mentre guardi i porno...questa la minaccia che si cela dietro a un vero e proprio tentativo di TRUFFA!!!

Il messaggio recita grossomodo:

"

Ho installato un software su un sito Web di video clip per adulti (siti porno) e sai cosa, hai visitato questo sito web per provare divertimento (sai cosa intendo). Durante la visione di video clip, il tuo browser Web ha iniziato a funzionare come RDP con un Keylogger che mi ha permesso di accedere al tuo schermo e alla tua webcam. Successivamente il mio software ha raccolto tutti i tuoi contatti da Messenger, Facebook ed e-mail. E poi ho fatto un video."

Dopo aver esposto i fatti il truffatore elenca al malcapitato due opzioni tra cui scegliere, che sinteticamente prevedono:

- La prima è quella di ignorare il messaggio e ciò comporterebbe la messa in circolazione del presunto video mentre guardi i porno ai tuoi contatti;

- La seconda opzione è quella di "donare" $ 7000, in cambio il video verrà distrutto e tu potrai continuare la tua vita come se non fosse successo nulla.

|

|

Per quanto riguarda la somma richiesta, questa non è trattabile ed è da pagare entro un giorno in criptomoneta Bitcoin, il tono usato nel messaggio inoltre è intimidatorio e non ammette margini di negoziazione.

Va notato che il cybercriminale sostiene di possedere una delle password utilizzate dall'utente, che viene riportata anche nell'oggetto dell'e-mail: la tecnica in realtà è quella di sfruttare le password provenienti da Leak (furto di dati) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.) approfittando dell'abitudine avventata, ma spesso molto comune, di utilizzare la stessa password per servizi Web differenti.

Abbiamo verificato inoltre il wallet indicato per il pagamento "

1PZnB4vxUF9N7PvC61Fw3XMwbPww2b8uHe" che risulta essere vuoto, quindi ad oggi

06/09/2018 nessuno ha fatto spostamenti di Bitcoin su questo conto.

Resta quindi fondamentale adottare delle procedure di cambio password in maniera sistematica ed utilizzare password diverse per ogni sito/servizio web.

Quello che vi consigliamo è di utilizzare delle password robuste per i servizi web come l'home banking, ecco alcuni suggerimenti per creare una password robusta:

- usa password lunghe;

- per ricordare password lunghe associala a qualcosa;

- usa lettere maiuscole, minuscole, numeri e simboli;

- sostituisce delle lettere con dei simboli (ad esempio la "s" diventa "$")

Come proteggere i tuoi dati dai tentativi di truffa informatica...

Vi invitiamo sempre a diffidare da qualunque e-mail che Vi intima a pagare grosse somme di denaro sotto ricatto e a NON pagare nessuna cifra di denaro inquanto non vi assicurerebbe di bloccare la minaccia.

Quello che invece Vi consigliamo di fare è di cambiare tempestivamente la password di accesso alla posta elettronica, infatti la cosa che dovrebbe più allarmarci è l'oggetto del messaggio che nasconde la nostra password di accesso al servizio di posta elettronica.

Quindi a differenza del presunto filmato (che nessuno ci garantisce che esista o che verrà cancellato) quello che possiamo accertare è che nel momento in cui venite a contatto con mail di questo tipo, sicuramente i truffatori sono venuti in possesso della Vostra password di accesso al servizio di posta elettronica e presumibilmente anche di altri acount, ad esempio dei social.

| Se sospetti di essere venuto in contatto con virus, spyware, ransomware o più in generale malware di nuova generazione, come anche mail di potenziale malspam, phishing, e volete analizzare lo stato di compromissione dei Vostri PC, potete inviare gratuitamente il materiale da analizzare al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft . |

|

Fate quindi attenzione a non utilizzare le stesse password quando vi iscrivete a diversi tipi di siti/servizi web, in particolare usate password diverse per i servizi sensibili (come l'homebanking, la posta elettronica...), in quanto rischiate di fornire la vostra password su siti poco affidabili che verrebbero facilmente utilizzati per scopi criminali. Sarebbe buona norma quindi differenziare le password usate per ogni sito/servizio web e modificarle sistematicamente.

4 Settembre 2018 ==> Phishing Apple

«OGGETTO: <

Il tuo ID Apple e stato utilizzato per accedere a iCloud da un browser web>

Il tentativo di phishing seguente giunge da una finta email da parte di

Apple.

Il messaggio, estremamente conciso, avverte il ricevente che il suo Apple ID è stato utilizzato per effettuare un tentativo dfi accesso a iCloud da un altro browser, e per completezza vengono indicati il luogo e anche il giorno e l'orario in cui è stato registrato l'accesso. Quindi invita il destinatario a verificare le informazioni inserite nel suo Apple ID nel caso in cui non riconosca il tentativo di accesso segnalato, cliccando sul link ''Il mio ID Apple'' per approfondire.

Lo scopo è quello di indurre, con l'inganno, l'ignaro destinatario ad inserire le credenziali di accesso di Apple ID in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

La mail di alert giunge da un indirizzo email <do_not(at)replay(dot)cn> che, non proviene dal dominio ufficiale di Apple. I cyber-criminali ideatori della truffa hanno avuto tuttavia l'accorgimento grafico di inserire nel corpo della mail il noto logo di Apple oltre a dei presunti dati identificativi di Apple in calce alla mail, tutto questo per rassicurare l'utente sull'autenticità della mail.

L'intento è quello di portare il ricevente a cliccare sul link

Il mio ID Apple

|

|

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di Apple ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Apple...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://www[.]02sport[.]ru/rhoierug/sotpie/servizio/IT.... |

Inserendo i dati di accesso all'account Apple su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Torna ad inizio pagina

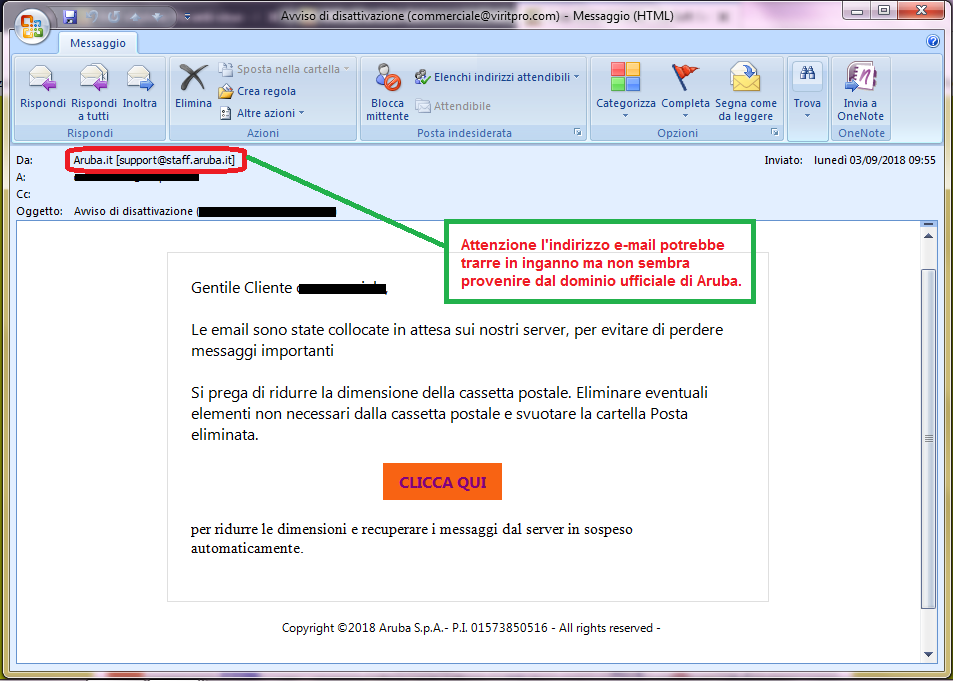

3 Settembre 2018 ==> Phishing Aruba

OGGETTO: <Avviso di disattivazione (****)>

Questo ennesimo tentativo di phishing si spaccia per una falsa comunicazione proveniente da ARUBA.

Il messaggio segnala al ricevente che le email in arrivo sono state collocate su un server, in attesa di ridurre le dimensioni della casella postale. Invita quindi il malcapitato a eliminare elementi non più necessari e/o a svuotare la cartella della posta eliminata, e a recuperare i suo messaggi in sospeso nel server cliccando sul seguente link:

CLICCA QUI

In prima battuta notiamo che il testo dell'email è molto generico e sintetico, in quanto non contiene nessun riferimento del cliente nè tantomeno alcun dato identificativo di ARUBA, se non la firma generica, attenzione però che l'e-mail proviene da un indirizzo che potrebbe trarre in inganno in quanto sembrerebbe provenire dal dominio di ARUBA <support(at)staff(dot)aruba(dot)it>.

Chi dovesse malauguratamente cliccare sul link CLICCA QUI verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito ufficiale di ARUBA poichè è ospitato su un dominio anomalo e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

2 Settembre 2018 ==> Phishing PostePay

«OGGETTO: <

**** Poste Italiane ha bloccato la tua postepay>

Ecco un altro tentativo di phishing che si spaccia sempre per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che è stata notata un'attività insolita sulla sua carta postepay, quindi invita il destinatario a verificare la sua identità accedendo al seguente link sicuro:

Accedi a collegamento sicuro>

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(dot)42664(at)posta(dot)it> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Accedi a collegamento sicuro> verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Poste Italiane ma che, come si può vedere dall' immagine di sotto è impostata in modo ragionevolmente ingannevole per un utente inesperto.

|

|

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo/dominio che nulla ha a che fare con Poste Italiane...

Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https://postepay[.]poste[.]it.join-together[.]de... |

Inserendo i dati di accesso all'account

Poste Italiane su questo FORM i dati inseriti verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

1 Settembre 2018 ==> Phishing Poste Italiane

«OGGETTO: <

Notifica PostePay>

Questo tentativo di phishing si spaccia per una falsa mail di

Poste Italiane.

Il messaggio informa il cliente che ci sono degli errori nei suoi servizi online e invita il destinatario a verificare accedendo al seguente link:

Verifica adesso

Analizzando la mail notiamo che il messaggio, contraddistinto dal layout testuale conciso ed essenziale, proviene da un indirizzo email estraneo al dominio di

Poste Italiane <info(at)contractorcorner(dot)com> e contiene un testo estremamente generico. Il messaggio inoltre non è firmato e non vi è riportato alcun logo. Non vi è infatti alcun riferimento sull'intestatario del conto di

Poste Italiane, diversamente da quanto avviene nelle comunicazioni ufficiali e autentiche di questo tipo.

Chi dovesse malauguratamente cliccare sul link

Verifica adesso verrà indirizzato su una pagina WEB malevole, che non ha nulla a che vedere con il sito di

Poste Italiane e che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

06/08/2018 10:55:24 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2018...

10/07/2018 14:57:39 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2018...

05/06/2018 15:41:28 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giugno 2018...

10/05/2018 10:23:32 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2018...

03/04/2018 15:38:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di aprile 2018...

19/03/2017 10:51:40 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2018...

14/02/2018 15:06:31 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2018...

08/01/2018 15:06:04 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2018...

19/12/2017 16:11:12 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2017...

08/11/2017 11:07:51 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2017...

04/10/2017 11:09:51 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2017...

07/09/2017 16:57:23 -

Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2017...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: |

|

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

Vir.IT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

Vir.IT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconnducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Particolari ringraziamenti al sig. Marco Mirra e al sig. Giuseppe Pistoia per la fattiva collaborazione che hanno voluto accordarci con l'invio di materiale per l'analisi.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti (https://www.tgsoft.it/italy/file_sospetti.asp). Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

L'e-mail invita il malcapitato a verificare e aggiornare i dati del suo account NetFlix, ossia l'indirizzo di fatturazione e di dati della carta di credito, nel caso non vengano aggiornati il suo account verrà chiuso. Per aggiornare i propri dati è necessario continuare cliccando sul seguente link: Click here to verify your account

L'e-mail invita il malcapitato a verificare e aggiornare i dati del suo account NetFlix, ossia l'indirizzo di fatturazione e di dati della carta di credito, nel caso non vengano aggiornati il suo account verrà chiuso. Per aggiornare i propri dati è necessario continuare cliccando sul seguente link: Click here to verify your account