Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

Analizziamo di seguito un tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account

Il messaggio informa il destinatario che la sua mail è scaduta ed è stata disattivata, non è quindi più possibile inviare o ricevere messaggi, almeno fino a che non verrà riattivata. L’e-mail avvisa l’utente che però passato un giorno dalla scadenza tutti i messaggi saranno eliminati.

L’utente viene quindi invitato a riattivare il suo account il prima possibile. Per farlo è sufficiente procedere attraverso il seguente link::

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo e-mail da cui proviene non è riconducibile al dominio ufficiale di

<milantns[at]sbb[dot].rs> fatto questo decisamente anomalo. Un altro campanello d’allarme è che per effettuare la conferma venga richiesto di inserire le credenziali del proprio account tramite un link comunicato tramite e-mail.

verrà dirottato su una pagina WEB che, sebbene simuli graficamente la pagina di accesso all’account di

, in quanto il cybercriminale ha avuto l’accortezza grafica di inserirne il logo, non è per nulla attendibile. Anche in questo caso l’indirizzo è anomalo:

Analizziamo questo mese il seguente tentativo di phishing che si spaccia per una comunicazione da parte di

, il noto sistema di pagamenti a favore delle pubbliche amministrazioni e dei gestori dei pubblici servizi in Italia.

Il messaggio notifica al destinatario un ritardo nel pagamento di una violazione del Codice della Strada, di cui viene riportato anche il numero di riferimento <

>.

Viene quindi riportato l'importo della sanzione che risulta non ancora saldato, pari a

. Lo invita quindi ad effettuare il pagamento per evitare maggiorazioni, entro 72 ore, altrimenti l'importo sarà aumentato a Euro 396,00, oltre al decurtamento di 6 punti dalla patente. Viene quindi riportato il link per procedere al pagamento:

Chiaramente la nota piattaforma di pagamenti digitali, è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare i dati sensibili dell'ignaro ricevente.

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo email da cui proviene non è riconducibile al dominio ufficiale di

<site-no-reply[at]caforward[dot]ru>. Questo fatto è decisamente anomalo e dovrebbe quantomai insospettirci.

verrà dirottato su una pagina WEB che come possiamo notare dall'immagine di lato, è graficamente ben fatta e simula discretamente il sito ufficiale di

Possiamo notare però che la pagina di atterraggio in questo caso è ospitata sull'indirizzo url:

che non ha nulla a che fare con il sito ufficiale.

Vi invitiamo sempre a far attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori.

Analizziamo di seguito un nuovo tentativo di furto dati che giunge attraverso un messaggio ingannevole che si spaccia per il noto corriere

.

Il messaggio, che riportiamo di lato

, notifica la necessità di riprogrammare una consegna, nello specifico viene indicato che è stato effettuato un tentativo di consegna il giorno 21 giugno senza successo, e che è stato anche effettuato un tentativo di contatto telefonico il giorno 23 giugno per riprogrammare la consegna, ma senza esito positivo. Per sbloccare la consegna sembrerebbe necessario confermare i dati della spedizione e riprogrammare la consegna. Il destinatario è quindi invitato a cliccare sul seguente link:

# Accedi alla verifica delle informazioni di consegna.

Vengono quindi dati 2 giorni di tempo per riprogrammare la consegna, senza dover pagare il deposito per il pacco fermo, oltre tale termine il costo del deposito sarà pari a Euro 1,27 per ogni giorno di deposito.

Il messaggio, anche se apparentemente sembrerebbe provenire dal corriere

GLS, è molto scarno e privo in informazioni che possano permetterci, di fatto, di identificare di che consegna si tratta. Viene solamente riportato un ID (

ID 50014201369) la cui autenticità si potrebbe screditare verificando autonomamente il tracking sul sito uffiale di

GLS.

Notiamo inoltre come l’indirizzo email da cui proviene non è riconducibile al dominio ufficiale di

GLS <support[at]allon4[dot]uk>. Questo fatto è decisamente anomalo e dovrebbe quantomai insospettirci.

Chiaramente

GLS è estranea all'invio massivo di queste campagne malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Chi dovesse malauguratamente cliccare sul link

# Accedi alla verifica delle informazioni di consegna. verrà dirottato su una pagina web che dovrebbe simulare il sito ufficiale di GLS, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali. Vi invitiamo sempre a far attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o della carta di credito su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori.

17 Giugno 2025 ==> Phishing Mailbox

OGGETTO: <

Mailbox Account Password Expiry Notice | JUNE 17, 2025>

Il breve messaggio scritto in lingua inglese, informa il ricevente che la password della sua casella di posta elettronica scadrà a breve. Lo invita quindi ad aggiornare la sua password per non perderla, per procedere è sufficiente cliccare sul seguente Link:

Keep Same Password

Chiaramente la nota società, è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare i dati sensibili dell'ignaro ricevente.

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo email da cui proviene non è riconducibile al dominio ufficiale di Mailbox <sales[at]copely[dot].com>. Questo fatto è decisamente anomalo e dovrebbe quantomai insospettirci. Un altro fatto anomalo è che per effettuare la conferma venga richiesto di inserire le credenziali del proprio account tramite un link comunicato tramite mail

Chi dovesse malauguratamente cliccare sul link

Keep Same Password verrà dirottato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

Vi invitiamo sempre a far attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori.

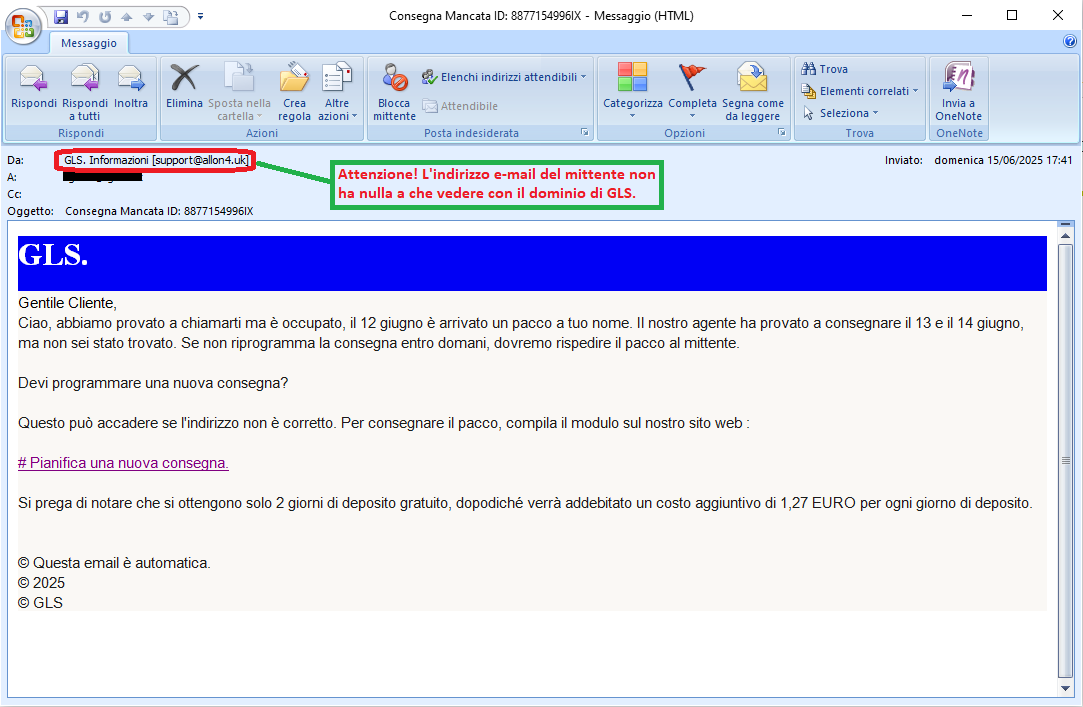

15 Giugno 2025 ==> Phishing GLS

OGGETTO: <

Consegna Mancata ID: 8877154996IX>

Analizziamo di seguito un nuovo tentativo di furto dati che giunge attraverso un messaggio ingannevole che si spaccia per il noto corriere

GLS.

Il messaggio, che riportiamo di lato

, fa riferimento nello specifico ad un pacco in attesa di consegna. Viene infatti notificato che sono già stati effettuati 2 tentativi di consegna che non sono andati a buon fine e che è necessario riprogrammare la consegna entro domani, inoltre per ogni giorno di deposito aggiuntivo verrà addebiatato un costo pari a Euro 1,27 al giorno. Il destinatario è quindi invitato a compilare il modulo direttamente dal loro sito web, tramite questo sul link:

#Pianifica una nuova consegna

Il messaggio, anche se apparentemente sembrerebbe provenire dal corriere

GLS, è molto scarno e privo in informazioni che possano permetterci, di fatto, di identificare di che consegna si tratta.

Chiaramente

GLS è estranea all'invio massivo di queste campagne malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

A scanso di equivoci si tratta infatti di un tentativo di phishing volto a carpire i vostri dati personali..

Quindi occhi aperti... per evitare spiacevoli inconvenienti basta un pò di attenzione e colpo d'occhio.

Chi dovesse malauguratamente cliccare sul link #Pianifica una nuova consegna verrà dirottato su una pagina web che dovrebbe simulare il sito ufficiale di GLS, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

Vi invitiamo sempre a far attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori.

12 Giugno 2025 ==> Phishing SumUp

OGGETTO: <I m p o r t a n t e : A g g i o r n a m e nto d i s i c u r e z z a p e r i l tu o a c c o u n t S u m U p>

Ritroviamo anche questo mese il tentativo di phishing che si spaccia per una comunicazione da parte di

SumUp, la società londinese per i pagamenti digitali.

Il messaggio richiede al destinatario di aggiornare i propri dati relativi al suo account a seguito di un aggiornamento sulla sicurezza. Lo informa quindi che se non effettua l'aggiornamento potrebbe perdere definitivamente l'accesso all'account finchè i dati non saranno aggiornati. Per procedere viene indicato il seguente pulsante:

Aggiorna Dati

Chiaramente la nota società, è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare i dati sensibili dell'ignaro ricevente.

Analizzando attentamente il messaggio ci sono alcuni indizi che dovrebbero insospettire. Notiamo subito come l’indirizzo email da cui proviene non è riconducibile al dominio ufficiale di

SumUp <emaa[at]idealprestiti[dot]it>. Questo fatto è decisamente anomalo e dovrebbe quantomai insospettirci. Un altro fatto strano è che per effettuare l’aggiornamento venga richiesto di inserire le credenziali del proprio account tramite un link comunicato via mail.

Chi dovesse malauguratamente cliccare sul link

Aggiorna Dati verrà dirottato su una pagina WEB che come possiamo notare dall'immagine di lato, è graficamente ben fatta e simula discretamente il sito ufficiale di

SumUp.

Possiamo notare però che la pagina di atterraggio in questo caso è ospitata sull'indirizzo url:

https[:]//[NomeDominioFake*]sumup1/ che non ha nulla a che fare con il sito ufficiale.

Vi invitiamo sempre a far attenzione anche ai più piccoli dettagli e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori.

12 Giugno 2025 ==> Phishing Aruba - Messaggi non inviati

OGGETTO: <

Avviso importante: hai (2) messaggi non inviati>

Continuano i tentativi di phishing che si spacciano per comunicazioni da parte del brand

Aruba.

II messaggio informa il ricevente che ad oggi 12 giugno sono arrivati 2 nuovi messaggi che però non sono stati recapitati nella casella di posta ospitata su Aruba. Il motivo del mancato recapito sembrerebbe una nuova politica di gestione della posta in arrivo adottata da Aruba. Invita quindi l'utente a recuperare il messaggio sospeso attraverso il seguente link:

Clicca qui per recuperare il messaggio

Prestiamo sempre attenzione a richieste di inserimento delle credenziali personali, tramite link sospetti comunicati via mail.

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al dominio ufficiale di

Aruba <info(at)assovini(dot)it>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

verrà dirottato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

11 Giugno 2025 ==> Phishing EuroPages

«OGGETTO: <Heinrich Bauer ti ha inviato una richiesta riguardante il tuo prodotto su europages>

Ritroviamo questo mese il seguente tentativo di phishing che sembra provenire da una falsa comunicazione di

EuroPages e che ha l'obiettivo di rubare le credenziali di accesso all'account del malcapitato.

Il messaggio sembra provenire da

EuroPages,

la più grande piattaforma di sourcing B2B internazionale, e notifica all'utente che è arrivato un messaggio relativo al suo prodotto elencato su EuroPages da parte di un certo "

Heinrich Bauer". Quindi invita l'utente ad accedere al suo account per visualizzare il messaggio di richiesta, attraverso il seguente link:

ACCEDI AL MIO ACCOUNT

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al dominio ufficiale di

EuroPages <info(at)termoidraulicamartone(dot)com>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

ACCEDI AL MIO ACCOUNT verrà dirottato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali...

04 Giugno 2025 ==> Phishing GoDaddy

OGGETTO: <

GoDaddy Billing Issue – Please Update Your Payment Method>

Analizziamo di seguito il tentativo di phishing che si spaccia per una comunicazione da parte di

GoDaddy azienda statunitense che fornisce hosting e registrazione di domini internet

.

Il messaggio, in lingua inglese, informa il ricevente che non è stato possibile completare il rinnovo dei servizi

GoDaddy, a causa dell'attuale metodo di pagamento indicato. Per evitare la sospensione del servizio sembra necessario procedere tempestivamente all'aggiornamento delle informazioni di pagamento.

Invita quindi l'utente ad aggiornare il metodo d i pagamento, attraverso il seguente link:

Update Payment

Chiaramente l'azienda di servizi di web hosting, e-mail e registrazione domini,

GoDaddy è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

support[at]alizadetajhiz[dot]com> non proviene dal dominio ufficiale di

GoDaddy.

Chi dovesse malauguratamente cliccare sul link

Update Payment verrà dirottato sulla pagina visualizzata.

Come possiamo notare, innazitutto, la pagina di atterraggio è graficamente ben fatta e simula discretamente il sito ufficiale di

GoDaddy.

Possiamo notare che la pagina di atterraggio in questo caso è ospitata sull'indirizzo url:

https[:]//[NomeDominioFake*]godaddyes/assets/ che non ha nulla a che fare con il sito ufficiale.

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

Procedendo all'inserimento dei dati richiesti, nello specifico i dati della carta di credito

, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno a scopi criminali.

04 Giugno 2025 ==> Phishing Aruba - Dominio scaduto

OGGETTO: <

Dominio ***** Scaduto – Ultima Opportunità di Rinnovo>

Continuano i tentativi di phishing che si spacciano per comunicazioni da parte del brand

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su Aruba, è scaduto il giorno odierno. Lo informa quindi che per evitare interruzioni del servizio, può procedere sin da subito al rinnovo del dominio, al costo di

5,99 € attraverso il seguente link:

Accedi all'Area Clienti

Prestiamo sempre attenzione a richieste di inserimento delle credenziali personali, tramite link sospetti comunicati via mail.

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Per indurre il malcapitato a procedere tempestivamente il cyber-criminale concede poco tempo per agire. Tale tecnica ha, sicuramente, lo scopo di intimidire l'utente, il quale per il timore di trovarsi impossibilitato ad entrare nel suo account ed utilizzare i servizi ad esso collegati è spinto ad agire senza prestare la dovuta attenzione.

Chi dovesse malauguratamente cliccare sul link

verrà dirottato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

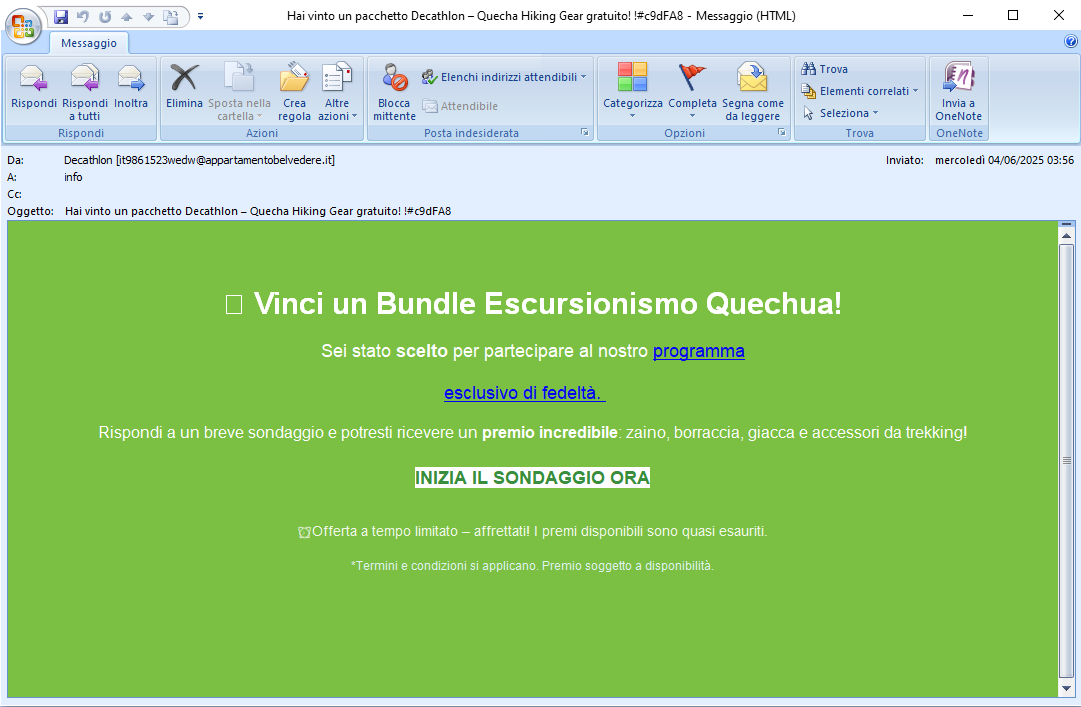

04 Giugno 2025 ==> Phishing sondaggio clienti: LeroyMerlin / Decathlon

Continuano le campagne di phishing a tema sondaggio clienti che sfruttano il marchio di note aziende, nei due casi di seguito riportati, sono aziende specializzate nella grande distribuzione.

Nel primo esempio riportato il cybercriminale ha utilizzato il noto marchio di

Decathlon, che sembra lanciare un messaggio promozionale che permetterebbe di vincere un premio esclusivo un

<Bundle Escursionismo Quechua>. Per richiedere il premio, basta rispondere ad alcune brevi domande.

Nel secondo esempio riportato, che sembra provenire in questo caso dalla nota azienda

Leroy Merlin, come si può dedurre osservando solo l'etichetta usa nel mittente, in questo caso si fa riferimento ad un generico premio che si può ottenere partecipando al loro programma fedeltà...

Chiaramente i marchi sfruttati in queste campagne sono estranee all'invio massivo di queste e-mail malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Nei due esempi riportati notiamo che le mail provengono chiaramente da indirizzi estranei al dominio ufficiale di

Decathlon <it9861523wedw[at]appartamentobelvedere[dot]it>, o di

Leroy Merlin<it9846513wesdsw[at]manzomed[dot]com>. Questo è decisamente anomalo e dovrebbe senz'altro insospettirci.

Cliccando sui link presenti nella mail, si viene dirottati su una pagina di ''atterraggio'' che, può sembrare graficamente ingannevole (con immagini fuorvianti e il logo autentico del marchio), ma prestando più attenzione in queste campagne la pagina di atterraggio è sempre ospitata su un indirizzo/dominio anomalo che non sembra per nulla attendibile o riconducibile al marchio sfruttato.

I Cyber-criminali ideatori della truffa, per raggiungere il loro scopo, attraverso vari stratagemmi, come ad esempio riportare le false testimonianze di clienti che hanno vinto il premio in questione, cercano di indurre l'utente a concludere velocemente il sondaggio facendogli credere che vi sono solo pochi fortunati e che l'offerta scade in giornata.

Di certo se così tanti utenti sono stati fortunati perchè non tentare la fortuna?!

Al termine del sondaggio si viene solitamente reindirizzati su una pagina per l'inserimento dell’indirizzo di spedizione e il contestuale pagamento delle spese di spedizione.

L'intento dei cybercriminali è quello di indurre il malcapitato ad inserire i dati sensibili per procedere ala spedizione del premio e successivamente si presume vengano richiesti anche i dati della carta di credito per il pagamento delle spese di spedizione.

In conclusione vi invitiamo sempre a diffidare da messaggi pubblicitari/promozionali che milantano di "regalare" oggetti di valore, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

03 Giugno 2025 ==> Phishing TELEPASS

OGGETTO: <

Offerta in scadenza! Il Kit Emergenza è tuo, agisci ora!>

Di seguito analizziamo il seguente tentativo di truffa che si cela dietro ad una falsa comunicazione che sfrutta la nota azienda italiana che opera nel settore dei servizi per la mobilità in ambito urbano e extraurbano

TELEPASS.

Sottoponiamo all'attenzione in particolare un esempio, graficamente e testualmente ben fatto che ha l'obiettivo di far credere all'utente di trovarsi di fronte ad una vera e propria occasione da non farsi sfuggire.

Il fortunato utente è stato selezionato come vincitore di un fantastico premio o per lo meno così sembrerebbe....un nuovo "

Kit di emergenza per auto di ultima generazione", che può essere richiesto partecipando ad un breve sondaggio sull'esperienza di utlizzo del servizio...

Sicuramente per molti utenti inesperti dietro questi phishing si cela un vero e proprio specchietto per le allodole.

Chiaramente la nota azienda

TELEPASS è estranea all'invio massivo di queste campagne malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

A scanso di equivoci si tratta infatti di tentativI di phishing voltI a carpire i vostri dati personali..

Quindi occhi aperti... per evitare spiacevoli inconvenienti basta un pò di attenzione e colpo d'occhio.

Già in prima battuta notiamo che il messaggi proveniene da indirizzo email che chiaramente non è riconducibile al dominio ufficiale di

TELEPASS , nello specifico:

<commerciale[at]nuovafloricoltura[dot]it>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci. Se dovessimo tuttavia proseguire e cliccare sul link presente nelle mail ecco cosa accadrebbe:

Veniamo dirottati su una pagina di ''atterraggio'' che non è per nulla riconducibile a

TELEPASS e contrariamente a quanto dovremmo attenderci, non viene richiesto di rispondere ad alcun sondaggio...

La pagina è ospitata su un indirizzo/dominio anomalo:

https[:]//[NomeDominioFake*].... che non ha alcun legame con

TELEPASS. Veniamo infatti dirottati su un sito che simula graficamente il portale di notizie tedesco

T-online, che è quantomai anomalo.

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

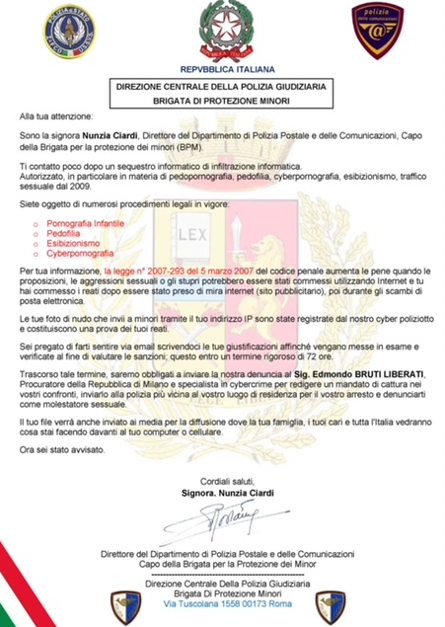

02 Giugno 2025 ==> SCAM Polizia di Stato

«OGGETTO: <

Convocazíone. N°000158 IT./🔴>

Di seguito un tentativo di SCAM, che notifica una citazione a carico del malcapitato.

II messaggio che arriva attraverso una mail, quantomai sospetta <

henrique[dot]salazar[at]aluno[dot]colegiorecriarte[dot]com[dot]br> contiene un'allegato in .jpg denominato <

CONVOCAZIONE1>, il testo inoltre è alquanto conciso, viene solo riportato un altro indirizzo e-mail a cui scrivere per maggiori informazioni <

direzione[dot]generale[at]tutamail[dot]com>.

Aprendo l'allegato, che vediamo di seguito, notiamo che è impostato in modo graficamente ingannevole, si tratta di una falsa citazione per pedopornografia che sembrerebbe provenire dalla sig.ra

"Nunzia Ciardi" Direttore del Dipartimento di Polizia Postale e delle Comunicazioni

. La denuncia oggetto del messaggio sembra far riferimento ad un caso di pornografia infantile, pedofilia, esibizionismo e pornografia cybernetica e che sembrerebbe interessare il malcapitato poichè, da come riportato nella FALSA denuncia, avrebbe visitato un sito di pornografia infantile.

Si tratta di un tentativo di truffa da parte di cybercriminali, il cui obbiettivo è quello di estorcere una somma di denaro, in questo caso sotto forma di sanzione pecuniaria. Infatti nel messaggio viene riportato quanto segue:

"

Sei pregato di farti sentire via email scrivendoci le tue giustificazini affinchè vengano messe in esame e verificate al fine di valutare le sanzioni; questo entro un termine rigorsoso di 72 ore."

Se il malcapitato non dovesse dare riscontro entro 72 ore, si procederà a inviare la denuncia al Procuratore della Repubblica di Milano che redigerà un mandato di cattura per procedere al successivo arresto.

Capire che si tratta di una falsa denuncia è abbastanza semplice, infatti notiamo che inanzittutto la denuncia non è personale, inoltre il documento contiene un timbro quantomai sospetto.

Chiaramente si tratta di un tentativo di truffa allo scopo di rubare dati sensibili dell'utente e di estorcere somme di denaro.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

05/05/2025 15:03 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2025...

07/04/2025 14:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2025...

07/03/2025 15:10 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2025..

03/02/202514:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2025...

03/01/2025 14:40 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2025...

03/12/2024 14:47 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2024...

06/11/2024 14:33 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di novembre 2024...

07/10/2024 09:55- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di ottobre 2024...

04/09/2024 09:28 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di settembre 2024...

06/08/2024 14:50 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di agosto 2024...

04/07/2024 17:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di luglio 2024...

03/06/2024 17:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2024...

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari:

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- completamente interoperabile con altri software AntiVirus e/o prodotti per l'Internet Security (sia gratuiti che commerciali) già installati sul proprio computer, senza doverli disinstallare e senza provocare rallentamenti, poichè sono state opportunamente ridotte alcune funzionalità per garantirne l'interoperabilità con il software AntiVirus già presente sul PC/Server. Questo però permette il controllo incrociato mediante la scansione.

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito=> clicca qui per ordinare

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti. Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

Si tratta di un tentativo di truffa da parte di cybercriminali, il cui obbiettivo è quello di estorcere una somma di denaro, in questo caso sotto forma di sanzione pecuniaria. Infatti nel messaggio viene riportato quanto segue:

Si tratta di un tentativo di truffa da parte di cybercriminali, il cui obbiettivo è quello di estorcere una somma di denaro, in questo caso sotto forma di sanzione pecuniaria. Infatti nel messaggio viene riportato quanto segue: Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-. TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale. Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi