10/12/2018

14:38

|

Nuovo metodo di diffusione del CryptoMalware GandCrab che oltre ai metodi "classici" come mail, siti web con exploit o accesso RDP sfrutta da qualche giorno il metodo dello "SCAM" come rilevato dall'azienda PROOFPOINT in questa ANALISI Le mail di SCAM molto diffuse nella seconda parte del 2018 invitavano l'utente a pagare un riscatto con la minaccia di divulgare un video privato. |

INDICE==> Le mail di SCAM==> Analisi del payload del GandCrab ==> Il riscatto richiesto dal GandCrab ==> Come proteggersi dai Ransomware ==> Come comportarsi per mitigare i danni |

|

| .rar .zip .cab .arj .lzh .tar .7z .gzip .iso .z .7-zip .lzma .vmx .vmdk .vmem .vdi .vbox ? .1st .602 .docb .xlm .xlsx .xlsm .xltx .xltm .xlsb .xla .xlam .xll .xlw .ppt .pot .pps .pptx .pptm .potx .potm .ppam .ppsx .ppsm .sldx .sldm .xps .xls .xlt ._doc .dotm ._docx .abw .act .adoc .aim .ans .apkg .apt .asc .asc .ascii .ase .aty .awp .awt .aww .bad .bbs .bdp .bdr .bean .bib .bib .bibtex .bml .bna .boc .brx .btd .bzabw .calca .charset .chart .chord .cnm .cod .crwl .cws .cyi .dca .dfti .dgs .diz .dne .dot .doc .docm .dotx .docx .docxml .docz .dox .dropbox .dsc .dvi .dwd .dx .dxb .dxp .eio .eit .emf .eml .emlx .emulecollection .epp .err .err .etf .etx .euc .fadein.template .faq .fbl .fcf .fdf .fdr .fds .fdt .fdx .fdxt .fft .fgs .flr .fodt .fountain .fpt .frt .fwd .fwdn .gmd .gpd .gpn .gsd .gthr .gv .hbk .hht .hs .hwp .hwp .hz .idx .iil .ipf .ipspot .jarvis .jis .jnp .joe .jp1 .jrtf .jtd .kes .klg .klg .knt .kon .kwd .latex .lbt .lis .lnt .log .lp2 .lst .lst .ltr .ltx .lue .luf .lwp .lxfml .lyt .lyx .man .mbox .mcw .md5 .me .mell .mellel .min .mnt .msg .mw .mwd .mwp .nb .ndoc .nfo .ngloss .njx .note .notes .now .nwctxt .nwm .nwp .ocr .odif .odm .odo .odt .ofl .opeico .openbsd .ort .ott .p7s .pages .pages-tef .pdpcmd .pfx .pjt .plain .plantuml .pmo .prt .prt .psw .pu .pvj .pvm .pwd .pwdp .pwdpl .pwi .pwr .qdl .qpf .rad .readme .rft .ris .rpt .rst .rtd .rtf .rtfd .rtx .run .rvf .rzk .rzn .saf .safetext .sam .sam .save .scc .scm .scriv .scrivx .sct .scw .sdm .sdoc .sdw .se .session .sgm .sig .skcard .sla .sla.gz .smf .sms .ssa .story .strings .stw .sty .sublime-project .sublime-workspace .sxg .sxw .tab .tab .tdf .tdf .template .tex .text .textclipping .thp .tlb .tm .tmd .tmdx .tmv .tmvx .tpc .trelby .tvj .txt .u3i .unauth .unx .uof .uot .upd .utf8 .utxt .vct .vnt .vw .wbk .webdoc .wn .wp .wp4 .wp5 .wp6 .wp7 .wpa .wpd .wpd .wpd .wpl .wps .wps .wpt .wpt .wpw .wri .wsd .wtt .wtx .xbdoc .xbplate .xdl .xdl .xwp .xwp .xwp .xy .xy3 .xyp .xyw .zabw .zrtf .zw ÿþ .ani .cab .cpl .cur .diagcab .diagpkg .dll .drv .lock .hlp .ldf .icl .icns .ico .ics .lnk .key .idx .mod .mpa .msc .msp .msstyles .msu .nomedia .ocx .prf .rom .rtp .scr .shs .spl .sys .theme .themepack .exe .bat .cmd .gandcrab .KRAB .CRAB .zerophage_i_like_your_pictures |

| open C:\Windows\system32\wbem\wmic.exe shadowcopy delete |

| STRINGA: ahnlab http://memesmix[.]net/media/created/dd0doq.jpg L'immagine punta ad un meme contenente la frase in russo "Я записал тебя в список пидаров Но пока карандашом" che se tradotta in italiano diventa "Ti metto sulla lista dei finocchi Ma per ora con una matita". |

|

STRINGA: hey ahnlab, score - 1:1. 0day exploit for Ahnlab V3 Lite Denial of service. Possibly can trigger full write-what-where condition with privelege escalation, pass GandCrab http://filestorage[.]biz/download.php?file=e541302686cca000584050d41e254261 Il file indicato all'URL in data di analisi non è più disponibile ma fa comunque riferimento ad un exploit 0day che colpisce il software di Ahnlab |

|

STRINGA: @hashbreaker Daniel J. Bernstein let's dance salsa <3...........@hashbreaker :))) La stringa è diretta al ricercatore Daniel J. Bernstein noto su Twitter come @hashbreaker La parola "salsa" fa riferimento all'algoritmo di cifratura SALSA20. |

|

| www.haargenau.biz www.bizziniinfissi.com www.holzbock.biz www.fliptray.biz www.pizcam.com www.swisswellness.com www.hotelweisshorn.com www.whitepod.com www.hardrockhoteldavos.com www.belvedere-locarno.com www.hotelfarinet.com www.hrk-ramoz.com www.morcote-residenza.com www.seitensprungzimmer24.com www.arbezie-hotel.com www.aubergemontblanc.com www.torhotel.com www.alpenlodge.com www.aparthotelzurich.com www.bnbdelacolline.com www.elite-hotel.com www.bristol-adelboden.com www.nationalzermatt.com www.waageglarus.com www.limmathof.com www.apartmenthaus.com www.berginsel.com www.chambre-d-hote-chez-fleury.com www.hotel-blumental.com www.facebook.com www.la-fontaine.com www.mountainhostel.com www.hotelchery.com www.ibis.com www.mercure.com www.hotelolden.com www.facebook.com www.huusgstaad.com www.hotelrotonde.com www.relais-crosets.com www.lerichemond.com www.hotellido-lugano.com www.alimentarium.org www.vitatertia.org www.lassalle-haus.org www.dermann.org www.neuhof.org www.osteriadelcentro.net |

www.hotelalbanareal.com www.geneva.frasershospitality.com www.luganohoteladmiral.com www.bellevuewiesen.com www.hoteltruite.com www.hotelgarni-battello.com www.seminarhotel.com www.kroneregensberg.com www.puurehuus.com www.hotel-zermatt.com www.stchristophesa.com www.nh-hotels.com www.schwendelberg.com www.stalden.com www.vignobledore.com www.eyholz.com www.flemings-hotel.com www.hiexgeneva.com www.petit-paradis.com www.berghaus-toni.com www.hotelglanis.com www.16eme.com www.staubbach.com www.samnaunerhof.com www.airporthotelbasel.com www.elite-biel.com www.aubergecouronne.com www.le-saint-hubert.com www.bonmont.com www.cm-lodge.com www.experimentalchalet.com www.guardagolf.com www.cantinesurcoux.net www.lacommune.net www.hoteldreirosen.net www.disch.mehrmarken.net www.gemperle.net www.garage-schwyn.mehrmarken.net www.ueberland-garage.mehrmarken.net www.calisto.net www.r-coiffure.net www.kreatifs.net www.nett-coiffure.ch www.salon-coiffure-geneve.net www.farbecht.net www.haaratelier.net www.von-arx.net www.celi-vegas-avocats.net www.ihr-zimmermann.net |

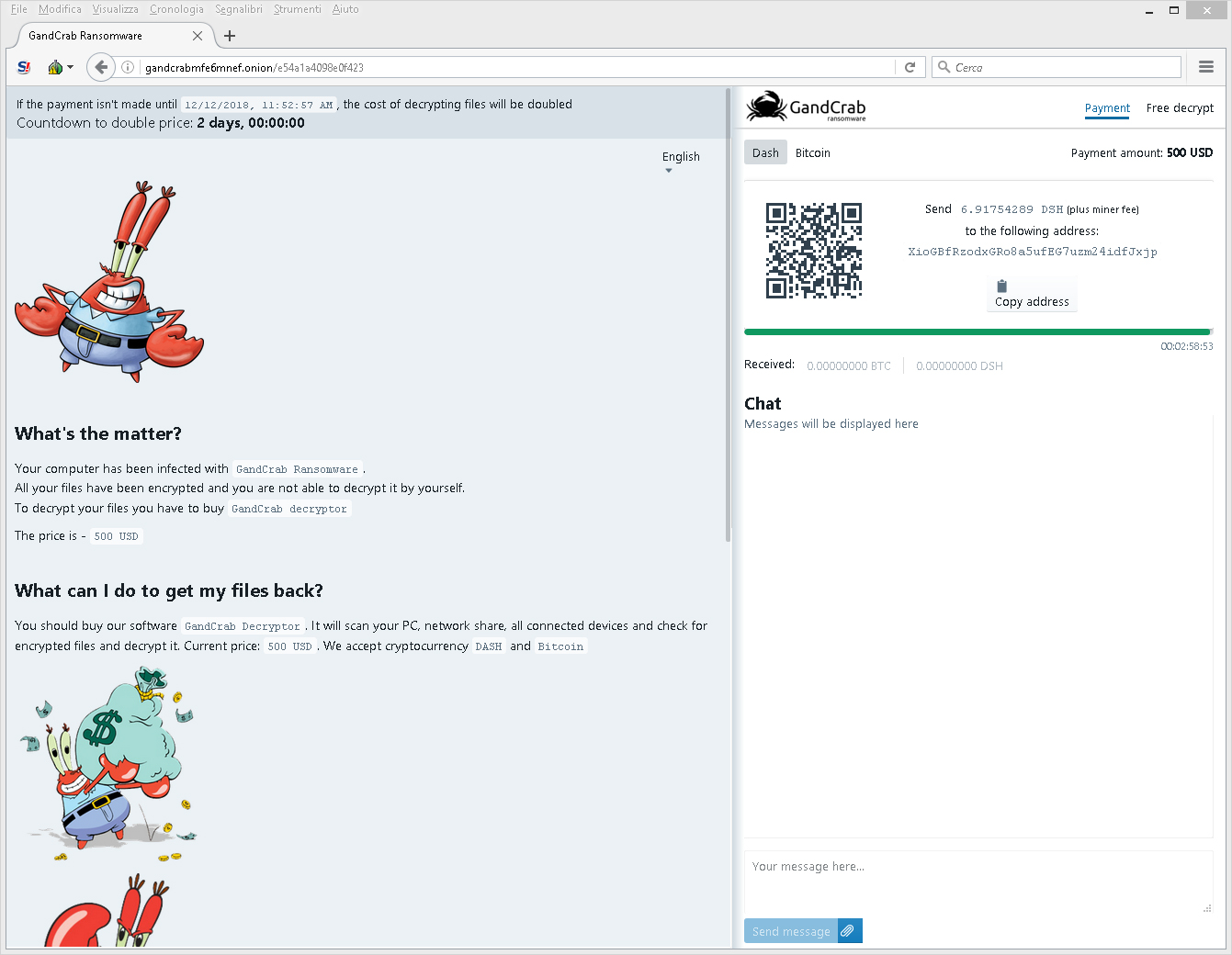

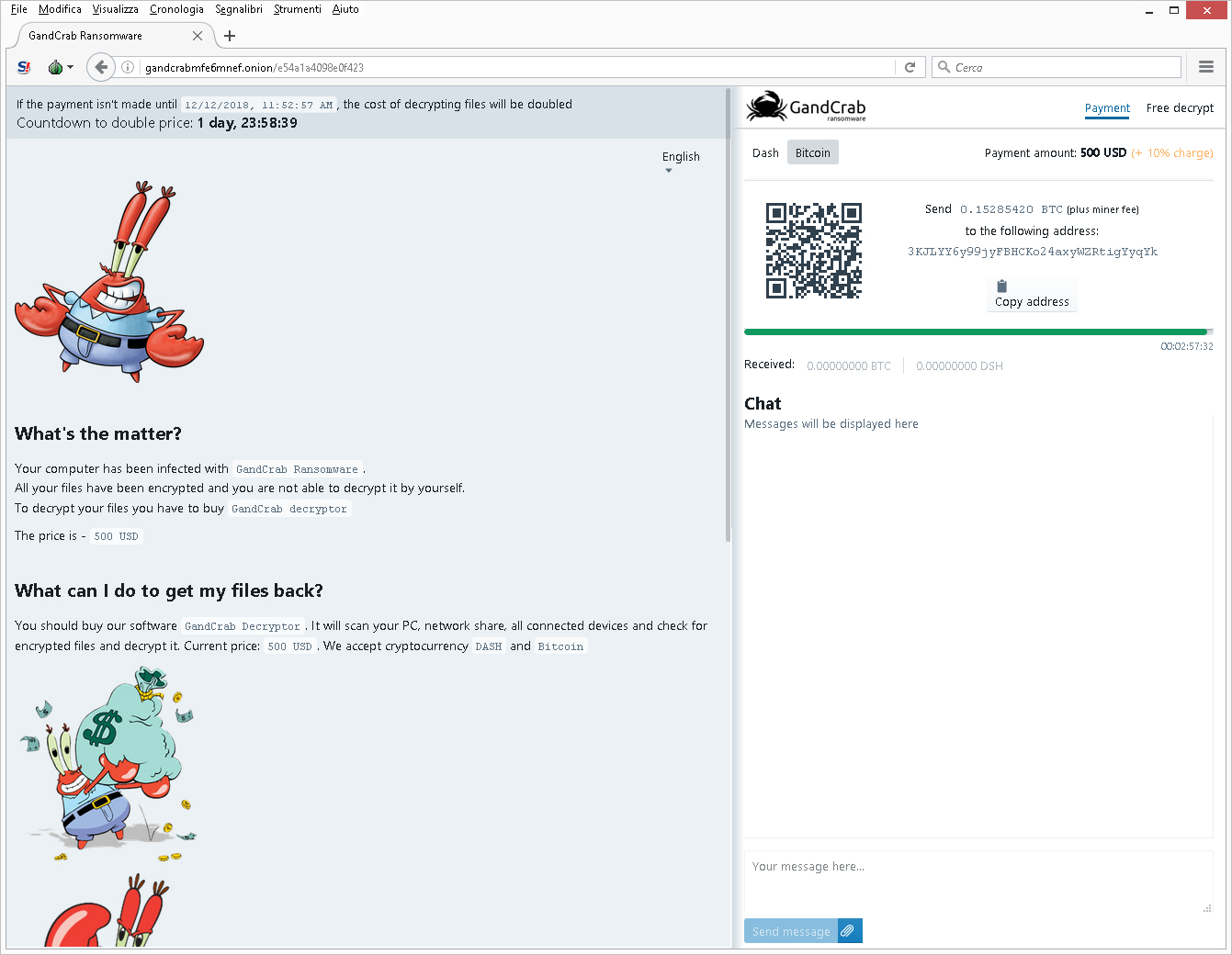

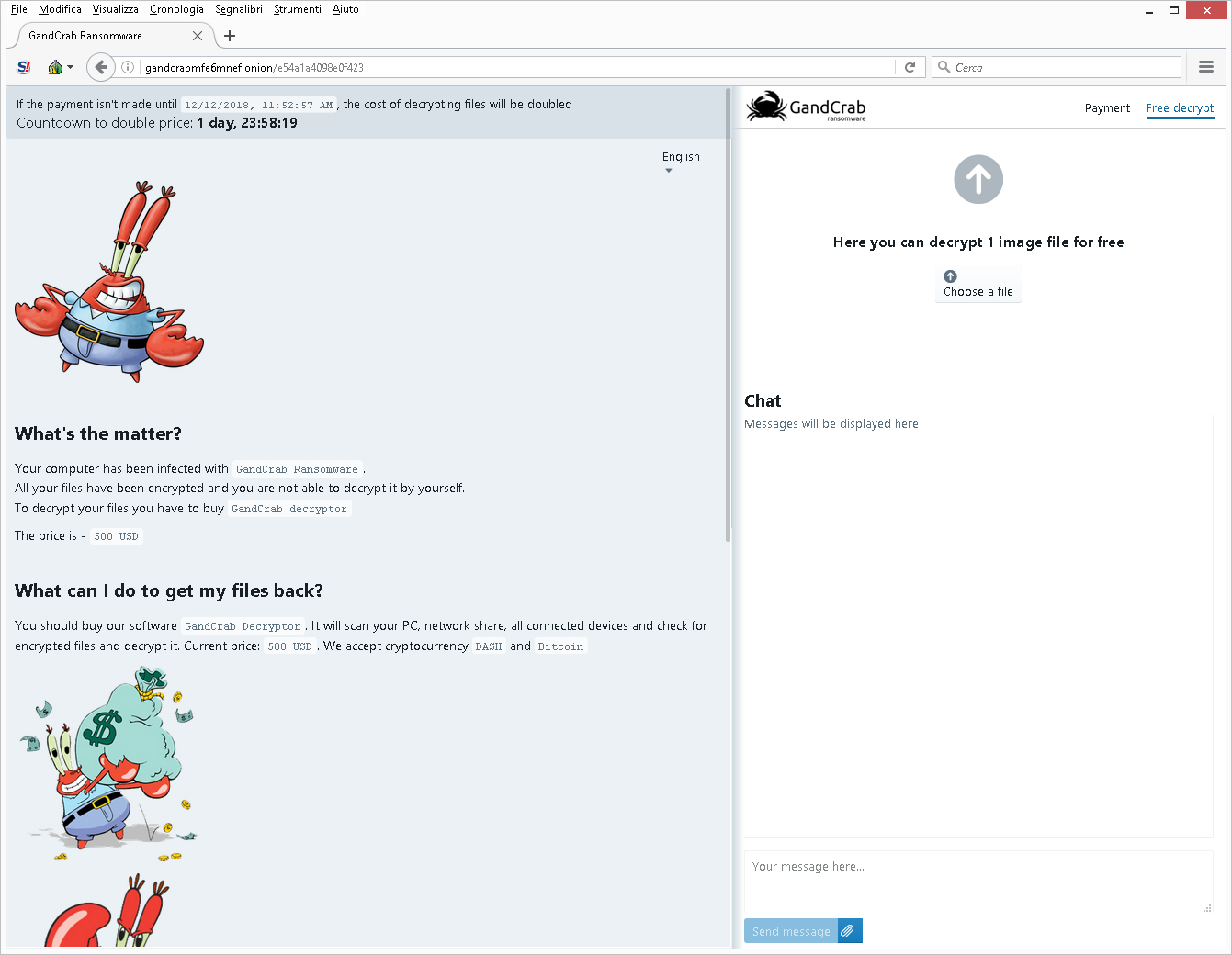

Nelle istruzioni del riscatto è inizialmente indicato il nome del CryptoMalware e la versione (5.0.4). Viene poi spiegato all'utente con un linguaggio semplice cosa è successo ai file e come procedere al pagamento del riscatto per ottenere la decifratura dei file. Viene indicata la procedura per scaricare il browser TOR necessario per raggiungere il sito web http://gandcrabmfe6mnef[.]onion/e54a1a4098e0f423 contenente le informazioni necessarie ad eseguire il pagamento. Vengono inoltre indicate due chiavi chiamate "GANDCRAB KEY" e "PC DATA" necessarie ad identificare il PC e che andranno comunicate al delinquente nelle modalità che vedremo successivamente per procedere al pagamento del riscatto. |

img.4 |

img.5 |

img.6 |

MD5:

DB947D361F3E06B039A705A2728606FA

URL:

supermainers[.]online -> IP: 77[.]222[.]40[.]113

www[.]2mmotorsport[.]biz -> IP: 78[.]46[.]77[.]98

gandcrabmfe6mnef[.]onion

Non è probabilmente superfluo ricordare che i Ransomware hanno come obiettivo quello di estorcere denaro. Per questo motivo i file dai quali si attiva il processo di cifratura vengono modificati ad arte per evitare di venire riconosciuti dagli antivirus più comunemente utilizzati così da proseguire indisturbati con i loro tentativi di cifratura e relativa richiesta di riscatto.

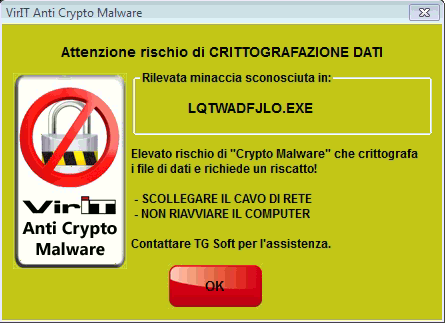

Considerato tutto ciò, l'intercettazione del file malevolo, non può affidarsi ai metodi classici ma deve necessariamente utilizzare altre metodologie di approccio come l'euritistico-comportamentale. Queste tecnologie permettono il riconoscimento del comportamento del processo stesso una volta che questo sia attivo, indipendentemente dal file portatore, controllandone l'esecuzione e le attività svolte.

E' importante sapere che:

Quando appare a video la segnalazione di "Alert" generata da Vir.IT eXplorer PRO, visibile appena sotto a destra, significa che le tecnologie AntiRansomware protezione Crypto-Malware stanno già BLOCCANDO il malware, a questo punto, evitando di farsi prendere dal "panico", NON chiudere la finestra ed eseguire le operazioni che vengono indicate:

|

Clicca per ingrandire l'immagine 99,63%* Aspettativa percentuale media di file salvati dalla crittografazione grazie alla protezione Anti-CryptoMalware di Vir.IT eXplorer PRO ==> Consulta l'informativa |

Hai installato sui tuoi computer

|

|

|