INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di

aprile 2024:

22/04/2024 =>

Tiscali

18/04/2024 =>

Crédit Agricole

17/04/2024 =>

Altroconsumo

15/04/2024 =>

MailBox

14/04/2024 =>

BRT

09/04/2024 =>

WeTransfer

06/04/2024 =>

Aruba - Avviso di fattura scaduta

05/04/2024 =>

Aruba - Rinnova il dominio

05/04/2024 =>

BRT

03/04/2024 =>

Crédit Agricole

02/04/2024 =>

Banco BPM

01/04/2024 =>

Zimbra

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

22 Aprile 2024 ==> Phishing Tiscali

OGGETTO: <

?Riattivare immediatamente il tuo account per evitarne la chiusura ******>

Analizziamo di seguito un nuovo tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account di

TISCALI.

Il messaggio informa il destinatario che il suo account è stato disattivato, lo invita quindi a riattivare autonomamente il suo account, riattivando anche eventuiali domini precedentemente eliminati. Può procedere alla riattivazione dell'account attraverso il seguente link:

RIATTIVARE ORA

Analizzando la mail notiamo che questa proviene da un indirizzo email che non sembra riconducibile al dominio ufficiale di

TISCALI <assis[at]abv[dot]bg>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

RIATTIVARE ORA si ritroverà di fronte alla videata riportata nell'immagine a lato.

Come possiamo vedere si viene dirotttati su un sito che simula graficamente la pagina di accesso all'account di

TISCALI. Quest'ultima è però ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//https-selfcare-tiscali-it-unit-ecare-it-mytiscali[.]weebly[.]com/#email****

Alla luce di queste considerazioni segnaliamo di NON inserire mai le proprie credenziali su siti di cui non si conosce la provenienza, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

17 Aprile 2024 ==> Phishing Altroconsumo

OGGETTO: <

A soli 2€ per 2 mesi Friggitrice ad ARIA in REGALO conferma Ora >

Di seguito analizziamo il seguente nuovo tentativo di truffa che si cela dietro ad una falsa comunicazione che sfrutta la nota organizzazione di consumatori

Altroconsumo, il cui obbiettivo è dare informazioni sui prodotti e tutelare i consumatori.

Si tratta nello specifico di un messaggio promozionale che sembra proporre un'occasione imperdibile. Diventando socio con questa promozione il consumatore potrà ottenere una friggitrice ad aria a soli 2 Euro per 2 mesi...o per lo meno così sembrerebbe.

Sicuramente per molti utenti inesperti dietro questo phishing si cela un vero e proprio specchietto per le allodole.

Chiaramente

Altroconsumo è estranea all'invio massivo di queste campagne malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

A scanso di equivoci si tratta infatti di un tentativo di phishing volto a carpire i vostri dati personali..

Quindi occhi aperti... per evitare spiacevoli inconvenienti basta un pò di attenzione e colpo d'occhio.

Già analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al dominio ufficiale di

Altroconsumo <blog[at]flash[dot]centronews[dot]net>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci. Se dovessimo tuttavia proseguire e cliccare sul link presente ecco cosa accadrebbe:

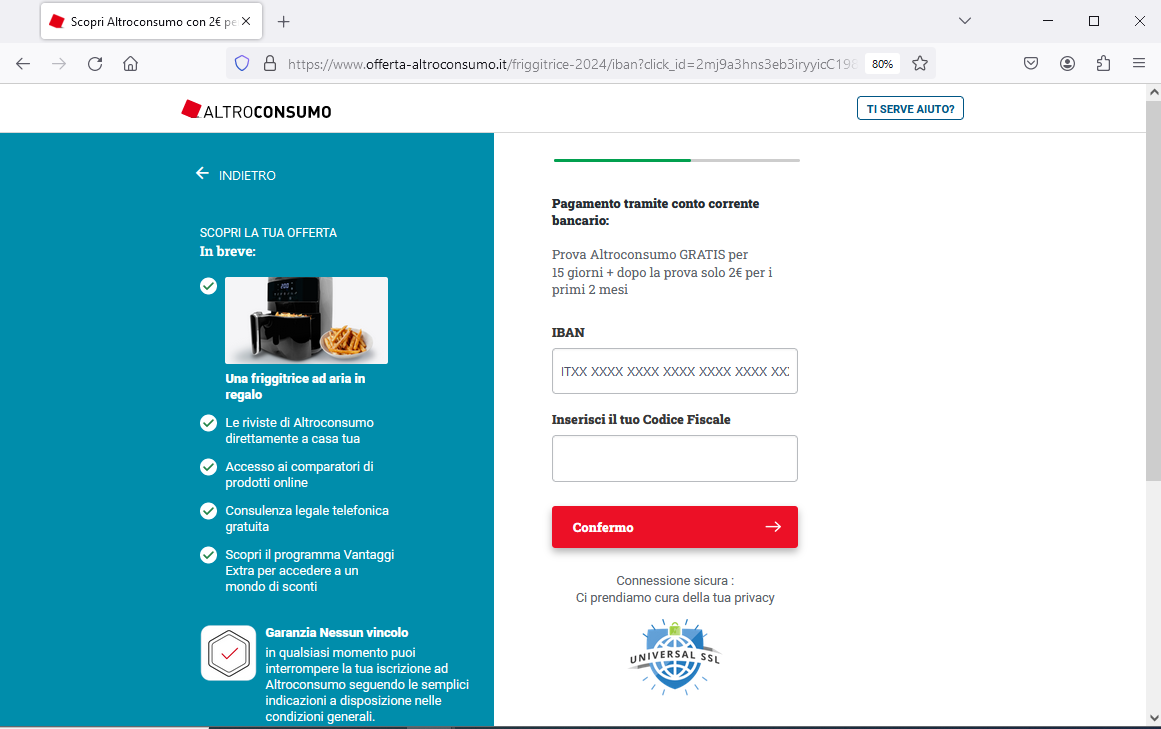

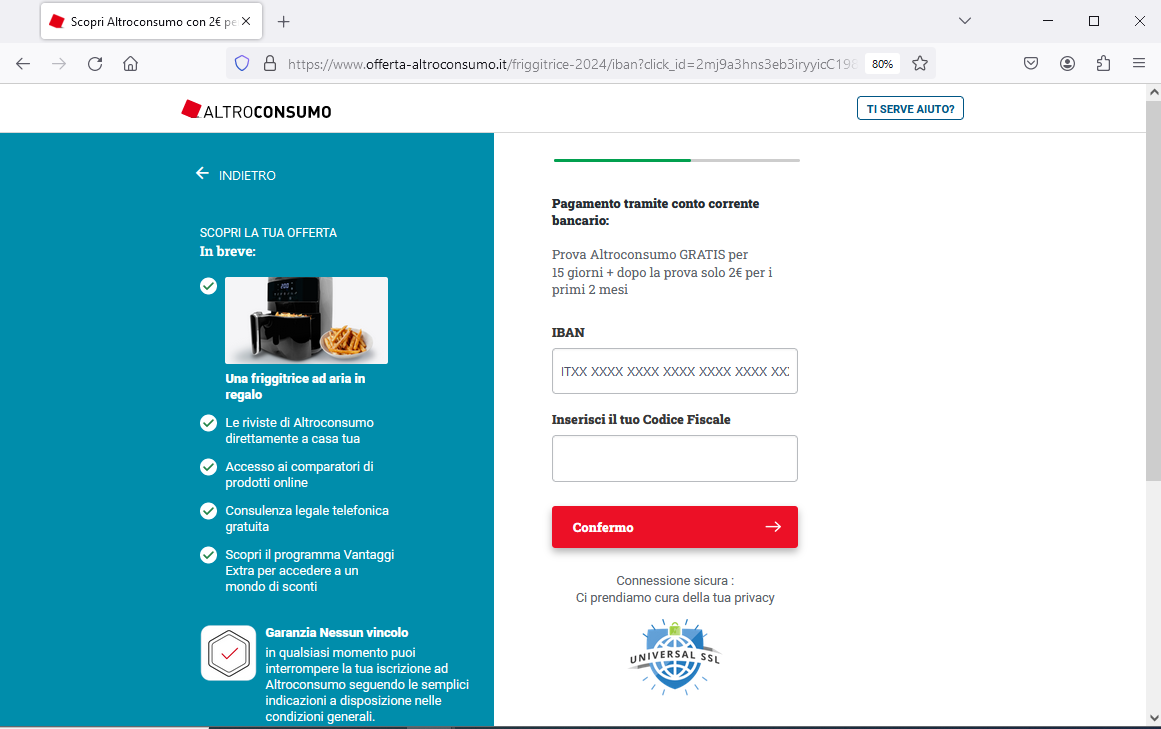

Veniamo dirottati su una pagina di ''atterraggio'' che, sebbene graficamente ben fatta (con immagini fuorvianti e il logo autentico di

Altroconsumo) non sembra per nulla attendibile, notiamo infatti che è ospitata su un indirizzo/dominio anomalo...Si tratta della seguente pagina web:

"https[:]/offerta-altroconsumo[.it/friggitrice-2024/.....''

che non proviene dal dominio ufficiale di

Altroconsumo.

Per i nuovi soci di Altroconsumo è in corso un'offerta imperdibile, a soli 2 Euro per 2 mesi si può avere accesso a tutti i servizi dell'associazione, e in palio per i nuovi iscritti un fantastico premio, una friggitrice ad aria, cliccando su

Approffitto dell'offerta, si viene rimandati alle schermate successive, dove viene richiesto di rispondere a delle semplici domande.

Ecco nello specifico la domanda 1. Si tratta, di fatto, di domande tutte molto generiche e su informazioni personali del consumatore, come il sesso (Uomo o Donna), il nome e cognome e l'indirizzo e-mail.

Al termine delle domande per diventare socio di Altroconsumo bisogna indicare i propri dati relativi alla residenza per poter ricevere le riviste a casa e soprattutto il fantastico premio: la Friggitrice ad aria!

Ci siamo: cliccando su

Continuare, si viene rimandati all'ultima schermata dove viene richiesto di inserire i propri dati bancari per pagare il periodo di prova di 2 Euro per 2 mesi per diventare socio di

Altroconsumo e ricevere il premio a casa.

La pagina che ospita il form di inserimento dati sembra graficamente ben fatta e forviante. Viene indicato cosa è incluso per i soci di Altroconsumo, come: "Le riviste di Altroconsumo direttamente a casa tua"; "Accesso ai comparatori di prodotti online"; "Consulenza legale telefonica gratuita"; "Scopri il programma Vantaggi Extra per accedere a un mondo di sconti".

Lo scopo dei cyber criminali infatti è proprio quello di indurre l'utente ad inserire i suoi dati sensibili e, in questo caso, quelli relativi al conto corrente bancario!

La pagina su cui si viene rimandati, per l'inserimento dei propri dati personali, è ospitata sul seguente indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//offerta-altroconsumo[.]it/friggitrice-2024/iban?click_id=2mj9a3hns3eb3ir....

In conclusione vi invitiamo sempre a diffidare da messggi pubblicitari/promozionali che milantano di "regalare" oggetti di valore, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

15 Aprile 2024 ==> Phishing Mailbox Almost Full

OGGETTO: <

Mailbox Size Limit Exceeded For *****>

Analizziamo di seguito un altro tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account email.

Il messaggio, in lingua inglese, informa il destinatario che lo spazio di archiviazione sul suo account di posta elettronica è limitato e per questo alcuni messaggi in arrivo vengono rifiutati. Lo invita a risolvere questo minor problema tecnico aumentando lo spazio di archiviazione, attraverso il link di seguito indicato:

VALIDATE NOW

Analizzando la mail notiamo che il messaggio proviene da un indirizzo e-mail che non ha nulla a che vedere con il server di posta elettronica <

info(dot)cibl-digital(dot)com>, e quindi non proviene dal dominio ufficiale.

Chi dovesse malauguratamente cliccare sul link

VALIDATE NOW verrà dirottato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali...

09 Aprile 2024 ==> Phishing WeTransfer

OGGETTO: <

file>

Analizziamo di seguito il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di

WeTransfer.

Il messaggio, in lingua inglese, informa il destinatario che ha ricevuto 1 file e che può scaricarlo per visualizzarlo. Lo invita quindi ad effettuare il login per scaricare il file, attraverso il seguente link:

Get your files

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non è riconducibile al dominio di

WeTransfer <

q4b404fa140af48168b32aefff(at)Hochster(dot)com(dot)eg>.

Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Get your files verrà dirottato su una pagina WEB anomala, che è graficamente ben impostata, e da dove sembrerebbe possibile scaricare il file in formato PDF/Docx, oggetto del messaggio.

La pagina su cui si viene rimandati notiamo però che è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//centralmoto[.]cl/Conexion/main[.]html....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

06 Aprile 2024 ==> Phishing Aruba - Rinnova il dominio

OGGETTO: <

Aruba.it - Avviso di fattura scaduta 06/04/2024>

Continuano anche questo mese i tentativi di phishing che si spacciano per comunicazioni da parte del brand

Aruba.

Il messaggio informa il ricevente che il suo dominio ospitato su

Aruba collegato al suo account di posta elettronica scadrà il giorno 06/04/2024. Lo informa quindi che dovrà rinnovare il suo dominio entro 48 ore per evitare la cancellazione dell'account e quindi la disattivazione di tutti servizi a questo associati, comprese le caselle di posta elettronica, non potrà più quindi ricevere e inviare messaggi.

Invita quindi l'utente a effettuare il pagamento della fattura indicata nr. "

123653914" di Euro 4,37 per rinnovare i servizi, attraverso il seguente link:

RINNOVA IL TUO DOMINIO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini, Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Per indurre il malcapitato a procedere tempestivamente al rinnovo della propria casella postale viene indicata la scadenza del 06/04/2024. La tecnica di indicare un termine entro il quale poter concludere la procedura ha, senza dubbio, lo scopo di intimare l'utente, spinto dal timore di ritrovarsi con la sua casella e-mail disattivata, ad agire immediatamente e senza pensarci troppo.

Chi dovesse malauguratamente cliccare sul link

RINNOVA IL TUO DOMINIO verrà dirottato su una pagina che non ha nulla a che vedere con il sito ufficiale ma che è già stata segnalata come pagina /SITO INGANNEVOLE....

Sebbene la fretta e il timore di ritrovarsi con la casella email sospesa possano spingere l'utente a concludere velocemente l'operazione Vi invitiamo sempre a prestare la massima attenzione ad ogni dettaglio, anche banale.

Procedendo all'inserimento dei dati in siti web contraffatti

, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno per scopi criminali.

05 Aprile 2024 ==> Phishing Aruba - Rinnova il dominio

OGGETTO: <

Rinnova il tuo dominio ****** in scadenza>

Continuano questo mese i tentativi di phishing che si spacciano per comunicazioni da parte del brand

Aruba.

Il messaggio informa il ricevente che il suo dominio ospitato su

Aruba collegato al suo account di posta elettronica scadrà il giorno 06/04/2024. Lo informa quindi che dovrà rinnovare manualmente i suoi servizi per evitare la cancellazione dell'account e quindi la disattivazione di tutti servizi a questo associati, comprese le caselle di posta elettronica, non potrà più quindi ricevere e inviare messaggi.

Invita quindi l'utente a completare l'ordine di rinnovo scegliendo il metodo di pagamento più comodo, attraverso il seguente link:

RINNOVA CON UN CLIC

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini, Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

comunicazioni-aruba(at)dronepops[.]com> non proviene dal dominio ufficiale di

Aruba.

Per indurre il malcapitato a procedere tempestivamente al rinnovo della propria casella postale viene indicata la scadenza del 06/04/2024. Considerando che la mail è stata recapitata il 05/04/2024 sembra non ci sia poi molto tempo a disposizione per effettuare il rinnovo ed impedire la disattivazione dei servizi.

Viene poi proposto di attivare il rinnovo automatico per liberarsi dalle scadenze e non dover più pensare ai rinnovi dei servizi, la procedura è semplice ed attivabile dal seguente link:

ATTIVA RINNOVO AUTOMATICO

Chi dovesse malauguratamente cliccare sul link

RINNOVA CON UN CLIC verrà dirottato su una pagina che non ha nulla a che vedere con il sito ufficiale ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

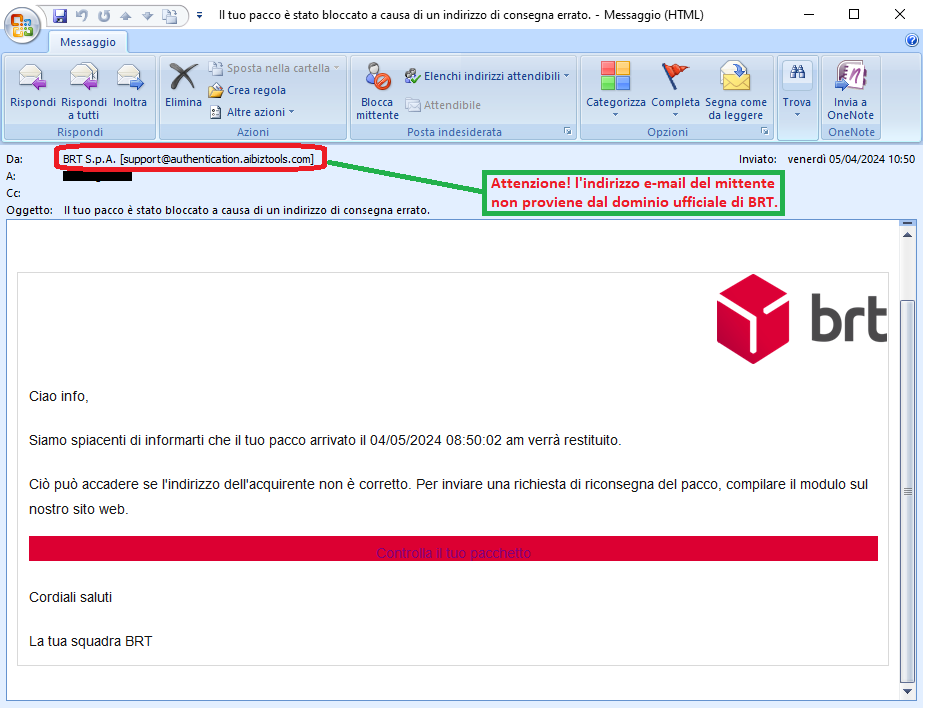

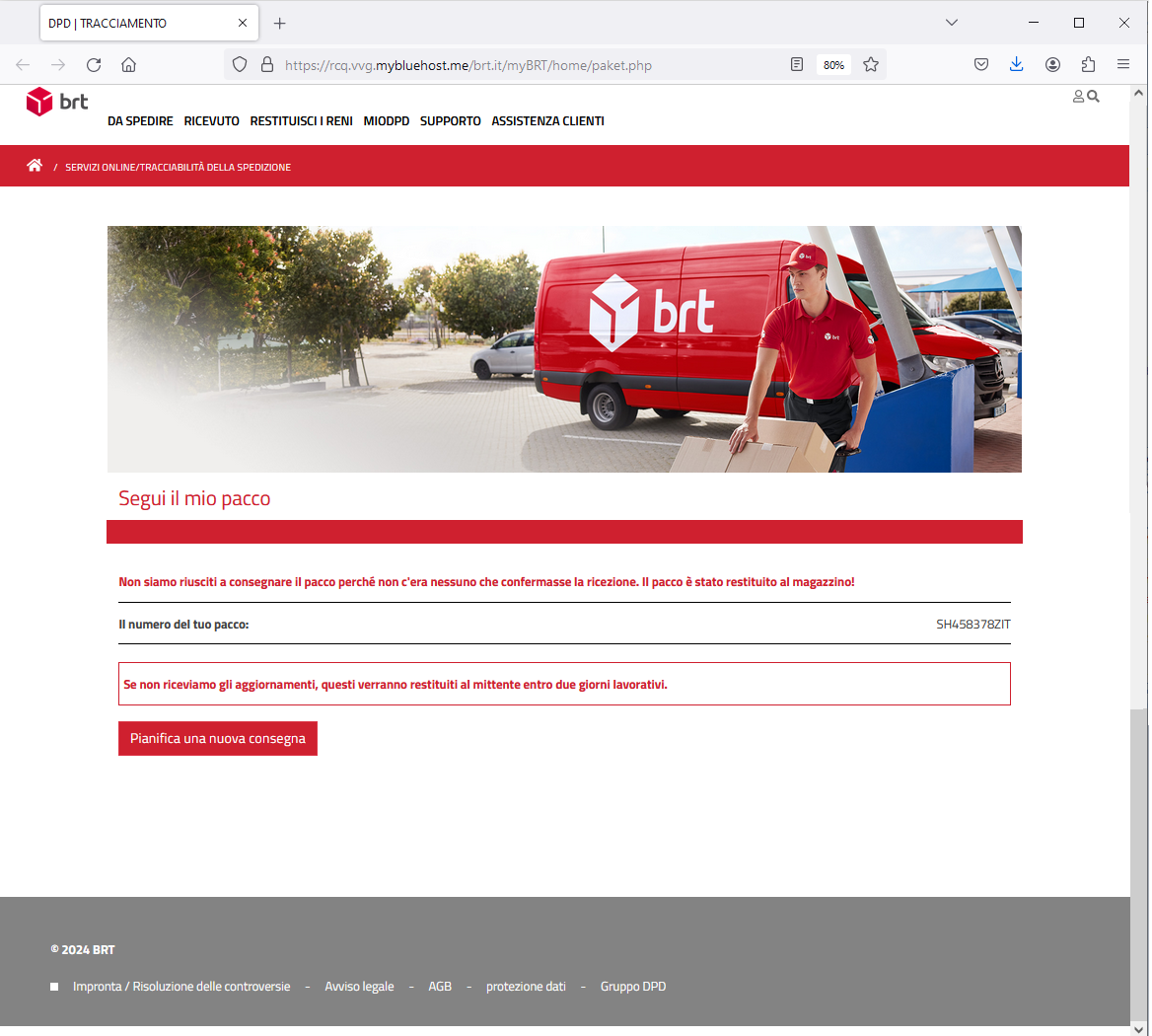

05 Aprile 2024 ==> Phishing BRT

OGGETTO: <

Il tuo pacco è stato bloccato a causa di un indirizzo di consegna errato.>

Continua anche questo mese il tentativo di phishing che si cela dietro a una falsa comunicazione giunta apparentemente dal servizio di

BRT, relativamente alla consegna di un presunto pacco.

Il messaggio, che riportiamo di lato

, fa riferimento ad una spedizione di cui viene notificata la consegna al punto BRT, ma che a causa di un indirzzo del destinatario incompletoo, il pacco verrà riconsegnato al mittente. Segnala quindi all'ignaro ricevente che può richiedere la riconsegna del pacco compilando il modulo di richiesta dal sito web, cliccando sul seguente pulsante:

Controlla il tuo pacchetto

Il messaggio sembrerebbe provenire dal corriere

BRT, per renderlo più attendibile è stato inserito il noto logo, notiamo tuttavia che non viene riportato alcun dato identificativo sulla spedizione, come per esempio il numero d'ordine o il riferimento per il tracciamento. Notiamo oltrettutto che il messaggio di alert giunge da un indirizzo e-mail che non proviene chiaramente dal dominio ufficiale di

BRT <support(at)authentication(dot)aibiztools(dot)com>.

L'intento chiaramente è quello di portare l'utente a cliccare sul link proposto, che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.

Analizziamola di seguito nel dettaglio.

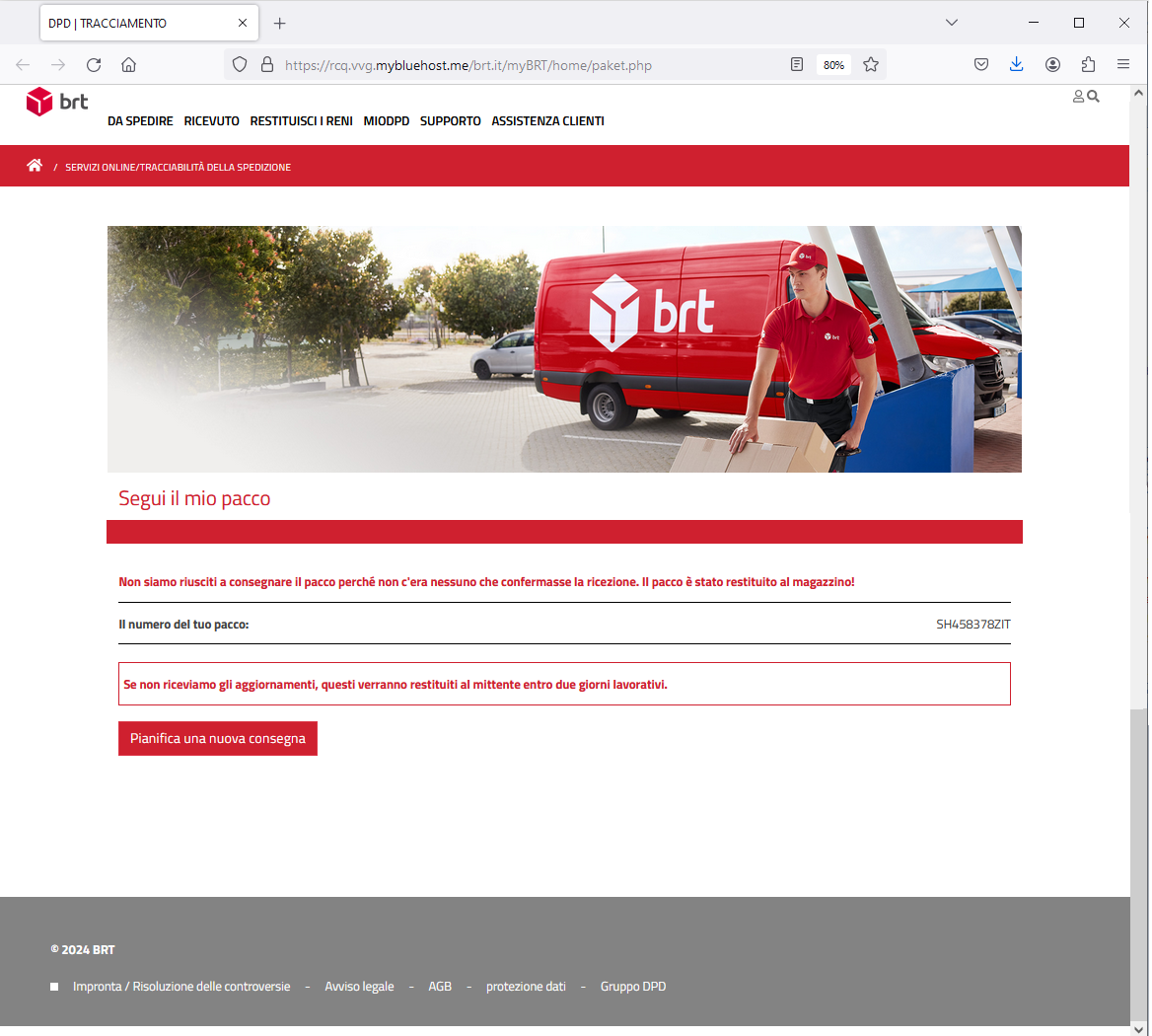

Dal link presente nel messaggio veniamo dirottati su una pagina web che dovrebbe simulare il sito ufficiale di

BRT. Sebbene il sito sia graficamente ben fatto e venga indicato anche il numero di spedizione del presunto pacco in giacenza <SH458378ZIT>, notiamo che l'indirizzo url presente sulla barra del broswer <<https[:]//rcq[.]vvg[.]mybluehost[.]me/brt[.]it/myBRT/home/paket[.]php>> è anomalo e non riconducibile a

BRT.

Cliccando su Pianifica una nuova consegna veniamo dirottati su una nuova videata dove viene richiesto di indicare la consegna preferita.

Proseguendo, dopo aver selezionato la data e cliccato su Continua ci viene proposta una nuova videata che ci invita ad aggiornare i nostri dati per la consegna del pacco.

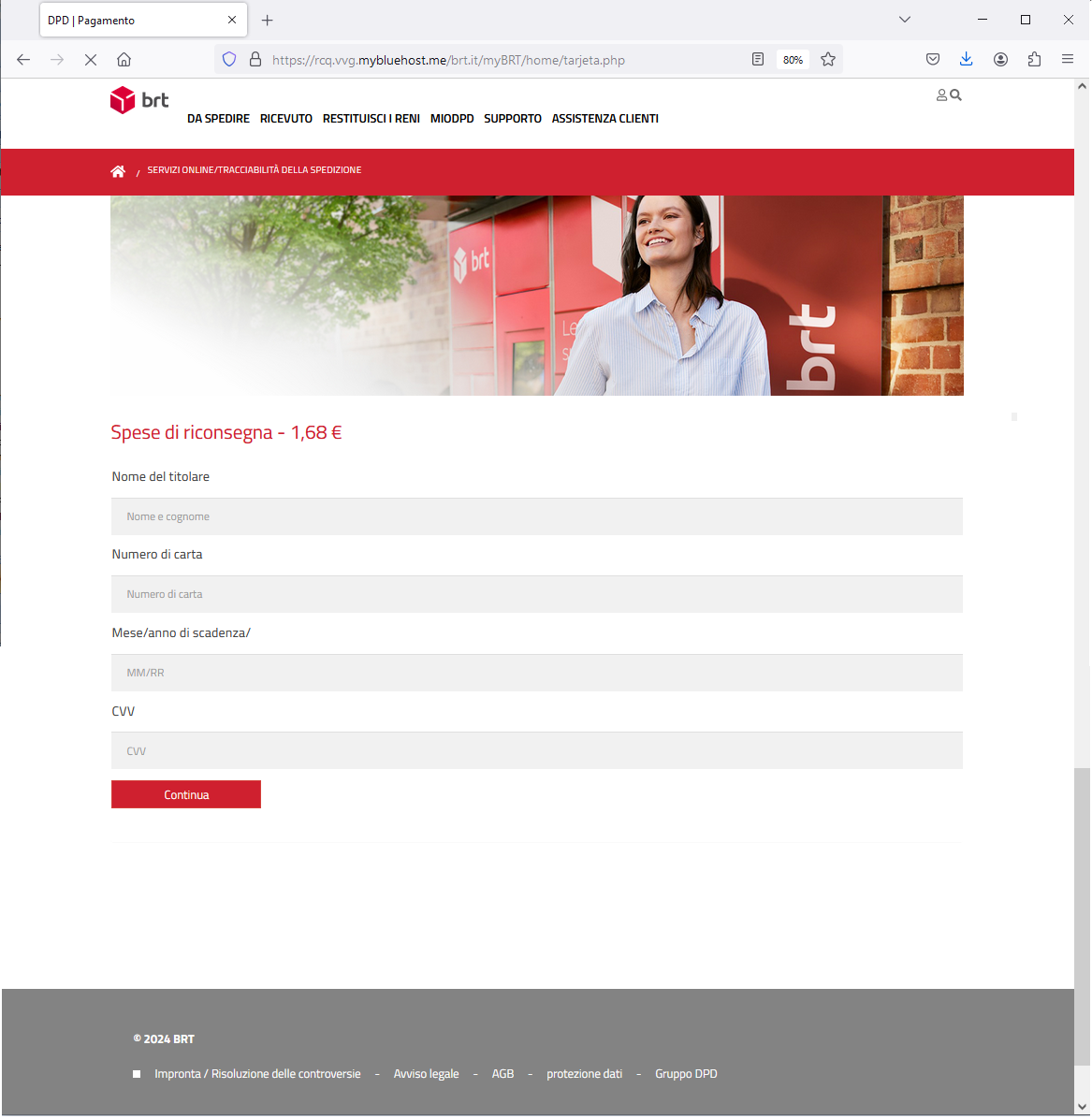

ECCO LA SORPRESA! Dopo aver cliccato su

Continua veniamo infatti dirottati su un FORM di inserimento dati che richiede, i dati della propria carta di credito per procedere al pagamento delle spese di spedizione del pacco oggetto dell'alert.

Notiamo che la pagina in cui risiede il form è ospitata sul seguente indirizzo url

: <<https[:]//rcq[.]vvg[.]mybluehost[.]me/brt[.]it/myBRT/home/tarjeta[.]php

>> che non è assolutamente attendibile e non ha proprio nulla a che fare con

BRT.

Lo scopo è quello di indurre l'utente ad inserire i suoi dati personali.

In conclusione vi invitiamo sempre a diffidare da qualunque email che richieda l'inserimento di dati riservati, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contaffatto difficilmente distinguibile dall'originale, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

03 Aprile 2024 ==> Phishing Crédit Agricole

OGGETTO: <

Importante: Azione richiesta per mantenere attivi i tuoi servizi online >

Di seguito analizziamo il seguente tentativo di phishing che giunge da una falsa comunicazione da parte di

Crédit Agricole, il noto istituto bancario francese.

II messaggio informa il ricevente che in seguito agli aggiornamenti del loro sistema viene richiesto di aggiornare i propri dati per evitare la sospensione dei servizi online.

Invita quindi l'utente a effettuare il login per aggiornare i dati, attraverso il seguente link:

Clicca qui

Analizzando il testo del messaggio notiamo sin da subito che il messaggio di alert giunge da un indirizzo e-mail che non proviene chiaramente dal dominio ufficiale di

Crédit Agricole, <info(at)vascuion(dot)com>, prestiamo sempre la massima attenzione prima di cliccare su link sospetti.

Chi dovesse malauguratamente cliccare sul link

Clicca qui verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale di

Crédit Agricole, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

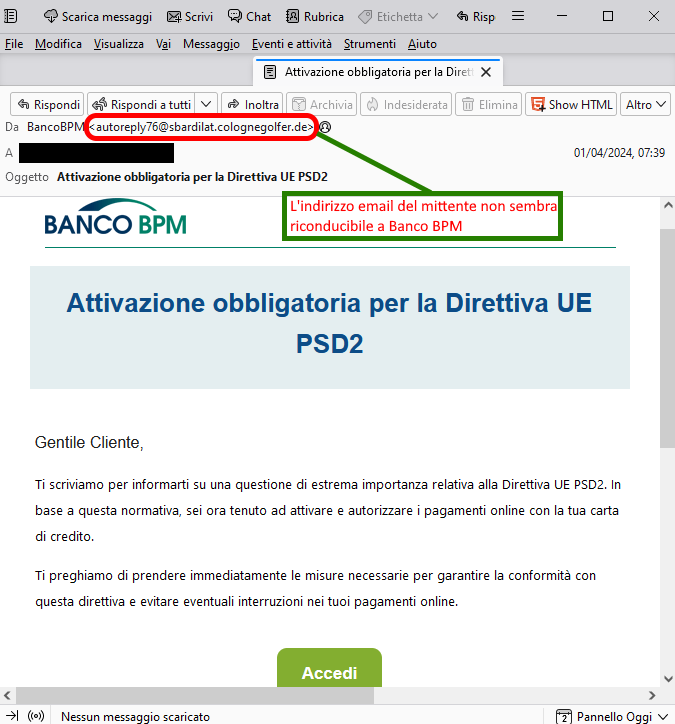

02 Aprile 2024 ==> Phishing Banco BPM

«OGGETTO: <

Attivazione obbligatoria per la Direttiva UE PSD2>

Ecco un'altra campagna di phishing, che giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di un noto Istituto Bancario nazionale

, in questo caso

BANCO BPM, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'ignaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Il messaggio

segnala all'ignaro ricevente che per garantire la conformità con la Direttiva UE PSD2 è tenuto ad attivare e autorizzare i pagamenti online con la carta di credito. E' quindi invitato a prendere immediatamente le misure necessarie cliccando su

Accedi

Possiamo notare sin da subito che il messaggio di alert giunge da un indirizzo e-mail <

autoreply76(at)sbardilat(dot)colognegolfer(dot)de> quanto mai sospetto

e contiene un testo molto generico, anche se il cybercriminale ha avuto l'accortezza grafica di inserire il noto logo di

BANCO BPM che potrebbe trarre in inganno l'utente.

L'intento è quello di portare il malcapitato ad effettuare il login al suo account di home banking.

Chi dovesse malauguratamente cliccare sul link

Accedi verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale di

BANCO BPM.

Dall'immagine riportata di lato possiamo notare che la pagina web è graficamente ben fatta e simula discretamente il sito ufficiale del portale bancario

.

Notiamo altresì la presenza di Aree Riservate distinte a seconda della tipologia di utente che dovrebbe eseguire l'accesso (YouWeb/ YouBusinessWeb/Tesoreria Enti)... tutto questo con l'obiettivo di rassicurare ulteriormente l'utente sulla veridicità del portale sebbene molti link presenti non portino ad alcuna delle pagine che ci si aspetterebbe.

Alla luce di queste considerazioni vi invitiamo a prestare molta attenzione ad ogni dettaglio fuorviante ricordando che come buona regola prima di procedere all'inserimento di dati sensibili, in questo caso le credenziali dell'home banking, è fondamentale analizzare l'indirizzo ulr in cui è ospitato il form di autenticazione.

La pagina di atterraggio in questo caso è ospitata sull'indirizzo url:

hrrps://gruppo[-]bancobpm[-]account[.]id98xxx758.com...

che non ha nulla a che fare con il sito ufficiale del noto istituto bancario.

Questa pagina /SITO INGANNEVOLE è gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali.

01 Aprile 2024 ==> Phishing Zimbra

OGGETTO: <

Supporto del servizio di assistenza Zimbra.>

Questo mese troviamo un nuovo tentativo di phishing che si spaccia per una comunicazione da parte del brand

Zimbra.

Il messaggio informa il ricevente che gli ultimi aggiornamenti di sicurezza IP hanno rilevato tentativi illegali di accesso all'account di posta elettronica. Sembra quindi necessario convalidare l'account prima che questo venga bloccato, cioè entro 24 ore.

L'utente è quindi invitato ad effettuare il login al proprio account attraverso il seguente link:

Verifica

Chiaramente la nota azienda di software applicativo

Zimbra è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente <

julius(dot)rusanganwa(at)rtda(dot)gov(dot)rw> non proviene dal dominio ufficiale di

Zimbra.

Chi dovesse malauguratamente cliccare sul link verrà dirottato sulla pagina visualizzata.

Come possiamo notare, innazitutto, la pagina di atterraggio dove si viene dirottati è graficamente ben impostata in quanto potrebbe indurre l'ignaro malcapitato a credere di essere sulla pagina di

Zimbra.

La pagina di accesso alla gestione dell'account però è ospitata su un indirizzo/dominio anomalo che non è riconducibile al dominio ufficiale di

Zimbra e che riportiamo di seguito:

https[:]//firebasestorage[.]googleapis[.]com/v0/b/mmmmmuurrtte[.]appspot[.]com.....

Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

Procedendo all'inserimento dei dati richiesti, nello specifico i dati del proprio account d

i posta elettronica, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno a scopi criminali.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

04/03/2024 10:42 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2024..

06/02/2024 08:55

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2024...

02/01/2024 16:04 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2024...

11/12/2023 09:39 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2023...

03/11/2023 08:58 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2023...

03/10/2023 16:35 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2023...

05/09/2023 10:35 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2023...

01/08/2023 17:33 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2023...

03/07/2023 10:23 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2023...

07/06/2023 15:57 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2023...

03/05/2023 17:59 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2023...

05/04/2023 17:34 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2023...

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari:

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- completamente interoperabile con altri software AntiVirus e/o prodotti per l'Internet Security (sia gratuiti che commerciali) già installati sul proprio computer, senza doverli disinstallare e senza provocare rallentamenti, poichè sono state opportunamente ridotte alcune funzionalità per garantirne l'interoperabilità con il software AntiVirus già presente sul PC/Server. Questo però permette il controllo incrociato mediante la scansione.

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito=> clicca qui per ordinare

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti. Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica:

Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di

TG Soft

L'intento chiaramente è quello di portare l'utente a cliccare sul link proposto, che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.

L'intento chiaramente è quello di portare l'utente a cliccare sul link proposto, che rimanda ad una pagina web che ha, come sempre, l'obiettivo di indurre l'utente ad inserire dati sensibili.  Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-. TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale. Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi