|

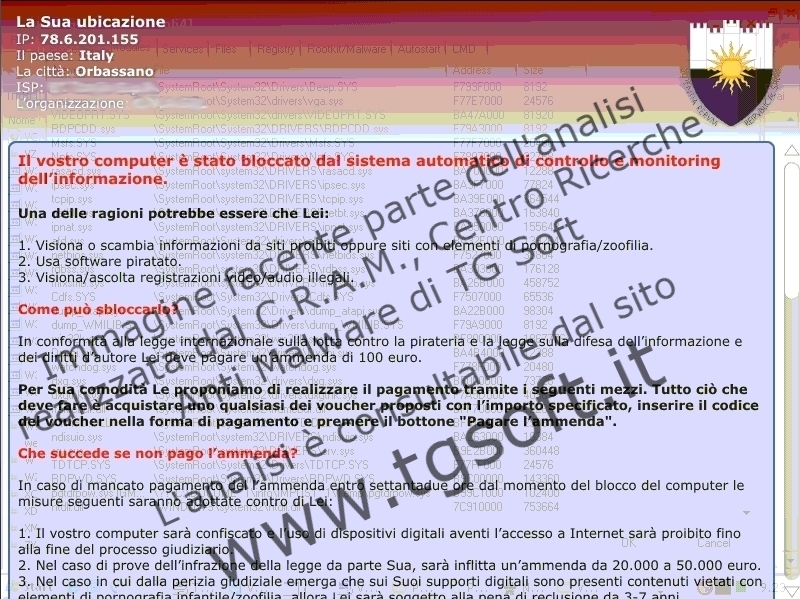

I ricercatori della TG Soft hanno individuato una nuova variante del Trojan.Win32.FakeGdF (tipologia ransomware), che rispetto alle varianti conosciute, si spaccia come "Agenzia informazioni e sicurezza interna" (AISI) ed utilizza un modulo rootkit per nascondersi ed essere eseguito all'avvio del computer.

L'Agenzia informazioni e sicurezza interna (AISI) non è altro che il servizio di Intelligence civile italiano, che dal 2007 ha abbandonato la sigla SISDE (Servizio per le Informazioni e la Sicurezza Democratica) per divenire AISI. |

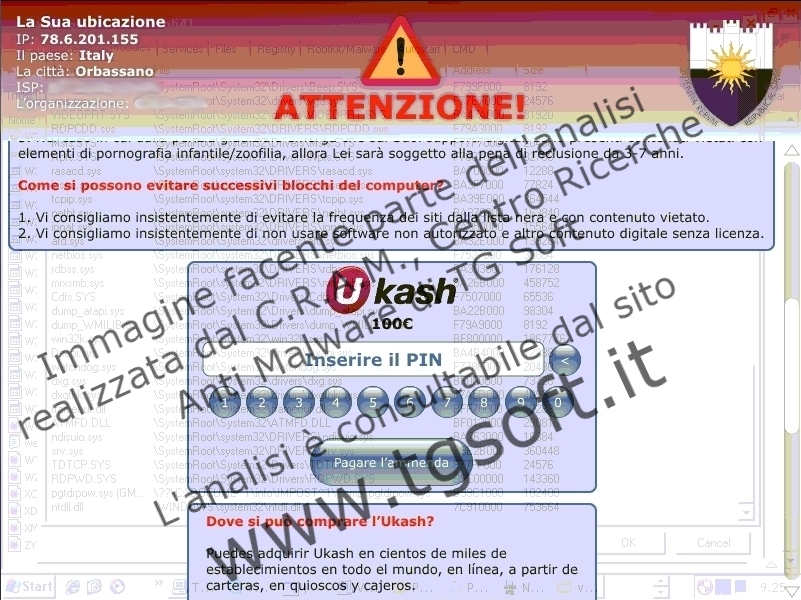

Questa nuova variante, come le sue precedente, tenta una frode informatica visualizzando a video il solito "payload" di richiesta di riscatto dei 100 euro attraverso il circuito Ukash per sbloccare il computer.

|

Questa nuova variante del FakeGdF, si esegue all'avvio attraverso un "injection" del processo Task Manager (taskmgr.exe) di Windows, il quale crea una finestra di nome: "(sopa)" (acronimo di Stop Online Piracy Act), come si puo' vedere da questa immagine: |

Il malware in oggetto, utilizza un rootkit a basso livello per nascondersi ed eseguirsi quando il computer è collegato ad internet.

Il modulo rootkit, denominato come

BS.Gapz.A, infetta il boot sector della partizione attiva e si aggancia alle seguenti

Major Function del driver del disco, e dei driver

NULL.SYS e

KBDCLASS.SYS:

- IRP_MJ_DEVICE_CONTROL del device più basso associato al disco fisico (es. atapi.sys)

- IRP_MJ_INTERNAL_DEVICE_CONTROL del device più basso associato al disco fisico (es. atapi.sys)

- IRP_MJ_DEVICE_CONTROL del device associato al driver null.sys

- hook in kbdclass.sys

- creazione di 2 system thread e del mutex juceAppLock_>)!(<

Hook in ATAPI.SYS (driver del disco)

\Driver\atapi -> MajorFunction[IRP_MJ_DEVICE_CONTROL] = f7490712

|

f7490712 8bff mov edi,edi

f7490714 e9b2b44192 jmp 898abbcb

f7490719 088b48288339 or [ebx+0x39832848],cl

f749071f 00ff add bh,bh

f7490721 750c jnz f749072f

f7490723 50 push eax |

\Driver\atapi -> MajorFunction[IRP_MJ_INTERNAL_DEVICE_CONTROL] = f748c852

f748c852 8bff mov edi,edi

f748c854 e972f34192 jmp 898abbcb

f748c859 8b450c mov eax,[ebp+0xc]

f748c85c 53 push ebx

f748c85d 56 push esi

f748c85e 57 push edi |

Indizizzo di memoria dove salta il rootkit quando vengono inviate le richieste

IRP_MJ_DEVICE_CONTROL e

IRP_MJ_INTERNAL_DEVICE_CONTROL

al device associato al disco fisso:

898abbcb 55 push ebp

898abbcc 8bec mov ebp,esp

898abbce 51 push ecx

898abbcf b818c28c89 mov eax,0x898cc218

898abbd4 8945fc mov [ebp-0x4],eax

898abbd7 ff750c push dword ptr [ebp+0xc]

898abbda 8b45fc mov eax,[ebp-0x4]

898abbdd ff7508 push dword ptr [ebp+0x8]

898abbe0 8b4008 mov eax,[eax+0x8]

898abbe3 ff501c call dword ptr [eax+0x1c] |

Hook in NULL.SYS

Null -> MajorFunction[IRP_MJ_DEVICE_CONTROL] = f7a6e438

f7a6e438 e9b4a4d291 jmp 897988f1

f7a6e43d 6828e4a6f7 push 0xf7a6e428

f7a6e442 8d45f8 lea eax,[ebp-0x8]

f7a6e445 50 push eax

f7a6e446 ff1504e3a6f7 call dword ptr [f7a6e304]

f7a6e44c 8d45f8 lea eax,[ebp-0x8] |

Hook in KBDCLASS.SYS:

892dc806 55 push ebp

892dc807 8bec mov ebp,esp

892dc809 51 push ecx

892dc80a b8d0f84689 mov eax,0x8946f8d0

892dc80f 8945fc mov [ebp-0x4],eax

892dc812 8b45fc mov eax,[ebp-0x4]

892dc815 8b4020 mov eax,[eax+0x20]

892dc818 83b86402000000 cmp dword ptr [eax+0x264],0x0

892dc81f 7414 jz 063ec87d

892dc821 8b4510 mov eax,[ebp+0x10] |

Il corpo virale del rootkit viene memorizzato tra la fine della partizione e la fine del disco fisso.

Il malware

BS.Gapz.A utilizza tecniche stealth per redendersi invisibile, re-indirizzando tutte le richieste di lettura e scrittura del settore di boot infetto verso il settore non-infetto e prevenendo la lettura e scrittura dei settori dove è stato memorizzato il corpo virale.

Analisi a cura dell'ing. Gianfranco Tonello

C.R.A.M. Centro Ricerche Anti Malware by TG Soft

Articoli correlati al Trojan.Win32.FakeGdF:

Il C.R.A.M. analizza il fenomeno dei Ransomware con specifico riferimento al FakeGDF su ToolNews 05/2012!!

Dopo la Guardia di Finanza, la Polizia e i Carabinieri, anche la S.I.A.E. chiede il riscatto!

Virus che si spaccia per la Bundes Polizei (Gdf tedesca) Trojan.Win32.BunPolizei.A...

Trojan.Win32.FakeGdF.A