Da Lunedì 25 Marzo 2013, il

C.R.A.M. ha rilevato una serie di attacchi mirati ai Windows Server.

Un nuovo malware, il

Trojan.Win32.ACCDFISA.A e

Trojan.Win32.ACCDFISA.B sta attaccando i sistemi server Microsoft criptando i documenti o file dati in questo modo:

<nome file documento>

sarà criptato con il seguente nome:

<nome file documento>(!! to get password email id ????????? to italyhelp1@gmail.com !!).exe

dove l'ID "????????" è numero che cambia da computer a computer.

esempio:

fattura.doc(!! to get password email id 1288927338 to italyhelp1@gmail.com !!).exe

Il computer viene infettato da un cracker sfruttando una falla dei sistemi operativi Microsoft.

Il cracker infetta il computer mettendo in esecuzione automatica i seguenti file:

[HKLM\Software\Microsoft\Windows\CurrentVersion\Run]

[svchost] = %programdata%\<cartella casuale>\svchost.exe -->

Trojan.Win32.ACCDFISA.A

[HKLM\System\CurrentControlSet\Services\WinSamSs]

[image path] = %system%\lsassw86s.exe -->

Trojan.Win32.ACCDFISA.B

Il

Trojan.Win32.ACCDFISA.A è costituito dai seguenti file:

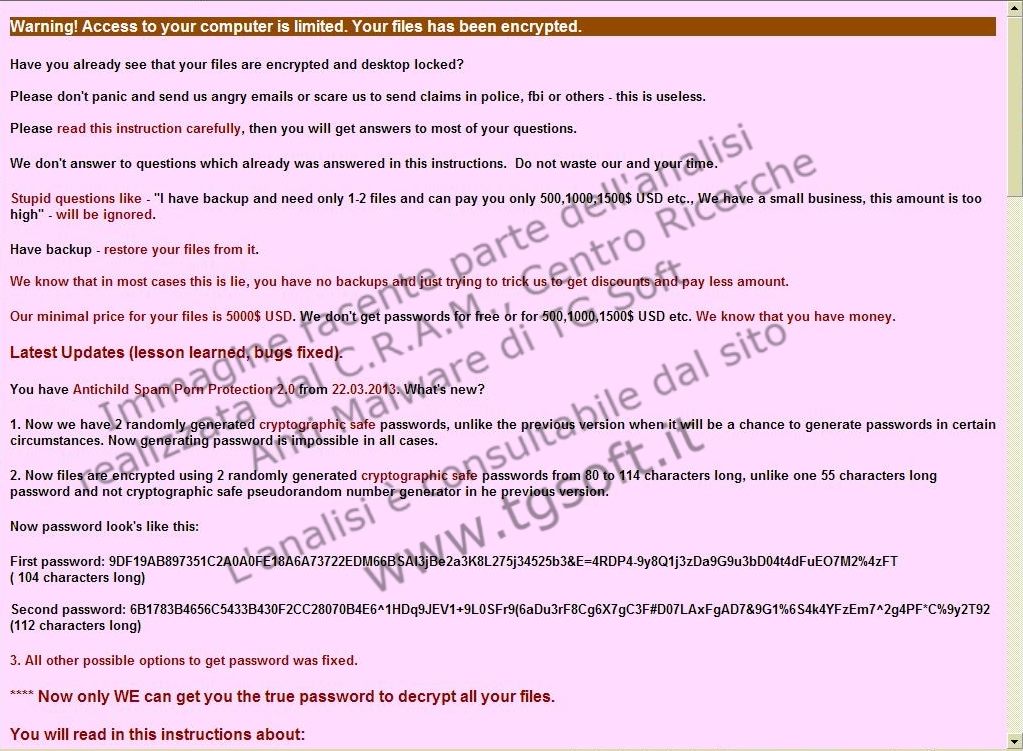

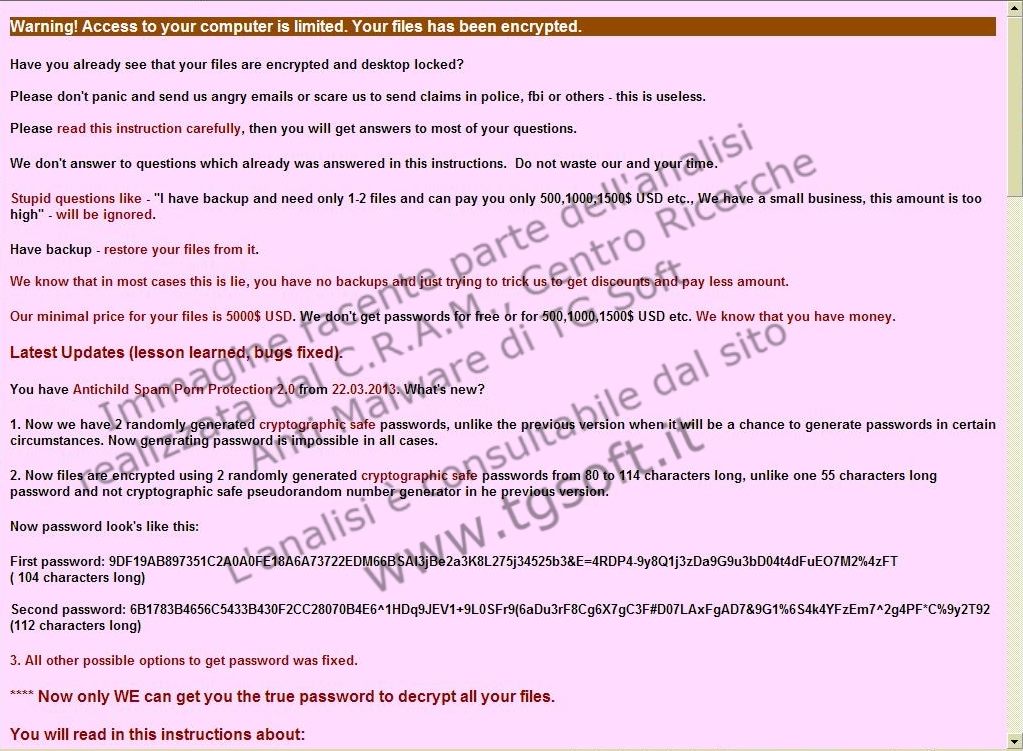

- svchost.exe (182.784 byte): il suo compito è quello di visualizzare il messaggio di riscatto del computer di 5000 $ bloccando il pc

- scsvserv.exe (17.920 byte): modifica il registro di Windows, disabiltando report degli errori e cancellando tutte le voci da HKLM e HKCU di RUN.

Dentro la cartella "c:\programdata" vi sono una serie di cartelle numeriche (esempio: 03230240582). Dentro queste cartelle numeriche vi sono svariati file:

- <numero casuale>.dll

- <numero casuale>.bat

- <numero casuale>fspall1.dll

- <numero casuale>.dll.dlls

- BKR<numero>.dll

- S1_<numero>.dlls

- DB1_<numero>.dlls

Esempi: 032302405814.dll

Il file <numero casuale>.dll contiene un numero casuale molto lungo:

3423434534512333466576743532423423545657567657465345345234234

Il file <numero casuale>fspall1.dll contiene un numero casuale:

768969456453464765875345436568679678673453457568679678678567767

Il file <numero casuale>.dll.dlls contiene il file <numero casuale>.dll criptato con RAR.

Il file

<numero casuale>.bat contiene il seguente comando:

netsh.exe Interface ip Set address "Connessione di rete" Static 172.245.0.1 255.255.0.0 172.245.0.1 1

Il file BKR<numero>.dll contiene una lista dei file .log.

Il file S1_<numero>.dll contiene una lista dei file .jp. txt, pdf, etc.

Il file DB1_<numero>.dll contiene una lista dei file .DB

Il

Trojan.Win32.ACCDFISA.B è costituito da i seguenti file:

- lsassw86s.exe (80.896 - 84.480 byte): il suo compito è quello di criptare i documenti, viene eseguito come servizio.

Il

Trojan.Win32.ACCDFISA.B cancella la chiave di registro del "SafeBoot", impossibilitando il riavvio del computer in modalità provvisoria.

Il malware scarica i seguenti file:

svchost.exe (404.992 byte) - > è il Command line RAR

cfwin32.dll (404.992 byte) - > è il Command line RAR

sdelete.dll (155.936 byte) -> dll della Sysinternals, firmato digitalmente da Microsoft, utilizzato per eliminare in modo sicuro (senza possibilità di recupero) i file dal disco

nsf.exe (48.640 byte) -> Infetto da

Trojan.Win32.NoSafeMode.A

NoSafeMode.dll (12.800 byte) -> Infetto

Trojan.Win32.NoSafeMode.B

Il malware utilizza il "Command Line RAR" per crittografare i documenti.

La falla utilizzata sta nella possibilità di collegarsi con terminal server anche da un indirizzo ip esterno alla rete dove risiede il server; successivamente, il cracker, mediante attacchi bruteforce individua le password degli account sul server.

Per proteggersi da questi tipi di attacchi ci sono tre operazioni da eseguire:

1) installare tutti gli aggiornamenti di Windows e riavviare il server per renderli effettivi, dato che la Microsoft ha già risolto questa falla con l'aggiornamento

KB2621440 essenziale per la protezione, rilasciato circa un anno fa (13 Marzo 2012) e trascurato per la generale cattiva manutenzione riscontrata sui server.

2) nelle impostazioni del terminal server, bisogna bloccare le connessioni in ingresso da indirizzi ip esterni alla rete in modo tale che i Cracker non possono collegarsi e diffondere il malware;

3) impostare password di elevata complessità (numeri, lettere maiuscole e minuscole, caratteri speciali, di lunghezza di almeno 12 caratteri) su tutti gli account presenti sul server, così da rendere molto difficile la individuazione da parte dei cracker.

|

Il malware diffuso, cripta tutti i file di testo (.txt, .doc, .dat, ecc...) in archivi autoestraenti con una password impossibile da recuperare dato che viene inviata al/i creatore/i del malware e non lascia nessuna traccia.

Inoltre, crea un servizio che, al successivo riavvio, cripta tutti i file che non stati criptati la prima volta, con una password generata in modo differente dalla prima. |

Al momento non esistono metodi per recuperare i file criptati, dato che utilizzano la criptazione di winrar basata sull'algoritmo AES.