|

Ogni giorno vengono creati nuove varianti di Trojan Banker derivanti da Zeus/Zbot.

In data 28 novembre 2013 abbiamo ricevuti numerosi campioni di questa tipologia di malware.

Il CRAM (Centro Ricerche Anti Malware) ha analizzato questa nuova variante di Banker, classificata come Trojan.Win32.Banker.ZK. |

Nome:

Trojan.Win32.Banker.ZK

Dimensione: 217232 bytes

MD5: 5de629d93b248ec4175b39b5614178f9

Data scoperta: 28/11/2013

Il

Trojan.Win32.Banker.ZK viene scaricato e installato dal

Trojan.Win32.Dropper.R (MD5: 11c469a0c2e81e4fefbdf50f0835e249, dimensione 73105 bytes).

Il

Trojan.Win32.Dropper.R arriva via posta elettronica con un allegato di un falso documento PDF di una fattura, di un ordine o di un pagamento.

L'esecuzione del file allegato (esempio orders.exe) comporta l'installazione del dropper all'interno della cartella:

c:\documents and settings\all users\dxwmjh.exe

Il

Trojan.Win32.Dropper.R si mette in esecuzione automatica modificando la seguente chiave di registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\explorer\run

[nnnnn] = %AllUsersProfile%\

dx<nome casuale>.exe

dove nnnnn = numero casuale

Esempio:

[52098] = c:\documents and settings\all users\dxwmjh.exe

All'interno del file .EXE del

Trojan.Win32.Dropper.R è riportato il "Time Date Stamp" di compilazione: 27/11/2013 13:03:07

Il

Trojan.Win32.Dropper.R invia la seguente richiesta crittografata al sito http://dnc.su/bi??ing.php:

"T7xpI0TD7JHnucdjRCBiDoWU2CeeGjTYf035ZXT4VsTjcgJ9oBOndUnr04fvTICLBPQtY1Y/cxc2MA=="

Il sito russo, risponde una pacchetto dati binario crittografato.

Il

Trojan.Win32.Dropper.R invia le seguenti richieste ai seguenti siti per installare il

Trojan.Win32.Banker.ZK e altri malware:

http://rivernews.net/top??ws.php

http://latte.su/co??ee.php ---> jerry.bin (39675 bytes)

http://spa??hp.com/grow.exe

http://bizwires.net/fi??ing.php

http://ribous.com/y??k.php

A questo punto

Trojan.Win32.Banker.ZK viene eseguito e messo in esecuzione automatica, modificando la seguente chiave di registro:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\run

[{clsid casuale}] = %userprofile%\%appdata%\<random1>\<random2>.exe

Esempio:

[{0964610F-8304-003F-5911-B02472E90F4E}] = C:\Documents and Settings\Luigi\Dati applicazioni\Nehire\ebkomo.exe

Il

Trojan.Win32.Banker.ZK viene copiato in un file con nome casuale all'interno di una cartella con nome casuale creata all'interno di "Dati Applicazioni" dell'utente.

All'interno del file .EXE del

Trojan.Win32.Banker.ZK è riportato il "Time Date Stamp" di compilazione: 28/11/2013 09:36:42

Il

Trojan.Win32.Banker.ZK è in grado di rubare le credenziali di accesso a:

- home banking

- FTP

- posta elettronica

Quando eseguito il

Trojan.Win32.Banker.ZK, questo esegue un inject all'interno di tutti i processi, agganciandosi alle seguenti API:

| Modulo: ntdll.dll |

| LdrLoadDll |

API intercettate per implementare l'inject nei nuovi processi. |

| NtCreateThread |

| ZwCreateThread |

| Modulo: KERNEL32.dll |

| GetFileAttributesExW |

API intercettata per nascondere gli attibuti relativo all'oggetto {3D077E0F-9C04-345C-5911-B02472E |

| Modulo: USER32.dll |

| BeginPaint |

GetMessagePos |

API intercettate per implementare le funzioni di keylogging e di screen capture. |

| CallWindowProcA |

GetMessageW |

| CallWindowProcW |

GetUpdateRect |

| DefDlgProcA |

GetUpdateRgn |

| DefDlgProcW |

GetWindowDC |

| DefFrameProcA |

OpenInputDesktop |

| DefFrameProcW |

PeekMessageA |

| DefMDIChildProcA |

PeekMessageW |

| DefMDIChildProcW |

RegisterClassA |

| DefWindowProcA |

RegisterClassExA |

| DefWindowProcW |

RegisterClassExW |

| EndPaint |

RegisterClassW |

| GetCapture |

ReleaseCapture |

| GetClipboardData |

ReleaseDC |

| GetCursorPos |

SetCapture |

| GetDC |

SetCursorPos |

| GetDCEx |

SwitchDesktop |

| GetMessageA |

TranslateMessage |

| Modulo: CRYPT32.dll |

| PFXImportCertStore |

API intercettata per rubare il certificato. |

| Moduli: WS2_32.dll e WININET.dll |

| WS2_32.dll |

closesocket |

API intercettate per monitorare/catturare il traffico di rete. |

| send |

| WSASend |

| WININET.dll |

HttpQueryInfoA |

| HttpSendRequestA |

| HttpSendRequestExA |

| HttpSendRequestExW |

| HttpSendRequestW |

| InternetCloseHandle |

| InternetQueryDataAvailable |

| InternetReadFile |

| InternetReadFileExA |

Ruba indirizzi email da:

Client di posta elettronica da cui ruba login e password:

- Outlook Express

- Windows Mail

- Windows Live Mail

Client FTP da cui ruba login e password:

- FlashFXP

- Total Commander

- ws_ftp

- FileZilla

- Far ftp

- WinSCP

- FTP Commander

- coreftp

- smartftp

Comandi Botnet:

Il

Trojan.Win32.Banker.ZK può comunicare attraverso la botnet con i seguenti comandi:

| os_shutdown |

bot_httpinject_disable |

user_execute |

user_homepage_set |

| os_reboot |

bot_httpinject_enable |

user_cookies_get |

user_ftpclients_get |

| bot_uninstall |

fs_path_get |

user_cookies_remove |

user_emailclients_get |

| bot_update |

fs_search_add |

user_certs_get |

user_flashplayer_get |

| bot_update_exe |

fs_search_remove |

user_certs_remove |

user_flashplayer_remove |

| bot_bc_add |

user_destroy |

user_url_block |

|

| bot_bc_remove |

user_logoff |

user_url_unblock |

|

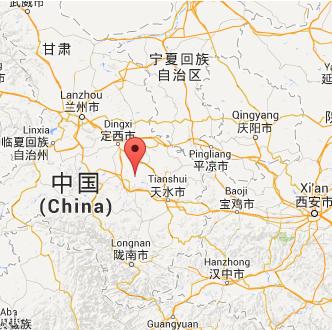

Geolocalizzazione dei domini contattati dal

Trojan.Win32.Banker.ZK e

Trojan.Win32.Dropper.R:

| Dominio: |

latte.su |

|

| Indirizzo IP: |

211.71.99.66 |

| Numero IP: |

3544671042 |

| Stato: |

Cina |

| Regione: |

|

| Città: |

|

| Latitudine: |

35° 0' North |

| Longitudine: |

105° 0' East |

| Time Zone |

China Standard Time |

| GMT Offset: |

08:00:00 |

Altri domini:

| Dominio |

Indirizzo IP |

Stato |

| latte.su |

211.71.99.66 |

Cina |

| rivernews.net |

200.63.220.114 |

Ecuador |

| spa??hp.com |

78.46.100.183 |

Germania |

| dnc.su |

106.120.241.226 |

Cina |

| bizwires.net |

208.73.210.177 |

Stati Uniti |

| ribous.com |

208.73.210.177 |

Stati Uniti |

Rimozione:

VirIT versione 7.5.47 e successive.

Analisi a cura dell'ing. Gianfranco Tonello

C.R.A.M. Centro Ricerche Anti Malware by TG Soft