|

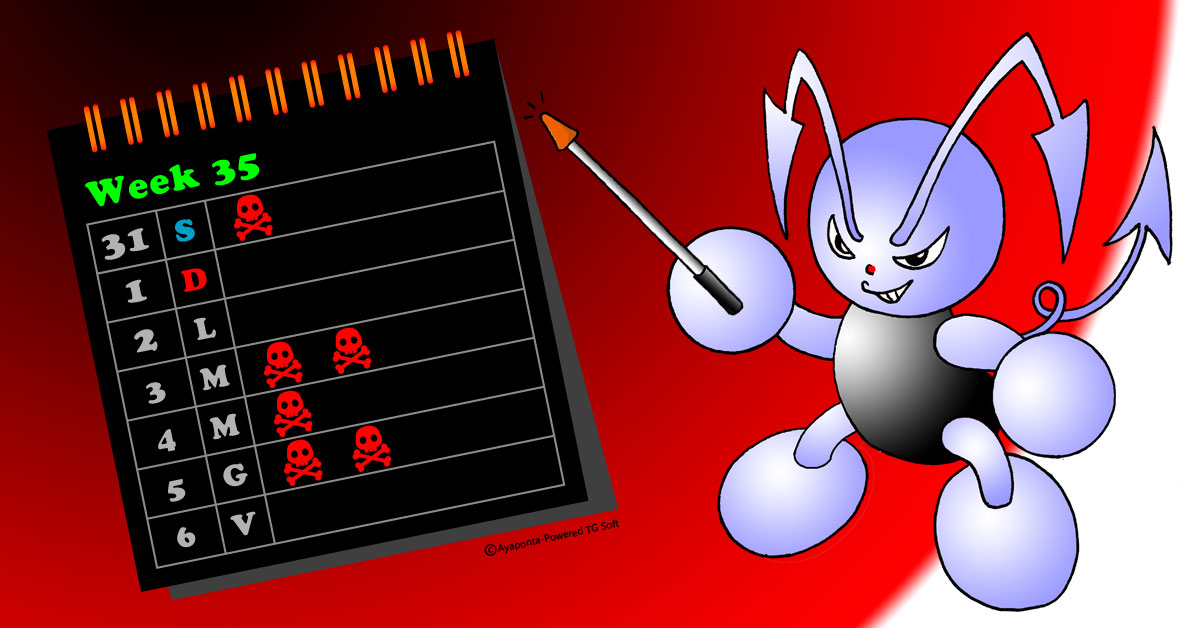

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 31 agosto 2019 al 06 settembre 2019: JRAT/Adwind, GootKit, Ursnif e NanoCore

|

INDICE

==> 31 Agosto 2019

==> 03 Settembre 2019

==> 04 Settembre 2019

==> 05 Settembre 2019

|

JRAT - Adwind

In data 31 agosto 2019 il

C.R.A.M. di

TG Soft ha riscontrato l'invio di malspam che sembravano, ad un occhio non attento, pervenire direttamente da una email istituzionale.

Esempio di email analizzata:

Nell'email è presente un file zippato "

Macchine-Dismesse2019.rar" che al suo interno contiene un file

VBS "

Macchine-Dismesse2019.vbs"

Macchine-Dismesse2019.vbs

MD5: ef1d5fc969d238792699d48ec0bdc4f4

Dimensione: 1294 Bytes

VirIT:

Trojan.VBS.Dwnldr.BRF

mWdoJMJWYBe.uKJDzQ

MD5: 3a7ef1b75947cdf65b53386750a67bdc

Dimensione: 492235 Bytes

VirIT:

Trojan.Java.Adwind.BRK

Al momento dell'esecuzione lo script

VBS effettuerà il download del malware dal dominio "

http://www[.]farmaciastefani[.]it/sete/okp0.jar" e lo eseguirà, questa tipologia di malware denominato "

JRAT" o "

Adwind" fa parte di quei malware Spyware che ha nel suo intento principale quello di spiare il malcapitato e poterne rubare dati e/o password presenti nel PC.

IOC:

ef1d5fc969d238792699d48ec0bdc4f4

3a7ef1b75947cdf65b53386750a67bdc

3bdfd33017806b85949b6faa7d4b98e4

781fb531354d6f291f1ccab48da6d39f

a32c109297ed1ca155598cd295c26611

www[.]farmaciastefani[.]it/sete/okp0.jar

31.11.32.139

GootKit

Email pervenuta in data 03 settembre 2019 tramite

PEC. Uno degli oggetti con la quale l'email veniva inviata è "

Avvisi Di Addebito 3278789" ed il corpo del messaggio, molto scarno, si presenta così:

All'interno del file zippato "

Avv_scan_7607273.zip" che si trova in allegato troviamo un documento Word "

fattura_scan_48466.doc" che tramite la macro esegue un comando di

powershell.exe contente il codice offuscato che permetterà di scaricare il

Trojan Banker GootKit ed un file JavaScript: "

WindowsIndexingService.js"

fattura_scan_48466.doc

MD5: ecd5d4f61f74007a39d5579c5ed294c1

Dimensione: 142336 Bytes

VirIT:

W97M.Downloader.BRH

ePowerTray32.exe

MD5: 23e26f6748b07db1b464f5d237917282

Dimensione: 192000 Bytes

VirIT:

Trojan.Win32.GootKit.BRH

WindowsIndexingService.js

MD5: f6b49bd5178d8ad36731f11b6bd7356b

Dimensione: 17172 Bytes

VirIT:

Trojan.JS.Dropper.BRH

IOC:

ecd5d4f61f74007a39d5579c5ed294c1

f6b49bd5178d8ad36731f11b6bd7356b

23e26f6748b07db1b464f5d237917282

f01c27b87556b86970509aa2803f5c56

wwd[.]hollishealth[.]com

185.189.151.24

img[.]blumenstock[.]com

176.10.118.143

https://me[.]jmitchelldayton[.]com/rbody320

185.158.248.133

wws[.]guidemyhunt[.]com

Ursnif

Sempre in data 3 settembre 2019 è stata analizzata un'altra campagna di malspam che veicola un altro

Trojan Banker nello specifico trattasi di

Ursnif.

Qui di seguito è possibile vedere uno degli esempi di email esaminate dal

C.R.A.M. di

TG Soft:

All'interno del file zippato, è presente un documento Word che attraverso la Macro andrà a scaricare il

Trojan Banker Ursnif che rimarrà attivo nel PC per cercare di rubare le credenziali di accesso all'home banking, caselle di posta, etc.

info_09_03.doc

MD5: 763563db0cb6ae2b152ed282eb9bbc9d

Dimensione: 89432 Bytes

VirIT:

W97M.Downloader.BRH

(Ursnif Payload)

MD5: 544b9c7f6020fe393b45ab67f04044b3

Dimensione: 755712 Bytes

VirIT:

Trojan.Win32.Ursnif.BRH

| Configurazione Ursnif |

Gruppo ID: 3433

Versione: 214085

Chiave: 10291029JSJUYNHG |

IOC:

763563db0cb6ae2b152ed282eb9bbc9d

544b9c7f6020fe393b45ab67f04044b3

hsz59c1evs1h30[.]com

195.54.162.250

oupfqhmkezgnvi[.]com

95.142.46.167

m87770f3jlmmbz[.]com

5.253.62.236

Ursnif

Altra campagna di malspam che veicola il

Trojan Banker Ursnif tramite l'apertura di un documento Excel in allegato alla mail.

Il documento Excel presente come all'allegato "

Invio doc_000660_000_030919_045815.xls" nella mail analizzata contiene una Macro che sfruttando un codice offuscato andrà a scaricare il

Trojan Banker Ursnif per infettare il computer e poterne carpire i dati.

Altri oggetti dell'email che sono stati riscontrati nella campagna sono:

- pro forma

- Conferma N° ********

- Invio Fattura

- nuova pro forma

- Fattura n. ***/*** del **/**/****

- Spedizone

- SRL - INVIO COPIA Fattura ** del **-**-****

- Invio documento n..***** del **/**/**

Invio doc_000660_000_030919_045815.xls

MD5: 9f0e288a0e0aa78e4ee3cdfbad19eeea

Dimensione: 79360 Bytes

VirIT:

X97M.Downlaoder.HJ

(Ursnif Payload)

MD5: 7870636abb7f194301160d5f25edb815

Dimensione: 196608 Bytes

VirIT:

Trojan.Win32.Ursnif.BRJ

| Configurazione Ursnif |

Gruppo ID: 3007

Versione: 214085

Chiave: 10291029JSJUYUON |

IOC:

9f0e288a0e0aa78e4ee3cdfbad19eeea

2e701df9d4a41491a31b5e1e3ed43a04

7870636abb7f194301160d5f25edb815

alloiudh[.]casa

37.120.145.208

newupprolods[.]club

31.214.157.58

newupprolods[.]fun

185.212.47.199

aliiuyrt[.]space

46.21.153.52

aliiuyrt[.]xyz

23.227.201.168

Gootkit

Anche in data 5 settembre 2019 i ricercatori del

C.R.A.M. di

TG Soft hanno analizzato un'altra campagna di malspam che tramite invio di email

PEC distribuiva il

Trojan Banker GootKit, questa volta sembrava che la mail potesse pervenire dal

"Tribunale di Campobasso" qui di seguito un esempio della campagna in oggetto:

Aprendo il file "

Notificazione-47496.doc", contenuto nell'allegato email "

Notificazione1520858.zip", si attiverà una macro che scaricherà il malware

Trojan Banker GootKit.

Notificazione-47496.doc

MD5: 78c1d3f8440882f0e666e327e0bccb70

Dimensione: 144896 Bytes

VirIT:

W97M.Downloader.BRL

SynTPHelper64.exe

MD5: 768d2bef26975c7c15767944a71259d4

Dimensione: 192512 Bytes

VirIT:

Trojan.Win32.GootKit.BRL

WindowsIndexingService.js

MD5: 14481445096d1e840a8b65c03e26ce6d

Dimensione: 18336 Bytes

VirIT:

Trojan.JS.Dropper.BRL

IOC:

78C1D3F8440882F0E666E327E0BCCB70

768D2BEF26975C7C15767944A71259D4

7F3D8990A4A0BCF275C5AC194DAA400D

F462579391830462E288C720FDDEE79E

wow[.]doorattendants[.]com

194.76.224.45

pro[.]prosperitybookkeeping[.]net

185.189.151.24

176.10.118.143

https://me[.]jmitchelldayton[.]com/rbody32

185.158.248.133

NanoCore

Sempre in data 5 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam con finto mittente le "

Poste Italiane". Nell'email analizzata i CyberCriminali cercano di far aprire il file in allegato con la scusa di poter vincere un'auto o una somma in denaro, qui di seguito viene riportato un campione dell'email:

All'interno del file zippato è presente un file eseguibile che dopo essere stato eseguito sfrutterà una delle sue peculiarità per rimanere attivo in maniera silente nel PC della vittima. La tecnica utilizzata è quella dell'

Injection tecnica molto sofisticata per nascondersi nel sistema operativo del malcapitato.

Questo tipo di malware

NanoCore fa parte della famiglia dei

RAT (Remote Access Trojan) che consente ai CyberCriminali di avere accesso al computer della vittima ed avere la possibilità di rubare dati ed eseguire varie operazioni nel/dal PC infetto.

Poste italiane Dettagli sulla spedizione del cliente doc.exe

MD5: a2b204eba4e6878831919ba8baf52b5e

Dimensione: 1101824 Bytes

VirIT:

Trojan.Win32.NanoCore.BRM

IOC:

a2b204eba4e6878831919ba8baf52b5e

79.134.225.75:5626

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft