|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 07 novembre al 13 novembre 2020: Ursnif, AgentTesla, MassLogger, LokiBot, FormBook,

|

INDICE

==> 08 novembre 2020 => AgentTesla (1)

==> 09 novembre 2020 => Ursnif (1), AgentTesla (2), MassLogger (1), LokiBot (1)

==> 10 novembre 2020 => Ursnif (2), AgentTesla (1), LokiBot (1), FormBook (3)

==> 11 novembre 2020 => Ursnif (1), LokiBot (1)

==> 12 novembre 2020 => MassLogger (1), AgentTesla (1), LokiBot (2)

==> 13 novembre 2020 => AgentTesla (1)

==> Consulta le campagne del mese di Ottobre/Novembre

|

Nella settimana corrente vi è stata una leggera diminuzione delle campagne totali mentre si denota un aumento delle campagne mirate all'utenza italiana.

Continua, come la settimana scorsa, l'assenza del malware Emotet. Ritorna però il Trojan Banker Ursnif con 4 campagne distinte nell'arco della settimana.

Rimangono presenti vari Password Stealer come ad esempio LokiBot ed AgentTesla.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 127 le campagne che abbiamo monitorato, di cui 21 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_42 |

17/10 |

23/10 |

| Week_43 |

24/10 |

30/10 |

| Week_44 |

31/10 |

06/11 |

| Week_45 |

07/11 |

13/11 |

Nella settimana corrente il picco totale delle campagne si è riscontrato a peri merito lunedì 09 e giovedì 12 novembre con 32 campagne. Martedì 10 novembre è stato il picco delle campagne rivolte ad utenza italiana con 7 campagne, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 53,54% dei malware inviati via mail, seguito dal 18,90% di sample Delphi.

Il 16,54% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

AgentTesla

Copia di pagamento.exe

MD5: 2E8471D433F23F3B6B42D86C20B5B1E5

Dimensione: 581120 Bytes

VirIT: Trojan.Win32.PSWStealer.COC

All'interno dell'archivio compresso "Copia di pagamento.zip" è presente il file "Copia di pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]52 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

IOC:

2E8471D433F23F3B6B42D86C20B5B1E5

Ursnif

istruzioni_492.xls

MD5: C088B4298AF36B5A4E232910388A58EE

Dimensione: 189952 Bytes

VirIT: X97M.Ursnif.COC

[PAYLOAD URSNIF]

MD5: 4A37017705C0BEAEB4983BC266321B62

Dimensione: 196000 Bytes

VirIT: Trojan.Win32.Ursnif.COC

| Versione: 250162 |

| Gruppo: 7235 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "istruzioni_492.xls" possiamo vedere che si tratta di una finta comunicazione del Ministro dello Sviluppo Economico, una volta avviata la macro scarica il malware Ursnif dal sito systemagent[.]cyou e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: statwindows[.]com

IOC:

C088B4298AF36B5A4E232910388A58EE

4A37017705C0BEAEB4983BC266321B62

systemagent[.]cyou

statwindows[.]com

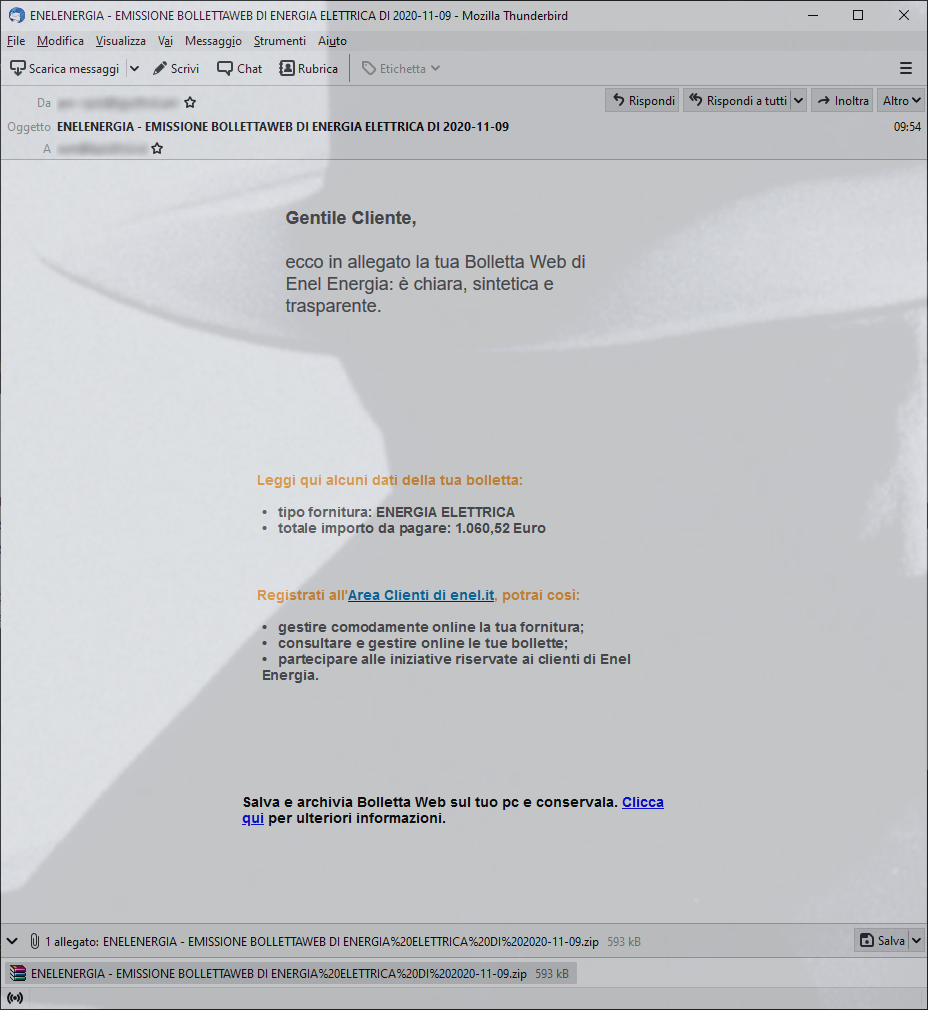

AgentTesla

kY131wanSamBZWS.exe

MD5: 63BF9DFC3C57910D0F08EB324B8D4FAC

Dimensione: 707072 Bytes

VirIT: Trojan.Win32.Injector.COC

All'interno dell'archivio compresso "ENELENERGIA - EMISSIONE BOLLETTAWEB DI ENERGIA%20ELETTRICA%20DI%202020-11-09.rar" è presente il file "kY131wanSamBZWS.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt5-aad1beefab42.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

63BF9DFC3C57910D0F08EB324B8D4FAC

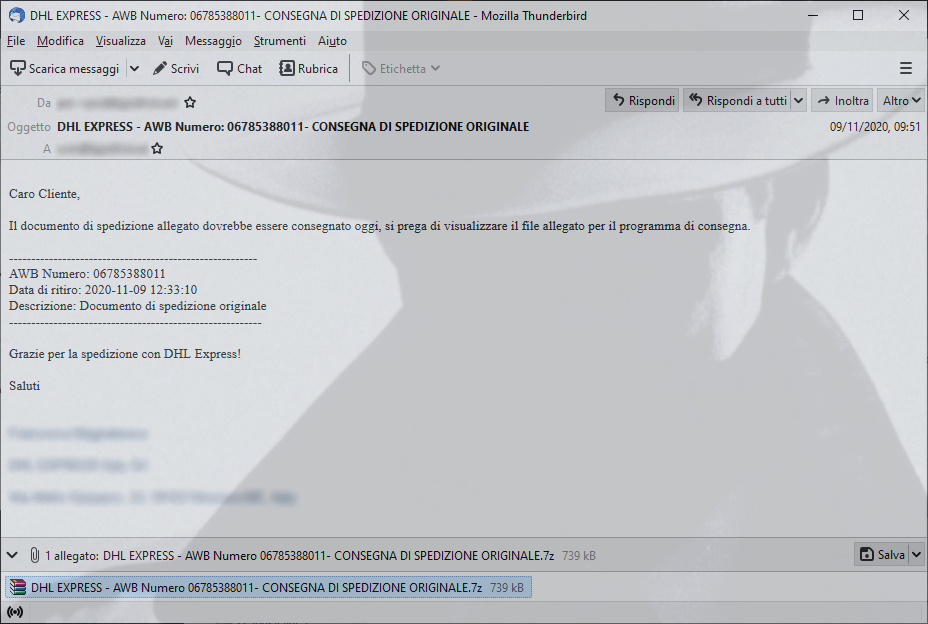

MassLogger

DHL EXPRESS - AWB Numero 06785388011- CONSEGNA DI SPEDIZIONE ORIGINALE.exe

MD5: 405CAF39727D3A92200815EF9C8AF7CE

Dimensione: 856064 Bytes

VirIT: Trojan.Win32.PSWStealer.COC

All'interno dell'archivio compresso "DHL EXPRESS - AWB Numero 06785388011- CONSEGNA DI SPEDIZIONE ORIGINALE.7z" è presente il file "DHL EXPRESS - AWB Numero 06785388011- CONSEGNA DI SPEDIZIONE ORIGINALE.exe" infetto dal password stealer MassLogger con la versione 3.0.7563.31381.

La mail con le credenziali rubate viene inviata attraverso il server smtp: mail.prestamil.com[.]mx.

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@prestamil.com[.]mx

IOC:

405CAF39727D3A92200815EF9C8AF7CE

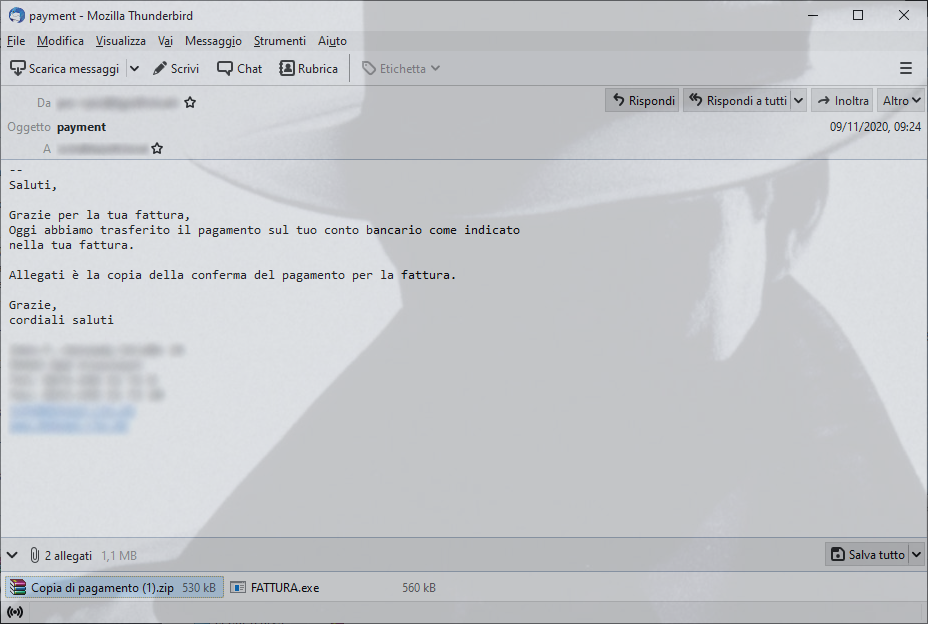

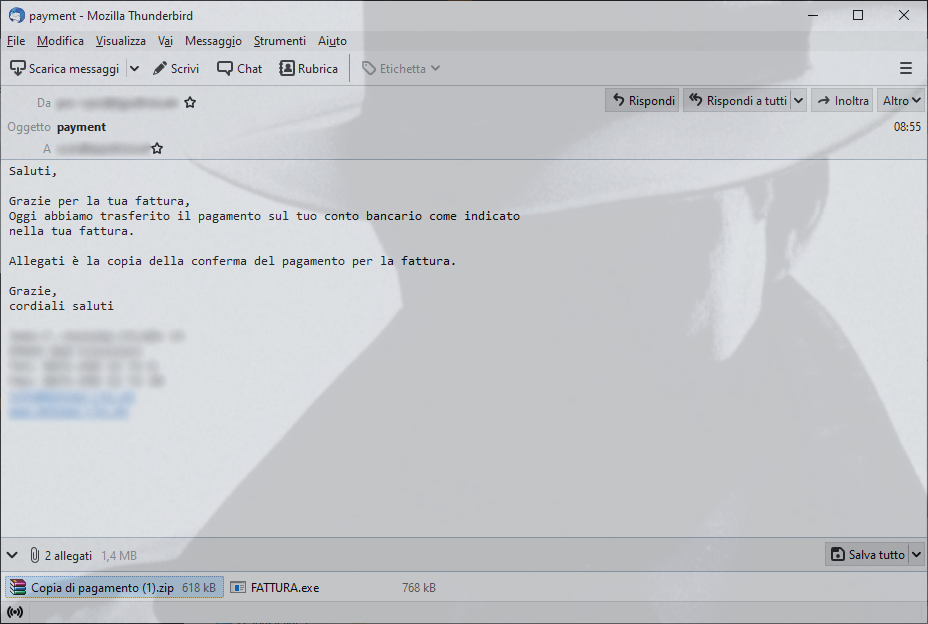

AgentTesla

FATTURA.exe

MD5: 9408BCE473006C753E4C74F74A6F6449

Dimensione: 573952 Bytes

VirIT: Trojan.Win32.PSWStealer.COC

All'interno dell'archivio compresso "Copia di pagamento (1).zip" è presente il file "Fattura.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]52 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

IOC:

9408BCE473006C753E4C74F74A6F6449

LokiBot

DOC75688.exe

MD5: CD60FF590C62C2D8A7D313C96E93EE58

Dimensione: 348160 Bytes

VirIT: Trojan.Win32.PSWStealer.COD

All'interno dell'archivio compresso "DOC75688.ace" è presente il file "DOC75688.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

CD60FF590C62C2D8A7D313C96E93EE58

crestmart[.]ga

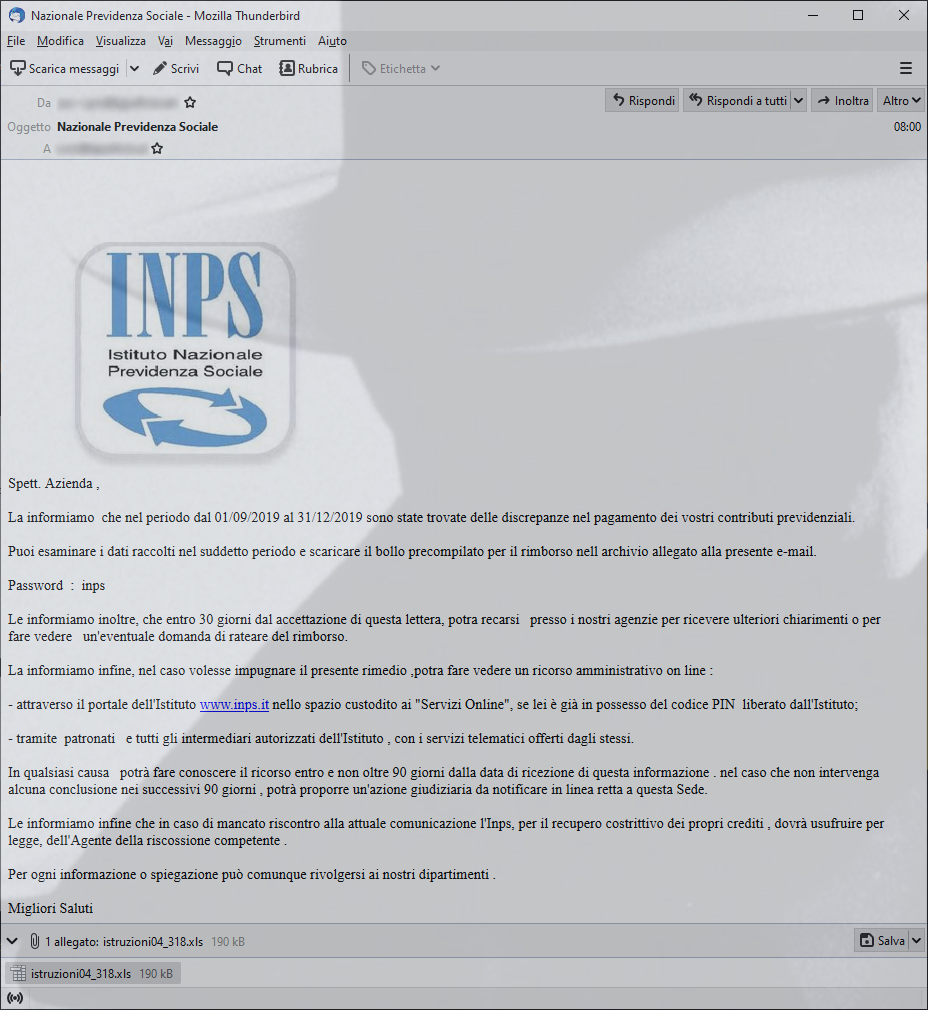

Ursnif

istruzioni04_318.xls

MD5: 7530C929CAAD2F64A6ACC170E508A91A

Dimensione: 194048 Bytes

VirIT: X97M.Ursnif.COE

[PAYLOAD URSNIF]

MD5: C8B4F720E576E2901B2F93B55C47F5DF

Dimensione: 181248 Bytes

VirIT: Trojan.Win32.Ursnif.COE

| Versione: 250162 |

| Gruppo: 7236 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "istruzioni04_318.xls" possiamo vedere che si tratta di una finta comunicazione INPS, una volta avviata la macro scarica il malware Ursnif dal sito premiumline[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: staticwindows[.]com

7530C929CAAD2F64A6ACC170E508A91A

C8B4F720E576E2901B2F93B55C47F5DF

premiumline[.]casa

staticwindows[.]com

LokiBot

y747482.exe

MD5: 78B3D7DF6809697B443A4982F4830243

Dimensione: 338642 Bytes

VirIT: Trojan.Win32.Injector.COE

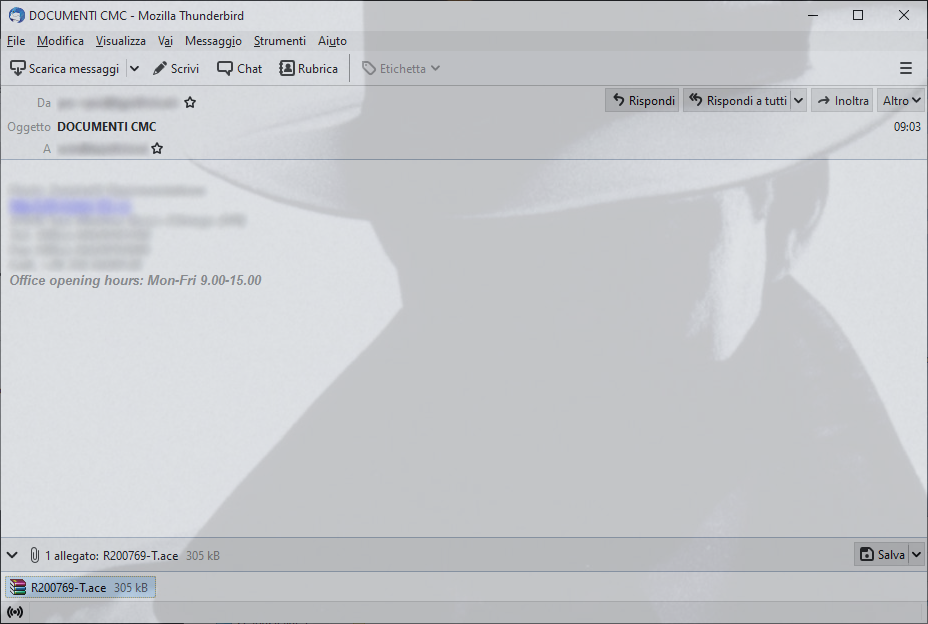

All'interno dell'archivio compresso "R200769-T.ace" è presente il file "y747482.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

78B3D7DF6809697B443A4982F4830243

crestmart[.]ga

AgentTesla

FATTURA.exe

MD5: 043C54AB7083A50C8C47E2A4DE05F85B

Dimensione: 786432 Bytes

VirIT: Trojan.Win32.AgentTesla.COE

All'interno dell'archivio compresso "Copia di pagamento (1).zip" è presente il file "FATTURA.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: server165.web-hosting[.]com -> 68.65.122[.]52 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@ebop[.]website

IOC:

043C54AB7083A50C8C47E2A4DE05F85B

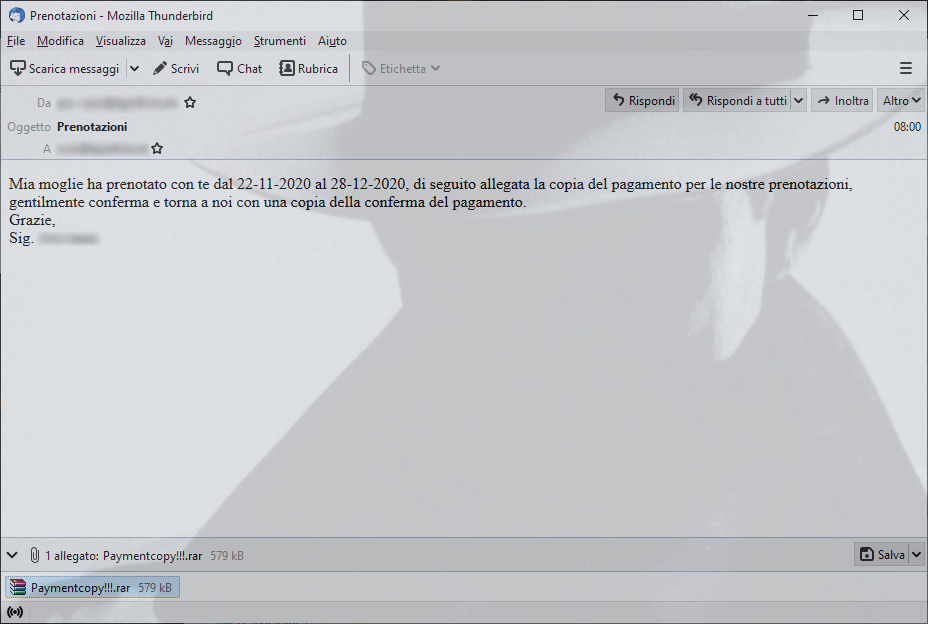

FormBook

Paymentcopy!!!.exe

MD5: 875B15F6622A681AF67B7050ED6F0AA0

Dimensione: 862208 Bytes

VirIT: Trojan.Win32.PSWStealer.COE

All'interno dell'archivio compresso "Paymentcopy!!!.rar" è presente il file "Paymentcopy!!!.exe" infetto dal password stealer FormBook.

IOC:

875B15F6622A681AF67B7050ED6F0AA0

italotranslations[.]com

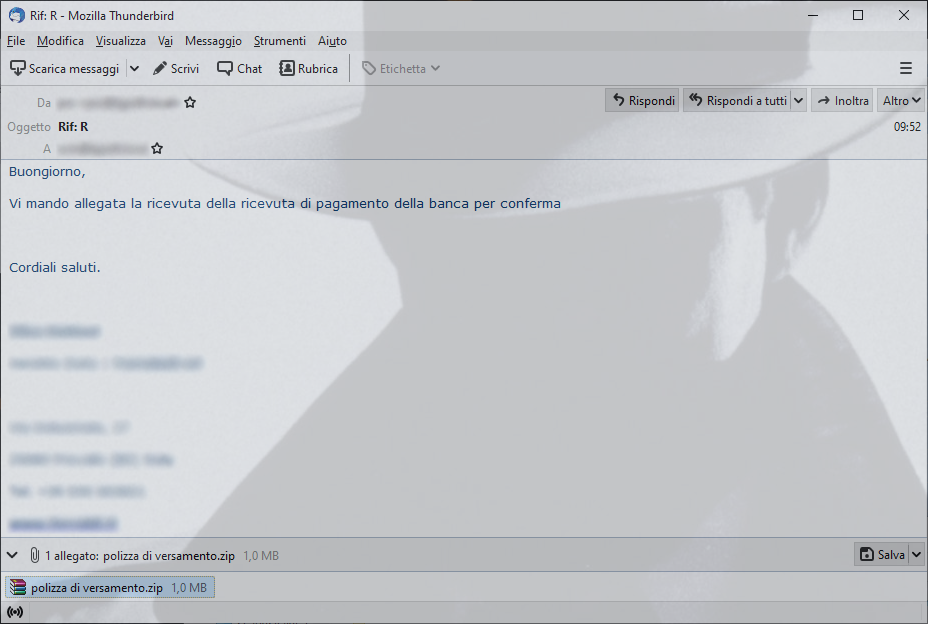

FormBook

polizza di versamento.exe

MD5: 05212BE01E1EFEA377A761B87CE15D52

Dimensione: 1033416 Bytes

VirIT: Trojan.Win32.PSWStealer.COE

All'interno dell'archivio compresso "polizza di versamento.zip" è presente il file "polizza di versamento.exe" infetto dal password stealer FormBook.

IOC:

05212BE01E1EFEA377A761B87CE15D52

rapport-happy-wedding[.]com

joomlas123[.]info

maturebridesdressguide[.]com

runzexd[.]com

FormBook

Zqsebfglinoj3.exe

MD5: DA7AEB92401BE7919789B25AABC4CDD7

Dimensione: 1520640 Bytes

VirIT: Trojan.Win32.PSWStealer.COE

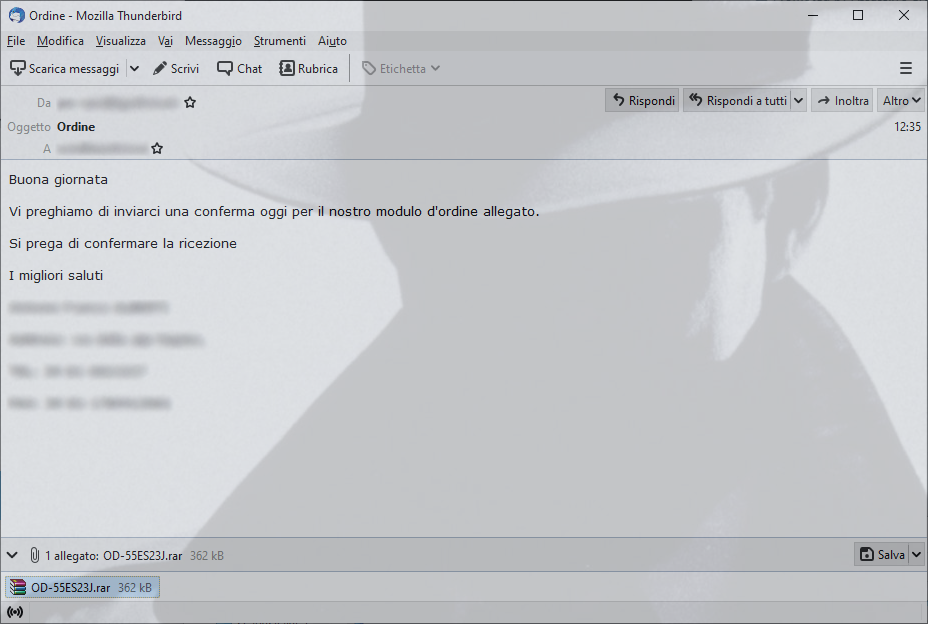

All'interno dell'archivio compresso "OD-55ES23J.rar" è presente il file "Zqsebfglinoj3.exe" infetto dal password stealer Formbook.

IOC:

DA7AEB92401BE7919789B25AABC4CDD7

erchomesellers[.]com

emmystudios[.]com

blackownedtea[.]net

hallfaxgroupuk[.]online

Ursnif

625005372571.xlsm

MD5: 7AD548C5B74298B050CCD9FD11871D7C

Dimensione: 37258 Bytes

VirIT: X97M.Ursnif.COE

[PAYLOAD URSNIF]

MD5: A438CB9D23521C47AE00EA452A513F58

Dimensione: 611328 Bytes

VirIT: Trojan.Win32.Ursnif.COE

| Versione: 250162 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

Aprendo il file excel "625005372571.xlsm" possiamo vedere che si tratta di una finta fattura Enel, una volta avviata la macro scarica il malware Ursnif dal sito willeam[.]org e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: santaliny[.]org

Nell'immagine di seguito vediamo l'immagine contenuta nel file Excel malevolo atta ad ingannare l'utente:

7AD548C5B74298B050CCD9FD11871D7C

A438CB9D23521C47AE00EA452A513F58

willeam[.]org

santaliny[.]org

Consulta le campagne del mese di Ottobre/Novembre

Vi invitiamo a consultare i report del mese di Ottobre/Novembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”