|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 14 novembre al 20 novembre 2020: Ursnif, AgentTesla, FormBook, Neshta, Ave_Maria, Remcos, Adwind

|

INDICE

==> 16 novembre 2020 => PWStealer & Neshta (1), AgentTesla (1)

==> 17 novembre 2020 => Ursnif (3), AgentTesla (1)

==> 18 novembre 2020 => AgentTesla (2), FormBook (1), Ave_Maria (1), Remcos (1)

==> 19 novembre 2020 => Ursnif (1), AgentTesla (1), Adwind (1)

==> 20 novembre 2020 => AgentTesla (1), Adwind (1), Ave_Maria (1)

==> Consulta le campagne del mese di Ottobre/Novembre

|

Nella settimana corrente vi è stato un aumento delle campagne totali mentre si nota una flessione delle campagne mirate all'utenza italiana.

Continua, come le settimane scorse, l'assenza del malware Emotet.

Presente il Trojan Banker Ursnif con 3 campagne distinte nell'arco della settimana.

Rimangono presenti vari Password Stealer come ad esempio AgentTesla ed Ave_Maria.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 156 le campagne che abbiamo monitorato, di cui 17 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_43 |

24/10 |

30/10 |

| Week_44 |

31/10 |

06/11 |

| Week_45 |

07/11 |

13/11 |

| Week_46 |

14/11 |

20/11 |

Nella settimana corrente il picco totale delle campagne si è riscontrato mercoledì 18 novembre con 42 campagne, che è anche il giorno del picco delle campagne rivolte ad utenza italiana con 5 campagne, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 66,67% dei malware inviati via mail, seguito dal 13,46% di sample Delphi.

Il 12,82% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

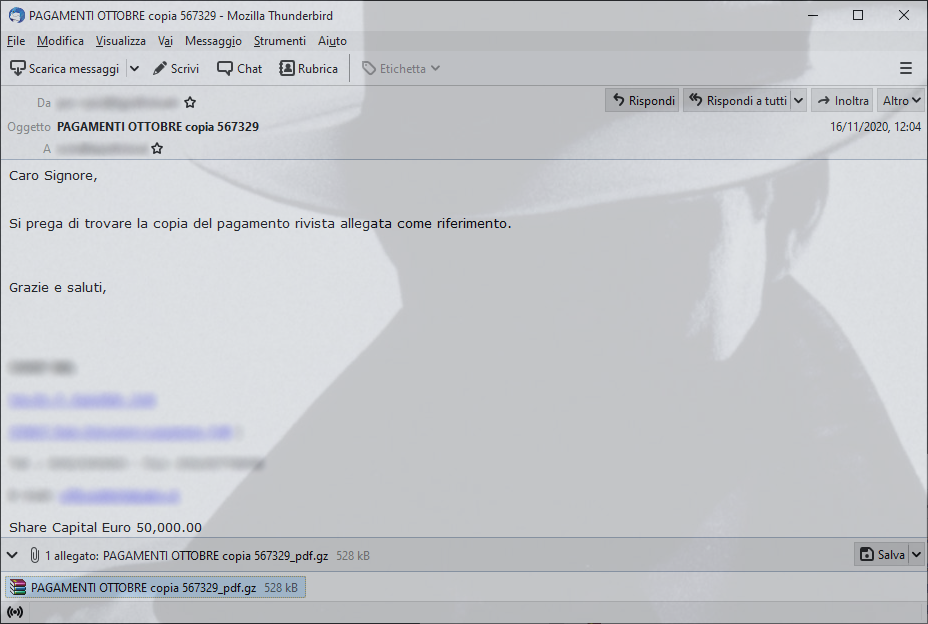

PWStealer infetto da Neshta

PAGAMENTI OTTOBRE copia 567329_pdf.exe

MD5: AFEACC939AA01ED4CECBF85209371C32

Dimensione: 834048 Bytes

VirIT: Trojan.Win32.PSWStealer.COM

All'interno dell'archivio compresso "PAGAMENTI OTTOBRE copia 567329_pdf.gz" è presente il file "PAGAMENTI OTTOBRE copia 567329_pdf.exe" un malware per rubare i dati (Password Stealer).

Il file malevolo è a sua volta infetto dal virus chiamato "Neshta". Il suo scopo è quello di infettare i file eseguibili presenti nella macchina con il suo codice malevolo.

IOC:

AFEACC939AA01ED4CECBF85209371C32

AgentTesla

Unicredit_banca_17-11-20_pdf.exe

MD5: A51B8A76C53FA57FFEE65F6493891CEE

Dimensione: 730112 Bytes

VirIT: Trojan.Win32.AgentTesla.COP

All'interno dell'archivio compresso "Unicredit_banca_17-11-20_pdf.img" è presente il file "Unicredit_banca_17-11-20_pdf.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: lcp11.creativeon.net -> 147.135.49[.]177 Porta: 25

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@meyaargroup[.]com

IOC:

A51B8A76C53FA57FFEE65F6493891CEE

Ursnif

sviluppo_economico_20__17.xlsb

MD5: 1D52BC651501078BDC0BB89F03AA103D

Dimensione: 111080 Bytes

VirIT: X97M.Ursnif.COO

[PAYLOAD URSNIF]

MD5: 652CB9987CE27F1C044A8DE7EFEBD73E

Dimensione: 127320 Bytes

VirIT: Trojan.Win32.Ursnif.COO

| Versione: 250162 |

| Gruppo: 7238 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "sviluppo_economico_20__17.xlsb" possiamo vedere che si tratta di una finta comunicazione del Ministero dell'Economia e delle Finanze, una volta avviata la macro scarica il malware Ursnif dal sito liveswindows[.]bar e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: blogicstatus[.]com

IOC:

1D52BC651501078BDC0BB89F03AA103D

652CB9987CE27F1C044A8DE7EFEBD73E

liveswindows[.]bar

blogicstatus[.]com

Ursnif

Aprendo il file excel "Fattura 96317.xls" possiamo vedere che si tratta di una finta fattura del corriere Bartolini, una volta avviata la macro scarica il malware Ursnif dal sito entratell.com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: deleghe.org

Fattura 96317.xls

MD5: 3F556DE60EA9E7477AB8D08A74FE5EEE

Dimensione: 44544 Bytes

VirIT: X97M.Ursnif.COO

[PAYLOAD URSNIF]

MD5: E1DCA134544906777F356B7D05218CC6

Dimensione: 137712 Bytes

VirIT: Trojan.Win32.Ursnif.COO

| Versione: 250162 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

La campagna riportata sotto ha la stessa configurazione e lo stesso payload del Ursnif, come modificato è stato cambiato soltanto il file Excel e la tematica della mail.

360355 .xls

MD5: 448603C38728E230719175634B3F91BD

Dimensione: 44544 Bytes

VirIT: X97M.Ursnif.COO

IOC:

3F556DE60EA9E7477AB8D08A74FE5EEE

448603C38728E230719175634B3F91BD

E1DCA134544906777F356B7D05218CC6

entratell[.]com

deleghe[.]org

AgentTesla

Richiesta Urgente.pdf.exe

MD5: 0D8A0AE0390F622D779E3AEA1C46BBA7

Dimensione: 800768 Bytes

VirIT: Trojan.Win32.PSWStealer.COO

All'interno dell'archivio compresso "Richiesta Urgente.pdf.zip" è presente il file "Richiesta Urgente.pdf.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp:

fly.nseasy.com -> 64.37.52[.]42 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@wetwoengg[.]in

IOC:

0D8A0AE0390F622D779E3AEA1C46BBA7

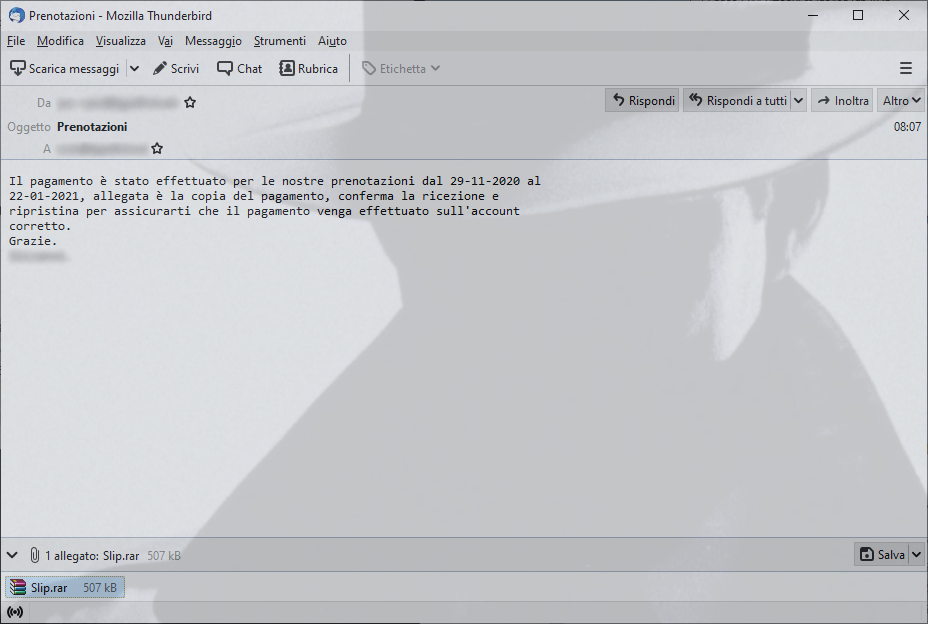

FormBook

Slip.exe

MD5: 2E281C8BB9C1F19ACBF80DAE19B44F4A

Dimensione: 721920 Bytes

VirIT: Trojan.Win32.Injector.COQ

All'interno dell'archivio compresso "Slip.rar" è presente il file "Slip.exe" infetto dal password stealer FormBook.

IOC:

2E281C8BB9C1F19ACBF80DAE19B44F4A

thelifewaykefir[.]com

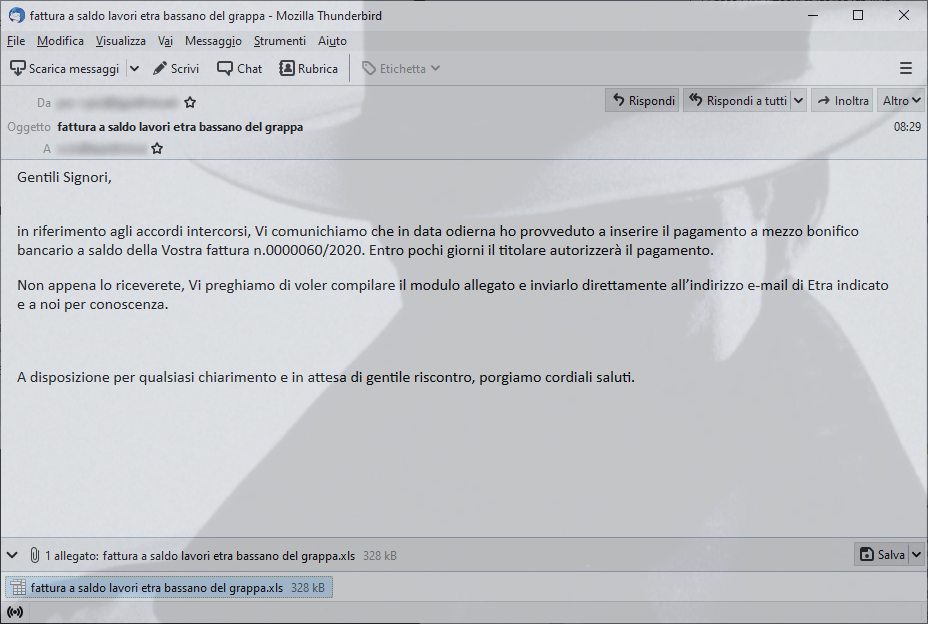

AgentTesla

fattura a saldo lavori etra bassano del grappa.xls

MD5: B534235B7D0ED0F7B7C775D11262669C

Dimensione: 335360 Bytes

VirIT: W97M/Downloader.T

411.exe

MD5: 2398469593C9DEC9561A556B30F6D63A

Dimensione: 386048 Bytes

VirIT: Trojan.Win32.PSWStealer.COP

All'interno del file excel che troviamo nei allegati della mail infetta, troviamo una macro, quale una volta lanciata esegue un collegamento al sito "sparepartiran[.]com" e scarica il payload del password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: us2.outbound.mailhostbox[.]com -> 208.91.199[.]223 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@marika-pp[.]us

IOC:

B534235B7D0ED0F7B7C775D11262669C

2398469593C9DEC9561A556B30F6D63A

sparepartiran[.]com

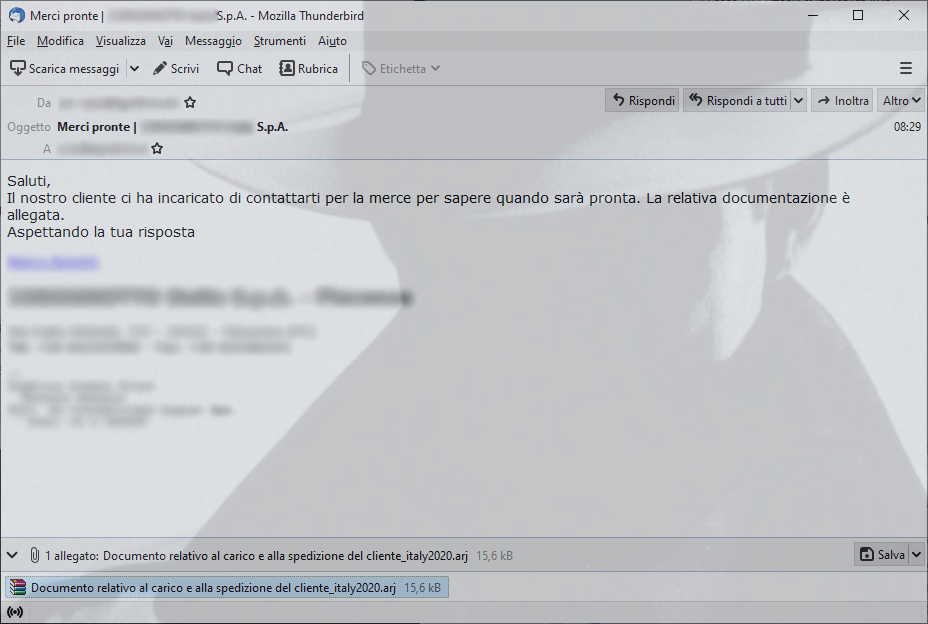

Ave_Maria

Documento relativo al carico e alla spedizione del cliente_italy2020.exe

MD5: D7E78AC07F8A32023418B5E4B12803F0

Dimensione: 34216 Bytes

VirIT: Trojan.Win32.PSWStealer.COQ

All'interno dell'archivio compresso "Documento relativo al carico e alla spedizione del cliente_italy2020.arj" è presente il file "Documento relativo al carico e alla spedizione del cliente_italy2020.exe" infetto dal password stealer Ave_Maria.

IOC:

D7E78AC07F8A32023418B5E4B12803F0

178.170.138[.]163

AgentTesla

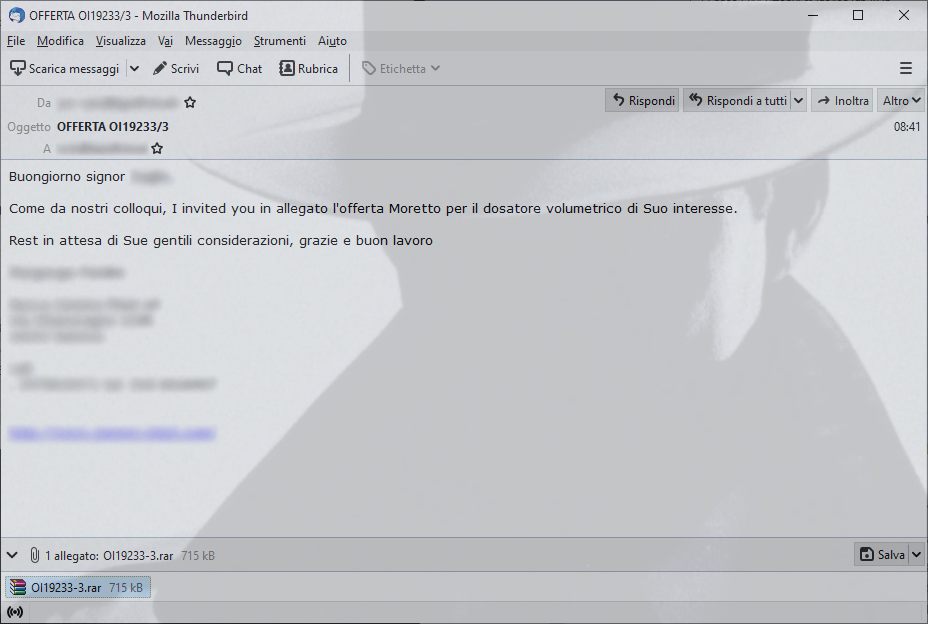

OI19233-3.exe

MD5: 6207B5B7C30F29CDB9E7263D40D55997

Dimensione: 1089536 Bytes

VirIT: Trojan.Win32.PSWStealer.COQ

All'interno dell'archivio compresso "OI19233-3.rar" è presente il file "OI19233-3.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp:

pantallazoazul.zonasprivadasdns[.]com -> 217.61.130[.]138 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@talleresgenerauto[.]es

IOC:

6207B5B7C30F29CDB9E7263D40D55997

Remcos

Dell_Ordine_04932_18_11_2020_.xls.scr

MD5: 87469760928082DCD1E247C8F829E25C

Dimensione: 71217 Bytes

VirIT: Trojan.Win32.PSWStealer.COS

All'interno dell'archivio compresso "Dell_Ordine_04932_18_11_2020_.xz" è presente il file "Dell_Ordine_04932_18_11_2020_.xls.scr" infetto dal password stealer Remcos.

IOC:

87469760928082DCD1E247C8F829E25C

103.139.45[.]59

Ursnif

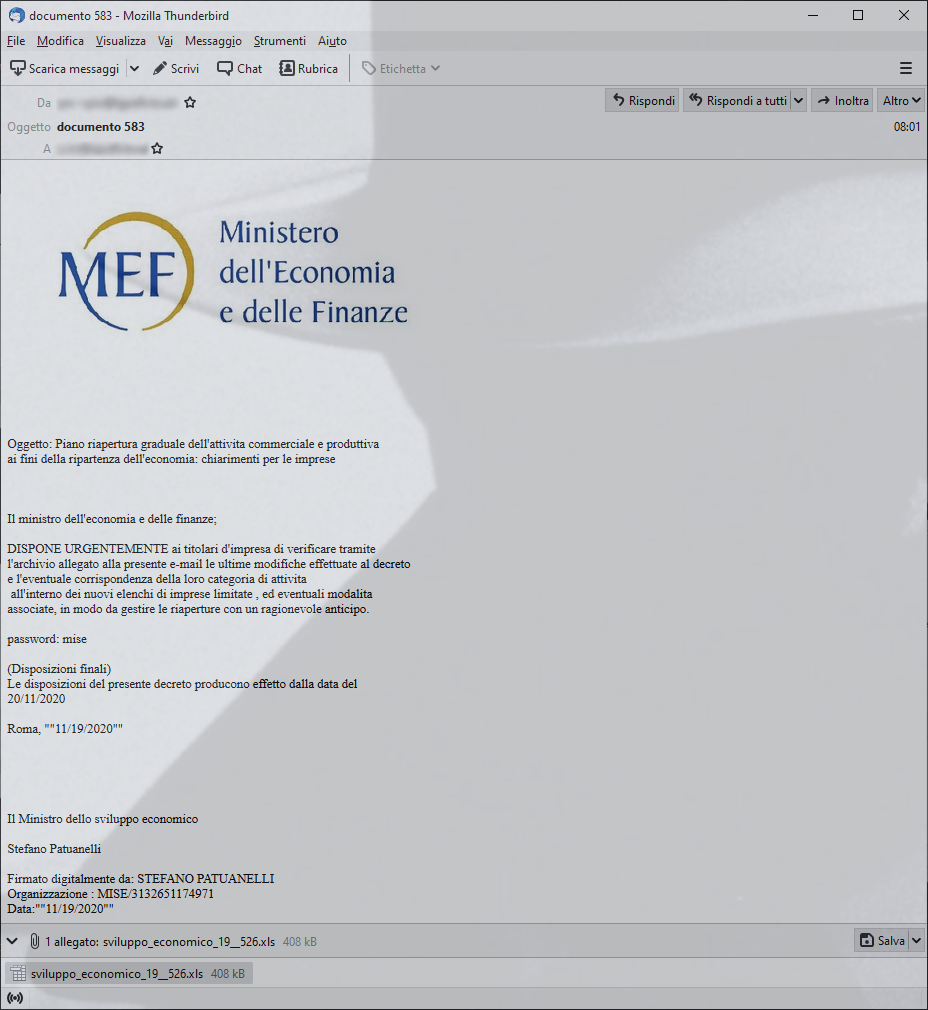

sviluppo_economico_19__526.xls

MD5: 1B8D432D07A1638BE29FB6578736CDDE

Dimensione: 418304 Bytes

VirIT: X97M.Ursnif.COS

[PAYLOAD URSNIF]

MD5: B1A199B3BD47CB4AF5A75328C0A8ED36

Dimensione: 128584 Bytes

VirIT: Trojan.Win32.Ursnif.COS

| Versione: 250162 |

| Gruppo: 7238 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "sviluppo_economico_19__526.xls" possiamo vedere che si tratta di una finta comunicazione del Ministero dell'Economia e delle Finanze, una volta avviata la macro scarica il malware Ursnif dal sito connectionline[.]cyou e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: blogicstatus[.]com

1B8D432D07A1638BE29FB6578736CDDE

B1A199B3BD47CB4AF5A75328C0A8ED36

connectionline[.]cyou

blogicstatus[.]com

AgentTesla

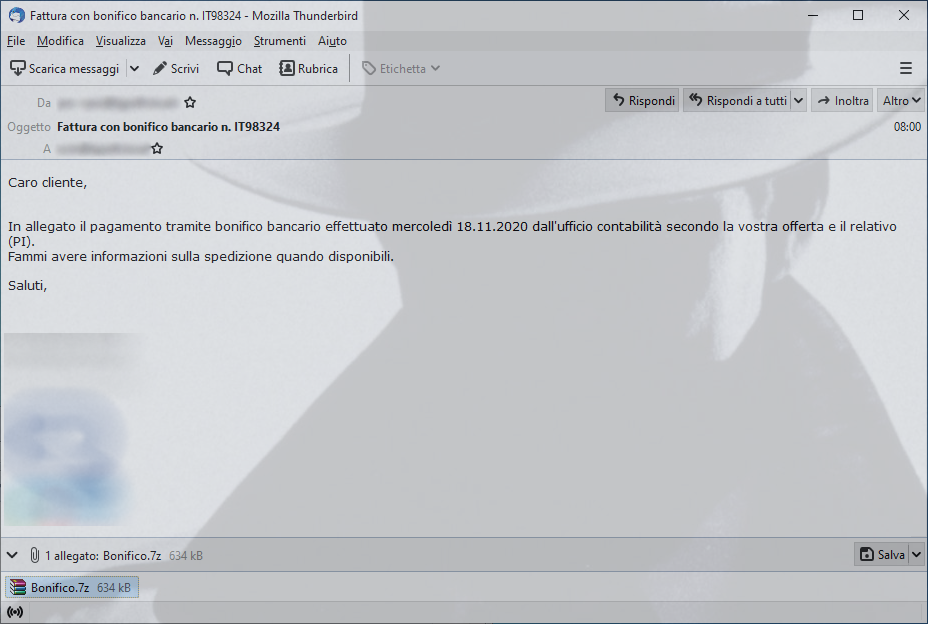

All'interno dell'archivio compresso "Bonifico.7z" sono presenti i file "bonifico_bancario_Doc.exe" e "invoice_4537_pdf.exe" infetti dal password stealer AgentTesla.

bonifico_bancario_Doc.exe

MD5: 9E198B4C4B428D26BA50EEB2DC11E56A

Dimensione: 865280 Bytes

VirIT: Trojan.Win32.AgentTesla.COS

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: iva8-174eb672ffa9.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

invoice_4537_pdf.exe

MD5: 39B7092A290A6BDB32AEEB6E19729486

Dimensione: 605696 Bytes

VirIT: Trojan.Win32.PSWStealer.COS

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp:

sas8-b61c542d7279.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

9E198B4C4B428D26BA50EEB2DC11E56A

39B7092A290A6BDB32AEEB6E19729486

Adwind

bonifici-LaFonte.jar

MD5: 01FB16F22054000C96AD7340DDC7FF90

Dimensione: 71217 Bytes

VirIT: Trojan.Java.Adwind.COT

All'interno dell'archivio compresso "bonifici-LaFonte.zip" è presente il file "bonifici-LaFonte.jar" infetto dal password stealer Adwind.

IOC:

01FB16F22054000C96AD7340DDC7FF90

172.93.165[.]213

95.217.228[.]176

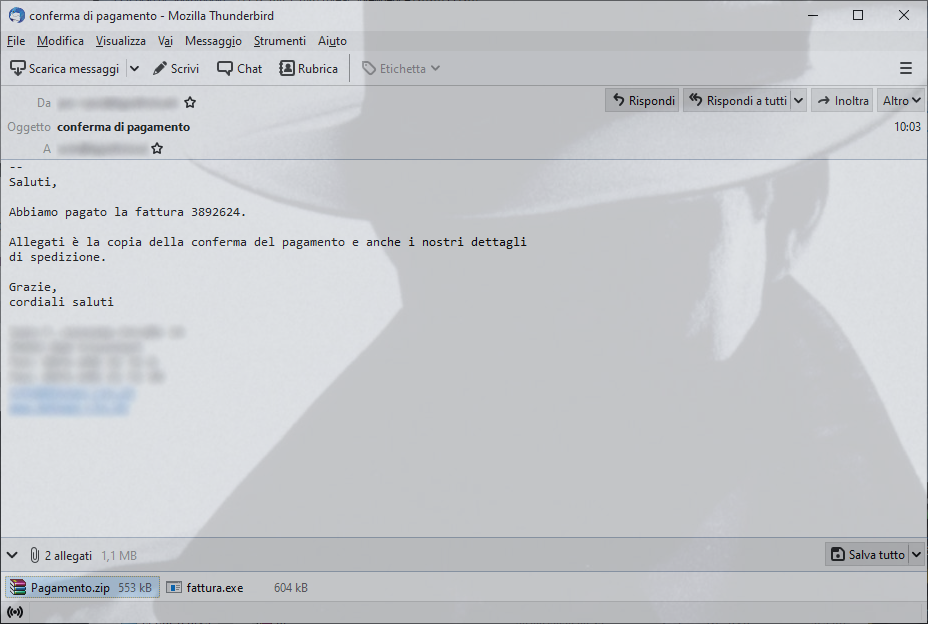

AgentTesla

All'interno della mail sono presenti due allegati: l'archivio compresso "Pagamento.zip" che contiene al suo interno il file "Pagamento.exe" e il file eseguibile "fattura.exe" infetti dal password stealer AgentTesla.

fattura.exe

MD5: AC16B512E9DE9308FA69B78AF1FAED07

Dimensione: 618496 Bytes

VirIT: Trojan.Win32.AgentTesla.COT

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp:

bh-37.webhostbox[.]net -> 162.222.226[.]70 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@greatdeck[.]co

Pagamento.exe

MD5: B8197D8952605EA1ED36EA874152A251

Dimensione: 617472 Bytes

VirIT: Trojan.Win32.AgentTesla.COT

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp:

bh-37.webhostbox[.]net -> 162.222.226[.]70 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@greatdeck[.]co

IOC:

AC16B512E9DE9308FA69B78AF1FAED07

B8197D8952605EA1ED36EA874152A251

Adwind

Dettagli d acquisto.jar

MD5: 9B5A19D6FB2538B8A2D1CF6A39703307

Dimensione: 98289 Bytes

VirIT: Trojan.Java.Adwind.COV

All'interno dell'archivio compresso "Dettagli d acquisto.zip" è presente il file "Dettagli d acquisto.jar" infetto dal password stealer Adwind.

IOC:

9B5A19D6FB2538B8A2D1CF6A39703307

96.9.226[.]16

95.217.228[.]176

marshost.publicvm[.]com

Ave_Maria

Fattura.pif

MD5: A312BD9B4A985F27568773AC3BEE8A12

Dimensione: 759280 Bytes

VirIT: Trojan.Win32.Avemaria.COV

All'interno dell'archivio compresso "6AC4D440A86P08B5M8674AC006748832I.7z" è presente il file "Fattura.pif" infetto dal password stealer Ave_Maria.

IOC:

A312BD9B4A985F27568773AC3BEE8A12

Consulta le campagne del mese di Ottobre/Novembre

Vi invitiamo a consultare i report del mese di Ottobre/Novembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”