Oltre 100 partecipanti al workshop hanno ritenuto utile ed opportuno seguire la presentazione sull'evoluzione delle tecniche con le quali i Trojan Banker cercano di violare i nostri conti correnti bancari procedendo ad effettuare transazioni all'insaputa dell'effettivo titolare.

|

La comunicazione ha trovato particolare interesse da parte di esperti di sicurezza informatica, sistemisti IT di grandi aziende ed istituti bancari ed ha avuto un "taglio" tecnico-divulgativo di interesse sia per esperti di sicurezza informatica ma comprensibile anche all'utente comune.

Le tematiche trattate in questo workshop hanno spaziato:

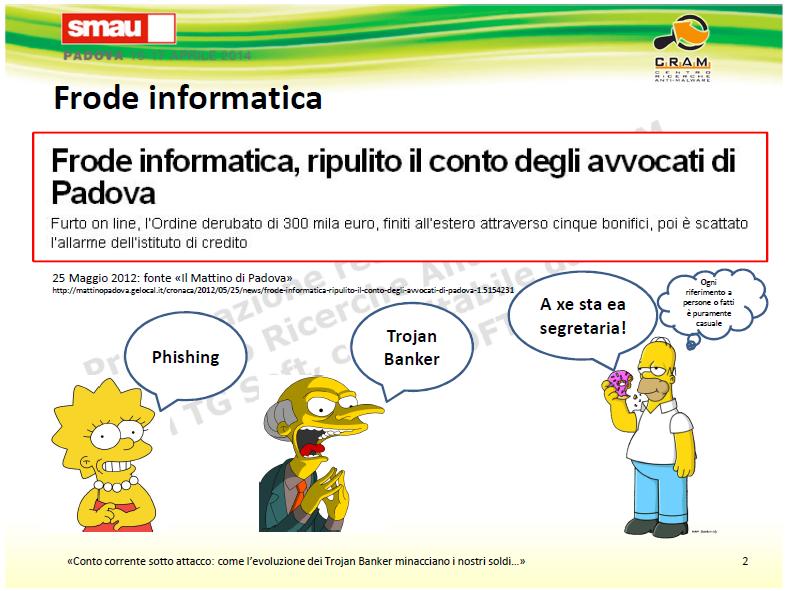

- dalle tipologie e tecniche utilizzate per eseguire una frode informatica ai sistemi di autenticazione utilizzati dagli istituti di credito;

- ai trojan banker di windows e a quelli specificatamente progettati per interagire con AndroidTM / Iphone;

- fino alle contromisure da applicare per evitarli.

|

Vediamo in dettaglio gli argomenti trattati:

- Tecniche utilizzate: Phishing e Trojan Banker

- Autenticazione nell'home banking

- Approccio utilizzato da Trojan Banker

- Tecniche utilizzate dai Trojan Banker: keylogging, screen shot capturing, browser protected storage, redirect verso falsi siti bancari, VNC privata e Socks Proxy con back connect, From Grabbing (MITB), SMS Grabbing, etc.

- Trojan Banker: Zeus, Sinowal, Carberp, SpyEye, etc.

- Zeus: Il primo trojan Banker

- Esempi di Web Inject

- Sinowal: plugin per Google Chrome

- Carberp: come bypassare l'autenticazione via OTP (one time password)

- SpyEye: concorrente di Zeus

- ZitMo: Zeus in the Mobile, come bypassare l'autenticazione a 2 fattori via SMS

- Android Banking App: repacking

- Esempio di repacking dell'app bancaria per Android di Fineco

- iphone: sotto attacco

- Smart TV: sono sicure ? possibili scenari di attacco e loro vulnerabilità

- Maggiori cause di infezioni

- Exploit kit vulnerabilità: Java, Adobe Reader, Adobe Flash Player

- Come mi difendo

- CRAM App Analyser: tool diagnostico per Android

- Conclusioni

|

La fotogallery del workshop...

Gianfranco, Paolo e uno scorcio della nutrita platea presente al workshop del C.R.A.M. Centro Ricerche Anti-Malware a SMAU Padova 2014 mercoledì 16 aprile ore 12:00 sala Trade "Conti correnti sotto attacco: come i Trojan Banker minacciano i nostri soldi...".

|

Gianfranco mentre spiega come i Trojan Banker riescono ad accedere ai nostri conti correnti.

|

| |

|

| |

|

C.R.A.M. Centro Ricerche Anti-Malware by

TG Soft

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”