24/02/2020

10:14

2020W08 Report settimanale= > 22-28/02 2K20 campagne MalSpam target Italia

Malware veicolati attraverso le campagne: Ursnif, HawkEye, LokiBot, Remcos, Adwind, FormBook, W97M, Tracking Pixel, PWStealer

|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft. Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 22 febbraio 2020 al 28 febbraio 2020: Ursnif, HawkEye, LokiBot, Remcos, FormBook, Adwind, Tracking Pixel, W97M, PWStealer |

INDICE==> 24 febbraio 2020 => Ursnif, LokiBot, HawkEye, PWStealer==> 25 febbraio 2020 => LokiBot, W97M, PWStealer ==> 26 febbraio 2020 => Ursnif, PWStealer ==> 27 febbraio 2020 => Remcos, FormBook, TrackingPixel, PWStealer ==> 28 febbraio 2020 => TrackingPixel, Adwind, W97M ==> Consulta le campagne del mese di Febbraio

|

|

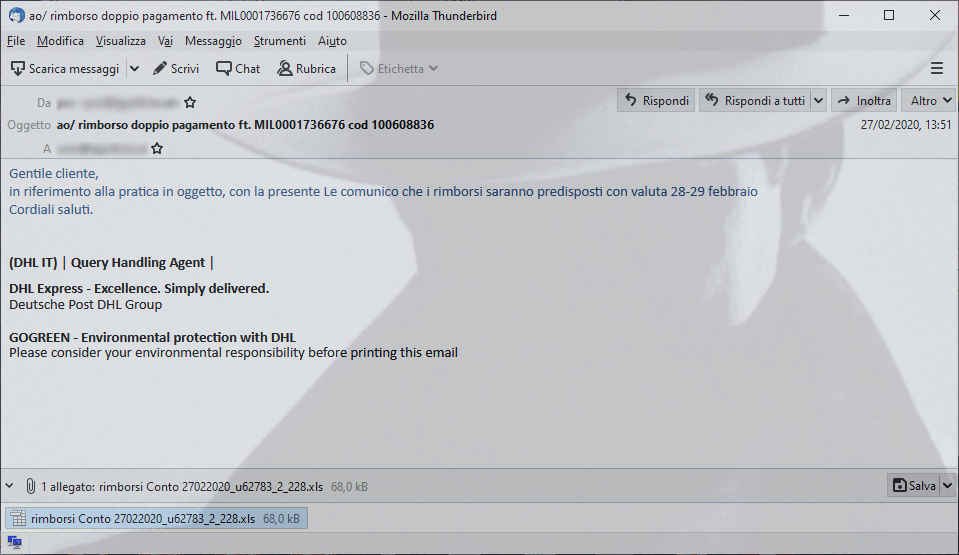

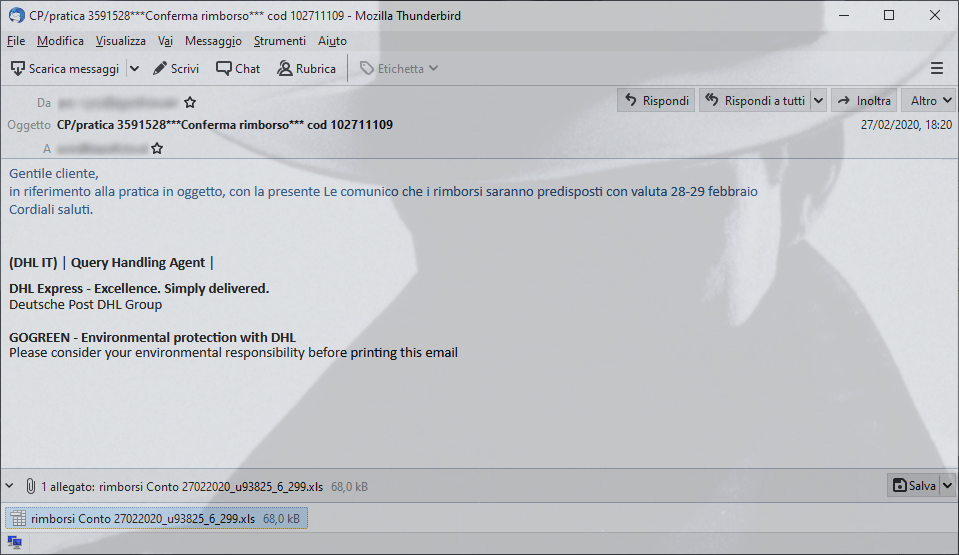

| Versione: 214125 |

| Gruppo: 2052 |

| Key: 10291029JSJUXMPP |

|

|

|

| Versione: 214125 |

| Gruppo: 2052 |

| Key: 10291029JSJUXMPP |

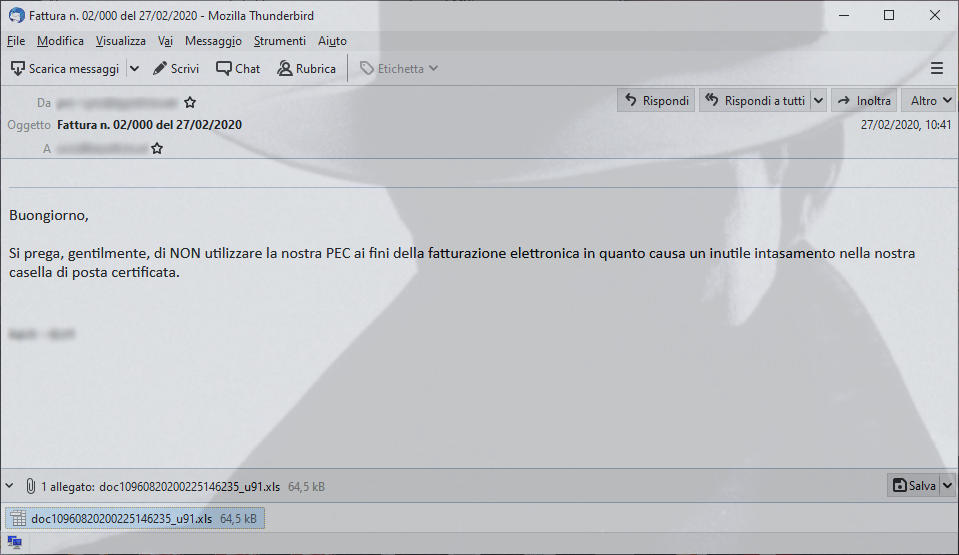

| <html> <head> </head> <body> <p>Egregio Dottore/Gent.ma Dottoressa, <br /> come gia segnalato in una precedente comunicazione, Le ricordiamo che Unioncamere, in accordo con l’Agenzia Nazionale Politiche Attive del Lavoro (ANPAL) sta realizzando, insieme alle Camere di Commercio dei diversi territori, il Progetto, gia sviluppato con successo dal 1997, un monitoraggio relativo alle previsioni di assunzione per il trimestre febbraio 2020 – marzo 2020. <br />Le ricordiamo che la presente rilevazione fa parte delle indagini con obbligo di risposta previste dal Programma Statistico Nazionale e, rammentandole che la Sua impresa fa parte del campione interessato dalla ricerca, La informiamo che riceve la presente comunicazione perche il questionario di Sua competenza non ci risulta ancora consegnato attraverso i canali previsti.</p> <DIV><IMG width=1 height=1 alt="" src="https://reellifeoutdoors[.]com/sharer/content.bmp?RiMahUbp[...REDACTED...]RmSo%3D"></DIV></body> </html> |

| <html> <head> </head> <body> <p>Gentile cliente, <br /> Questo messaggio Le viene inviato automaticamente 63551829832 le inviamo in allegato la seguente documentazione relativa all Accordo di Contitolarita del trattamento 93003712255 dei dati personali e sensibili. Desideriamo infine assicurarLe che le notizie raccolte con l’indagine saranno trattate esclusivamente a scopo statistico, garantendo la massima riservatezza; ad ulteriore garanzia della correttezza del rapporto di collaborazione, potra altresi consultare il sito </p> <DIV><IMG width=1 height=1 alt="" src="https://gofundmedonorhelp[.]com/classic/standart.tiff?[...REDACTED...]%3D%3D"></DIV></body> </html> |