25/05/2020

09:18

|

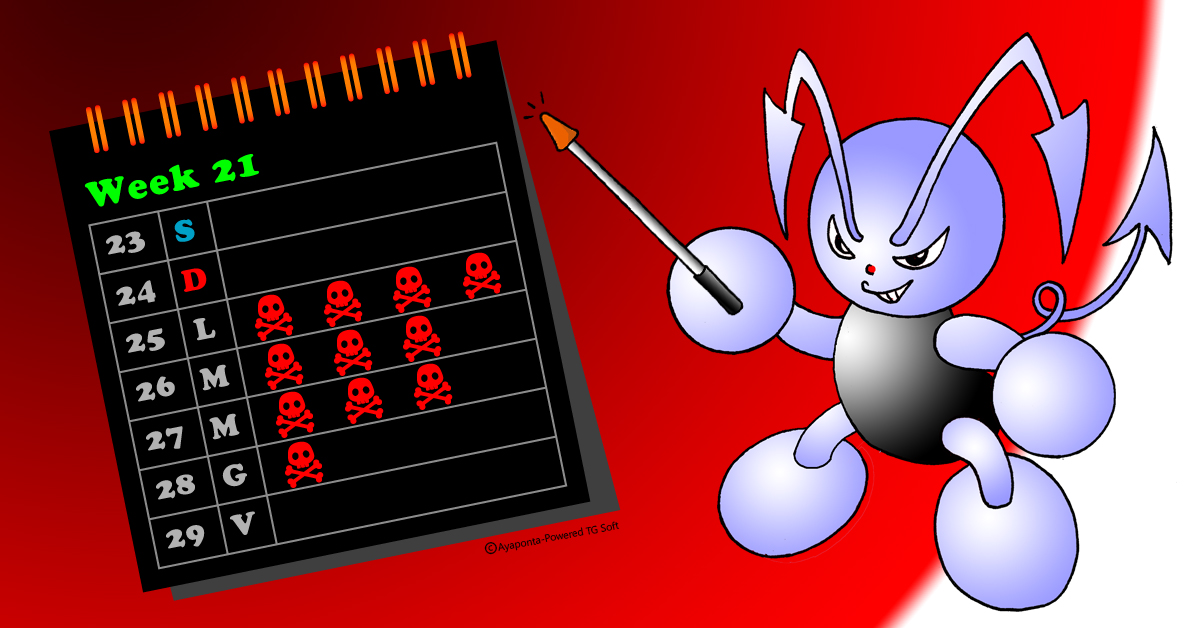

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft. Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 23 maggio 2020 al 29 maggio 2020: FuckUnicorn, Ursnif, HawkEye, Ave_Maria, Downloader, MassLogger, PWStealer, |

INDICE==> FuckUnicorn |

|

| IMMUNI.exe MD5: b226803ac5a68cd86ecb7c0c6c4e9d00 Dimensione: 978432 Bytes VirIT: Trojan.Win32.FuckUnicorn.A |

| ".txt", ".jar", ".exe", ".dat", ".contact", ".settings", ".doc", ".docx", ".xls", ".xlsx", ".ppt", ".pptx", ".odt", ".jpg", ".png", ".csv", ".py", ".sql", ".mdb", ".sln", ".php", ".asp", ".asp", ".html", ".htm", ".xml", ".psd", ".pdf", ".dll", ".c", ".cs", ".mp3", ".mp4", ".f3d", ".dwg", ".cpp", ".zip", ".rar", ".mov", ".rtf", ".bmp", ".mkv", ".avi", ".apk", ".lnk", ".iso", ".7-zip", ".ace,".arj", ".bz2", ".cab", ".gzip", ".lzh", ".tar", ".uue", ".xz", ".z", ".001", ".mpeg", ".mp3", ".mpg", ".core", ".crproj", ".pdb", ".ico", ".pas", ".db", ".torrent" |

|

[...]

private string userDir = "C:\\"; private string userName = Environment.UserName;

[...] string str = "Users\\";

string location = this.userDir + str + this.userName + "\\Desktop";

string location2 = this.userDir + str + this.userName + "\\Links";

string location3 = this.userDir + str + this.userName + "\\Contacts";

string location4 = this.userDir + str + this.userName + "\\Desktop";

string location5 = this.userDir + str + this.userName + "\\Documents";

string location6 = this.userDir + str + this.userName + "\\Downloads";

string location7 = this.userDir + str + this.userName + "\\Pictures";

string location8 = this.userDir + str + this.userName + "\\Music";

string location9 = this.userDir + str + this.userName + "\\OneDrive";

string location10 = this.userDir + str + this.userName + "\\Saved Games";

string location11 = this.userDir + str + this.userName + "\\Favorites";

string location12 = this.userDir + str + this.userName + "\\Searches";

string location13 = this.userDir + str + this.userName + "\\Videos";

[...] |

| "La lunga serpe sul bastone di Asceplio si è ribellata, ed una nuova era sta per sopraggiungere!", "Questa è la vostra possibilità per redimervi dopo anni di peccati e soprusi.", "Sta a voi scegliere. Entro 3 giorni il pegno pagare dovrai o il fuoco di Prometeo cancellerà", "i vostri dati così come ha cancellato il potere degli Dei sugli uomini. Il pegno è di solamente 300 euros, da pagare", "con i Bitcoin al seguente indirizzo : 195naAM74WpLtGHsKp9azSsXWmBCaDscxJ dopo che pagato avrai, ", "una email mandarci dovrai. xxcte2664@protonmail.com il codice di transazione sarà la prova.", "Dopo il pegno pagato riceverai la soluzione per spegnere il fuoco di Prometeo. Andare dalla ", "polizia o chiamare tecnici a niente servirà, nessun essere umano aiutarti potrà." |

Per tutti i clienti con Vir.IT eXplorer PRO il Ransomware FuckUnicorn viene intercettato dalla protezione Euristico Comportamentale AntiRansomware protezione CryptoMalware, maggiori dettagli sono disponibili al seguente link: Tecnologie AntiRansomware

| Versione: 214139 |

| Gruppo: 5959 |

| Key: 10291029JSJUYNHG |

| Versione: 214139 |

| Gruppo: 4444 |

| Key: 21291029JSJUXMPP |

| Versione: 214139 |

| Gruppo: 7979 |

| Key: 10291029JSJUYNHG |