Nella settimana corrente vi è stato un lieve calo delle campagne di malspam distribuite in Italia, rispetto alla settimana scorsa, come possiamo notare dal grafico di seguito, dove sono state confrontate le ultime 4 settimane.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore arancione riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 140 le campagne che abbiamo monitorato, di cui 10 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_22 |

30/05 |

05/06 |

| Week_23 |

06/06 |

12/06 |

| Week_24 |

13/06 |

19/06 |

| Week_25 |

20/06 |

26/06 |

Nella settimana corrente il picco delle campagne è stato lunedì 22 giugno, con 34 campagne di cui 5 con messaggi rivolti direttamente ad utenti italiani, e sono andate a diminuire verso il fine settimana, come è evidenziato dal grafico riportato di seguito.

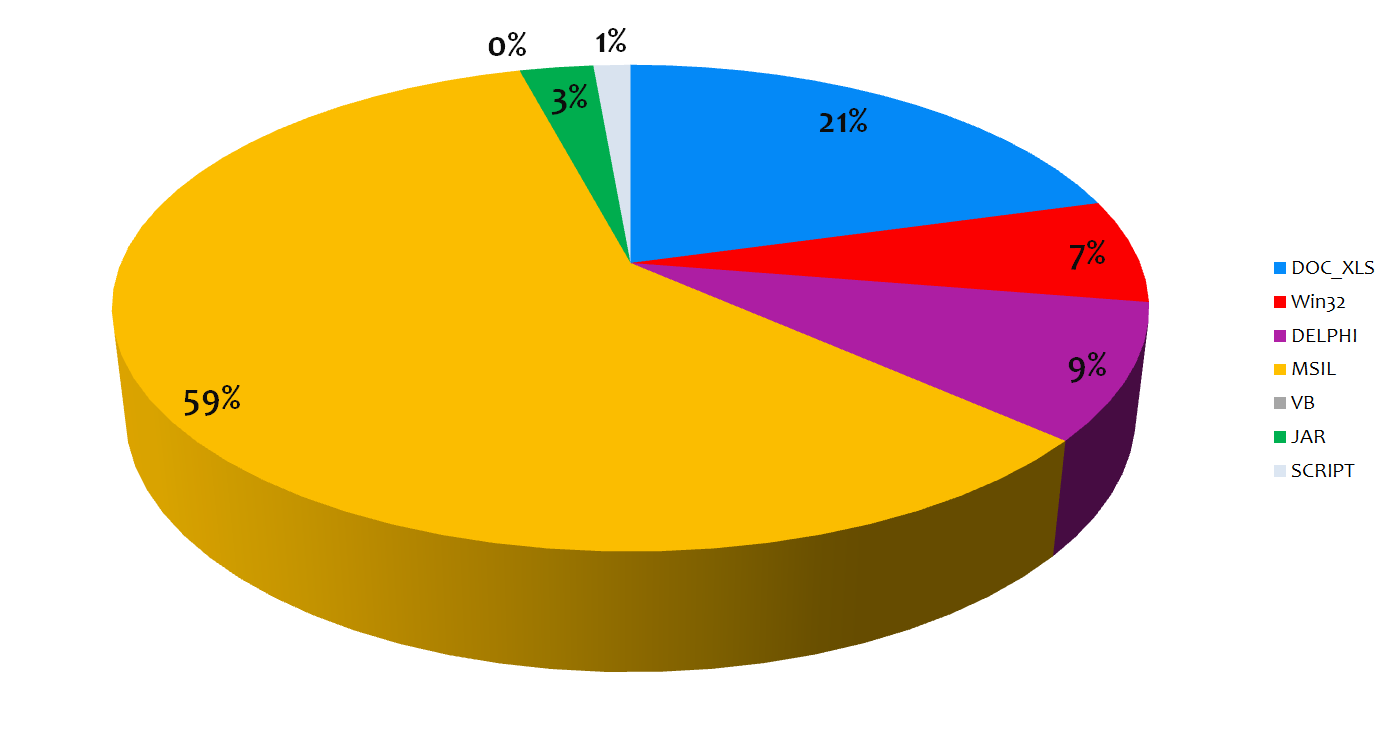

La grande maggioranza dei sample che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 59% dei malware inviati via mail.

Il 21% dei sample distribuiti sono documenti di Office (Word, Excel), che scaricano altri malware, come ad esempio Ursnif.

Anche questa settimana non riscontriamo samples impacchettati in Visual Basic (VB), da quando gli autori italiani di CloudEyE Protector hanno sospeso "temporaneamente" il servizio.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

PWStealer

0110869884211_06222020.exe

MD5: 41bd7ec8f44b592044d92f520e577535

Dimensione: 427520 Bytes

VirIT:

Trojan.Win32.PSWStealer.CGQ

IOC:

41bd7ec8f44b592044d92f520e577535

SLoad

FattDiffEmessa2020 00172280182.vbs

MD5: a2d6e800b7eb114391dbf5d7c8c620e7

Dimensione: 4294 Bytes

VirIT:

Trojan.VBS.Dwnldr.CGQ

IOC:

a2d6e800b7eb114391dbf5d7c8c620e7

s://xoptutorials[.]com

s://nerfvbg[.]eu

s://calipoolslv[.]com

LokiBot

xxxyyy.exe

MD5: 649772c880285126c9fe76b3ee3c2281

Dimensione: 301056 Bytes

VirIT:

Trojan.Win32.PSWStealer.CGQ

IOC:

649772c880285126c9fe76b3ee3c2281

p://tech-vopsire[.]ro

p://alphastand[.]trade

p://kbfvzoboss[.]bid

PWStealer

DOCUMENTI DI POSTA.exe

MD5: ca26d7cdb047f60a5f76e0dc7c8ad529

Dimensione: 618496 Bytes

VirIT:

Trojan.Win32.PSWStealer.CGR

IOC:

ca26d7cdb047f60a5f76e0dc7c8ad529

Ursnif

utente_5.xls

MD5: 8f0c573066cd2c268486e809784f84f4

Dimensione: 352256 Bytes

VirIT:

X97M.Ursnif.CGR

[ PAYLOAD URSNIF ]

MD5: f81fad1b81fa716af077503d66121832

Dimensione: 236544 Bytes

VirIT: Trojan.Win32.Ursnif.CGR

| Versione: 250150 |

| Gruppo: 8581 |

| Key: 10291029JSJUYNHG |

IOC:

8f0c573066cd2c268486e809784f84f4

f81fad1b81fa716af077503d66121832

p://line.lifeartphotographers[.]com

p://gstat.thecrowband[.]com

PWStealer

DOCUMENTI DI POSTA.exe

MD5: 30f0e5f2d24c424280edfeb591577a37

Dimensione: 754688 Bytes

VirIT:

Trojan.Win32.PSWStealer.CGS

IOC:

30f0e5f2d24c424280edfeb591577a37

PWStealer

Consiglio di rimessa 24_06_2020.exe

MD5: f25dc2ccc6386555c9fefa50e7864548

Dimensione: 430080 Bytes

VirIT: Trojan.Win32.PSWStealer.CGU

IOC:

f25dc2ccc6386555c9fefa50e7864548

Remcos

Il malware sfrutta i seguenti tool prodotti da NirSoft per l'esfiltrazione dei dati dal computer della vittima:

- WebBrowserPassView

- Mail PassView

- MessenPass

DHL 8897209547 Documento di ricezione, pdf.exe

MD5: 22d696630d96b74a784957368d2262fd

Dimensione: 329728 Bytes

VirIT: Trojan.Win32.Remcos.CGW

IOC:

22d696630d96b74a784957368d2262fd

PWStealer

198989806.xlsm

MD5: 522c80eb2ee88666ad0e990b88d3d6f4

Dimensione: 1148857 Bytes

VirIT:

Trojan.davedere

nc.exe

MD5: f208e34c4d79366d221849d7d27ee064

Dimensione: 1055232 Bytes

VirIT: Trojan.davedere

IOC:

522c80eb2ee88666ad0e990b88d3d6f4

f208e34c4d79366d221849d7d27ee064

Remcos

Documento di ricevuta DHL, pdf.exe

MD5: f6f6161f0c64037f2af22edab0727bd1

Dimensione: 593408 Bytes

VirIT: Trojan.Win32.Delphi.CGX

IOC:

f6f6161f0c64037f2af22edab0727bd1

Consulta le campagne del mese di Maggio/Giugno

Vi invitiamo a consultare i report del mese di Maggio/Giugno, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

06/05/2020 =

Report settimanale delle campagne italiane di Malspam dal 06 giugno al 12 giugno 2020

30/05/2020 =

Report settimanale delle campagne italiane di MalSpam dal 30 maggio al 05 giugno 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft