|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 21 novembre al 27 novembre 2020: Ursnif, AgentTesla, sLoad, QRat, LokiBot, FormBook

|

INDICE

==> 21 novembre 2020 => AgentTesla (1)

==> 22 novembre 2020 => AgentTesla (1), sLoad (1)

==> 23 novembre 2020 => AgentTesla(4), Ursnif (1)

==> 24 novembre 2020 => AgentTesla (1), Ursnif (3), QRat (1), LokiBot (1)

==> 25 novembre 2020 => FormBook (1), LokiBot (1)

==> 26 novembre 2020 => AgentTesla (1), QRat (1)

==> Consulta le campagne del mese di Ottobre/Novembre

|

Nella settimana corrente vi è stata una diminuzione delle campagne totali, ma si nota un incremento delle campagne mirate all'utenza italiana.

Continua, come le settimane scorse, l'assenza del malware Emotet.

Presente il Trojan Banker Ursnif con 4 campagne distinte nell'arco della settimana con tema delle "Agenzie delle entrate", corriere espresso (BRT) ed un sollecito di pagamento del gestore ENEL.

Ritorno del malware sLoad veicolato tramite email PEC.

Rimangono presenti vari Password Stealer come ad esempio AgentTesla, Lokibot e presente anche il RAT con funzioni Password Stealer chiamato QRat.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguardano le campagne scritte in italiano (con target Italia).

In questa settimana sono state 140 le campagne che abbiamo monitorato, di cui 18 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_44 |

31/10 |

06/11 |

| Week_45 |

07/11 |

13/11 |

| Week_46 |

14/11 |

20/11 |

| Week_47 |

21/11 |

27/11 |

Nella settimana corrente il picco totale delle campagne si è riscontrato lunedì 23 novembre con 35 campagne, per quanto riguarda il giorno del picco delle campagne rivolte ad utenza italiana è stato martedì 24 novembre con 6 campagne, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 57,14% dei malware inviati via mail, seguita con il 10,71% di sample Win32.

Il 24,29% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

AgentTesla

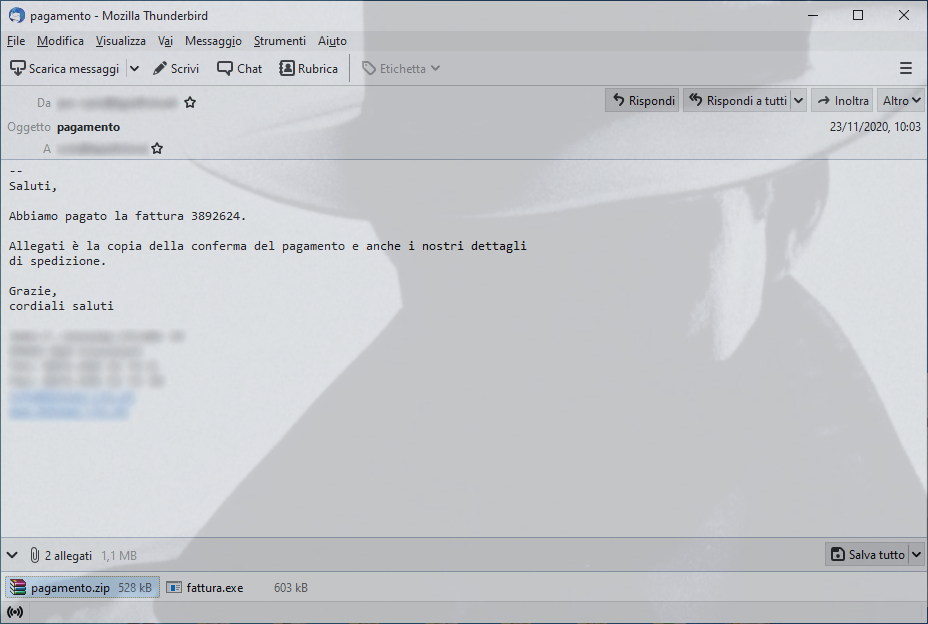

fattura.exe

MD5: 84636AF5268A389514AB88D5D92555D9

Dimensione: 564224 Bytes

VirIT: Trojan.Win32.PSWStealer.COW

All'interno della mail sono presenti due allegati: l'archivio compresso "pagamento.zip" che contiene al suo interno il file "pagamento.exe", per quanto riguarda il file non compresso, si tratta della copia del file che troviamo all'interno dell'archivio infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: bh-37.webhostbox[.]net -> 162.222.226[.]70 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@greatdeck[.]co

IOC:

84636AF5268A389514AB88D5D92555D9

AgentTesla

pagamento.exe

MD5: 0A8ACF0D7A2E6D6DAEB13CB21DC21423

Dimensione: 564736 Bytes

VirIT: Trojan.Win32.PSWStealer.COW

All'interno dell'archivio compresso "pagamento.zip" è presente il file "pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: bh-37.webhostbox[.]net -> 162.222.226[.]70 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@greatdeck[.]co

IOC:

0A8ACF0D7A2E6D6DAEB13CB21DC21423

sLoad

Allegato_02240450342.vbs

MD5: 25BF82DA6BADEB29E570AAB682DF5E55

Dimensione: 6027 Bytes

VirIT: Trojan.VBS.sLoad.COW

IOC:

25BF82DA6BADEB29E570AAB682DF5E55

s://cdprf[.]com/sroptun/02240450342/maps.jpg

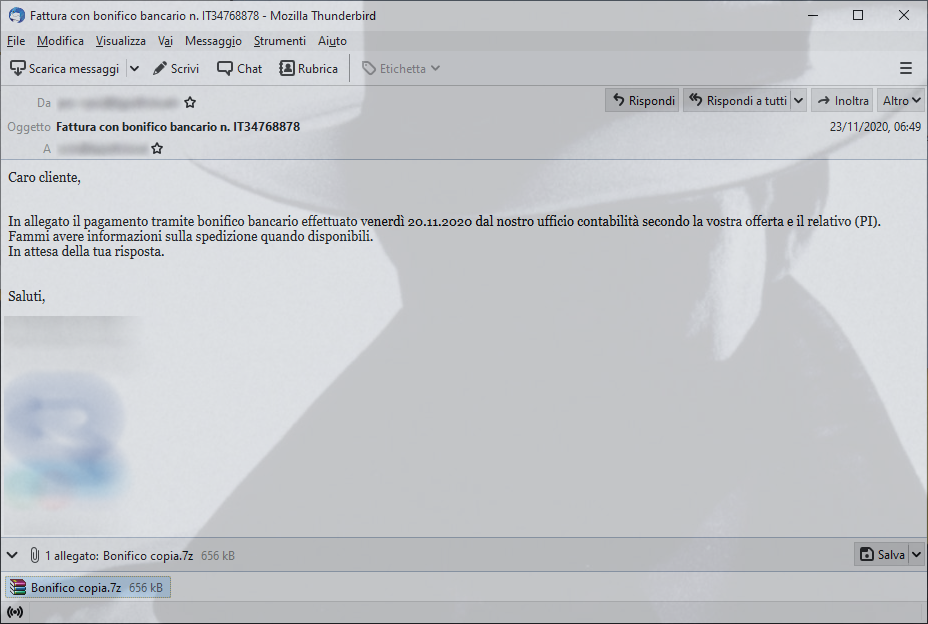

AgentTesla

PI_IT34768878_doc.exe

MD5: B0AA79608F5166522F60AA63CF8B4775

Dimensione: 908800 Bytes

VirIT: Trojan.Win32.PSWStealer.COW

All'interno dell'archivio compresso "Bonifico copia.7z" è presente il file "PI_IT34768878_doc.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt2-accb38a5c431.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

B0AA79608F5166522F60AA63CF8B4775

Ursnif

agenzia_delle_entrate_2_903.xlsb

MD5: 1D52BC651501078BDC0BB89F03AA103D

Dimensione: 120870 Bytes

VirIT: X97M.Ursnif.COW

[PAYLOAD URSNIF]

MD5: D2784B2347FF0A6CC3D4E398A7E9E416

Dimensione: 186952 Bytes

VirIT: Trojan.Win32.Ursnif.COW

| Versione: 250162 |

| Gruppo: 7240 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "agenzia_delle_entrate_2_903.xlsb" possiamo vedere che si tratta di una finta comunicazione dell'Agenzia delle Entrate, una volta avviata la macro scarica il malware Ursnif dal sito windomains[.]cyou e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gamenetline[.]com

IOC:

1D52BC651501078BDC0BB89F03AA103D

D2784B2347FF0A6CC3D4E398A7E9E416

windomains[.]cyou

gamenetline[.]com

AgentTesla

fattura.exe

MD5: B8197D8952605EA1ED36EA874152A251

Dimensione: 617472 Bytes

VirIT: Trojan.Win32.AgentTesla.COT

All'interno della mail sono presenti due allegati: l'archivio compresso "pagamento.zip" che contiene al suo interno il file "pagamento.exe", per quanto riguarda il file non compresso, si tratta della copia del file che troviamo all'interno dell'archivio infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: bh-37.webhostbox[.]net -> 162.222.226[.]70 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@greatdeck[.]co

IOC:

B8197D8952605EA1ED36EA874152A251

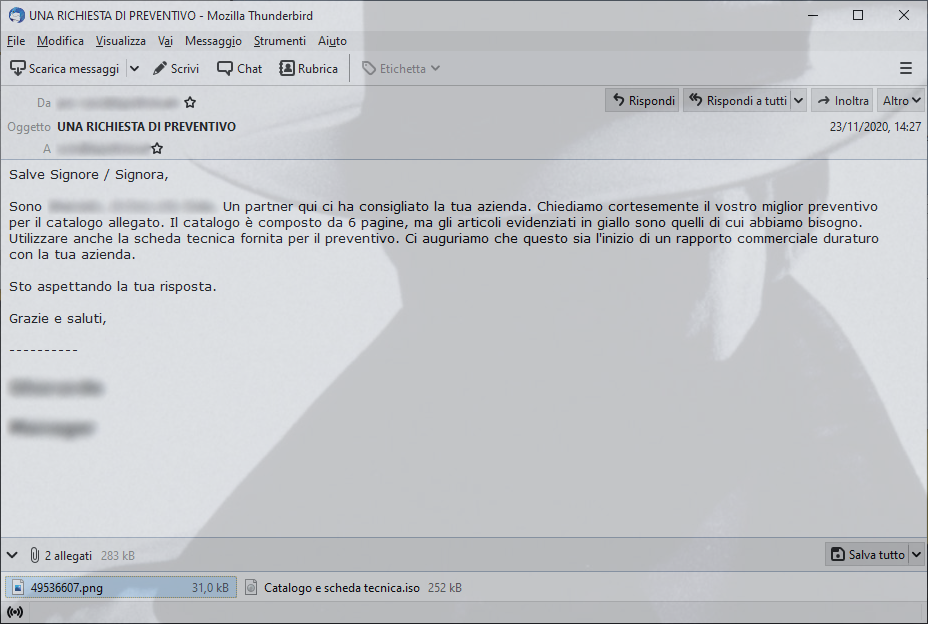

AgentTesla

Catalogo e scheda tecnica.exe

MD5: 7A333F4E596EEED592DC39044C3821F7

Dimensione: 196096 Bytes

VirIT: Trojan.Win32.PSWStealer.COX

All'interno dell'archivio compresso "Catalogo e scheda tecnica.iso" è presente il file "Catalogo e scheda tecnica.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: PrivateEmail.com -> 198.54.122[.]60 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@saetraco[.]com

IOC:

7A333F4E596EEED592DC39044C3821F7

AgentTesla

3Photos_0012301jpg _0012301jpg _0012301jpg _001230.exe

MD5: 1047097C2F1D9A17294042FD12D495E5

Dimensione: 467456 Bytes

VirIT: Trojan.Win32.Injector.COX

All'interno dell'archivio compresso "3Photos_0012301jpg _0012301jpg _0012301jpg _001230.GZ" è presente il file "3Photos_0012301jpg _0012301jpg _0012301jpg _001230.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: smtp43.i.mail[.]ru -> 217.69.139[.]160 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@mail[.]ru

IOC:

1047097C2F1D9A17294042FD12D495E5

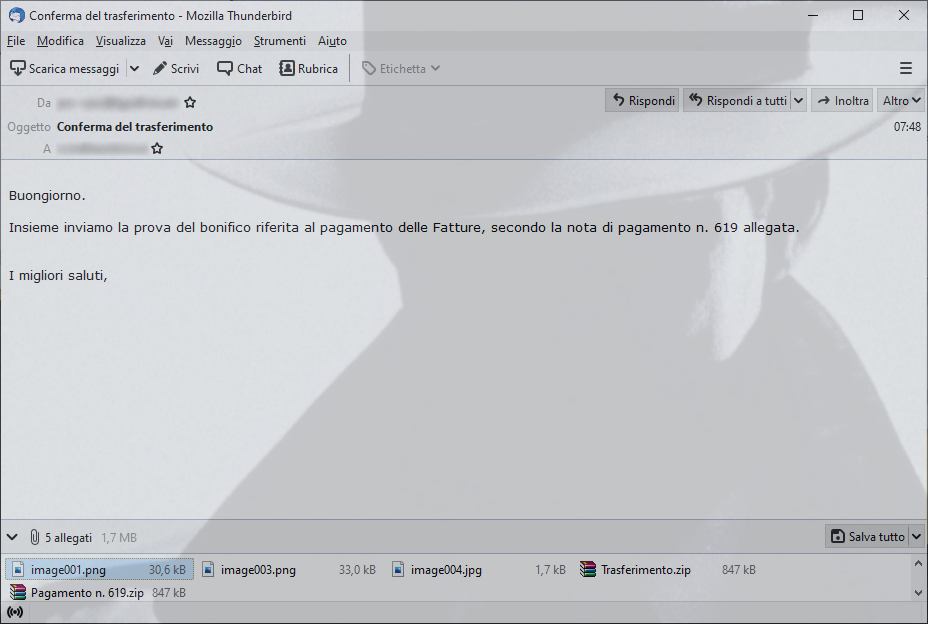

AgentTesla

All'interno della mail troviamo due archivi compressi "Pagamento n. 619.zip" e "Trasferimento.zip" che contegono lo stesso file "Pagamento n. 619.exe" infetto dal password stealer AgentTesla.

Pagamento n. 619.exe

MD5: 001682825F2DDB35547D3684444515C1

Dimensione: 1104384 Bytes

VirIT: Trojan.Win32.PSWStealer.COY

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: us2.outbound.mailhostbox[.]com -> 208.91.198[.]143 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@overseaml[.]com

IOC:

001682825F2DDB35547D3684444515C1

Ursnif

agenzia_delle_entrate_4_1220.xlsb

MD5: 26537657A08CB89C091B4E2566FEEB26

Dimensione: 64596 Bytes

VirIT: X97M.Ursnif.COY

[PAYLOAD URSNIF]

MD5: 3A1EBC82A5C0C8ECCC290F16D7082C9D

Dimensione: 194976 Bytes

VirIT: Trojan.Win32.Ursnif.COY

| Versione: 250162 |

| Gruppo: 7241 |

| Key: 10291029JSJUYNHG |

Aprendo il file excel "agenzia_delle_entrate_4_1220.xlsb" possiamo vedere che si tratta di una finta comunicazione dell'Agenzia delle Entrate, una volta avviata la macro scarica il malware Ursnif dal sito connectstats[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: showpics[.]bar

IOC:

26537657A08CB89C091B4E2566FEEB26

3A1EBC82A5C0C8ECCC290F16D7082C9D

connectstats[.]casa

showpics[.]bar

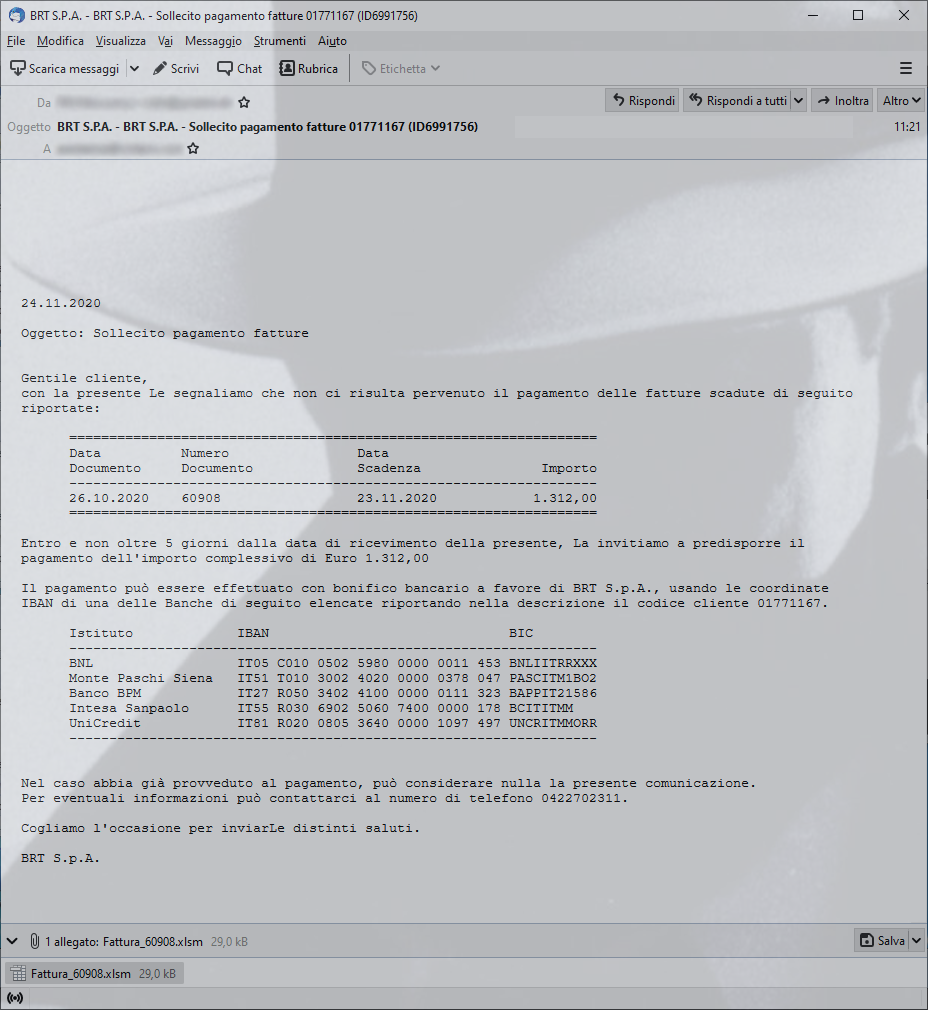

Ursnif

Fattura_60908.xlsm

MD5: 4C63DBCDB03DAC0C78BB21D1DE12EC60

Dimensione: 29651 Bytes

VirIT: X97M.Ursnif.COY

[PAYLOAD URSNIF]

MD5: DF765CCD4B1C44DADE295AB32B43A73E

Dimensione: 117320 Bytes

VirIT: Trojan.Win32.Ursnif.COY

| Versione: 250166 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

Aprendo il file excel "Fattura_60908.xlsm" possiamo vedere che si tratta di una finta comunicazione del corriere BRT, una volta avviata la macro scarica il malware Ursnif dal sito compagniamaestro[.]com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: marzoom[.]org

Sotto riportiamo un'altro esempio della mail che ha come oggetto un Sollecito di pagamento di una fattura Enel, il file excel presente nei allegati scarica il malware Ursnif con identiche caratteristiche e lo stesso Server di Comando & Controllo riportate nella campagna antecedente.

n510553197208.xlsm

MD5: 21F14FD3E3959E8EE834EA24F931C0B3

Dimensione: 36676 Bytes

IOC:

4C63DBCDB03DAC0C78BB21D1DE12EC60

21F14FD3E3959E8EE834EA24F931C0B3

DF765CCD4B1C44DADE295AB32B43A73E

compagniamaestro[.]com

marzoom[.]org

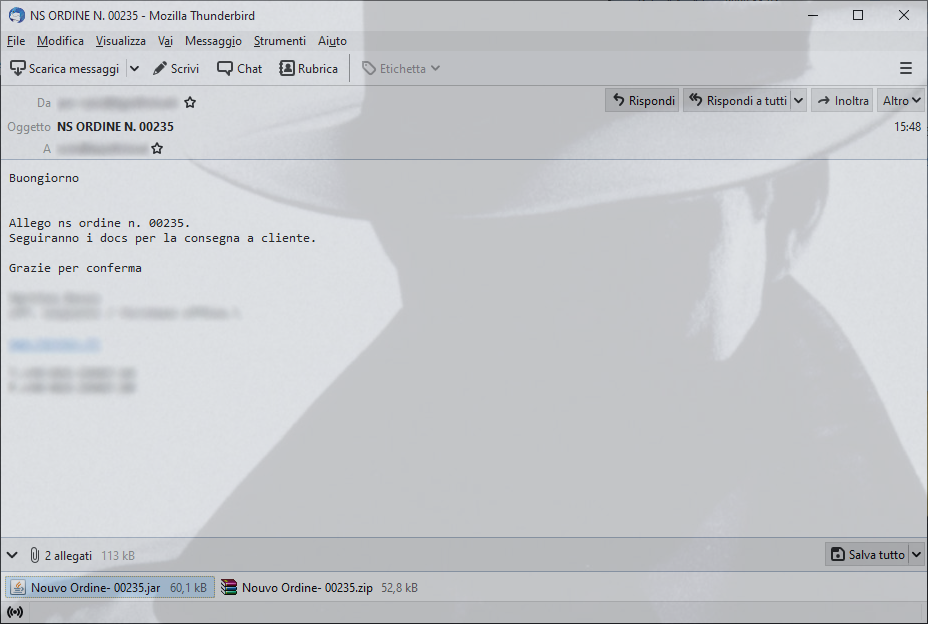

QRat

Nouvo Ordine- 00235.jar

MD5: 190743C1AA636A3112328025C64379A6

Dimensione: 61542 Bytes

VirIT: Trojan.Java.Adwind.COZ

In questo caso all'interno della mail sono presenti due allegati, all'interno dell'archivio compresso "Nouvo Ordine- 00235.zip" è presente il file "Nouvo Ordine- 00235.jar" infetto dal Remote Access Trojan(RAT) - QRat, il file non compresso è la copia del file che troviamo all'interno dell'archivio.

IOC:

190743C1AA636A3112328025C64379A6

95.217.228[.]176

96.9.226[.]16

marshost.publicvm[.]com

LokiBot

yqgfkacF46F6MMR.exe

MD5: 280F1D0E4ACB258DDD5DFE4863CA1E41

Dimensione: 1061376 Bytes

VirIT: Trojan.Win32.Genus.CPA

All'interno dell'archivio compresso "Fattura DHL.gz" è presente il file "yqgfkacF46F6MMR.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

IOC:

280F1D0E4ACB258DDD5DFE4863CA1E41

legalpath[.]in

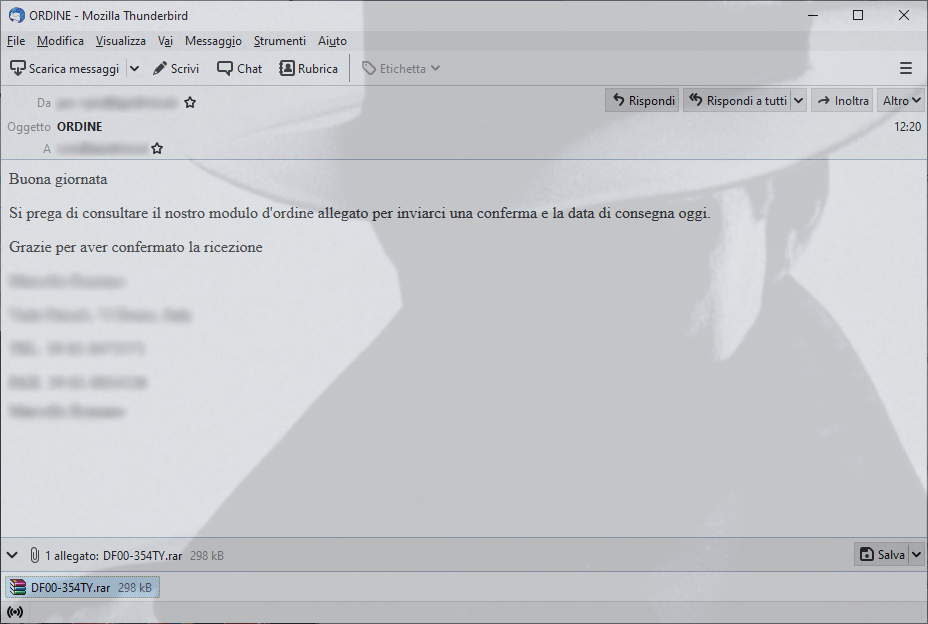

FormBook

Trwsccfdrmch2.exe

MD5: E57D77BA6DDBFCEC45041FC32303E74D

Dimensione: 339456 Bytes

VirIT: Trojan.Win32.Genus.CPA

All'interno dell'archivio compresso "DF00-354TY.rar" è presente il file "Trwsccfdrmch2.exe" infetto dal password stealer FormBook.

IOC:

E57D77BA6DDBFCEC45041FC32303E74D

readydesignz[.]com

8action[.]com

extreamx[.]space

waterheaterrepairlosangeles[.]net

hallfaxgroupuk[.]online

LokiBot

STAMPA_242020-11_7567024.EXE

MD5: 859C071212824B2554D09B3B39062CE3

Dimensione: 578048 Bytes

VirIT: Trojan.Win32.LokiBot.CPC

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

859C071212824B2554D09B3B39062CE3

x26zc[.]xyz

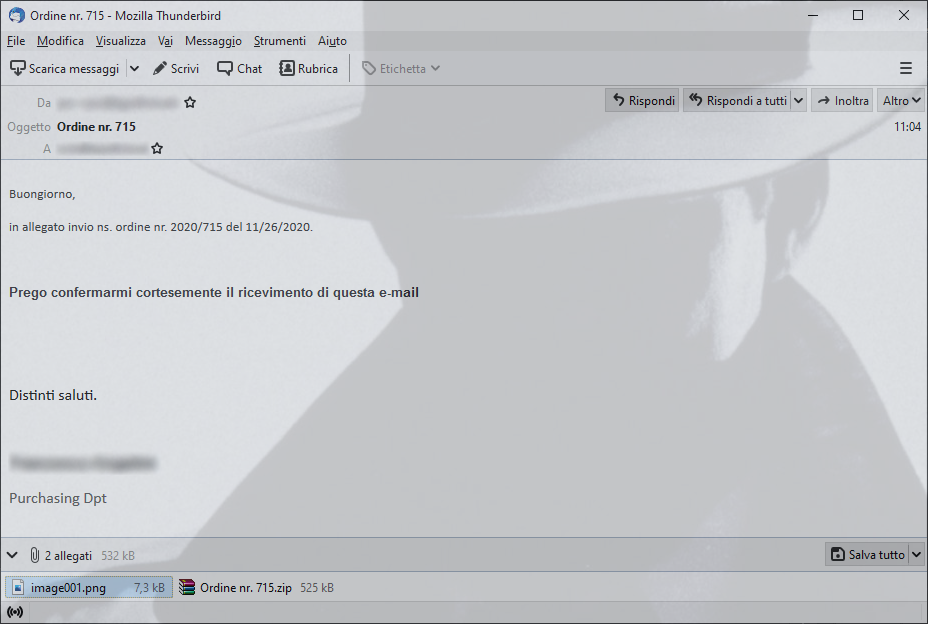

AgentTesla

All'interno dell'archivio compresso "Ordine nr. 715.zip" è presente il file "IT0vtp2qZu8TbhX.exe" infetto dal password stealer AgentTesla.

IT0vtp2qZu8TbhX.exe

MD5: C42F2322D2D97FA5436B9F67C10811D9

Dimensione: 727040 Bytes

VirIT: Trojan.Win32.AgentTesla.COT

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt5-95c1fb78270f.qloud-c.yandex[.]net -> 77.88.21[.]158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

C42F2322D2D97FA5436B9F67C10811D9

QRat

NS. Ordine-MAG.jar

MD5: 4F174D875CD23AF35C1C66F4DBF83C95

Dimensione: 73532 Bytes

VirIT: Trojan.Java.Adwind.COZ

All'interno dell'archivio compresso "NS. Ordine-MAG.zip" è presente il file "NS. Ordine-MAG.jar" infetto dal Remote Access Trojan(RAT) - QRat.

IOC:

4F174D875CD23AF35C1C66F4DBF83C95

95.217.228[.]176

96.9.226[.]16

marshost.publicvm[.]com

Consulta le campagne del mese di Ottobre/Novembre

Vi invitiamo a consultare i report del mese di Ottobre/Novembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”