|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 01 febbraio 2021 al 07 febbraio 2021: AgentTesla, FormBook, Ave_Maria, LokiBot

|

INDICE

==> 01 febbraio 2021 => AgentTesla (1), FormBook (2), Ave_Maria (1)

==> 02 febbraio 2021 => AgentTesla (1), FormBook 1), LokiBot (1)

==> 03 febbraio 2021 => AgentTesla (1), FormBook (2), LokiBot (1)

==> 04 febbraio 2021 => AgentTesla (3), FormBook (1)

==> Consulta le campagne del mese di Gennaio

|

Nella settimana monitorata vi è stato un aumento delle campagne totali, ed una leggera flessione per quelle mirate all'utenza italiana.

Il Trojan Banker Ursnif non ha colpito con campagne rivolte all'utenza italiana, rimangono presenti vari Password Stealer come ad esempio AgentTesla, FormBook, AveMaria e Lokibot .

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguarda le campagne scritte in italiano (con target Italia).

In questa settimana sono state 148 le campagne che abbiamo monitorato, di cui 15 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivisione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_02 |

11/01 |

17/01 |

| Week_03 |

18/01 |

24/01 |

| Week_04 |

25/01 |

31/01 |

| Week_05 |

01/02 |

07/02 |

Nella settimana il picco totale delle campagne si è riscontrato lunedì 01 febbraio con 45 campagne.

Per quanto riguarda le campagne rivolte all'Italia non vi è stato un vero e proprio picco, ma sono state distribuite nell'arco dei primi quattro giorni con 4 campagne nei giorni di lunedì, mercoledì e giovedì e con 3 nel giorno di martedì, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 67.57% dei malware inviati via mail, seguita con il 13.15% di sample WIN32.

Il 3.38% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint).

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

FormBook

intermed 041955.exe

MD5: 7DABC4B9EFB5DAB13CA156B2493CE07F

Dimensione: 713216 Bytes

VirIT: Trojan.Win32.PSWStealer.CSH

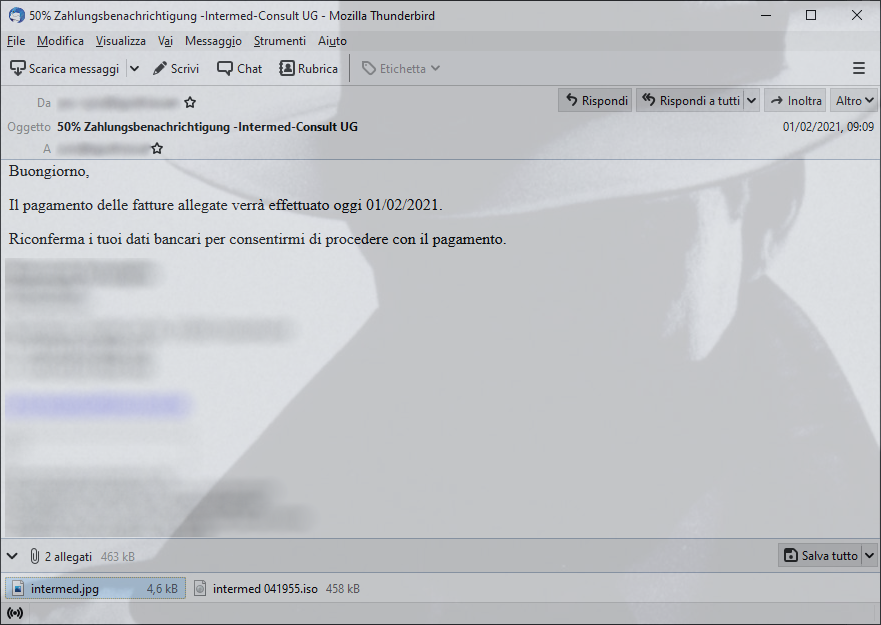

All'interno dell'archivio compresso "intermed 041955.iso" è presente il file "intermed 041955.exe" infetto dal password stealer FormBook.

7DABC4B9EFB5DAB13CA156B2493CE07F

gropedais[.]club

dream-case[.]com

melolandia[.]com

ghorowaseba[.]com

FormBook

Catalogare.exe

MD5: 73EE3E14AE381793497054C65EE1418B

Dimensione: 405553 Bytes

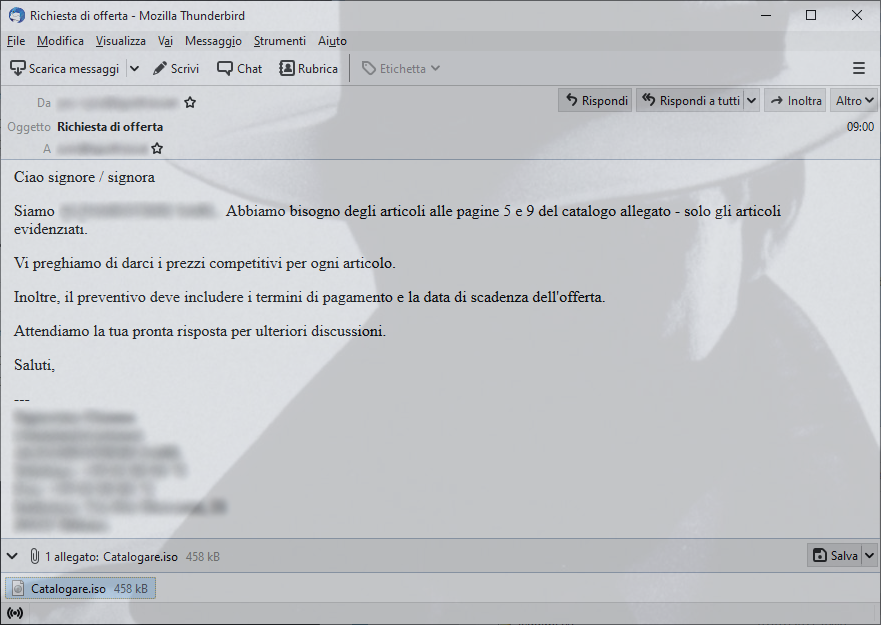

VirIT: Trojan.Win32.PSWStealer.CSI

All'interno dell'archivio compresso "Catalogare.iso" è presente il file "Catalogare.exe" infetto dal password stealer FormBook.

73EE3E14AE381793497054C65EE1418B

gproweb[.]com

hp516[.]com

transformationretreat[.]com

labraxpk[.]com

alhaddarnewse[.]com

acandenizhukuk[.]com

electrumtech[.]support

firstbirthdayphotoshoot[.]com

shelter911[.]com

oxcontracting[.]com

thelittlesunshinestore[.]com

sekaimeshi[.]com

magicmindsetacademy[.]com

yourbackstagepasses[.]com

AgentTesla

Gentile Conferma di pagamento per fattura INV 556.exe

MD5: 9ED2F91975A186B34A552D1CD7989CA4

Dimensione: 3421696 Bytes

VirIT: Trojan.Win32.AgentTesla.CSI

All'interno dell'archivio compresso "Gentile Conferma di pagamento per fattura INV 556.cab" è presente il file "Gentile Conferma di pagamento per fattura INV 556.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: us2.outbound.mailhostbox[.]com -> 208.91.199[.]225 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@sativaserver[.]com

IOC:

9ED2F91975A186B34A552D1CD7989CA4

Ave_Maria

1899607765.exe

MD5: 3F452A2FAE120F66DD6501C119E19D5B

Dimensione: 699904 Bytes

VirIT: Trojan.Win32.PSWStealer.CSI

All'interno dell'archivio compresso "1899607765.7z" è presente il file "1899607765.exe" infetto dal password stealer Ave_Maria.

3F452A2FAE120F66DD6501C119E19D5B

FormBook

Catalogare.exe

MD5: 73EE3E14AE381793497054C65EE1418B

Dimensione: 405553 Bytes

VirIT: Trojan.Win32.PSWStealer.CSI

All'interno dell'archivio compresso "Catalogare.iso" è presente il file "Catalogare.exe" infetto dal password stealer FormBook.

73EE3E14AE381793497054C65EE1418B

yourbackstagepasses[.]com

aestheticsbrazil[.]com

uaenrb[.]com

firstbirthdayphotoshoot[.]com

transformationretreat[.]com

positivemotion[.]art

gproweb[.]com

amplifythecross[.]com

successclickmg[.]com

yourbackstagepasses[.]com

LokiBot

ORDINE 27 DEL 02.02.2021 BROCCIATURE CAS.exe

MD5: ADF15CFE1DAA208A05731002B2C6974E

Dimensione: 165885 Bytes

VirIT: Trojan.Win32.Injector.CSJ

All'interno dell'archivio compresso "ORDINE 27 DEL 02.02.2021 BROCCIATURE CAS.iso" è presente il file "ORDINE 27 DEL 02.02.2021 BROCCIATURE CAS.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

|

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

|

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

|

IOC:

ADF15CFE1DAA208A05731002B2C6974E

51.195.53[.]221

AgentTesla

[...]ORDER PPM263427.exe

MD5: C6E7D0A23D2913FD22FA7832CD9450B5

Dimensione: 1009964 Bytes

VirIT: Trojan.Win32.AgentTesla.CSK

All'interno dell'archivio compresso "[..]ORDER PPM263427.iso" è presente il file "[..]ORDER PPM263427.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: myt2-accb38a5c431.qloud-c.yandex.net -> 77.88.21.158 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@yandex[.]com

IOC:

C6E7D0A23D2913FD22FA7832CD9450B5

LokiBot

fattura proforma.exe

MD5: 0BB156C0342188638E330DE1DFDDAF0E

Dimensione: 118784 Bytes

VirIT: Trojan.Win32.VBZenPack_Heur

All'interno dell'archivio compresso "fattura proforma.gz" è presente il file "fattura proforma.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

|

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

|

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

|

IOC:

0BB156C0342188638E330DE1DFDDAF0E

honeyrockevents.co[.]za

FormBook

IT048234,pdf.exe

MD5: E123094FA356AE2619AE9D7E366B47F6

Dimensione: 402824 Bytes

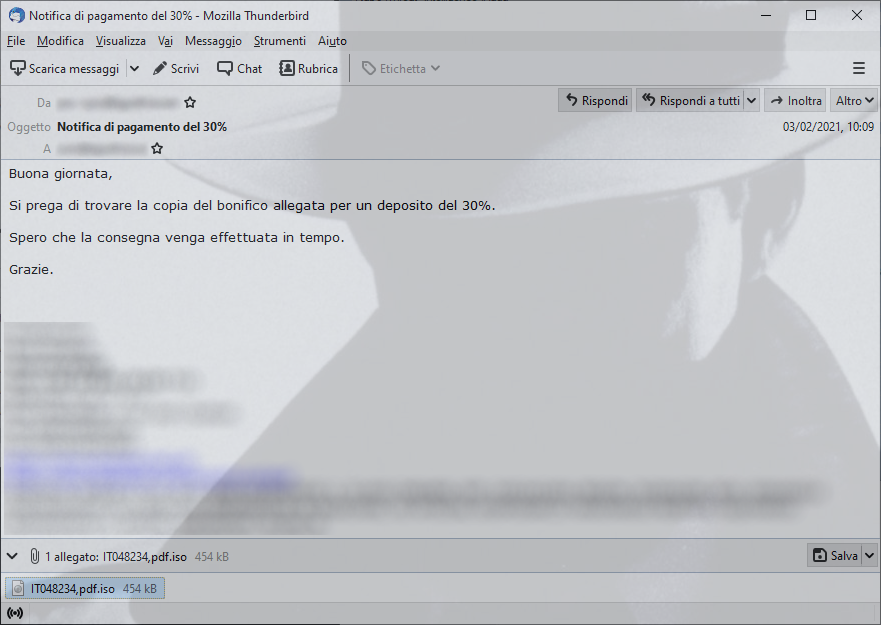

VirIT: Trojan.Win32.PSWStealer.CSL

All'interno dell'archivio compresso "IT048234,pdf.iso" è presente il file "IT048234,pdf.exe" infetto dal password stealer FormBook.

E123094FA356AE2619AE9D7E366B47F6

melolandia[.]com

fixedpriceelectrician[.]com

jtkqmz[.]com

tf-iot[.]com

ghar[.]pro

smallcoloradoweddings[.]com

helmihendrahasilbumi[.]com

ffhcompany[.]com

thaibizgermany[.]com

sanrenzong[.]com

greeaircondition[.]com

fireworkstycoons[.]com

newyorkcityhemorrhoidclinic[.]com

AgentTesla

PAGAMENTO.exe

MD5: 53FB389900A96324CB0EBB9DE0DD8C77

Dimensione: 1111040 Bytes

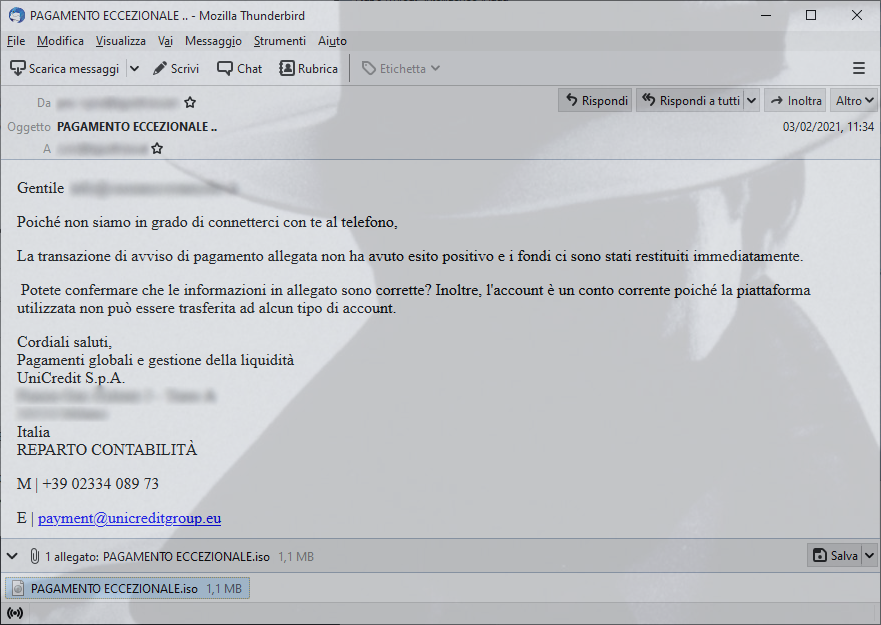

VirIT: Trojan.Win32.PSWStealer.CSL

All'interno dell'archivio compresso "PAGAMENTO ECCEZIONALE.iso" è presente il file "PAGAMENTO.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: root.server-ke244[.]com -> 5.9.248[.]150 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@the-escapades[.]com

IOC:

53FB389900A96324CB0EBB9DE0DD8C77

FormBook

PROVA DI PAGAMENTO.exe

MD5: 01EF22F87AABAF999503BEFAF2CBBE35

Dimensione: 143360 Bytes

VirIT: Trojan.Win32.VBZenPack_Heur

All'interno dell'archivio compresso "PROVA DI PAGAMENTO.iso" è presente il file "PROVA DI PAGAMENTO.exe" infetto dal password stealer FormBook.

01EF22F87AABAF999503BEFAF2CBBE35

sexotherapie[.]net

cahierdecommunication[.]com

garfstudios[.]com

ivanfontphoto[.]com

justpool[.]finance

hatchmagics[.]com

jadesstyle[.]com

thejuwongs[.]com

supertooth[.]info

thepuprambo[.]com

certiveraa[.]com

facesculptor3d[.]com

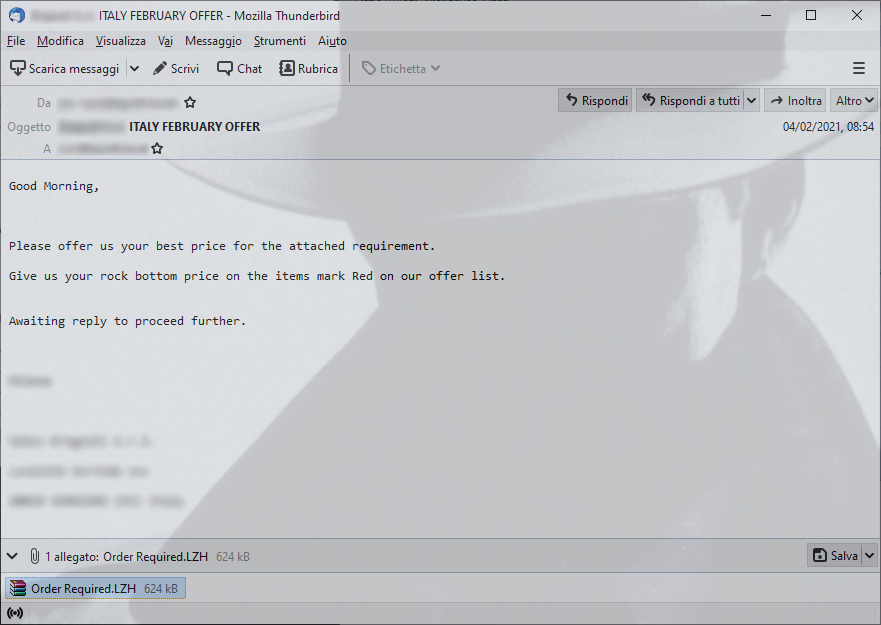

AgentTesla

EDCO76857644.COM

MD5: 9352C753270C375ADA5B74F458574588

Dimensione: 1069056 Bytes

VirIT: Trojan.Win32.PSWStealer.CSN

All'interno dell'archivio compresso "Order Required.LZH" è presente il file "EDCO76857644.COM" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: server.sistemasdemexico[.]com -> 67.205.103[.]71 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@itzayanaland[.]com

IOC:

9352C753270C375ADA5B74F458574588

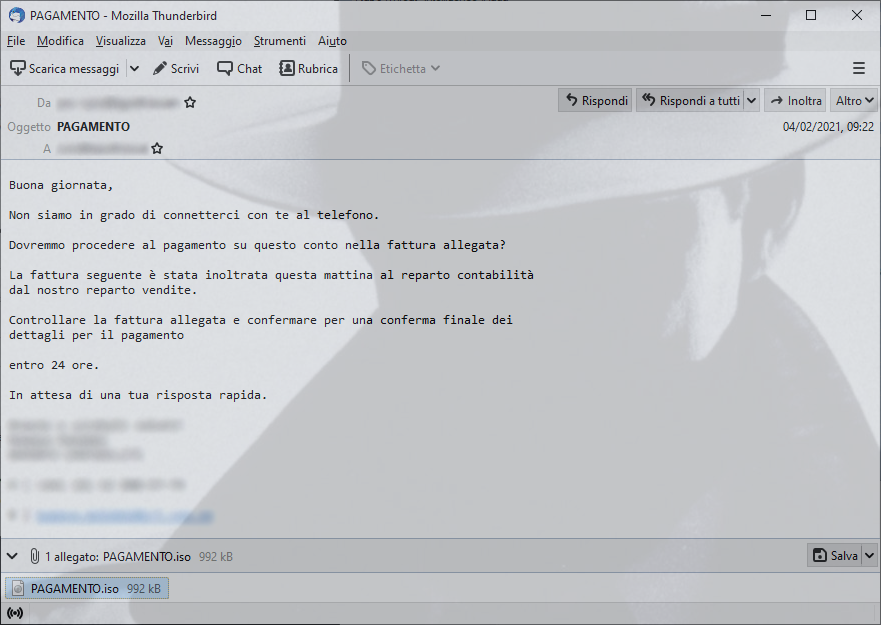

AgentTesla

PAGAMENTO.exe

MD5: EEDE3F55A16D4F18F76C5115371D6692

Dimensione: 953344 Bytes

VirIT: Trojan.Win32.PSWStealer.CSN

All'interno dell'archivio compresso "PAGAMENTO.iso" è presente il file "PAGAMENTO.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: root.server-ke165[.]com -> 94.130.10[.]98 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@classicsteelengineering[.]com

IOC:

EEDE3F55A16D4F18F76C5115371D6692

AgentTesla

fattura.pdf.exe

MD5: DF3E3B000B33CC0BEA8CE1CB150B1919

Dimensione: 1026560 Bytes

VirIT: Trojan.Win32.PSWStealer.CSN

All'interno dell'archivio compresso "fattura.pdf.iso" è presente il file "fattura.pdf.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: us2.outbound.mailhostbox[.]com -> 208.91.198[.]143 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@bluerangeit[.]com

IOC:

DF3E3B000B33CC0BEA8CE1CB150B1919

FormBook

details_.exe

MD5: 73DDABF6633C804EA5DE8F1E26C50B4A

Dimensione: 1323520 Bytes

VirIT: Trojan.Win32.PSWStealer.CSP

All'interno dell'archivio compresso "details_.7z" è presente il file "details_.exe" infetto dal password stealer FormBook.

IOC:

73DDABF6633C804EA5DE8F1E26C50B4A

sacyr-sindical[.]info

rajnandinisilvers[.]com

ohmpatel[.]com

esroboticslearn[.]com

Consulta le campagne del mese di Gennaio

Vi invitiamo a consultare i report del mese di Gennaio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”