Da qualche giorno il

C.R.A.M. di

TG Soft registra una recrudescenza di attacchi, tramite e-mail spam allodola, con allegato un file di tipo .CAB e che scatenano sul computer ove, incautamente, siano giunte e qualche utente non abbia resistito alla curiosità di visualizzare il contenuto dell'allegato, l'attacco da parte di nuove e modificate varianti autoaggiornanti di queste tipologie di ransomware che crittografano i file e i programmi e ne richiedono il riscatto.

E' bene segnalare che i ransomware (virus/malware ricattatori), proprio perchè sono realizzati con questo obiettivo da vere e proprie organizzazioni dedite alla criminalità informatica a scopo di lucro, vengono modificati ad arte anche più volte al giorno, proprio per non essere identificati dai più recenti aggiornamenti dei vari software AntiVirus-AntiSpyware-AntiMalware disponibili e continuare a perpetrare indisturbati i loro tentativi di truffa.

Questi malware ricattatori hanno iniziato ad essere diffusi in modo significativo un paio di anni fa e, nella prime release, erano stati riscontrati degli errori di programmazione che, essendo ancora presenti delle tracce della chiave/seme di crittografazione, potevano ancora permettere di riuscire a costruire un algoritmo per decrittografarli. Nelle prime release il nostro team di ricerca era riuscito a decrittografare il codice dell'algoritmo "salvando" molti malcapitati clienti/utenti, che non avevano copie di back-up disponibili.

Vir.IT Backup l'utility di backup integrata in Vir.IT eXplorer PRO che protegge i tuoi file più preziosi dai ransomware.

Analisi del crypto-malware CTB-LOCKER

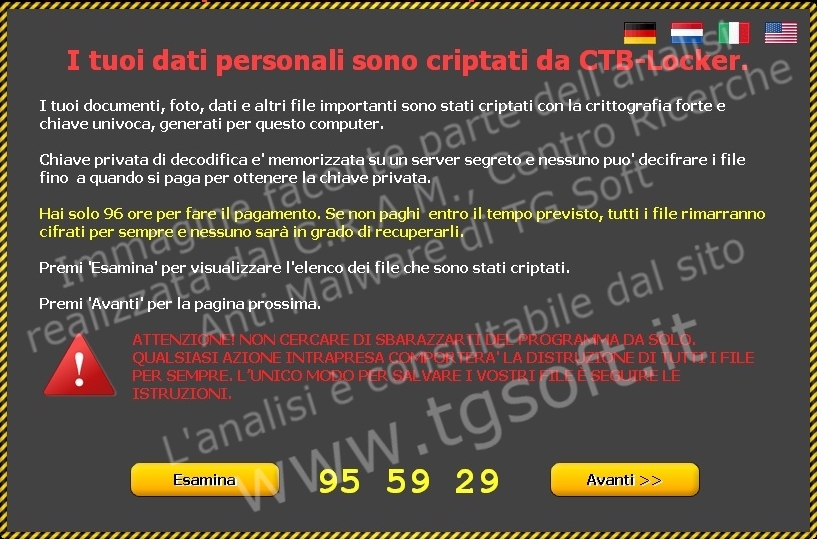

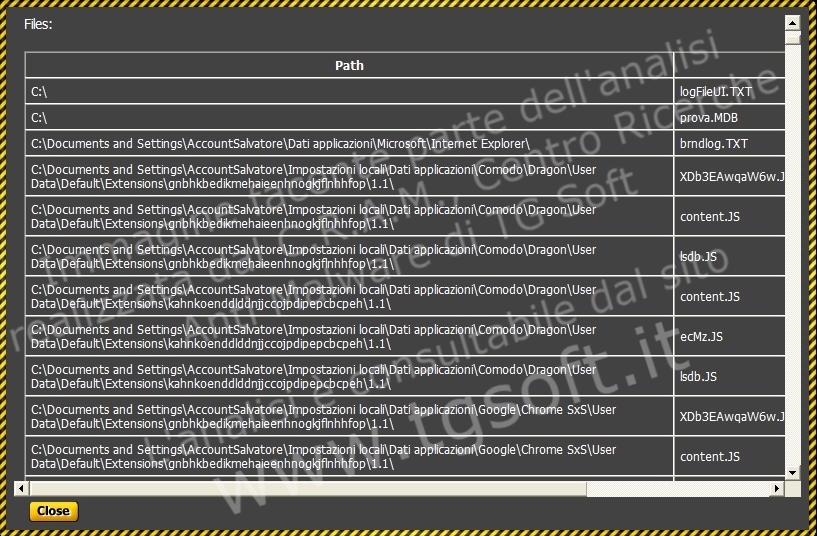

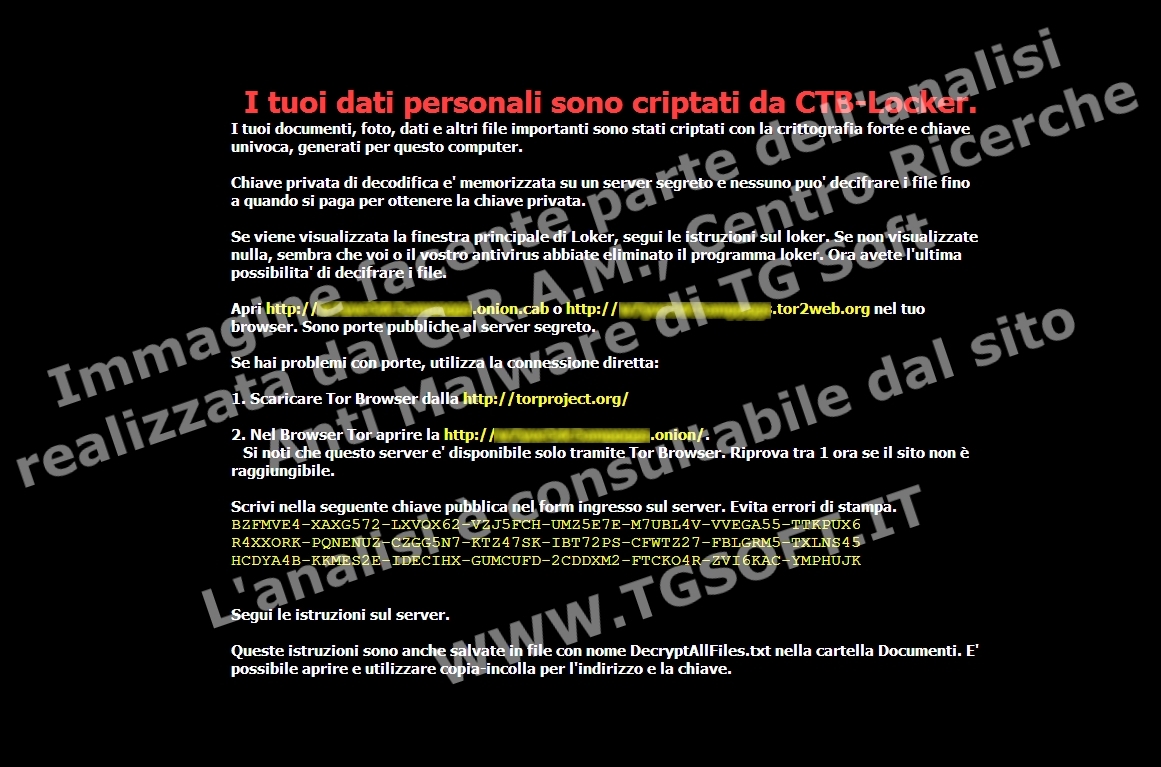

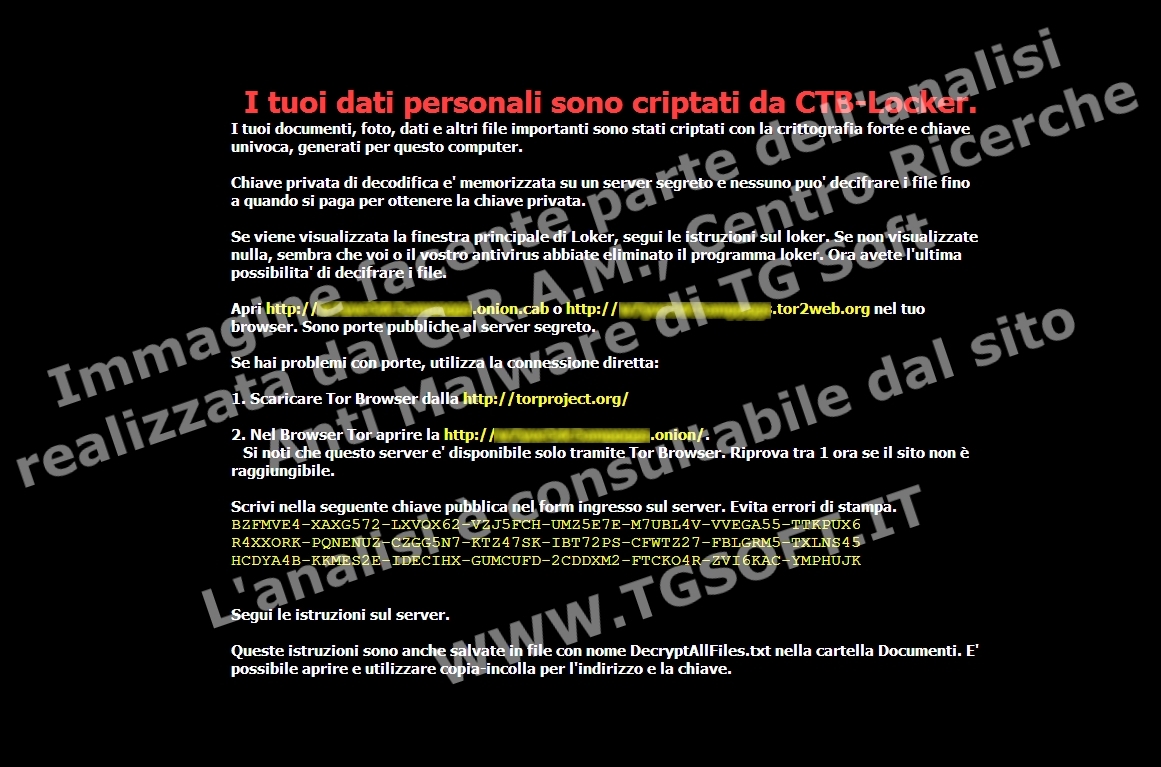

Questo nuovo crypto-malware si chiama CTB-LOCKER e si presenta con queste schermate:

|

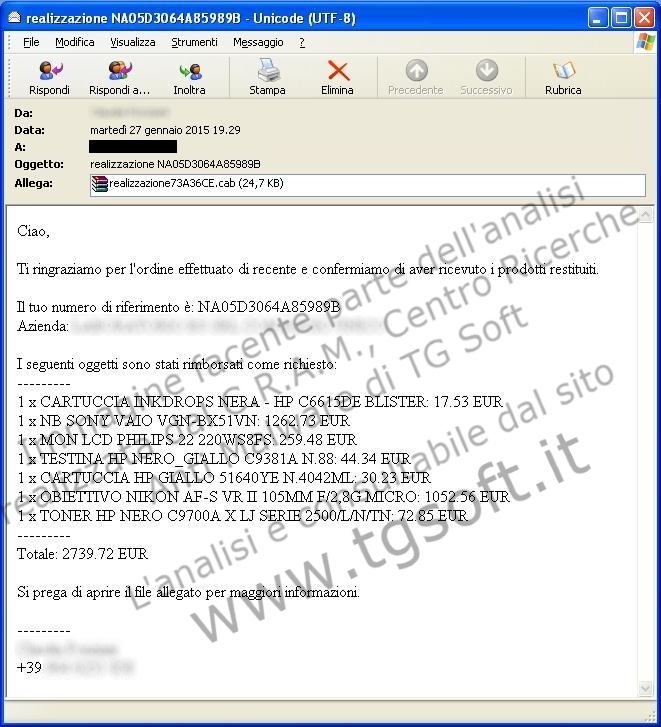

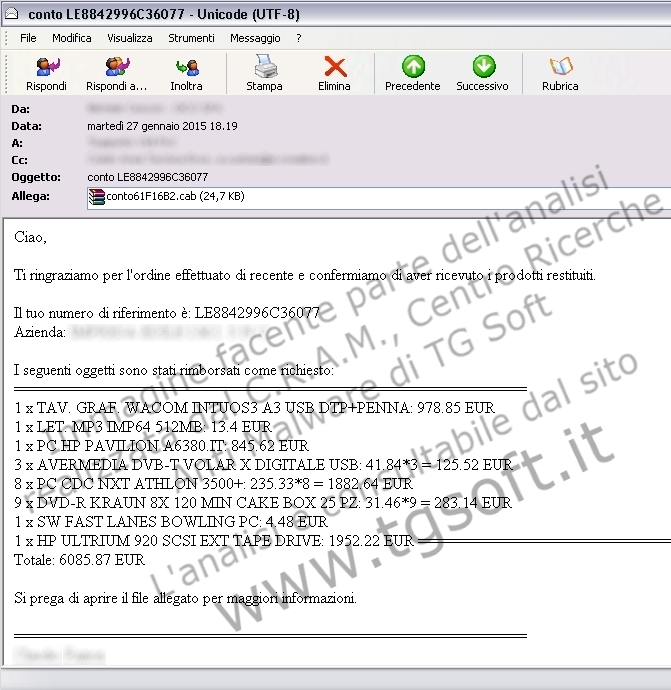

Il dropper del CTB-Locker, spacciandosi per un finto ordine è all'interno di un file compresso (.CAB) ed ha una icona della bandiera dell'Italia (imm. a sx). Il nome del file è sempre diverso ed è composto da una parola ed una combinazione di numeri casuali. |

Esempi sono:

- RISPETTO-numcasuale-.SCR

- PRESENTAZIONE-numcasuale-.SCR

- DOMANDA-numcasuale-.SCR

- FABBRICAZIONE-numcasuale-.SCR

- PREGHIERA-numcasuale-.SCR

- REALIZZAZIONE-numcasuale-.SCR

- SOLLECITAZIONE-numcasuale-.SCR

- CREAZIONE-numcasuale-.SCR

- RICHIESTA-numcasuale-.SCR

- SOTTOMISSIONE-numcasuale-.SCR

- CONDIZIONE-numcasuale-.SCR

- NOTA-numcasuale-.SCR

- ISTANZA-numcasuale-.SCR

Le email create ad arte senza errori grammaticali, utilizzano nomi di aziende realmente esistenti per rendere la truffa più credibile possibile. Nelle immagini sottostanti sono stati oscurati i nomi delle ditte:

Nella tabella sottostante sono riportati solo alcuni esempi del dropper arrivati via email e come si può notare tutti i file sono diversi perché reimpachettati dai suoi creatori per non farsi intercettare dai software antivirus.

| Nome File |

Dim.(Byte) |

MD5 |

| bolla6326219.scr |

34816 |

25739974B88CB1B65CBB77E6F96F9EA8 |

| composizione516C92E.scr |

35328 |

D560A4CEB5B010EC94E61176D9B4E33A |

| composizione54275B9.scr |

35840 |

C238BDAEEC601D2F9890D36830CECC49 |

| conto1837274.scr |

38912 |

9BB81F64FC5051E06536BA1535CC2B70 |

| conto61F16B2.scr |

37376 |

DD405C97738D7F769E1DAB0DEA71E5BF |

| domanda535D4D3.scr |

36352 |

52C29C79607C44771ECDACBB2CAB84D9 |

| ebill823422C.scr |

34304 |

926B83F8E1DCB7622DE9FB2D3B6877B0 |

| fattura37EE009.scr |

33792 |

590793551B992F458F58D831E1E1614F |

| necessita69EF537.scr |

37888 |

92B8D707A35AC97CFC483F45A15C4B96 |

| parcella202A1C8.scr |

34816 |

2A94F4FB76730EF4B8C5C8201187171D |

| parcella52BA04D.scr |

36352 |

B1BF5ED673AC72ECE93B9B97A07B1EFB |

| realizzazione463A3F3.scr |

34816 |

8A0FEAD0891966201EC900B2FEB2C30F |

| realizzazione73A36CE.scr |

36352 |

EF523FB43FBFDB5299396112C27EE26B |

| richiesta601D42D.scr |

38400 |

B16FE54062D81DDAF3FF16DC5416E574 |

| richiesta6103079.scr |

36864 |

A050AF6AD969227825CB96FDDE39CC52 |

| sottomissione405A1BF.scr |

40960 |

5A2D345264EA0BF36BD79C5B4368F7E6 |

| ticket4127425.scr |

35840 |

2D8E7E73EEE39A1DF0AEACD5D2BE6D88 |

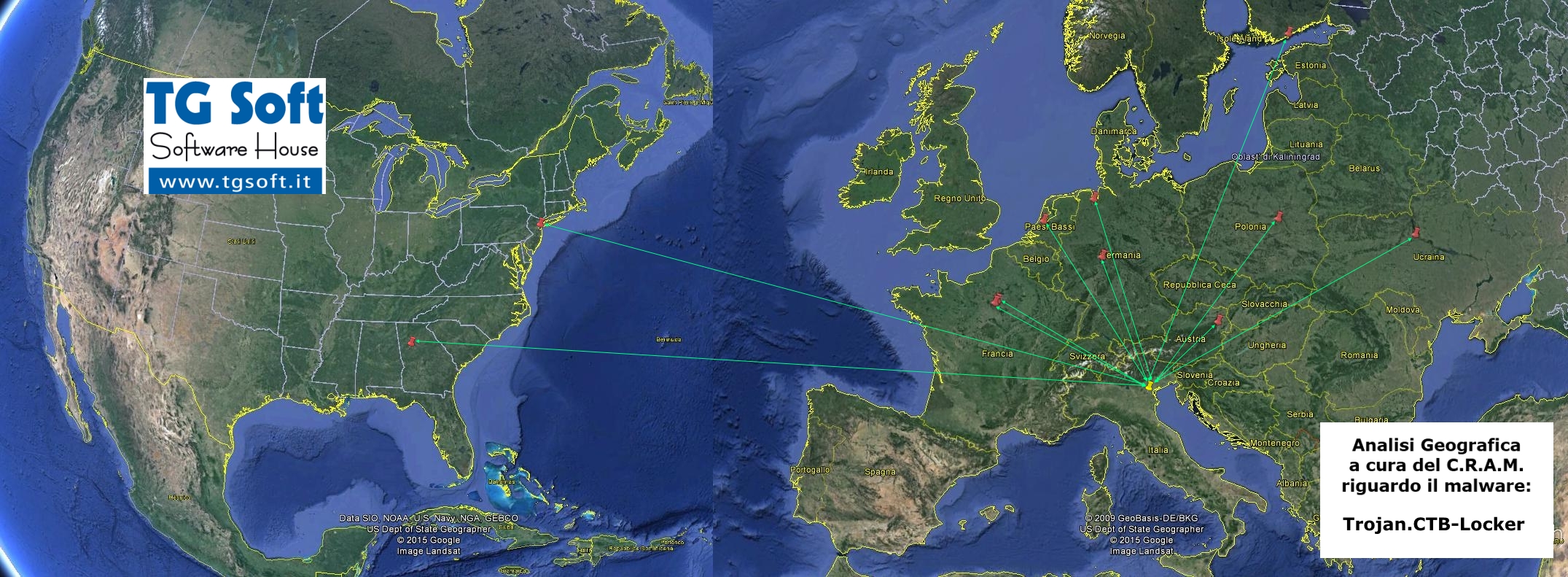

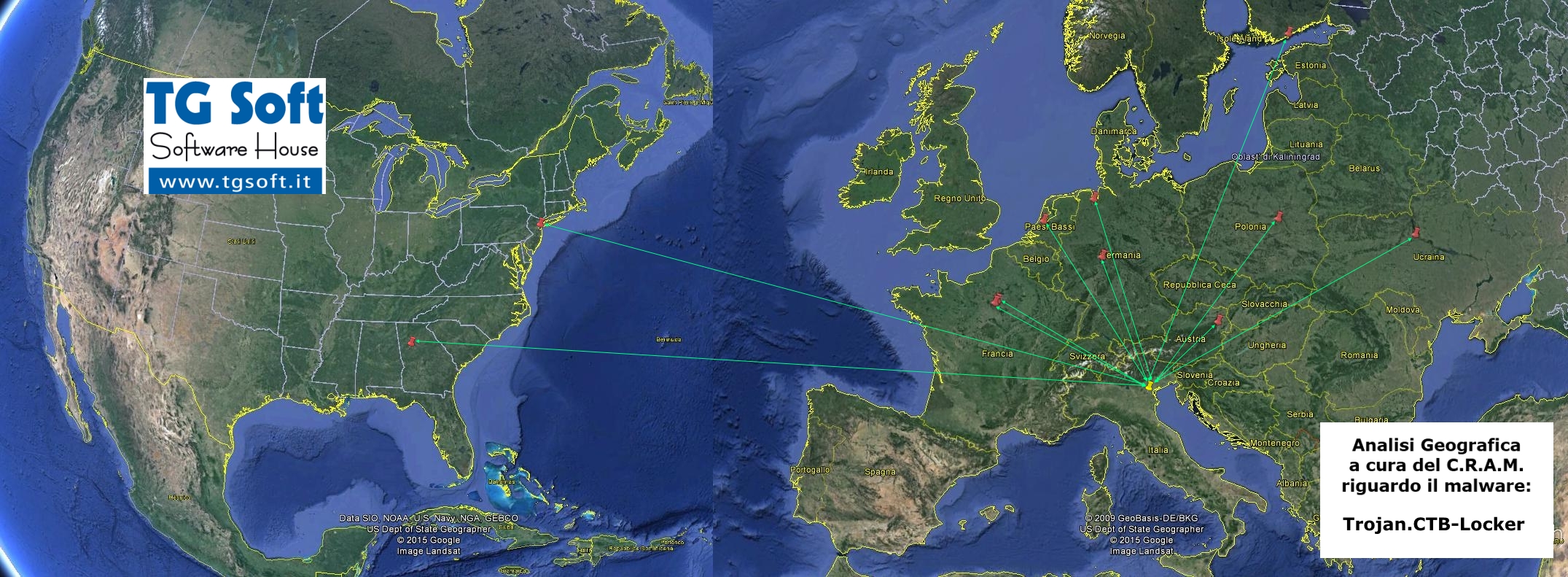

Appena eseguito il dropper effettua alcune connessioni:

- effettua una richiesta al sito "ip.telize.com" per ottenere l'indirizzo ip della macchina infettata

- scambia numerosi pacchetti di TOR crittografati con nodi internet sparsi in tutto il mondo attraverso la porta TCP 443. Nella immagine sottostante ci sono solo alcune delle numerose connessioni effettuate

Click per ingrandire

Click per ingrandire

- - scarica certificati di protezione dal sito startssl.com per effettuare le operazioni di crittografazione

- scarica il file principale del CTB-Locker dentro la cartella TEMP dell'utente (%TEMP%) che viene impostato in esecuzione automatica all'avvio del computer attraverso un JOB di Windows con nome casuale

Prima di presentare la sua schermata e chiedere il riscatto inizia a crittografare varie tipologie di file come .txt, .doc, .xls, .mdb, .jpg, .gif, e quando ha finito imposta una immagine come sfondo del desktop (img. sotto) con le stesse informazioni presentate nella schermata del virus.

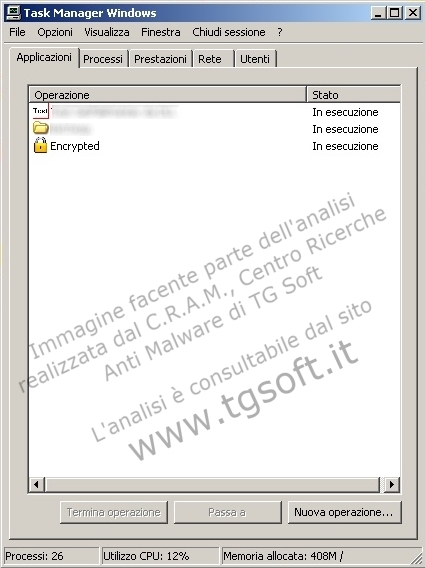

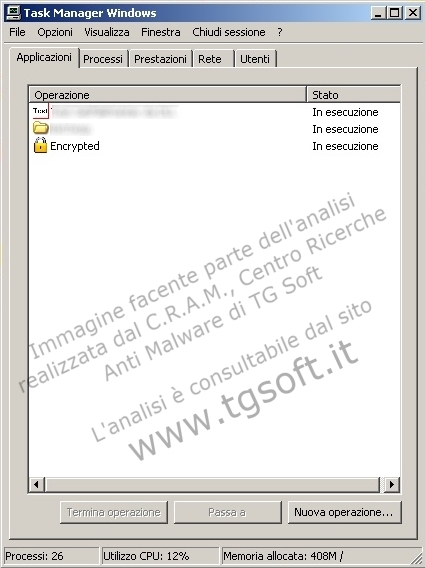

Nella gestione attività di sistema (task manager) si presenta con la scritta "ENCRYPTED" come si può osservare dalla immagine a destra.

Click per ingrandire |

Click per ingrandire |

Per evitare questi tipi di attacchi bisogna sempre:

1) eseguire frequentemente backup dei dati su unità esterne e collegarle solo nel momento del bisogno; ricordiamo che per la versione Professional di

Vir.IT eXplorer è disponibile l'utilità

Vir.IT Backup che protegge i dati da queste tipologie di attacchi. Leggi la news

"E' arrivata la stagione di proteggere i Vostri dati più preziosi con Vir.IT Backup"

2) evitare di aprire gli allegati compressi delle email finché non si è sicuri al 100% che l'allegato è stato intenzionalmente inviato dal mittente

3) impostare la visualizzazione delle estensioni visibile per tutti i file da Pannello di controllo -> Opzioni Cartella -> Visualizzazione -> togliere la spunta da "Nascondi le estensioni per i tipi di file conosciuti". In questo modo saranno visibili i file che si spacciano per PDF con la doppia estensione (pdf.exe, pdf.scr, pdf.bat, ecc)

Ricordiamo che pagando chi esegue questi attacchi non recupera i dati ma aumenta solamente la loro voglia di attacchi informatici.

I dati si recuperano solo mediante copie di backup eseguite precedentemente.

Il C.R.A.M. di TG Soft ha iniziato a rilevare già oltre 2 anni fa questa estrema professionalizzazione dell'industria della truffa informatica per il tramite di queste tipologie di agenti ransomware e ha iniziato a pubblicare bollettini informativi a diffusione pubblica dal 26 marzo del 2013:

05/12/2014 18.21.53 - Attenzione a quel pacchetto!! Finte email celano il Cryptolocker!!

25/09/2014 10.47.09 - Nuovi attacchi mirati ai server!

11/04/2014 15.24.16 - CryptoDefense nuovo ransomware che crittografa i dati e chiede il riscatto

06/12/2013 15.33.49 - Brutte notizie con il ritorno del CryptoLocker

17/07/2013 15.15.11 - Dirty Decrypt: un altro ransomware che crittografa i file e ti chiede il riscatto

26/03/2013 8.43.23 - Nuovo attacco mirato ai SERVER, diffonde malware che cripta i file chiedendo un riscatto di 5000 $ !!!

Analisi crypto-malware a cura del

C.R.A.M. di TG Soft