|

A volte alcune necessità di lavoro e la troppa fretta di raggiungere degli obiettivi, possono distrarre da quella che oggi è diventata una problematica globale ed imprescindibile: la SICUREZZA INFORMATICA.

Sempre più utenti necessitano di tecnologie che permettono di lavorare ed accedere a dati e programmi da remoto grazie anche alla diffusione di sistemi CLOUD.

|

INDICE

==> Un caso rilevato dal C.R.A.M.

==> Le prove che confermano l'intrusione

==> Consigli utili

|

Queste necessità offrono il fianco ad attacchi informatici da parte di CyberCriminali.

Persistono infatti gli attacchi con accesso tramite desktop remoto (RDP) ai PC/Server per veicolare Ransomware/CryptoMalware atti alla cifratura dei file a scopo di riscatto.

Il protocollo

RDP (Remote Desktop Protocol) è un protocollo di gestione remota sviluppato da Microsoft e presente in tutti i Sistemi Operativi Windows

® utilizzato per la gestione remota di PC/Server che, se configurato in maniera non ottimale, può essere sfruttato come punto di attacco.

In particolare i PC/Server con

RDP attivo ed esposti alla rete internet sono soggetti ad attacchi mirati ad ottenere le credenziali di accesso.

Solitamente la fase iniziale dell'attacco avviene tramite "

brute forcing" delle credenziali per ottenere accesso alla macchina.

Una volta ottenuto l'accesso, il CyberCriminale può eseguire varie operazioni:

- Furto di password / informazioni / dati.

- Esecuzione di Ransomware/CryptoMalware.

- Spostamento laterale.

- Manomissione dei sistemi di sicurezza.

In particolare si nota un crescente aumento degli "

spostamenti laterali": l'attaccante riesce a spostarsi nella rete interna (LAN) sia grazie all'abitudine scorretta, ma oramai consolidata, di memorizzare le password per gli accessi agli altri sistemi collegati in rete sia attraverso l'uso di tools ad hoc in grado di estrarre le password.

In questo modo l'attaccante riesce ad ampliare la superficie di attacco andando ad aumentare la portata del potenziale danno.

Infine viene eseguito il Ransomware/CryptoMalware così da cifrare i dati per poi procedere alla richiesta del riscatto.

In questi primi 8 mesi del 2019 i principali Ransomware/CryptoMalware utilizzati sono:

- Dharma/Phobos

- GandCrab (servizio ufficialmente terminato nel periodo di maggio e giugno 2019)

- Sodinokibi/REvil

E' possibile visionare l'analisi del CryptoMalware

Sodinokibi/REvil che sembra aver preso ufficialmente il posto lasciato vacante dal

GandCrab a questo indirizzo:

Analisi tecnica del ransomware REvil - Sodinokibi e Threat Intelligence Report

L'attenzione da parte dei CyberCriminali per l'accesso

RDP è inoltre favorita dalle recenti vulnerabilità scoperte su questo protocollo come, ad esempio:

Per difendersi è fondamentale, oltre ad essere dotati di una soluzione antivirus, antispyware, antimalware, antiransomware attiva ed aggiornata, effettuare gli aggiornamenti del Sistema Operativo con regolarità così da evitare lo sfruttamento di falle del protocollo.

Nel paragrafo successivo illustreremo come alcuni CyberCriminali hanno concretizzato un accesso non autorizzato via

RDP, infettando poi la macchina con Ransomware/CryptoMalware. Come già riportato nella news dell'agosto 2017: "

Desktop Remoto, se configurato male, diventa un facile ingresso per i CryptoMalware"

Il caso reale analizzato dal C.R.A.M.

Il caso che espleteremo come esempio riguarda un accesso non autorizzato, realmente avvenuto, che ha colpito una macchina client con installato Windows 7 Professional Sp1.

Non sono esenti da tale minaccia gli altri sistemi operativi comprese le versioni server.

Rivolgendo alcune domande preliminari agli utenti coinvolti, nessuno ricordava di aver aperto delle mail sospette o di aver altresì cliccato qualche link poco attendibile.

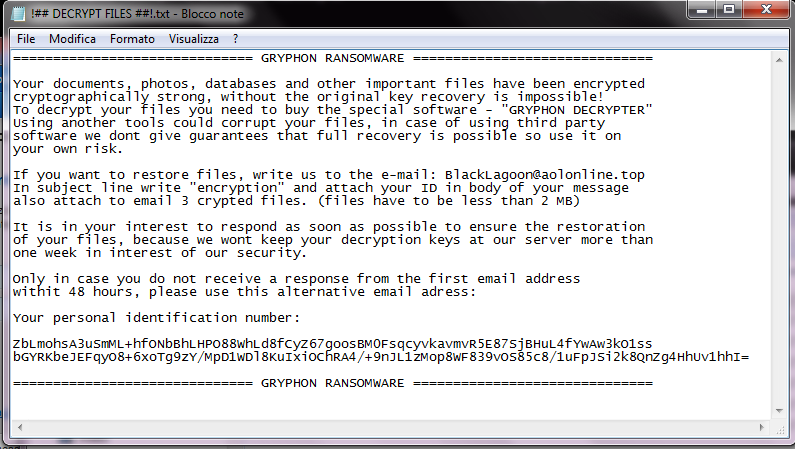

A questo punto, esclusa la posta elettronica come veicolo di infezione, è iniziata la ricerca della causa, unica cosa certa in possesso del C.R.A.M. erano alcuni file cifrati (estensione ".crypton") e la presenza del file con le istruzioni di riscatto (foto a dx). |

|

Le prove che confermano l'intrusione

Una volta accertata la possibilità di poter accedere al PC da desktop remoto, funzione spesso

maldestramente abilitata per esigenze tecniche, è stato analizzato quindi il registro eventi di Windows, in particolare nella sezione sicurezza.

Per avviare il Visualizzatore eventi con l'interfaccia di Windows:

-

Fare clic sul pulsante Start.

-

Scegliere Pannello di controllo.

-

Fare clic su Sistema e manutenzione.

-

Scegliere Strumenti di amministrazione.

-

Fare doppio clic su Visualizzatore eventi.

Per avviare il Visualizzatore eventi con una riga di comando:

-

Aprire un prompt dei comandi. Per aprire un prompt dei comandi, fare clic sul pulsante Start, scegliere Tutti i programmi, Accessori e quindi Prompt dei comandi.

-

Digitare eventvwr.

Trovatisi di fronte al registro eventi/sicurezza è stato eseguito un filtro per l'ID 4624, ottenendo così una lista degli accessi avvenuti con successo.

Scorrendo poi le varie righe filtrate, ne è stata rilevata una in particolare che riporta, un accesso RDP (tipo di accesso 10, vedi img.1 a dx) avvenuto qualche minuto prima della cifratura dei file. |

|

L'indirizzo IP (indirizzo rete di origine) registrato nell'evento, non appartiene alla rete aziendale ma è localizzato in Russia. (vedi IMG.2 a dx).

In questo caso, è stato facile scoprire i dettagli dell'intrusione e la sua provenienza: il malfattore non è riuscito a cancellare le proprie tracce. In altri casi analizzati, il registro eventi è stato trovato vuoto o con righe di eventi eliminate. |

|

Va tenuto in considerazione che una volta ottenuto accesso al sistema, il CyberCriminale può potenzialmente:

- rendere inermi i sistemi di sicurezza, tra cui l'antivirus;

- eseguire CryptoMalware o altri Malware in generale;

- catturare credenziali salvate nei programmi di posta o nei browser;

- esfiltrare dati;

- creare ulteriori accessi alla rete aziendale e/o al sistema.

Consigli utili

Il C.R.A.M. di TG Soft ha rilevato che in queste tipologie di attacchi spesso vengono commessi errori grossolani nella configurazione delle macchine colpite che vanno ad agevolare il successo dell'attacco.

Prima di rendere possibile l'accesso da remoto tramite protocollo RDP è consigliabile valutare alcuni accorgimenti tecnici tra cui:

- Non autorizzare all'accesso RDP ne il gruppo "everyone" ne l'utente "guest" .

- Predisporre delle regole più rigide nella configurazione del firewall per limitare l'accesso ai soli IP autorizzati ed eventualmente solo in orari prestabiliti.

- Valutare per l'accesso dall'esterno, la tecnologia VPN.

- Utilizzare password robuste e cambiarle a cadenza regolare (almeno ogni 3 mesi).

- Limitare il numero massimo di accessi falliti per ogni account.

- Evitare che gli utenti autorizzati all'accesso RDP appartengano al gruppo "administrators".

- Monitorare i log di accesso per eventuali attività sospette.

- Evitare di memorizzare le password per l'accesso ad altri sistemi nella rete.

- Effettuare sempre gli aggiornamenti del Sistema Operativo.

Resta fondamentale essere dotati di una soluzione antivirus, antispyware, antimalware, antiransomware attiva ed aggiornata come la suite

Vir.IT eXplorer PRO.

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

Torna ad inizio pagina