|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 18 gennaio 2021 al 24 gennaio 2021: Emotet, Ursnif, Ave_Maria, FormBook, LokiBot, AgentTesla

|

INDICE

==> 18 gennaio 2021 => LokiBot (1), AgentTesla (1)

==> 19 gennaio 2021 => Ursnif (2), Ave_Maria (1), FormBook (1)

==> 20 gennaio 2021 => Emotet (15), LokiBot (1)

==> 21 gennaio 2021 => Ursnif (2), AgentTesla (2), LokiBot (1)

==> 22 gennaio 2021 => Emotet (9), Ursnif (1)

==> Consulta le campagne del mese di Dicembre/Gennaio

|

Nella settimana monitorata vi è stato un aumento delle campagne totali, come per quelle mirate all'utenza italiana. La maggior parte delle campagne ha veicolato il malware Emotet.

Il Trojan Banker Ursnif è ritornato a colpire le utente italiane con 5 diverse campagne con vari template, rimangono presenti vari Password Stealer come ad esempio FormBook, Lokibot, AgentTesla ed AveMaria.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguarda le campagne scritte in italiano (con target Italia).

In questa settimana sono state 145 le campagne che abbiamo monitorato, di cui 37 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivisione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_52 |

26/12 |

01/01 |

| Week_01 |

04/01 |

10/01 |

| Week_02 |

11/01 |

17/01 |

| Week_03 |

18/01 |

24/01 |

Nella settimana il picco totale delle campagne si è riscontrato mercoledì 20 gennaio con 39 campagne, medesimo giorno per il picco delle campagne rivolte ad utenza italiana con 16 diverse campagne, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 51.72% dei malware inviati via mail, seguita con il 8.97% di sample WIN32.

Il 26.90% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware soprattutto il Trojan Emotet.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

Durante la settimana monitorata vi è stato anche il ritorno del malware

Emotet, le campagne malspam sono state veicolate da mercoledì 20 a venerdì 22 gennaio.

Abbiamo raggruppato i DOC e domini delle varie campagne che hanno colpito gli utenti italiani. Le campagne Emotet per il loro conteggio non sono state determinate in base all'HASH del documento Word ma bensì raggruppate in cluster in base ai domini di download contenuti nella macro. Se calcolate in base al solo HASH il numero delle campagne sarebbe risultato molto più elevato.

In seguito vediamo un grafico del numero di HASH univoci degli allegati DOC monitorati nell'arco della settimana:

LokiBot

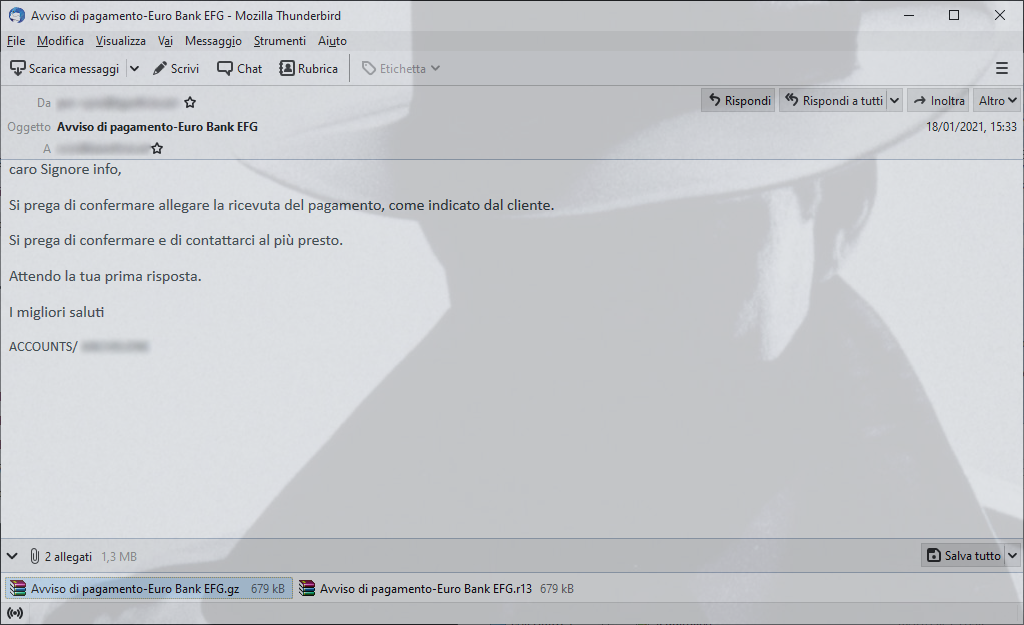

Avviso di pagamento-Euro Bank EFG.exe

MD5: 6DF77EA67A80146F5E9591A7F79B6871

Dimensione: 999936 Bytes

VirIT: Trojan.Win32.PSWStealer.CRO

All'interno dell'archivio compresso "Avviso di pagamento-Euro Bank EFG.r13" è presente il file "Avviso di pagamento-Euro Bank EFG.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

|

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

|

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

|

6DF77EA67A80146F5E9591A7F79B6871

becharnise[.]ir

AgentTesla

Nakit Akisi Detaylariniz.exe

MD5: 4E507E11995DABA03D599C6EF1501E2D

Dimensione: 938496 Bytes

VirIT: Trojan.Win32.PSWStealer.CRN

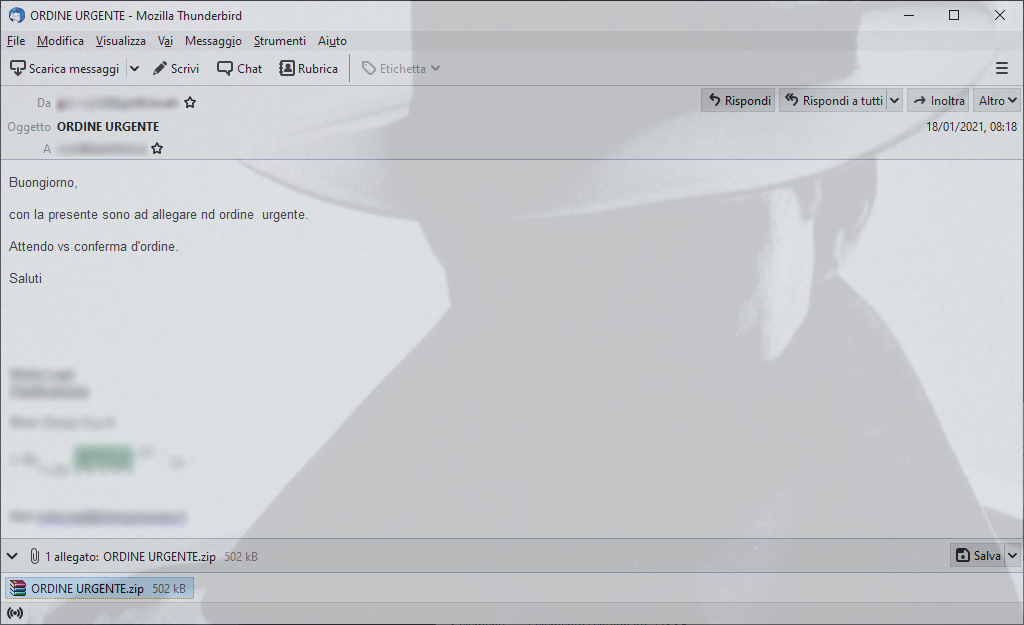

All'interno dell'archivio compresso "ORDINE URGENTE.zip" è presente il file "Nakit Akisi Detaylariniz.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: vxsys-smtpclusterma-05.srv[.]cat -> 46.16.61[.]250 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@fil-net[.]com

IOC:

4E507E11995DABA03D599C6EF1501E2D

Ursnif

Aprendo il file excel "

560897.xlsm" possiamo vedere che si tratta di una finta comunicazione del corriere BRT, una volta avviata la macro scarica il malware Ursnif dal sito inps-servizi[.]com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: kopppooole[.]xyz

560897.xlsm

MD5: BFBEF75D3BAD76C3AA3AA3DDCC4B2E37

Dimensione: 34981 Bytes

VirIT: X97M.Ursnif.CRP

[PAYLOAD URSNIF]

MD5: C61375C725992BEA1066D2B49991D6E8

Dimensione: 121200 Bytes

VirIT: Trojan.Win32.Ursnif.CRP

| Versione: 251173 |

| Gruppo: 4355 |

| Key: 21291029JSJUXMPP |

IOC:

BFBEF75D3BAD76C3AA3AA3DDCC4B2E37

C61375C725992BEA1066D2B49991D6E8

inps-servizi[.]com

kopppooole[.]xyz

Ave_Maria

Document-1953.exe

MD5: 2CB1E8B8664B60243AE9D779D722F15B

Dimensione: 887296 Bytes

VirIT: Trojan.Win32.PSWStealer.CRP

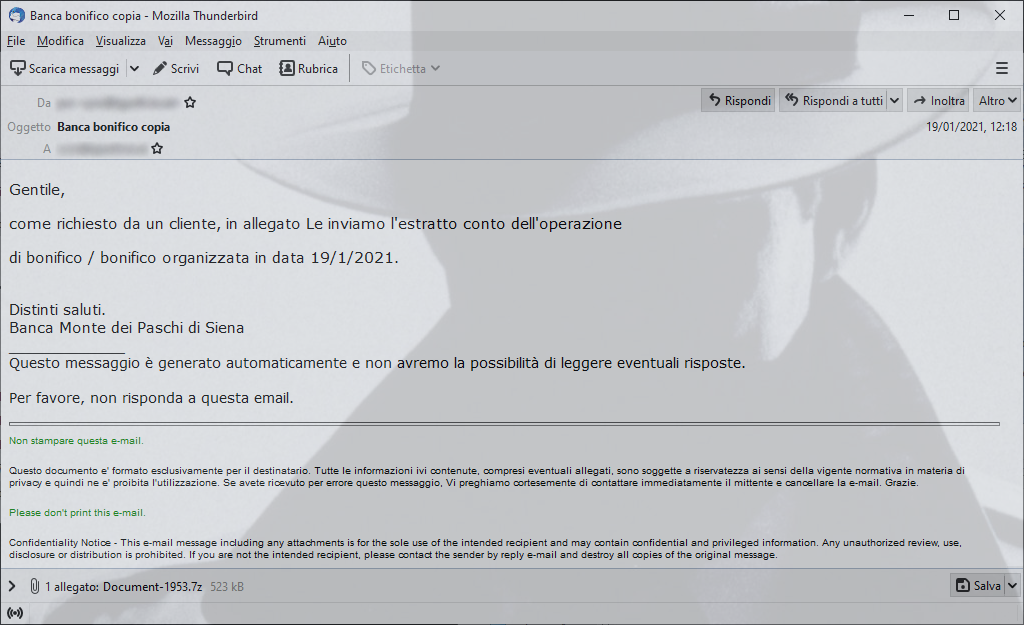

All'interno dell'archivio compresso "Document-1953.7z" è presente il file "Document-1953.exe" infetto dal password stealer Ave_Maria.

2CB1E8B8664B60243AE9D779D722F15B

FormBook

Invoice Payment Details.exe

MD5: 9570C6D8CEF329A8984DC89ECC786C28

Dimensione: 913408 Bytes

VirIT: Trojan.Win32.PSWStealer.CRP

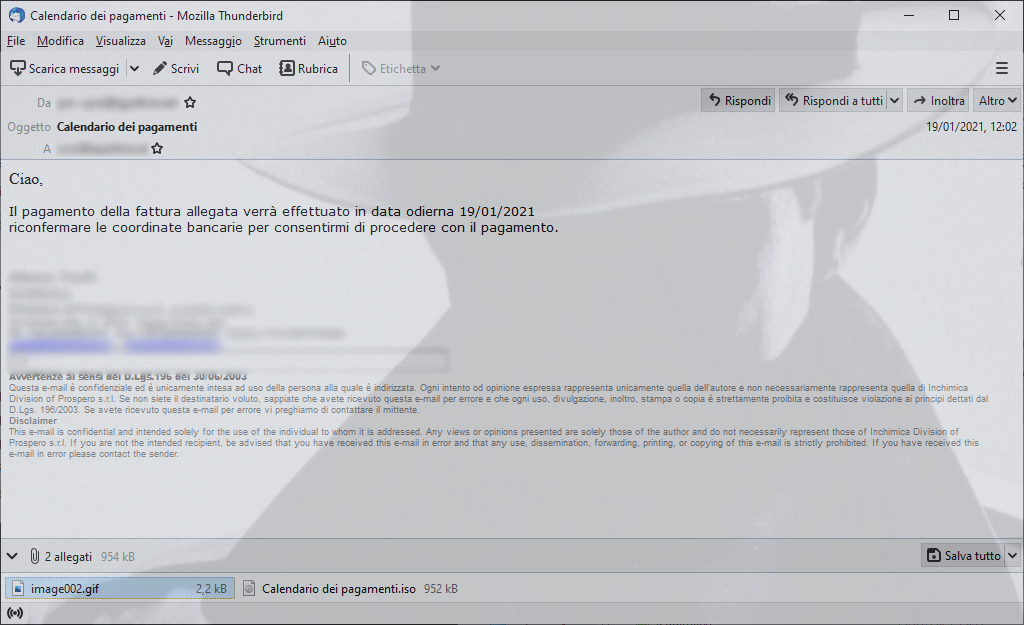

All'interno dell'archivio compresso "Calendario dei pagamenti.iso" è presente il file "Invoice Payment Details.exe" infetto dal password stealer FormBook.

9570C6D8CEF329A8984DC89ECC786C28

smallcoloradoweddings[.]com

porntvh[.]com

ghar[.]pro

yogabizhelp[.]com

56ohdc2016[.]com

helmihendrahasilbumi[.]com

jtkqmz[.]com

nutbullet[.]com

wolfetailors[.]com

thaibizgermany[.]com

Ursnif

Aprendo il file excel "003555684856_2.xlsm" possiamo vedere che si tratta di una finta fattura di Enel Energia, una volta avviata la macro scarica il malware Ursnif dal sito dettrazieni[.]com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: lopppooole[.]xyz

003555684856_2.xlsm

MD5: D0EC4536B6EC9365D5BE6FA52E348E98

Dimensione: 38109 Bytes

VirIT: X97M.Ursnif.CRQ

[PAYLOAD URSNIF]

MD5: 34BF266CC9DB6AEAD8EEC1156C3F35E3

Dimensione: 411136 Bytes

VirIT: Trojan.Win32.Ursnif.CRP

| Versione: 251173 |

| Gruppo: 4355 |

| Key: 21291029JSJUXMPP |

IOC:

D0EC4536B6EC9365D5BE6FA52E348E98

34BF266CC9DB6AEAD8EEC1156C3F35E3

dettrazieni[.]com

lopppooole[.]xyz

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

LokiBot

Stampa_REFVS05437_7567SS.exe

MD5: 04000A88F3AA17AC08015F36A77E0ECC

Dimensione: 408576 Bytes

VirIT: Trojan.Win32.LokiBot.CRS

All'interno dell'archivio compresso "Stampa_REFVS05437_7567SS - 1.zip" è presente il file "Stampa_REFVS05437_7567SS.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

|

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

|

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

|

04000A88F3AA17AC08015F36A77E0ECC

oct1[.]xyz

Ursnif

Aprendo il file word "

nota_5538962.doc" presente all'interno dell'archivio compresso "nota_5538962.zip" possiamo vedere che si tratta di una finta comunicazione, una volta avviata la macro scarica il malware Ursnif dal sito linestats[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatistica[.]com

nota_5538962.doc

MD5: 863439B4802937E1FE0CB490EA927A2E

Dimensione: 101821 Bytes

VirIT: W97M.Ursnif.CRT

[PAYLOAD URSNIF]

MD5: 112A4256348D6D77A192B2F13EB0E8E5

Dimensione: 430080 Bytes

VirIT: Trojan.Win32.Ursnif.CRT

| Versione: 250171 |

| Gruppo: 7247 |

| Key: 10291029JSJUYNHG |

IOC:

863439B4802937E1FE0CB490EA927A2E

112A4256348D6D77A192B2F13EB0E8E5

linestats[.]casa

gstatistica[.]com

AgentTesla

Copia dell'ordine di pagamento.exe

MD5: 6322E64FC9245840623B2AD8B2CF115D

Dimensione: 836608 Bytes

VirIT: Trojan.Win32.AgentTesla.CRT

All'interno della mail è presente un immagine con un collegamento al cloud drive di OneDrive, premendo sull'immagine presente nel campo della mail, viene effetuato un collegamento al sito "onedrive.live[.]com/download?cid=F6E9634D[...]" e scaricato il file compresso "Copia dell'ordine di pagamento.tgz". Al suo interno è presente il file "Copia dell'ordine di pagamento.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: kundenserver[.]de -> 212.227.15[.]142 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@cristaleriagandia[.]com

IOC:

6322E64FC9245840623B2AD8B2CF115D

Ursnif

Aprendo il file word "

bonif_1361270.doc" presente all'interno dell'archivio compresso "bonif_1361270.zip" possiamo vedere che si tratta di una finta comunicazione, una volta avviata la macro scarica il malware Ursnif dal sito linestats[.]bar e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatistica[.]com

bonif_1361270.doc

MD5: B39E7E7FE1BD7F7139B27EADB6CF54EC

Dimensione: 209728 Bytes

VirIT: W97M.Ursnif.CRT

[PAYLOAD URSNIF]

MD5: EECFC005C040236B5818D7E8F775FFED

Dimensione: 145264 Bytes

VirIT: Trojan.Win32.Ursnif.CRT

| Versione: 250171 |

| Gruppo: 7247 |

| Key: 10291029JSJUYNHG |

IOC:

B39E7E7FE1BD7F7139B27EADB6CF54EC

EECFC005C040236B5818D7E8F775FFED

linestats[.]bar

gstatistica[.]com

AgentTesla

ORDINE #96543-pdf.JS

MD5: CFA731241965FD4B24E01C24DED86B81

Dimensione: 5053 Bytes

VirIT: Trojan.JS.Dwnldr.CRT

All'interno dell'archivio compresso "ORDINE #96543-pdf.7z" è presente il file "ORDINE #96543-pdf.js" quale una volta lanciato, esegue un collegamento al sito "radio-hit[.]ro" per scaricare uno script che alla sua volta scarica il payload del password stealer AgentTesla e lo esegue in memoria attraverso un injection in un processo legittimo.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server FTP: Pure-FTPd -> 192.254.234[.]35 Porta: 21

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@transdealer[.]cl

IOC:

CFA731241965FD4B24E01C24DED86B81

radio-hit[.]ro

LokiBot

F-ORDINE_21 012021_0000015.exe

MD5: 7BB0BFEE3A682F6EA0E49043C1AE4E93

Dimensione: 613888 Bytes

VirIT: Trojan.Win32.PSWStealer.CRT

All'interno dell'archivio compresso "F-ORDINE_21 012021_0000015.zip" è presente il file "F-ORDINE_21 012021_0000015.exe" infetto dal password stealer LokiBot.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

|

- Pale Moon

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

- FlashFXP

- FreshFTP

- FTPGetter

- FTP Navigator

|

- DeluxeFTP

- GoFTP

- JaSFtp

- NetDrive

- NovaFTP

- NppFTP

- Odin Secure FTP

- SecureFX

- SftpNetDrive

- Staff-FTP

- SuperPutty

- UltraFXP

- NetSarang

|

IOC:

7BB0BFEE3A682F6EA0E49043C1AE4E93

spmdc[.]xyz

Emotet

Vedi il paragrafo principale sul malware Emotet all'inizio.

Ursnif

Aprendo il file word "

nota_5486581.doc" presente all'interno dell'archivio compresso "nota_5486581.zip" possiamo vedere che si tratta di una finta fattura da pagare, una volta avviata la macro scarica il malware Ursnif dal sito linelectriciti[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatuslog[.]com

nota_5486581.doc

MD5: EC4EB7DFDC82EC5A71ED262759DED908

Dimensione: 83932 Bytes

VirIT: W97M.Ursnif.CRV

[PAYLOAD URSNIF]

MD5: 25507F89ABD96F37D80E0596CD834E26

Dimensione: 245104 Bytes

VirIT: Trojan.Win32.Ursnif.CRV

| Versione: 250171 |

| Gruppo: 7248 |

| Key: 10291029JSJUYNHG |

IOC:

EC4EB7DFDC82EC5A71ED262759DED908

25507F89ABD96F37D80E0596CD834E26

linelectriciti[.]casa

gstatuslog[.]com

Consulta le campagne del mese di Dicembre/Gennaio

Vi invitiamo a consultare i report del mese di Dicembre/Gennaio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”