I ricercatori del

CRAM della

TG Soft hanno rilevato una nuova variante del

Mimic Ransomware chiamato

"Hairysquid", tradotto dall' inglese

"Calamaro peloso".

Mimic Ransomware risulta già noto alla comunità informatica dall'estate dell'anno 2022 mentre, di questa nuova variante, che aggiunge ai file l'estensione

.Hairysquid corrispondente al nome del ransomware, non si avevano informazioni fino ad oggi.

Sotto riportiamo un esempio di un file cifrato:

| [NOME_FILE_ORIGINALE].[TIPO_ESTENSIONE_ORIGINALE].[HAIRYSQUID] |

Di seguito un'immagine del dump di

Hairysquid dalla quale si evince si tratti di una versione modificata dell'originiario

Mimic Ransomware.

Un'altra caratteristica interessante viene evidenziata quando si va ad esaminare la data di compilazione del file: 28-10-2022. Questo indizio è un ulteriore prova che Hairysquid risulta essere una versione più recente del sopranominato Mimic Ransomware.

Il ransomware viene estratto da un file eseguibile con funzioni di dropper. In questo caso si tratta di un "

dropper-unpacker": un malware che contiene al suo interno il payload finale del ransomware e tutte le

librerie necessarie al suo corretto funzionamento. Il passaggio di unpacking viene effettuato tramite una delle

librerie presenti all'interno del dropper chiamata

7Zip.

Una volta effetuato il doppio click sul dropper, viene estratto ed eseguito il ransomware all'interno della directory "

%localappdata%" all'interno della quale viene creata una cartella (con il nome sottoforma di

CLSID [Class Identifier]) e in cui troviamo anche le

librerie.

Tra tutti troviamo anche il file denominato "session.tmp" che verrà usato per proseguire la cifratura in caso di interruzione.

Per rendere il tutto più "efficiente" e veloce, il processo iniziale viene replicato varie volte per suddividere i compiti ed effettuare più operazioni contemporaneamente.

Più la cifratura è veloce, meno sono le possibilità dell'antivirus di contrastare il ransomware in fase iniziale delle cifratura.

Nella prima fase viene eseguito il processo di DC.exe (DefenderControl), tramite cui il ransomware disabilita la protezione di Windows Defender e modifica la GroupPolicy di Windows:

|

RegCreateKeyExW -> HKLM\SOFTWARE\Policies\Microsoft\Windows Defender

RegSetValueExW -> ValueName: DisableAntiSpyware

|

modificata la chiave di registro di Windows per disabilitare la protezione in tempo reale (Real-Time-Protection) di Windows Defender:

| Key: SOFTWARE\Microsoft\Windows Defender\Real-Time Protection |

La disabilitazione di Windows Defender è essenziale per il corretto funzionamento del ransomware, in quanto se nel PC non è presente un programma antivirus, Windows Defender è il primo a contrastare il programma malevolo.

Viene inoltre creato un file chiamato "Registry.pol" dentro il percorso "C:\Windows\System32\GroupPolicy\Machine\" il quale disabilita l'AntiSpyware di Windows tramite le policy di Windows.

Sotto riportiamo il contenuto del file di cui sopra:

| "PReg[Software\Policies\Microsoft\WindowsDefender;DisableAntiSpyware;]" |

Nella

seconda fase viene creato un elenco di tutte le directory (cartelle/dischi) fisici e/o virtuali. Questa operazione viene eseguita tramite le

librerie del software chiamato "

Everything". Everything è un utilità che permette, all'utilizzatore, di individuare rapidamente tutti i file/directory presenti nel computer della vittima e procedere poi con la loro cifratura. Una volta individuate le directory e le cartelle presenti nel PC, queste vengono inserite in un database testuale chiamato "

Everything.db" utilizzato per reperire successivamente le informazioni utili alla cifratura dei dati.

Le estensioni che vengono prese in considerazione da Hairysquid per la cifratura dei dati sono seguenti:

3g2;3gp;3gp2;3gpp;amr;amv;asf;avi;bdmv;bik;d2v;divx;drc;dsa;dsm;dss;dsv;evo;f4v;flc;fli;flic;flv;hdmov;ifo;ivf;m1v;m2p;m2t;m2ts;m2v;m4b;m4p;m4v;mkv;mp2v;mp4;mp4v;mpe;

mpeg;mpg;mpls;mpv2;mpv4;mov;mts;ogm;ogv;pss;pva;qt;ram;ratdvd;rm;rmm;rmvb;roq;rpm;smil;smk;swf;tp;tpr;ts;vob;vp6;webm;wm;wmp;wmv;video;ext:ani;bmp;gif;ico;jpe;jpeg;

jpg;pcx;png;psd;tga;tif;tiff;webp;wmf;pic;ext:bat;cmd;exe;msi;msp;scr;exe;ext:c;chm;cpp;csv;cxx;doc;docm;docx;dot;dotm;dotx;h;hpp;htm;html;hxx;ini;java;lua;mht;mhtml;odt;pdf;potx

;potm;ppam;ppsm;ppsx;pps;ppt;pptm;pptx;rtf;sldm;sldx;thmx;txt;vsd;wpd;wps;wri;xlam;xls;xlsb;xlsm;xlsx;xltm;xltx;xml;doc;ext:7z;ace;arj;bz2;cab;gz;gzip;jar;r00;r01;r02;r03;r04;r05

r06;r07;r08;r09;r10;r11;r12;r13;r14;r15;r16;r17;r18;r19;r20;r21;r22;r23;r24;r25;r26;r27;r28;r29;rar;tar;tgz;z;zip;zip;ext:aac;ac3;aif;aifc;aiff;au;cda;dts;fla;flac;it;m1a;m2a;m3u;m4a;

mid;midi;mka;mod;mp2;mp3;mpa;ogg;ra;rmi;spc;rmi;snd;umx;voc;wav;wma;xm; |

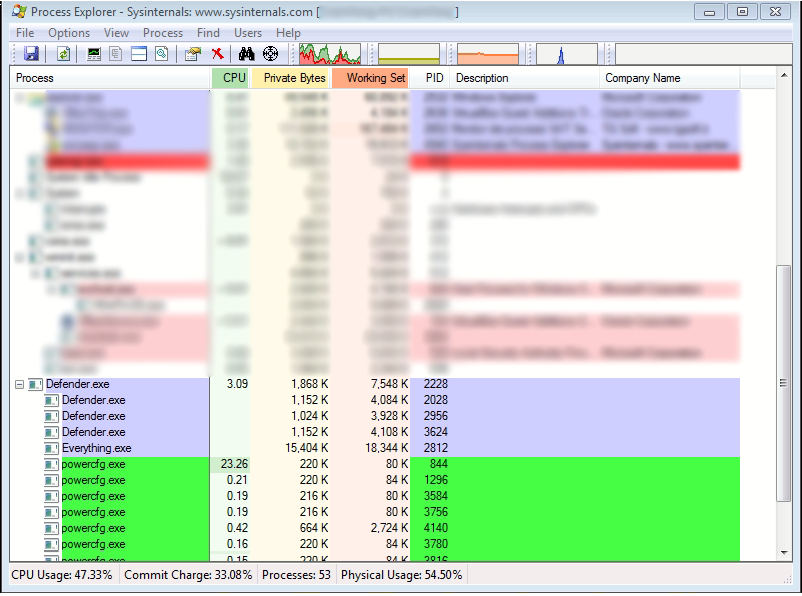

Nella terza fase vengono eseguiti una serie di processi di powershell.exe per la ricerca di macchine virtuali presenti all'interno del PC; questa ricerca viene fatta perchè molto spesso le grande aziende usano macchine server che ospitano al loro interno delle macchine virtuali usate dai vari utenti all'interno dell'azienda.

Ovviamente queste macchine virtuali risultano essere un ottimo "bottino" per i malviventi in quanto, una volta cifrate, non saranno più utilizzabili dagli utenti.

|

powershell.exe -ExecutionPolicy Bypass "Get-VM | Stop-VM"

powershell.exe -ExecutionPolicy Bypass "Get-Volume | Get-DiskImage | Dismount-DiskImage

powershell.exe -ExecutionPolicy Bypass "Get-VM | Select-Object vmid | Get-VHD | %{Get-DiskImage -ImagePath $_.Path; Get-DiskImage -ImagePath $_.ParentPath} | Dismount-DiskImage"

|

Nella quarta fase vengono chiuse tutte le connessioni da remoto in corso, in modo che gli utenti collegati siano disconnessi e non abbiano più controllo sulla macchina. Nello stesso tempo, il TaskManager viene chiuso e disabilitato, inoltre viene modificata la chiave del registro per disabilitarne completamente la sua esecuzione. Questo è fatto in modo da non dare all'utente la possibilità di chiudere il processo malevolo in esecuzione prima che termini la cifratura.

Inoltre tra i processi troviamo:

- powercfg.exe - con cui disattiva lo spegnimento del sistema, la sospensione e l'ibernazione.

- bcdedit.exe utilizzato per inibire il ripristino della configurazione del sistema:

- wbadmin.exe usato per cancellare i backup della configurazione del sistema:

- wmic.exe con cui cancella le copie shadow di Windows:

Terminata la cifratura, viene creata una cartella di nome "temp" sul disco C: contenente un file testuale chiamato "READ_ME_DECRYPTION_HAIRYSQUID.txt" in cui troviamo i recapiti dei malviventi, le istruzioni per eseguire il pagamento del riscatto e le informazioni per ricevere il decryptool utile alla decifrazione dei dati.

Subito dopo viene creata una chiave di registro dentro il percorso:

| HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

con il nome:

Defender.exe con il valore > notepad.exe "C:\temp\READ_ME_DECRYPTION_HAIRYSQUID.txt"

che, ad ogni avvio del PC, provvede a visualizzare la richiesta di riscatto. Vedi sotto:

Nelle istruzioni per il pagamento del riscatto troviamo anche le modalità per contattare i malviventi tramite vari canali di messagistica come:

- Tox Messenger

- ICQ Messenger

- Skype

- eMail

Vir.IT Anti-Ransomware protezione Crypto-Malware

Vir.IT eXplorer PRO se installato e correttamente configurato ed in funzione nella macchina, attraverso la protezione AntiRansomware con tecnologie euristico-comportamentali, protegge i dati dell'utente dalla cifratura operata dal ransomware

Hairysquid.

Casi come questo sono la prova dell'importanza di difendere i propri dati con adeguati sistemi di sicurezza anti-cryptomalware.

TG Soft

TG Soft ha sviluppato ed integrato già dal maggio 2015 nella suite

Vir.IT eXplorer PRO UNICO prodotto con motore proprietario sviluppato al 100% in Italia, AntiVirus, AntiSpyware e AntiMalware, le

tecnologie AntiRansomware protezione Crypto-Malware che, attraverso l'approccio euristico-comportamentale, sono in grado di bloccare il processo di cifratura nella fase iniziale dell'attacco salvando, mediamente, non meno del 99,63% dei file di dati che il Ransomware avrebbe potuto cifrare se non vi fosse stata questa protezione.

Inoltre come ultimo paracadute per qualche file di dati che eventualmente non fosse nè ripristinabile nè recuperabile dai tool integati di ripristino/recupero si potrà provvedere al loro ripristino da

Vir.IT BackUp presente ed integrato sempre nella suite Vir.IT eXplorer PRO.

Per maggiori info su queste tecnologie che, è bene ricordarlo, sono al 100% sviluppate in Italia è possibile contattare la segreteria di TG Soft Cyber Security Specialist scrivendo a

segreteria@tgsoft.it o chiamando il numero diretto 049.8977432.

IOC:

|

Defender.exe - C79880E4F6EEAED9DB48F90B38194921

7za.exe - B93EB0A48C91A53BDA6A1A074A4B431E

DC.exe - AC34BA84A5054CD701EFAD5DD14645C9

Everything.db - D7FEAD971A5662B49246B0C6853C5E47

Everything.exe - C44487CE1827CE26AC4699432D15B42A

Everything.ini - 8AD3CA3A5B7714356966A44FEFA60033

Everything2.ini - 51014C0C06ACDD80F9AE4469E7D30A9E

Everything32.dll - 3B03324537327811BBBAFF4AAFA4D75B

Everything64.dll - C1FEB33322A621C16474E3C56DB9A3FF

sdel.exe - 803DF907D936E08FBBD06020C411BE93

sdel64.exe - E2114B1627889B250C7FD0425BA1BD54

|

Redatto da :

Breabin Radu

Callegaro Samuele

Canova Massimo

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

TG Soft ha sviluppato ed integrato già dal maggio 2015 nella suite Vir.IT eXplorer PRO UNICO prodotto con motore proprietario sviluppato al 100% in Italia, AntiVirus, AntiSpyware e AntiMalware, le tecnologie AntiRansomware protezione Crypto-Malware che, attraverso l'approccio euristico-comportamentale, sono in grado di bloccare il processo di cifratura nella fase iniziale dell'attacco salvando, mediamente, non meno del 99,63% dei file di dati che il Ransomware avrebbe potuto cifrare se non vi fosse stata questa protezione.

TG Soft ha sviluppato ed integrato già dal maggio 2015 nella suite Vir.IT eXplorer PRO UNICO prodotto con motore proprietario sviluppato al 100% in Italia, AntiVirus, AntiSpyware e AntiMalware, le tecnologie AntiRansomware protezione Crypto-Malware che, attraverso l'approccio euristico-comportamentale, sono in grado di bloccare il processo di cifratura nella fase iniziale dell'attacco salvando, mediamente, non meno del 99,63% dei file di dati che il Ransomware avrebbe potuto cifrare se non vi fosse stata questa protezione.