Il

C.R.A.M. dopo aver raccolto numerose segnalazioni riguardo questa nuova variante del malware

Worm.Win32.Dorkbot, ha deciso di analizzare il codice virale per spiegarne il suo funzionamento e i metodi per evitare di contrarre l'infezione.

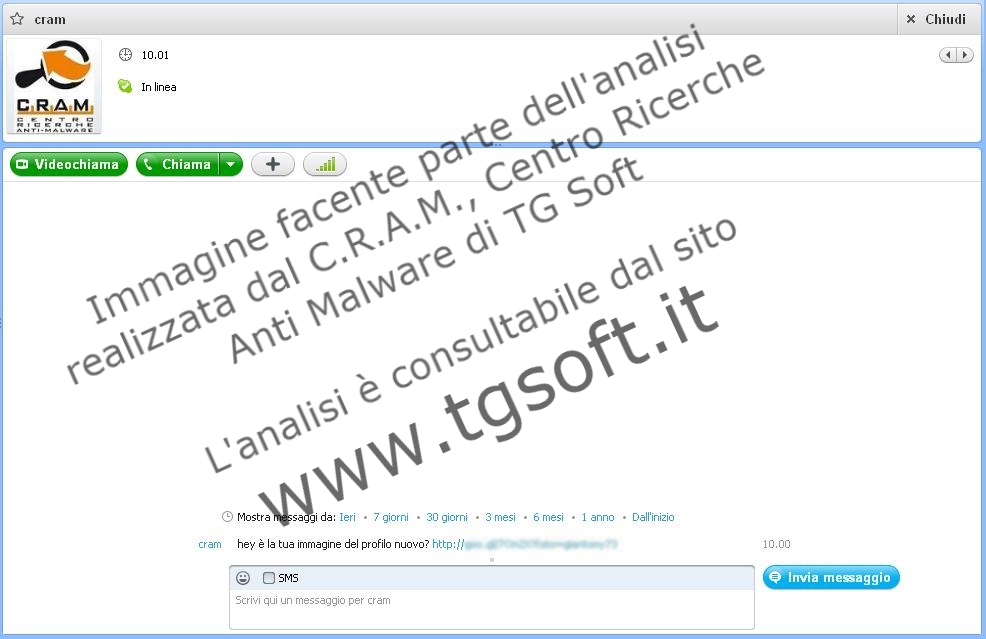

Questo malware si diffonde attraverso messaggi su skype che arrivano da un contatto qualsiasi della propria rubrica che ha contratto precedentemente l'infezione.

Il virus si diffonde inviando a tutti i contatti della rubrica di Skype il seguente instant message:

L'ignaro utente con il pc infetto, non si accorgerà di mandare messaggi di questa tipologia ai propri contatti dato che il malware nasconde i messaggi inviati contenenti il link al sito per contrarre l'infezione. L'utente per potersi difendere dalla infezione può adottare dei semplici accorgimenti:

- contattare e verificare se i propri contatti hanno ricevuto messaggi simili a quello sopracitato;

- verificare se durante l'utilizzo di skype compaiono messaggi come "xxx.exe vuole usare Skype. Consenti l'accesso - Nega l'accesso" (il nome del file è casuale) come è possibile vedere dalla immagine seguente:

Click per ingrandire |

Questi pop-up come si può osservare dalla figura qua a sinistra, fanno si che l'utente possa accorgersi che un programma (in questo caso il malware) tenta l'utilizzo di Skype e lasciano la decisione all'utilizzatore del computer. Verrebbe spontaneo cliccare su CONSENTI, ma consigliamo di mettere NEGA che in caso si trattasse di un programma buono, si può sempre cambiare impostazione dal menu Opzioni di skype.

|

Per contrarre l'infezione bisogna cliccare sul link che arriva per messaggio su Skype:

"http://goo.gl/xxxxx?foto=skype_id"

il link ha la seguente sintassi nomesito?foto=skype_id dove con skype_id è l'id dell'account di Skype. In questo modo gli autori del malware sono a conoscenza di quanti utenti si sono infettati con la loro opera.

Cliccando sul collegamento il browser internet, si collegherà ad un sito russo chiedendo di salvare un file compresso (.zip). All'interno di questo file è presente un eseguibile(.exe), che se eseguito infetterà il computer. Ovviamente questo malware per indurre l'utente ad eseguirlo ha un nome familiare come "Skype_(data-attuale)_foto.exe".

Di seguito, riportiamo le varie versioni che sono state intercettate:

| Nome Malware |

Nome File |

Dimensioni |

MD5 |

| Worm.Win32.Dorkbot.A |

Cqgggi.exe |

480.256 byte |

b9f6b844599bd50e67c3337d14eff8cf |

| Worm.Win32.Dorkbot.A |

Mstitu.exe |

494.080 byte |

1c9bcdb4362c581d4a1836585e01ea78 |

| Worm.Win32.Dorkbot.B |

Hulclj.exe |

494.080 byte |

ebf75b1191ef718519a89670bb1bf4de |

| Worm.Win32.Dorkbot.B |

Zzjijh.exe |

494.080 byte |

ebf75b1191ef718519a89670bb1bf4de |

| Worm.Win32.Dorkbot.C |

Dyzszv.exe |

477.696 byte |

424ff5318f166686df49a56b49a285b9 |

| Worm.Win32.Dorkbot.D |

Cqgggi.exe |

1.040.384 byte |

737a8888937e6a105ee5d47af48f0fe1 |

| Worm.Win32.Dorkbot.D |

Nvcwcj.exe |

119.808 byte |

68568239412f5f93d572c3813a5dc390 |

| Worm.Win32.Dorkbot.E |

DJDUDX.EXE |

97.280 byte |

f84178426ab688ea35ec4d96d18537f9 |

| Worm.Win32.Dorkbot.F |

Skype_10172012

_foto.exe |

155.136 byte |

8a7330f30e2c806d6eac66815bed517a |

Il

Worm Dorkbot, si avvia dopo il caricamente di Windows mettendosi in esecuzione automatica dalla chiave del registro di sistema:

[HKEY_CURRENT_USER->Software->Microsoft->Windows->CurrentVersion->Run]

[nome dell'eseguibile] = %appdata%\[nome dell'eseguibile]

dove %appdata% (WindowsXp) = C:\Documents and Settings\Utente\Dati Applicazioni\

(WinVista e/o Win7) = C:\Users\Utente\AppData\Roaming\

All'interno della stessa directory saranno presenti altri file eseguibili, sempre con nomi casuali e di dimensioni variabili, identificati come

Trojan.Win32.Pornoasset e

Trojan.Win32.Crypt, che serviranno per il corretto funzionamento del malware.

Per la completa rimozione del malware, è necessario riavviare il pc in modalità provvisoria (F8 all'avvio del PC prima dell'avvio di Windows) dove non riuscirà ad eseguirsi e sarà possibile intercettarlo. Nel caso in cui si trattasse di una nuova variante non ancora identificata da

Vir.IT eXplorer, i clienti della versione PRO potranno usufruire della assistenza telefonica offerta gratuitamente dal team di sviluppo della

TG Soft.

Vai alla pagina assistenza

Il malware utilizza una seconda tecnica per diffondersi rapidamente: se viene collegato un supporto rimovibile (es. chiavetta usb) ad un computer dove il malware è attivo, verrà infettato in modo che possa essere eseguito anche su un pc non infetto, e successivamente continuare la sua diffusione.

Le chiavette usb vengono infettate utilizzando il metodo Link Spread:

- tutte le cartelle presenti diventeranno "invisibili" perché il malware aggiunge gli attributi "nascosto" e "file di sistema"; sarà possibile visualizzarle tutte fin da subito modificando il menù [Opzioni cartella]->scheda visualizzazione->"visualizza cartelle e file nascosti" e togliendo la spunta da "Nascondi i file di sistema"

- verrà creata una cartella sempre "invisibile" denominata "RECYCLER" dove il malware creerà una copia di se stesso con nome casuale;

- verranno creati dei collegamenti alle cartelle (LNK Spread) che se aperti eseguiranno il malware e poi visualizzeranno la cartella effettiva senza fare capire all'utente di aver eseguito il codice virale;

Per bonificare il supporto infetto, oltre ad eseguire una scansione da un pc non infetto sarà necessario riportare le cartelle al loro stato originale, ovvero "visibili", e per farlo bisognerà eseguire delle operazioni che di seguito riportiamo:

- aprire il blocco note di windows e copiare la seguente stringa:

attrib -s -h LetteraSupporto:\*.* /d /s

dove LetteraSupporto sta ad indicare la lettera che contraddistingue il supporto rimovibile;

- salvare il file dove si vuole con nome "fixusb.bat" e selezionare salva come "Tutti i file (*.*)"

- eseguire il file appena salvato ed aspettare che completi l'operazione.

Analisi a cura del

C.R.A.M. Centro Ricerche Anti Malware by TG Soft