%UserProfile%\Impostazioni locali\Dati applicazioni\Facebook\[nome casuale].exe

%ProgramFiles%\MSN GAMING ZONE\[nome casuale].exe

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\programs\startup\[nome casuale].exe

%UserProfile%\AppData\Local\{51541F38-A835-42DE-A0D9-44CFF196937F}\[nome casuale].exe

Dimensione: 429568 byte

MD5: c99f8dec0cef7c8e4596f2e2f4e10588

%UserProfile%\AppData\Roaming\Dirty\DirtyDecrypt.exe

Dimensione: 24576 byte

MD5: 1d27a7210f54a047264f23c7506e9506

In base alla versione del sistema operativo, il trojan può copiarsi all'interno delle seguenti cartelle:

C:\Program Files\Dirty\DirtyDecrypt.exe

C:\Program Files (x86)\Dirty\DirtyDecrypt.exe

C:\Users\[YOUR USER]\AppData\Roaming\Dirty\DirtyDecrypt.exe

C:\Documents and Settings\[YOUR USER]\Application Data\Dirty\DirtyDecrypt.exe

C:\Documents and Settings\[YOUR USER]\Local Settings\Application Data\Dirty\DirtyDecrypt.exe

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[nome casuale] = %UserProfile%\Impostazioni locali\Dati applicazioni\Facebook\[nome casuale].exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

[Userinit] = c:\windows\system32\userinit.exe,%ProgramFiles%\MSN GAMING ZONE\[nome casuale].exe

Inoltre viene eseguito dal menu di avvio:

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\programs\startup\[nome casuale].exe

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[DirtyDecrypt] = "%UserProfile%\AppData\Roaming\Dirty\DirtyDecrypt.exe\" \hide

Il trojan modifica alcune chiavi di registro per disabilitare i seguenti servizi:

- wscsvc, Centro Operativo in Windows Vista, 7, 8

- wuauserv, Aggiornamenti automatici di Windows

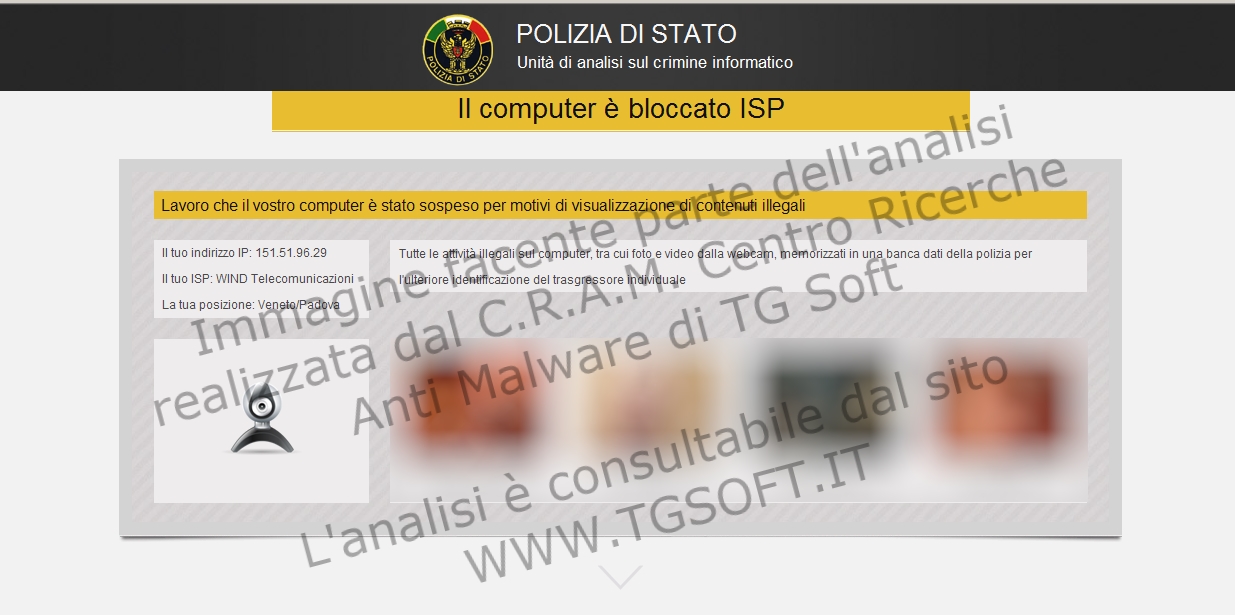

Dopo circa 5 minuti dall'esecuzione del virus viene visualizzata la finestra a tutto schermo della

Polizia di Stato che blocca il computer.

Il

Trojan.Win32.DirtyDecrypt.A crittografa i seguenti documenti del computer con il sistema RSA:

- 7z

- avi

- doc

- docm

- docx

- jpeg

|

|

- rtf

- wmv

- xls

- xlsm

- xlsx

- zip

|

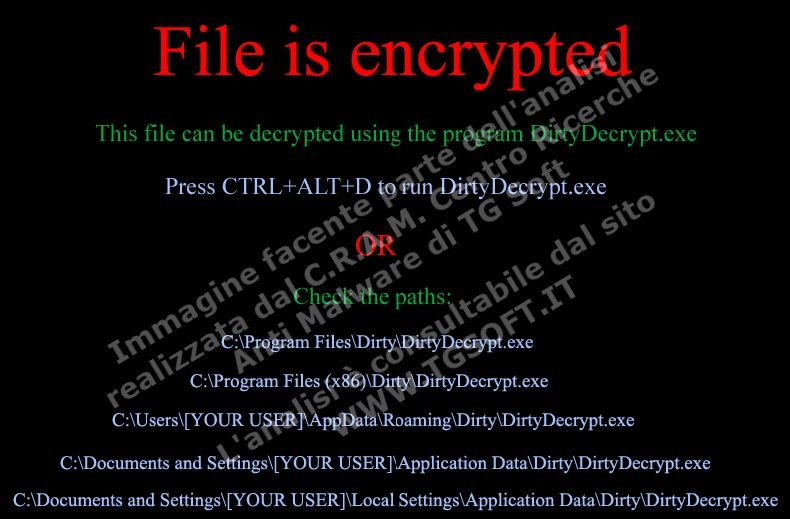

Esempio di immagine jpg crittografata dal trojan:

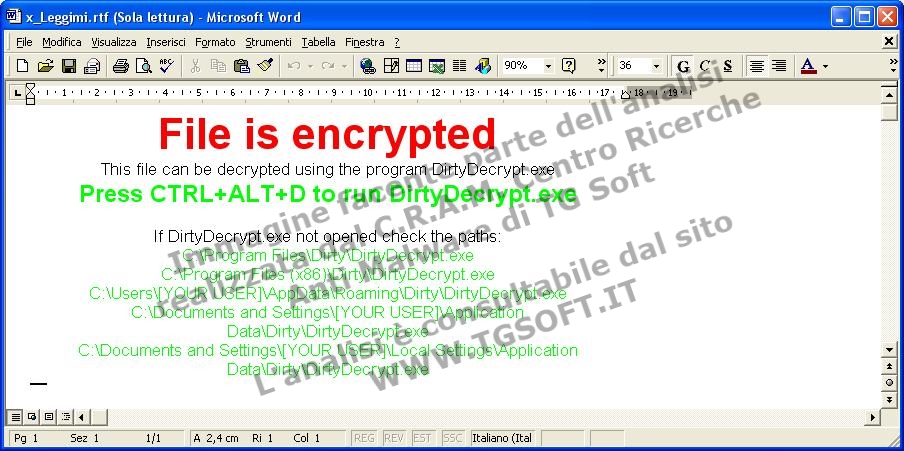

Esempio di documento RTF crittografato dal trojan:

Se eseguito il

Trojan.Win32.DirtyDecrypt.B, visualizza la seguente schermata:

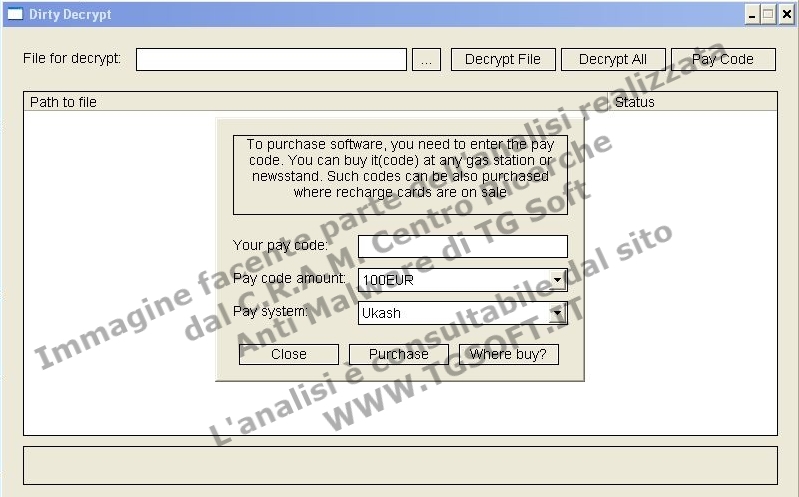

Per la loro decrittografazione chiede la seguente somma da pagare in base alla valuta scelta:

I metodi di pagamenti utilizzati sono:

- Ukash

- PaySafeCard

- MoneyPak

Il

Trojan.Win32.DirtyDecrypt.A si collega al seguente dominio (ad Amsterdam) per convalidare il pagamento:

viweabkkfe.com

Rimozione:

Il

Trojan.Win32.DirtyDecrypt.A viene rimosso da

VirIT eXplorer dalla versione 7.4.48.

Nella prima versione era presente una falla attraverso la quale si poteva decrittografare i file senza pagare la somma richiesta.

Purtroppo

nelle versioni successive la falla è stata corretta da chi ha scritto il malware e non è più possibile recuperare i file crittografati con procedure alternative.

Per alcuni tipi di file è possibile recuperare una parte del file stesso, perdendo però alcune informazioni che ne potrebbero compromettere il corretto funzionamento.