Chiunque di noi utilizzi un indirizzo email, personale o lavorativo, si trova ogni giorno a che fare con decine, se non centinaia, di email indesiderate.

Quando i nostri filtri antispam, presenti ormai su tutti i client di posta moderni o forniti direttamente a monte dagli ISP, riescono a fare il loro dovere non ci si accorge nemmeno di quanto il volume di queste mail stia aumentando.

È stato stimato che circa il 97% del traffico email mondiale sia formato da email indesiderate, spam, scam, ecc.

Purtroppo, non sempre i filtri antispam identificano correttamente questo tipo di messaggi e non sempre questi messaggi sono innocuo spam, quindi semplice pubblicità indesiderata. Negli ultimi mesi l'email sta tornando in voga tra i diffusori di malware per raggiungere un alto numero di utenti e ci si ritrova ad avere a che fare, volenti o nolenti, con email truffa che trasportano virus e cercano in ogni modo di prendere alla sprovvista l'incauto destinatario.

Un recente messaggio di quest'ultima categoria è portatore di nuove infezioni per i nostri PC.

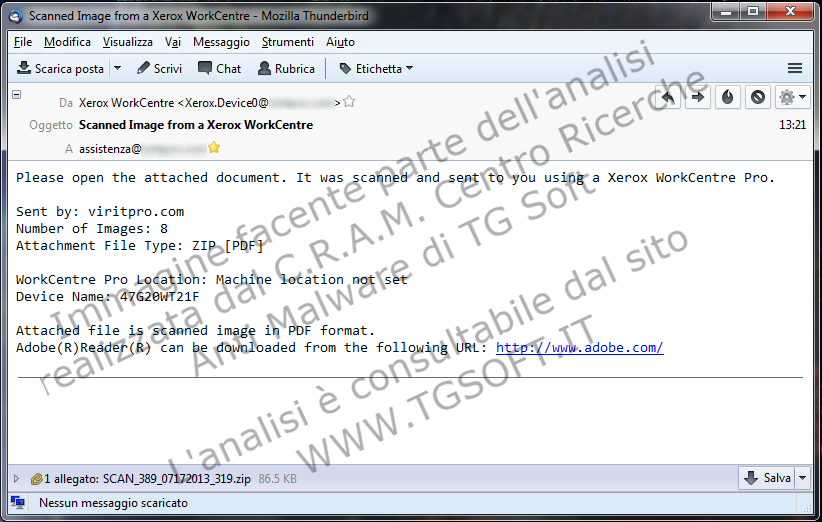

La mail ricevuta presenta l'oggetto "Scanned Image from a Xerox WorkCentre". Il corpo della mail è popolato da differenti informazioni fasulle, tra le quali figurano indicazioni fuorvianti sul contenuto del file allegato (.zip) spacciato come PDF ma contenente l'eseguibile del virus.

All'interno del file zippato si trova l'eseguibile "SCAN_389_07172013_319.exe" che se avviato inizia a:

1) ricercare credenziali d'accesso per molteplici applicazioni di tipo FTP e posta elettronica. Esempi dei software ricercati sono:

- CuteFTP

- FlashFXP

- FileZilla

- Bullet Proof FTP

- SmartFTP

- TurboFTP

- FTPExplorer

|

- SecureFX

- FTPRush

- BitKnex

- ClassicFTP

- LeapFTP

- NetDrive

- Mozilla Firefox

|

- Comodo

- RockMelt

- BlazerFtp

- 3D-FTP

- Robo-FTP 3.7

- NovaFTP

- BatMail

|

2) ricercare chiavi di registro con nomi utente, password e impostazioni dei server SMTP e POP3

- HKCU\Software\Microsoft\Internet Account Manager\Accounts\00000001 (Outlook ver. 6)

- HKCU\Software\Microsoft\Internet Account Manager\Accounts\Active Directory GC

- HKCU\Software\Microsoft\Internet Account Manager\Accounts\Bigfoot

- HKCU\Software\Microsoft\Internet Account Manager\Accounts\VeriSign

- HKCU\Software\Microsoft\Internet Account Manager\Accounts\WhoWhere

Nome file: SCAN_389_07172013_319.exe

Dimensione: 161.280 byte

MD5: F27660B726DA76F618A287D7028FE7BF

Intercettato da Vir.IT eXplorer come Trojan.Win32.Banker.VJ

Il Trojan.Win32.Banker.VJ tenta in sequenza connessioni verso siti web legittimi ma compromessi:

62.149.xxx.xxx GET file Twe.exe

Dimensione: N/A

MD5: N/A

[File non più disponibile, rimosso dal sito]

62.39.xxx.xxx GET file zKo.exe

Dimensione: 315.392 byte

MD5: 0AC084B9FA597C74EA1260ED054B126E

Intercettato da Vir.IT eXplorer come Trojan.Win32.Banker.VK

Successivamente, il Trojan.Win32.Banker.VJ, crea una copia del file appena scaricato (in questo caso zKo.exe) modificando gli ultimi 508 byte e lo mette in esecuzione automatica nella chiave RUN dell'utente corrente:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[nome casuale] = %UserProfile%\Dati applicazioni\[nome casuale]\[nome casuale].exe

Dimensione: 315.392 byte

MD5: 3BB81F4AB5B1BFCE1BE1E0C437731995

Intercettato da VIr.IT eXplorer come Trojan.Win32.Banker.VK

Il file scaricato da internet (zKo.exe) non è più necessario al Trojan.Win32.Banker.VJ, perciò crea un file batch per assicurarsi che venga eliminato.

@echo off

:d

del "C:\Documents and Settings\[nome utente]\[percorso d'esecuzione]\zKo.exe"

if exist "C:\Documents and Settings\[nome utente]\[percorso d'esecuzione]\zKo.exe" goto d

del /F "C:\DOCUME~1\[nome utente]\IMPOST~1\Temp\[nome casuale].bat"

Il Trojan.Win32.Banker.VJ termina la contaminazione del PC rimuovendo se stesso dalla cartella in cui è stato eseguito e mette un ulteriore file in esecuzione automatica, sempre dentro la chiave RUN dell'utente corrente.

HKCU\Microsoft\Windows\CurrentVersion\Run

[nome file]=%userprofile%\[nome casuale].exe

%userprofile%\[nome casuale].exe

Dimensione: 41948 byte

MD5: BF7294127F4853A56DBA1D5EC023DC76

Intercettato da Vir.IT come Trojan.Win32.Zyx.WA

Infine, il malware aggiunge al registro dentro la chiave RUN di HKLM il percorso errato del file regedit di windows:

HKLM\Microsoft\Windows\CurrentVersion\Run

[Regedit32] = C:\Windows\system32\regedit.exe

Su Windows Vista, 7 e 8, questa modifica creerà l'effetto di eseguire l'Editor del registro di Sistema pur essendoci il percorso sbagliato. Non si è riscontrato questo tipo di comportamento in versione precedenti dei sistemi operativi Microsoft.

Il

C.R.A.M. di

TG Soft SCONSIGLIA VIVAMENTE di aprire file allegati ad email da parte di sconosciuti e ovviamente di diffidare da email che riguardano premi, denaro regalato, viaggi non prenotati, buoni sconto ecc...

Inoltre, se in allegato alla mail fosse presente un file zip, controllare sempre che non sia un Applicazione (quindi un file eseguibile con estensione .exe, .bat, .cmd, .scr ecc) camuffata da altro tipo di file utilizzando una falsa icona per passare inosservato.

|

Per combattere questo tipo di minacce, la TG Soft rende disponibile la versione gratuita di Vir.IT eXplorer, ovvero la versione Lite, costantemente aggiornata per difendersi dai virus/malware di nuova generazione senza il bisogno di disinstallare l'antivirus già presente e per aumentare quindi il livello di sicurezza dei propri computer senza dover rinunciare alle prestazioni e alle proprie abitudini. |