Allo

SMAU 2013 di Padova tenutosi in Aprile, il

C.R.A.M. (

Centro Ricerca Anti-Malware) presentò un

report dettagliato su due nuove infezioni che tennero in scacco gli utenti italiani – e non solo – identificate come

FakeGDF e

ZeroAccess.

Una nuova infezione che sfrutta tecniche simili di mining a quelle impiegate da

ZeroAccess è ora comparsa sulla scena italiana.

ZeroAccess oltre alle attività di

pc click-fraud e download di nuovi malware quali:

fraudtool,

trojan clicker e

ransomware (

FakeGDF) presenta una peculiarità: sfruttando un esercito di computer compromessi, utilizza la loro potenza di calcolo per un'attività nota come: Bitcoin mining.

Il Bitcoin è una moneta elettronica creata nel 2009 da un anonimo conosciuto solo con lo pseudonimo di Satoshi Nakamoto, questa valuta non è monopolizzata dalle banche ma è invece distribuita uniformemente attraverso la rete.

ZeroAccess, sfruttando la potenza di calcolo di tutti i computer infetti, fa eseguire loro calcoli computazionali complessi, per ogni calcolo effettuato con successo si riceve una ricompensa in Bitcoin che può essere convertita, in un secondo momento, in valuta diversa (USD, Euro, etc.).

Il

Trojan.Win32.Agent.EDM condivide con

ZeroAccess la struttura di sfruttamento dei computer compromessi, a differenza di Bitcon però, il

Trojan.Win32.Agent.EDM si assicura un guadagno costante utilizzando il Litecoin mining.

La valuta Litecoin dal punto di vista tecnico è identica al Bitcoin, la creazione e il trasferimento di questa moneta digitale si basa su un protocollo crittografico open source.

Il

Trojan.Win32.Agent.EDM sfrutta la valuta Litecoin in quanto il mining può essere eseguito con efficienza anche dai comuni computer in possesso del consumatore.

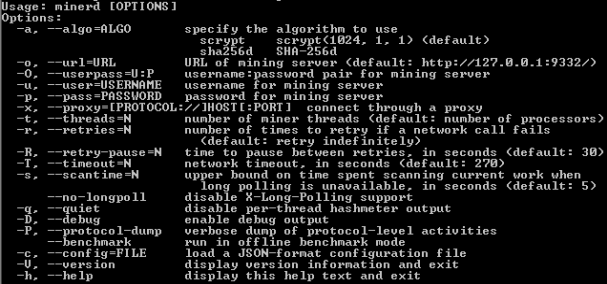

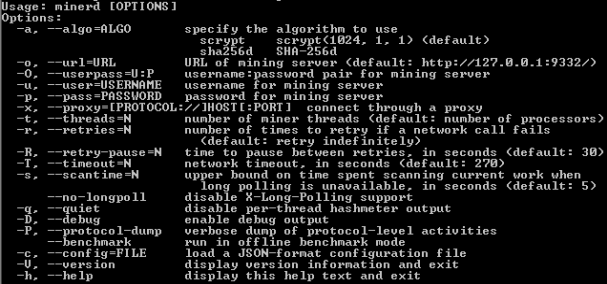

L'algoritmo di mining utilizzato da Litecon è basto su

scrypt, questo approccio favorisce l'utilizzo di un miner su normali computer e tra le più comuni GPU senza appesantire sensibilmente le risorse della macchina.

L'attività condotta dal

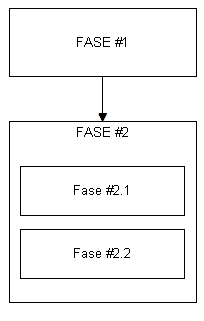

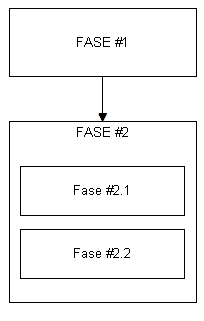

Trojan.Win32.Agent.EDM può essere divisa in diverse fasi:

|

FASE #1

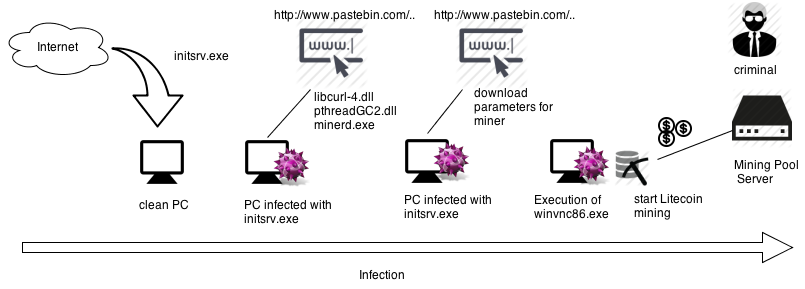

Sul PC della vittima viene posto in esecuzione automatica il file initsrv.exe aggiungendolo al percorso:

C:\Documents and Settings\Utente\Menu Avvio\Programmi\Esecuzione automatica\initsrv.exe

FASE #2

initsrv.exe viene avviato dal dropper che lo ha salvato sul PC

Fase 2.1:

Appena eseguito, initsrv.exe, verifica se nella directory %Systemroot%/system32/ sono già presenti i file:

- libcurl-4.dll

- pthreadGC2.dll

- minerd.exe

Se non trovati, procede al download della pagina

http://pastebin.com/raw.php?i=sw[XXXXXXXX]

dalla quale estrae gli URLs di ciascun file cercato nella prima fase di avvio.

|

|

Pastebin, nota applicazione web che permette agli utenti di condividere frammenti di testo in maniera pubblica, è sfruttato dal

Trojan.Win32.Agent.EDM per leggere ed estrarre con appositi array le stringhe della pagina.

Come mostrato nell'immagine, ogni riga è costituita da

[nome file] :: URL

Se

[nome file].exe / .dll non viene trovato nel PATH

%SystemRoot%/system32/, il

Trojan.Win32.Agent.EDM contatta l'URL associato e procede al download del file.

Se tutti e tre i file cercati sono presenti, la variabile

check_passed, utilizzata per gestire l'esito positivo o meno della ricerca, è rimasta uguale a True, permettendo al programma malevolo di avanzare con l'esecuzione dell'ultima porzione di codice.

|

| infection flow |

Se tutti e tre i file sono stati trovati / scaricati correttamente, si attiva l'ultimo gruppo di istruzioni

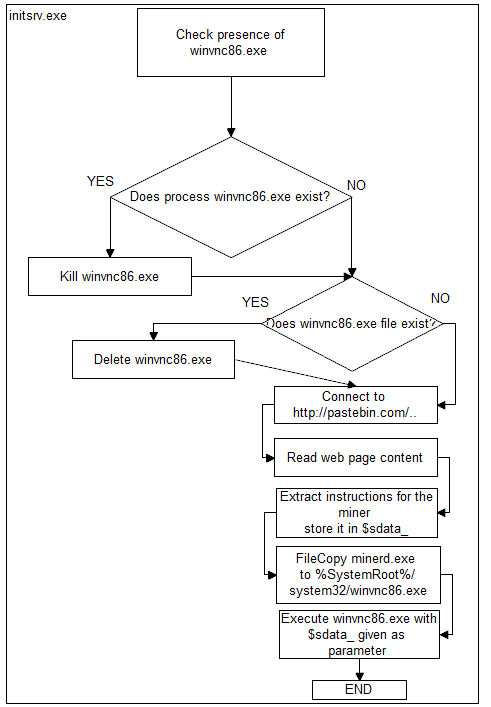

Fase 2.2:

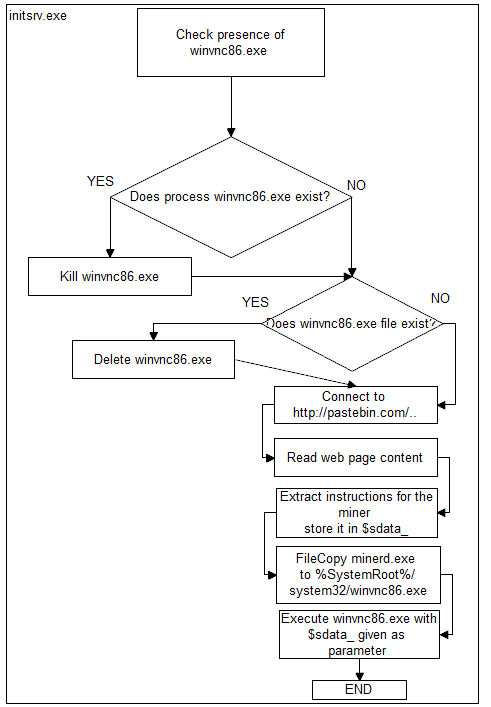

initsrv.exe esegue controlli in sequenza per verificare la presenza del file e del processo winvnc86.exe

- Controlla in memoria la presenza del processo winvnc86.exe, se esiste ne termina l'esecuzione;

- Controlla in %SystemRoot%/system32/ la presenza di winvnc86.exe, se presente lo elimina.

Dopo le due verifiche, legge il contenuto della pagina

http://pastebin.com/raw.php?i=sw[XXXXXXXXXXXXXX]

(il link è diverso da quello contattato precedentemente), dalla web page richiesta estrae una stringa di istruzioni che viene memorizzata in una variabile

sdata_.

|

Legenda dei comandi scaricati:

|

Utilizzando la funzione

FileCopy, initsrv.exe preleva il file minerd.exe da

%SystemRoot%/system32/ e crea una copia in

%SystemRoot%/system32/ rinominando il file originale in

winvnc86.exe

L'ultimo gruppo di istruzioni avvia

winvnc86.exe passando come parametro la variabile

sdata_ contenente le istruzioni con cui avviare il miner.

|

| infection flow |

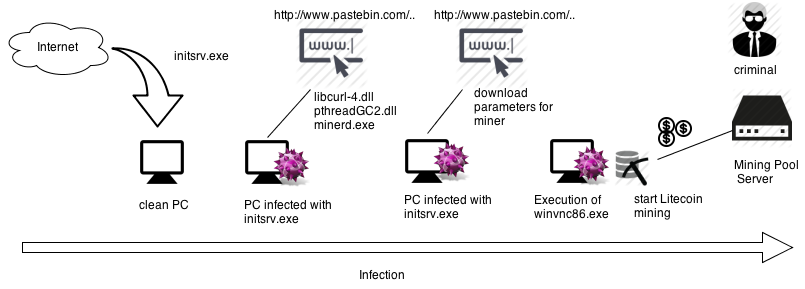

Quando

Trojan.Win32.Agent.EDM (

initsrv.exe) termina la sua esecuzione in maniera corretta, riesce ad eseguire il miner spacciando il programma come un software legittimo dal nome

winvnc86.exe

Nonostante il programma minerd.exe scaricato durante l'infezione risulti essere legittimo e il codice sorgente è disponibile liberamente su soruceforge.net, vien rilevato da

Vir.IT eXplorer come

Trojan.Win32.Agent2.BHTO , questo perché nei diversi casi analizzati nei laboratori della

TG Soft si è notante che winvnc86.exe (alias minerd.exe) è sempre associato all'infezione

Trojan.Win32.Agent.EDM.

Ad ogni riavvio del PC infetto, il

Trojan.Win32.Agent2.BHTO viene eseguito e il ciclo sopra descritto si ripete:

- Controllo dei file per avviare con successo il Litecoin mining;

- Se i file non esistono, download degli stessi;

- Kill del processo winvnc86.exe / eliminazione del file winvnc86.exe;

- Download parametri per l'avvio del miner;

- Copia e rinomina di minerd.exe in winvnc86.exe;

- Avvio di winvnc86.exe con parametri di connessione per il server pool di mining

I server di pool mining sono accessibile da chiunque, è sufficiente creare un account, nella fase di registrazione il criminale dovrà creare due user name e due password.

La prima coppia di user name e password sono utilizzate dal criminale per accedere al server di Pool mining e visualizzare lo stato di guadagno, la seconda coppia invece viene data come parametro a tutti i miner distribuiti durante l'infezione.

Il sistema delle doppie credenziali è stato introdotto per ovvie ragioni di sicurezza, in quanto ciascun miner in esecuzione trasmetterà il proprio user name e password in chiaro.

---------------------------------

CRAM (Centro Ricerche Anti-Malware) di TG Soft