All'attenzione del C.R.A.M. (Centro Ricerche Anti-Malware di TG Soft) è stato sottoposto lo smartphone di un nostro cliente che risultava essere chiaramente affetto da uno o più virus/malware. Abbiamo constatato un comportamento anomalo durante l'utilizzo del dispositivo in questione, nello specifico uno Yashi MySmart OS 5.0 (YP5009).

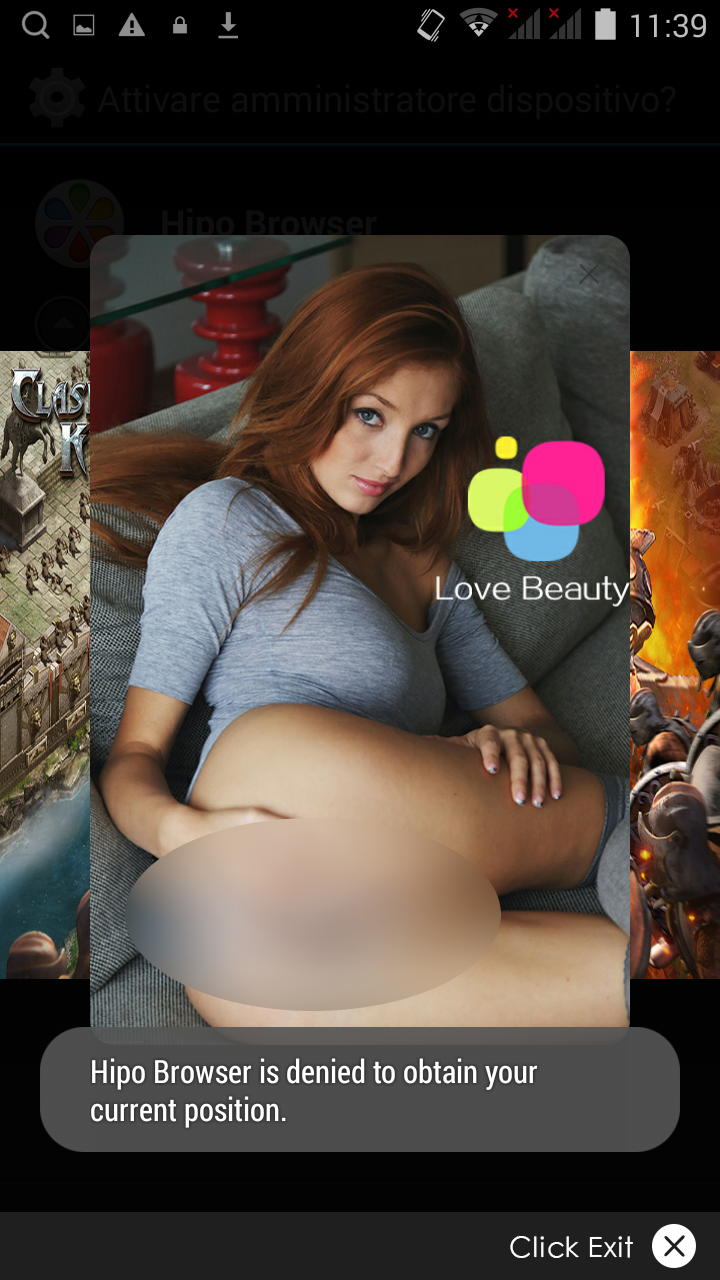

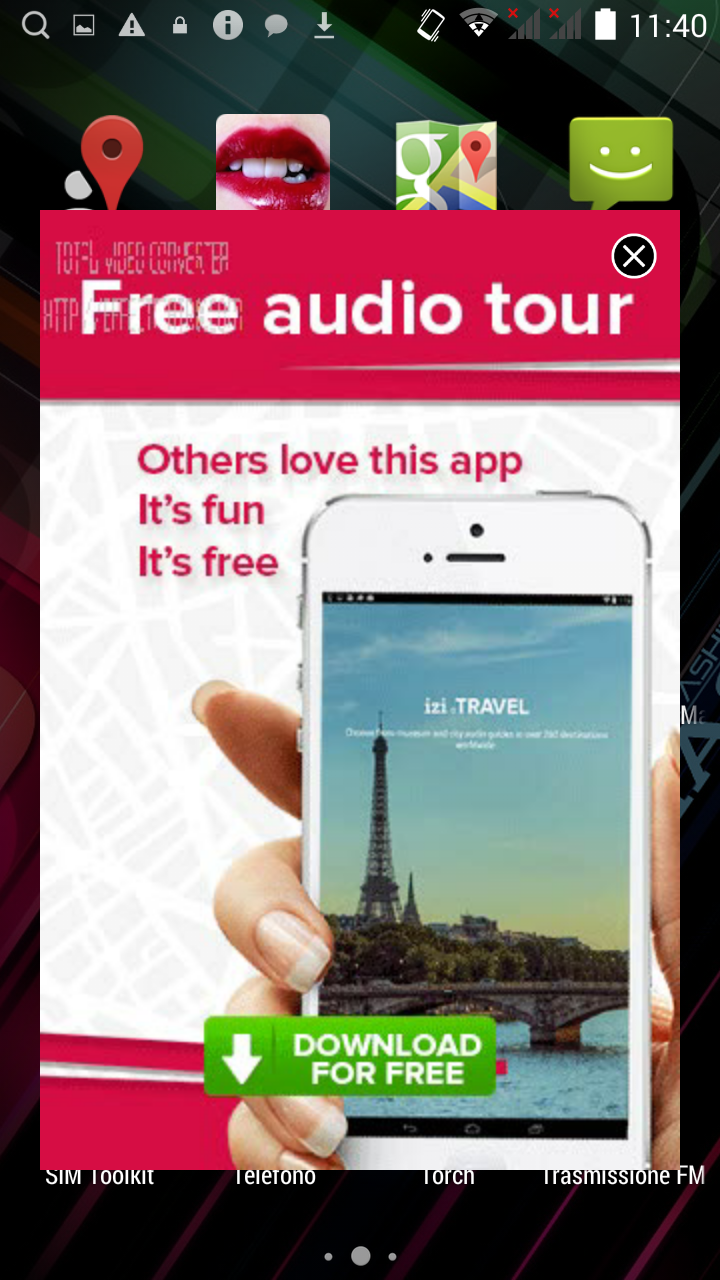

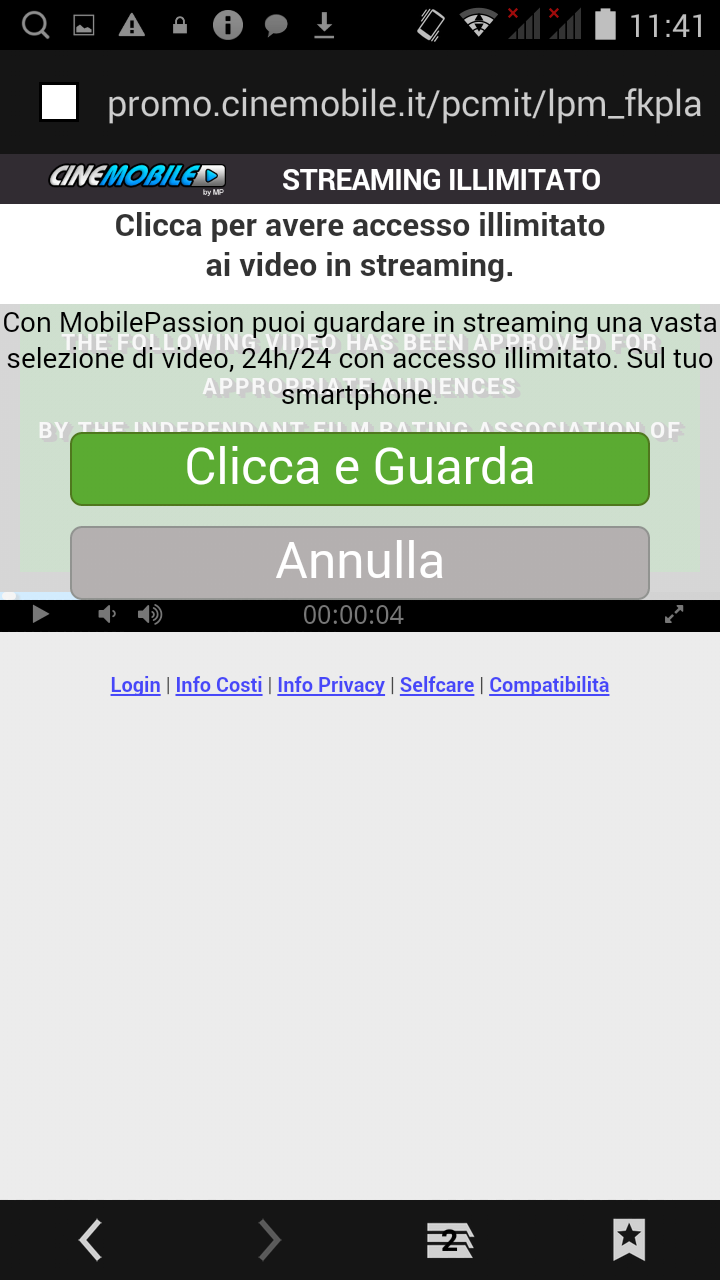

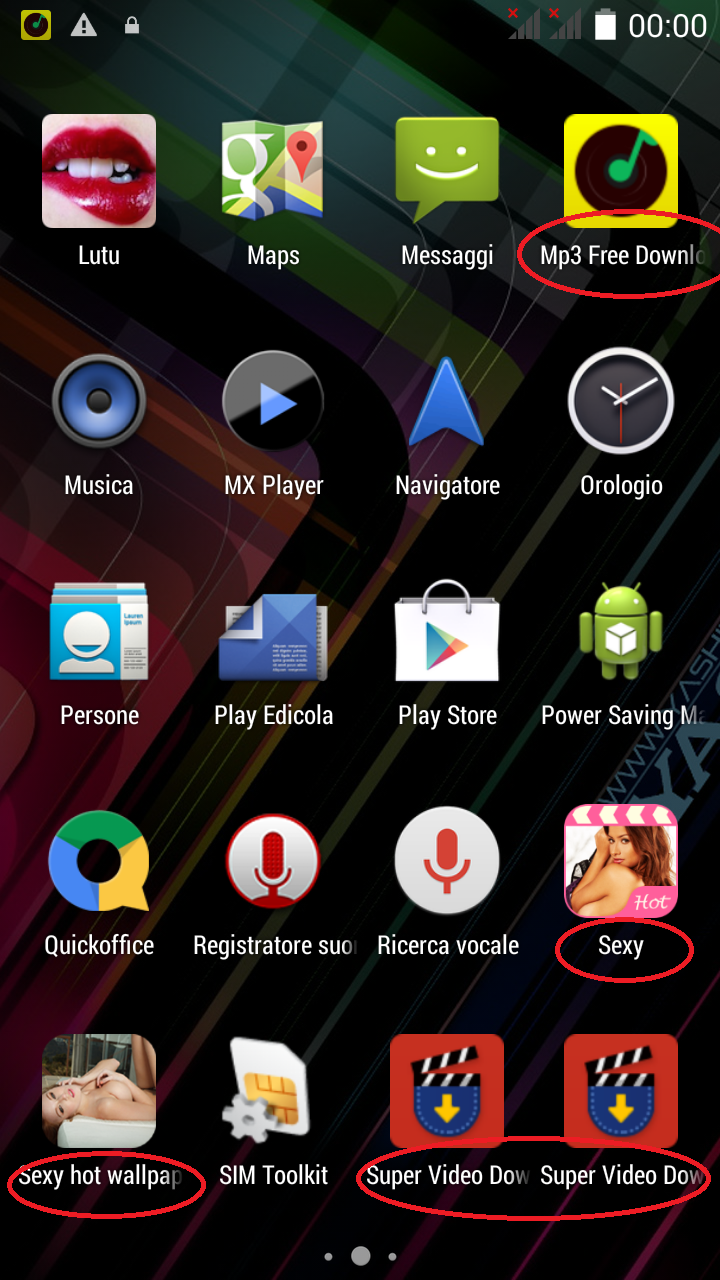

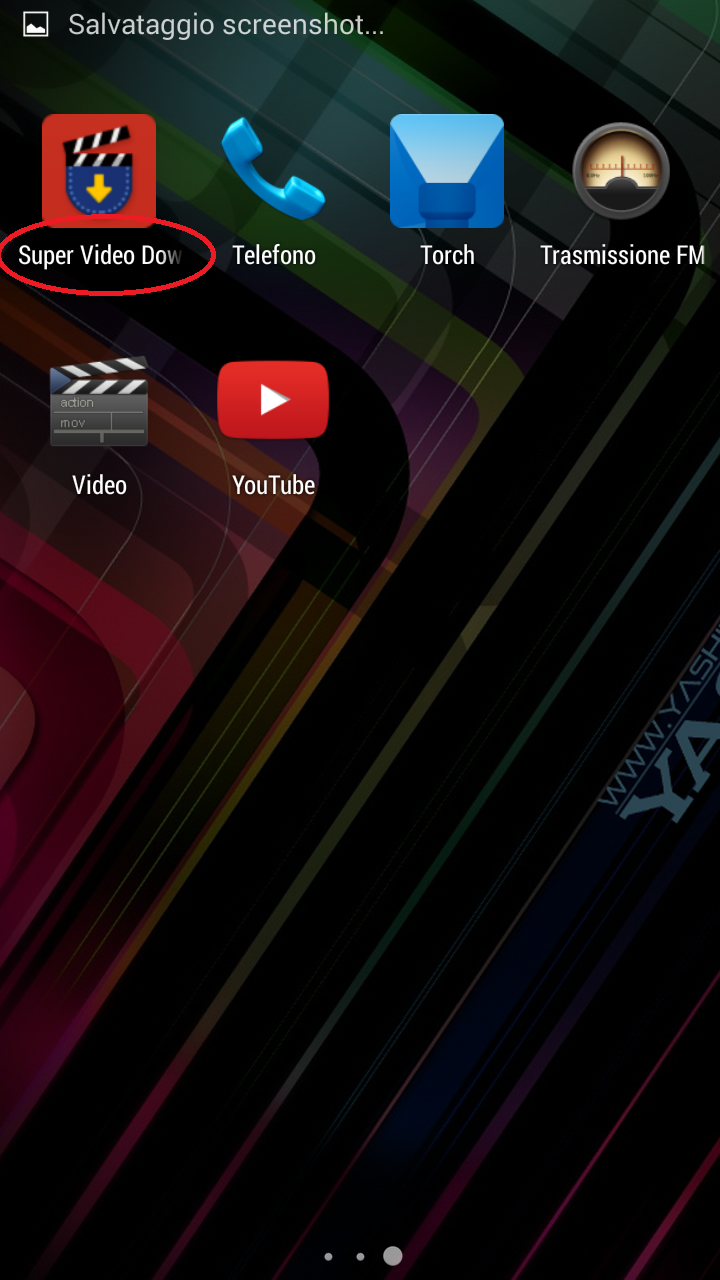

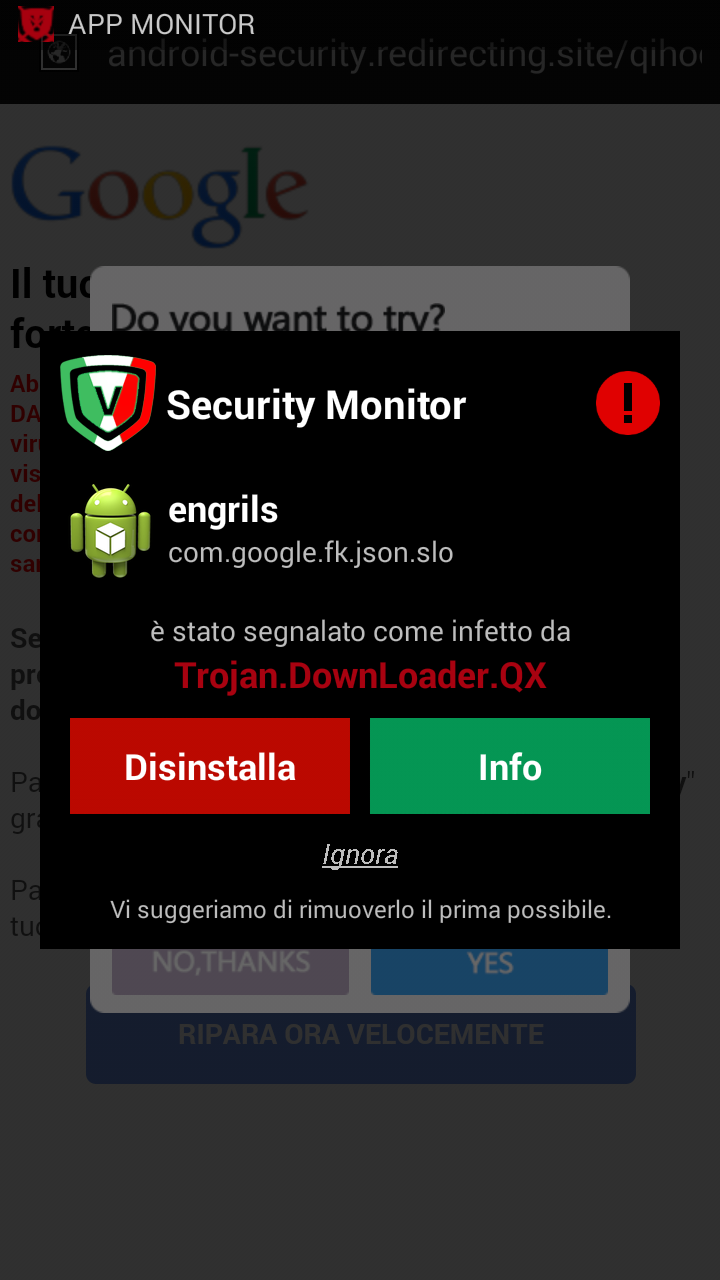

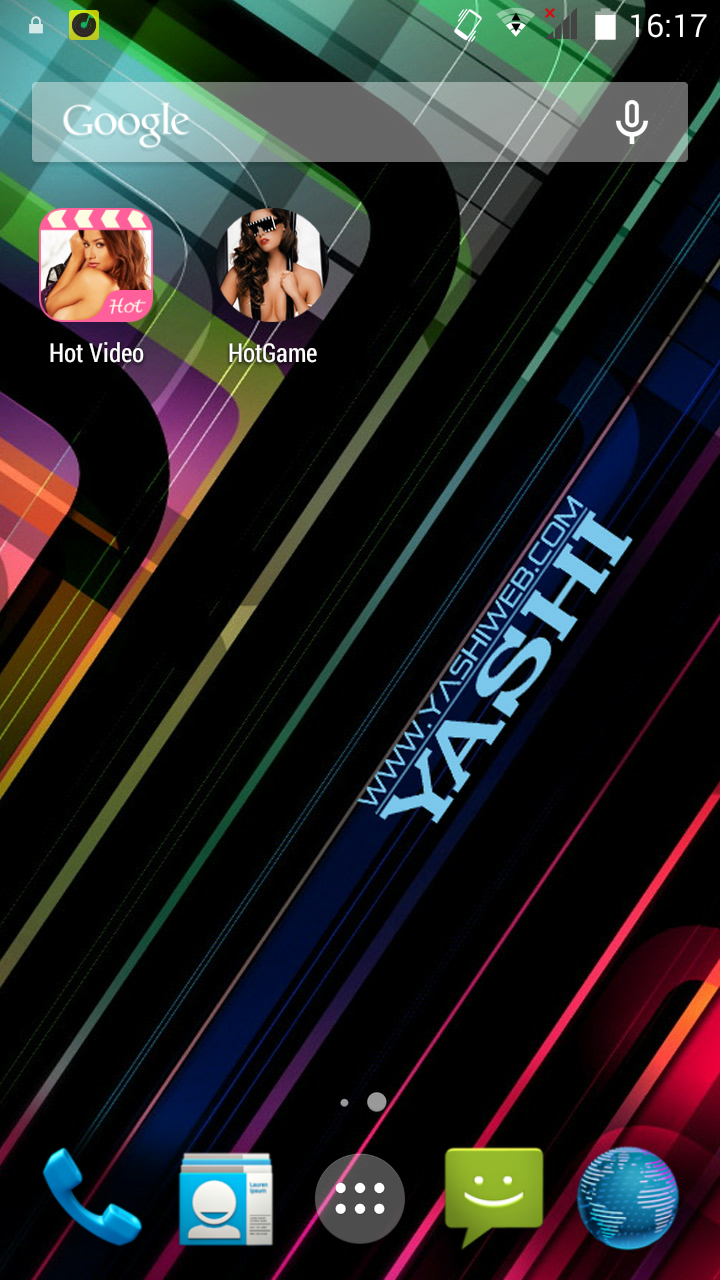

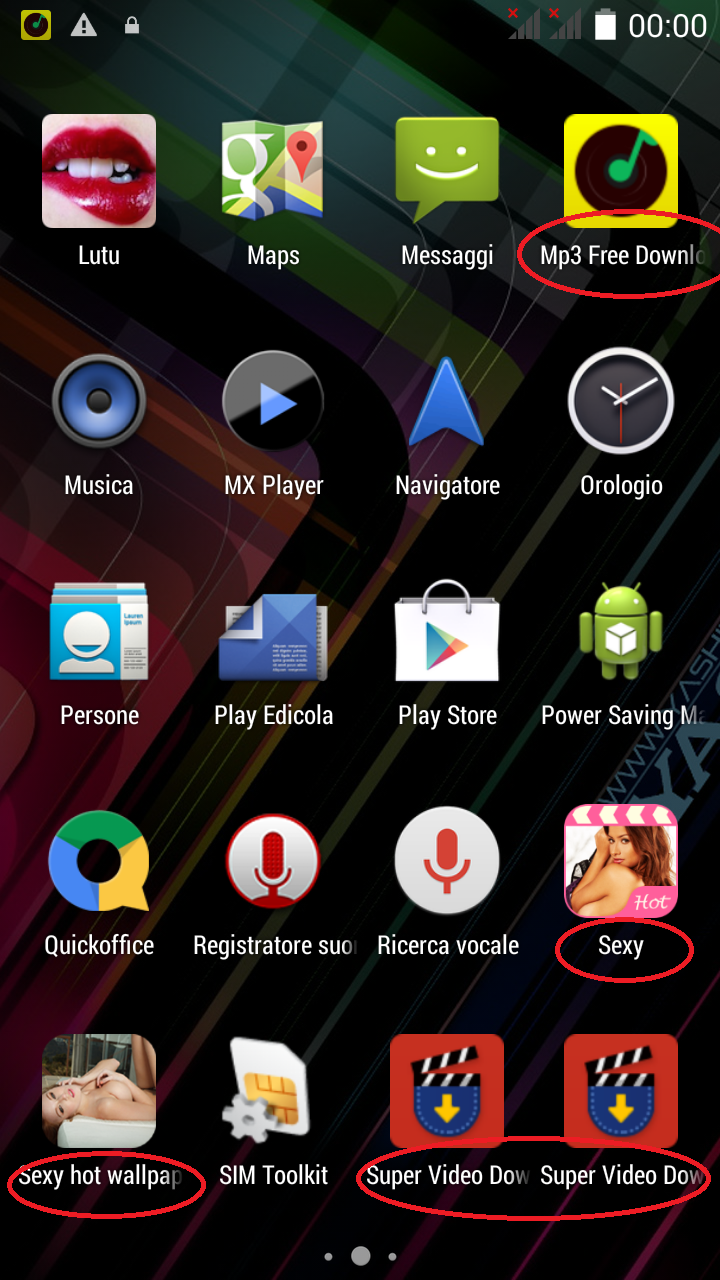

La presenza del malware si evidenziava con la comparsa di shortcuts (ovvero icone che fanno riferimento ad applicazioni installate sul dispositivo) indesiderate ed il caricarsi di banner pubblicitari in maniera del tutto autonoma rispetto alla volontà dell'utente. |

|

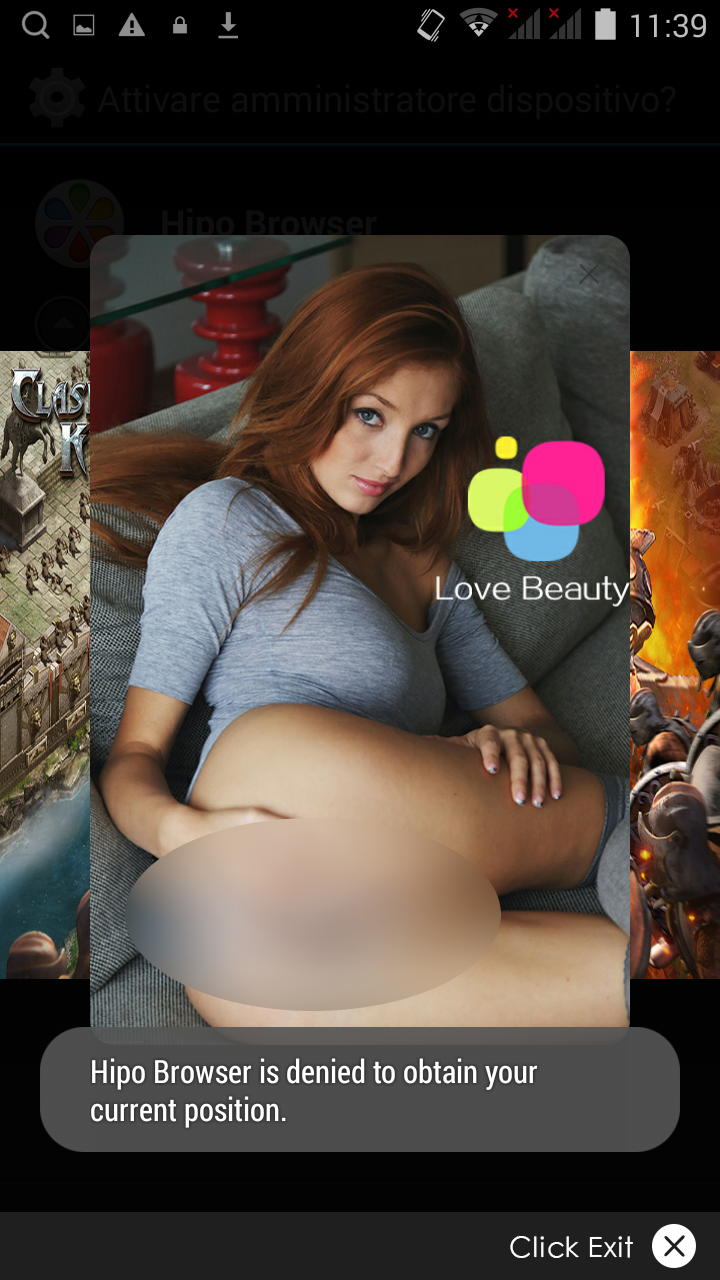

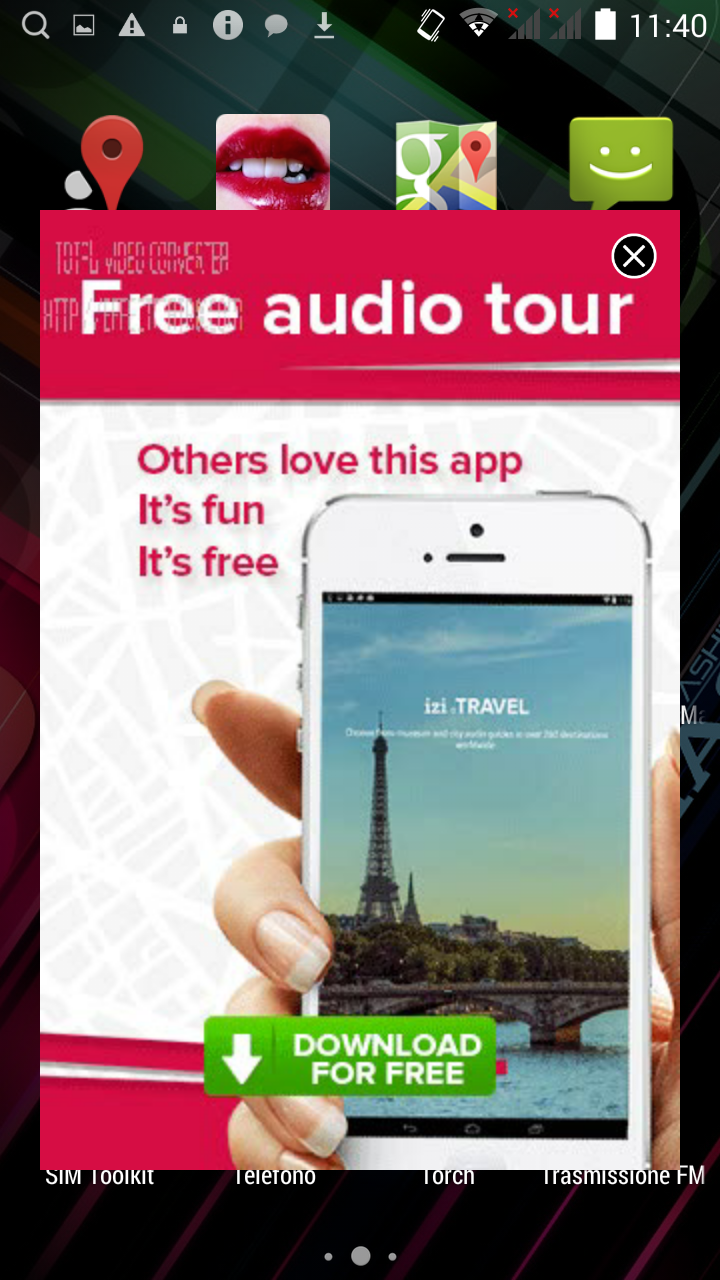

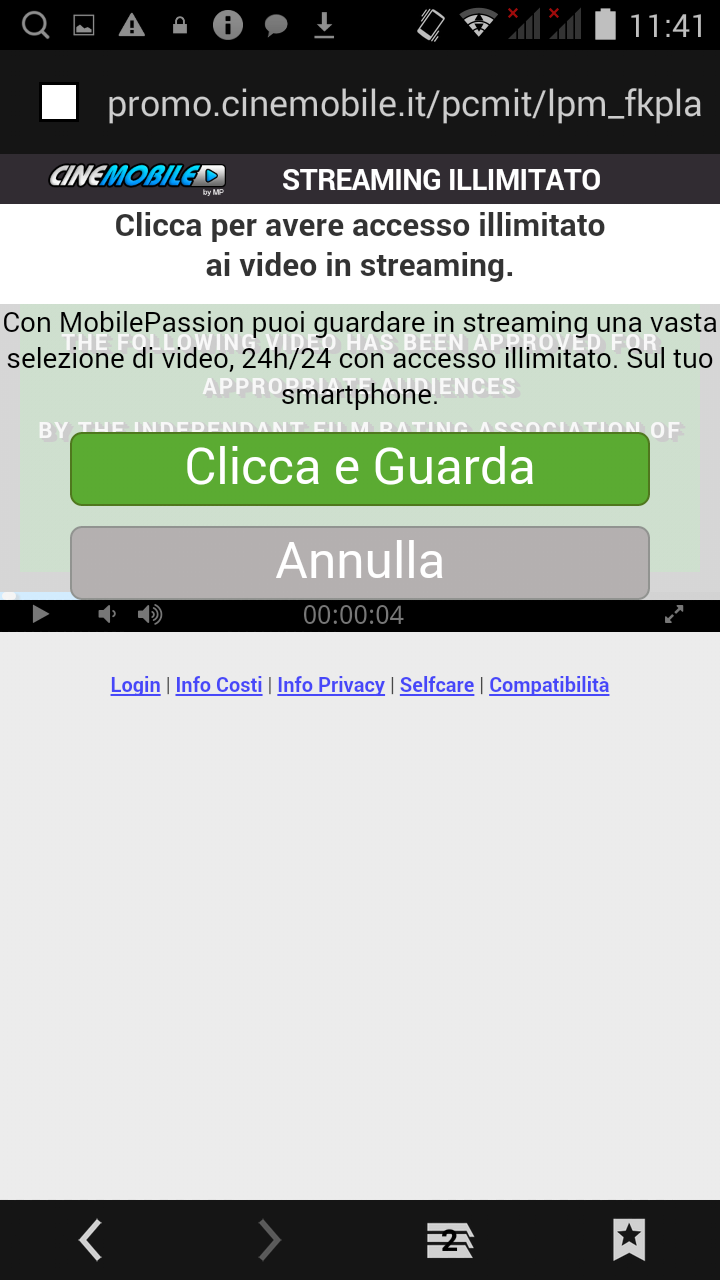

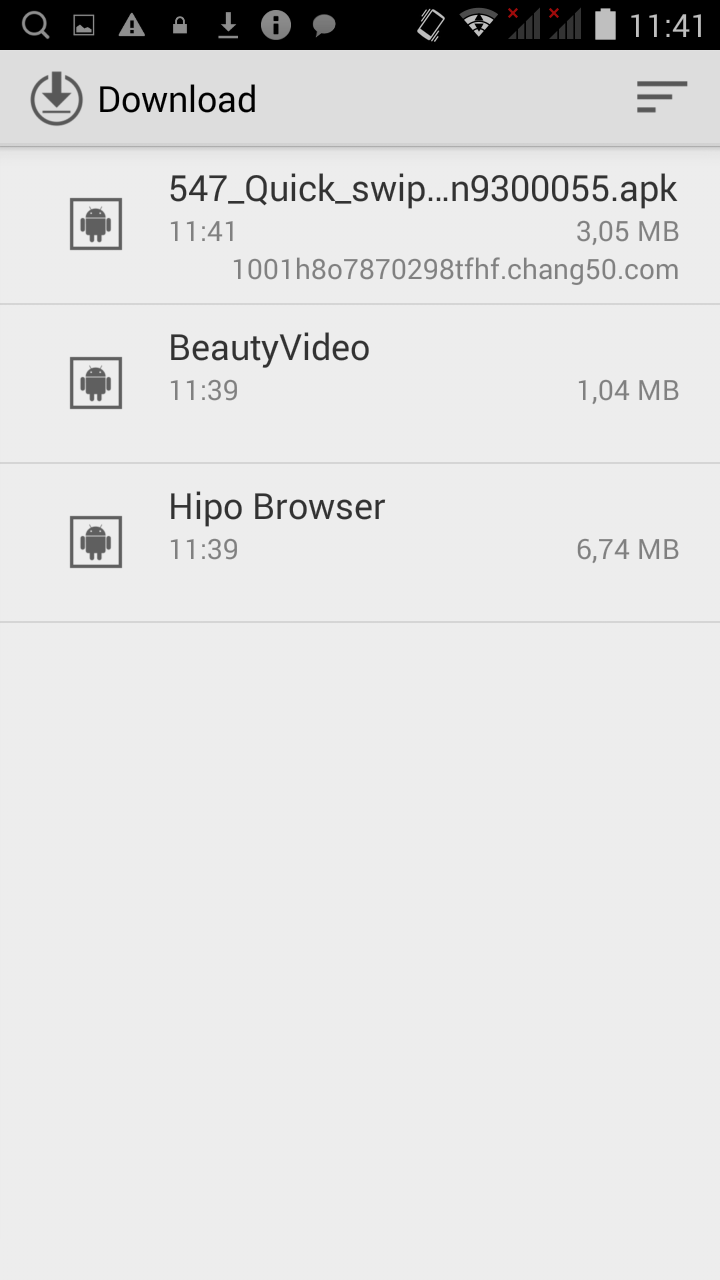

[ - Le immagini raffigurano banner che si aprono automaticamente e le icone delle app che si installano automaticamente - ]

Inoltre si evidenziava uno stress "

fisico" del dispositivo, causato dal malware, che richiedendo un uso massiccio della memoria e del processore, portava frequentemente al riavvio e al passaggio in modalità protezione dello smartphone, con la conseguente impossibilità di utilizzo da parte dell'utente.

In generale il dispositivo risultava bloccato e rispondeva con lentezza ai comandi dell'utente a causa di un susseguirsi di schermate indesiderate che si attivavano in numero esponenziale rispetto al tempo di connessione alla rete, sia essa 3G, 4G o Wi-Fi.

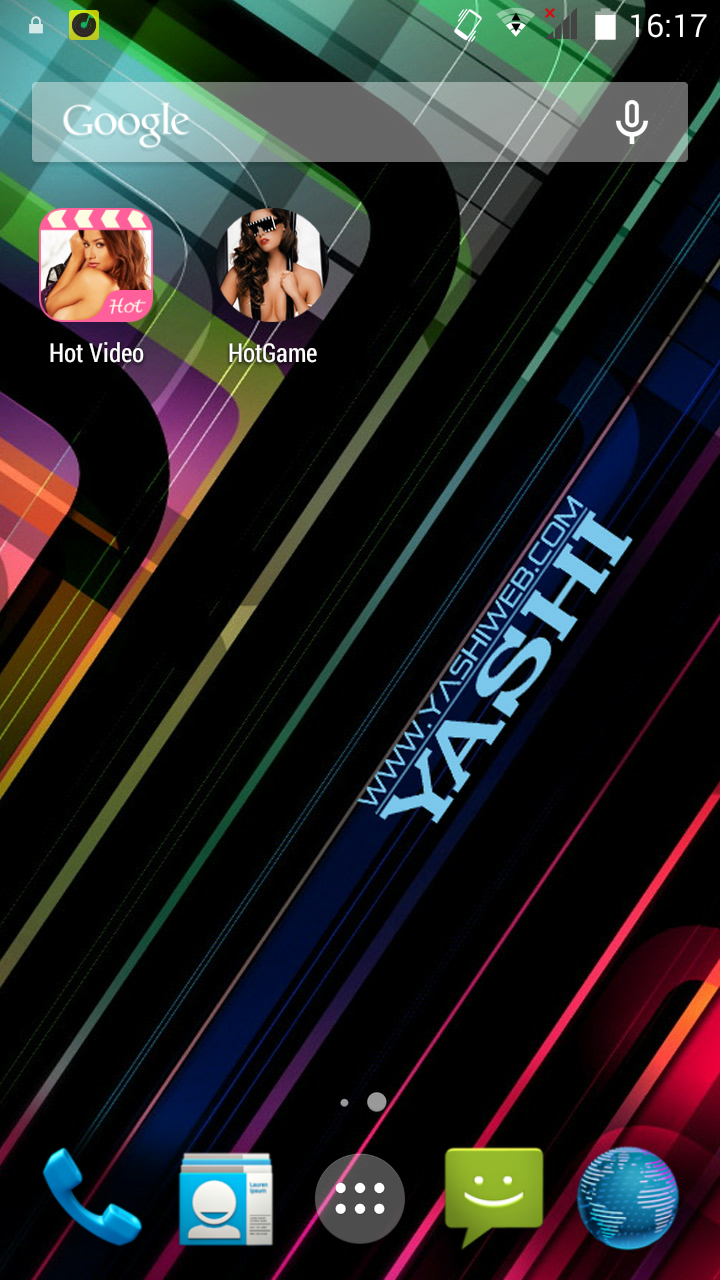

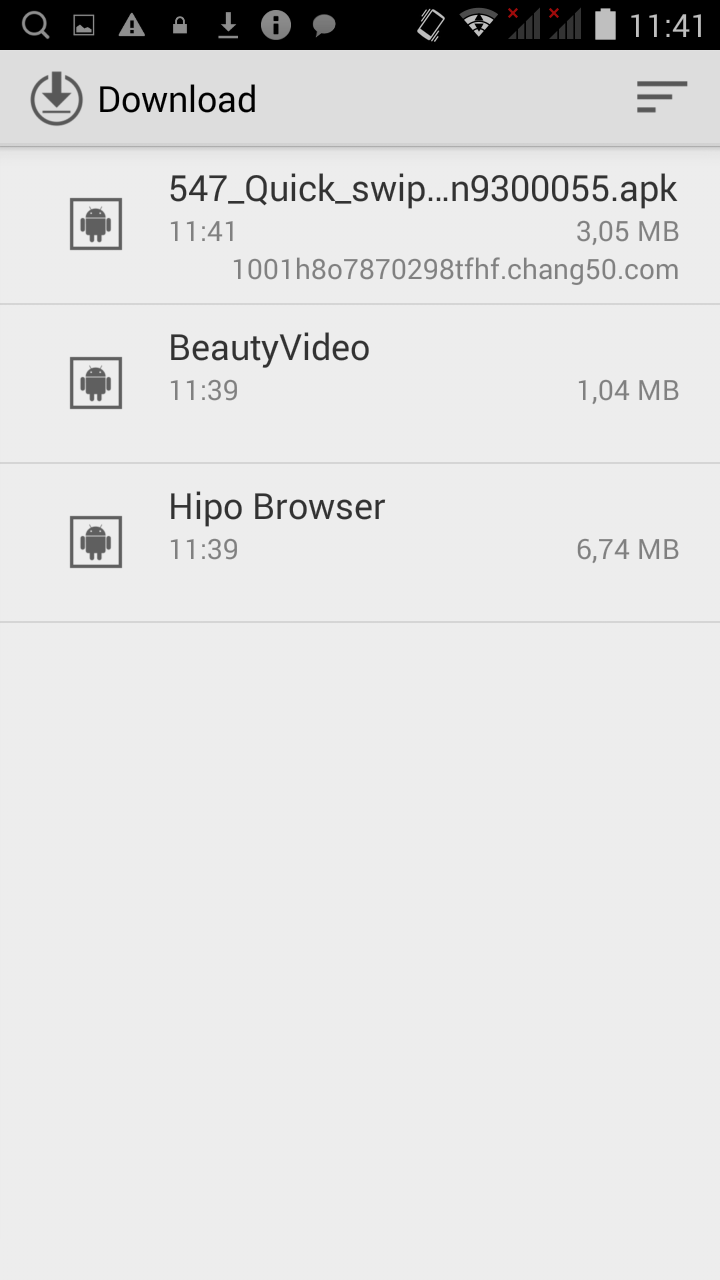

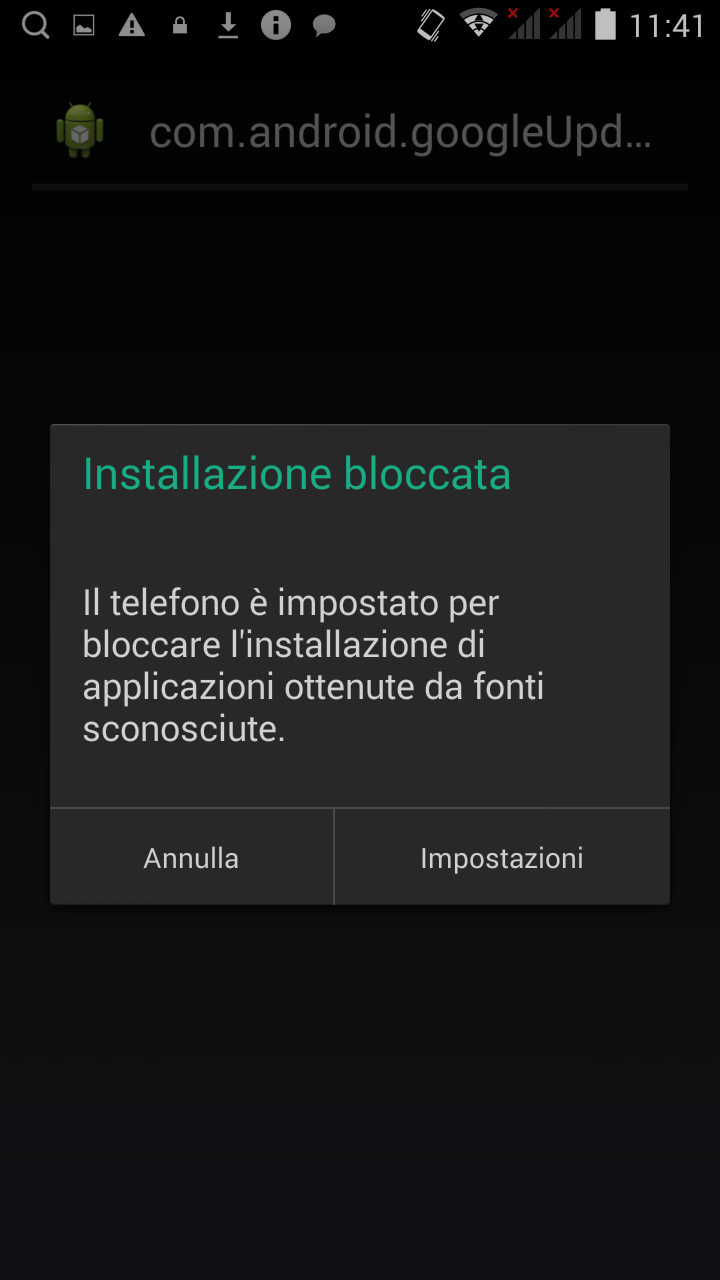

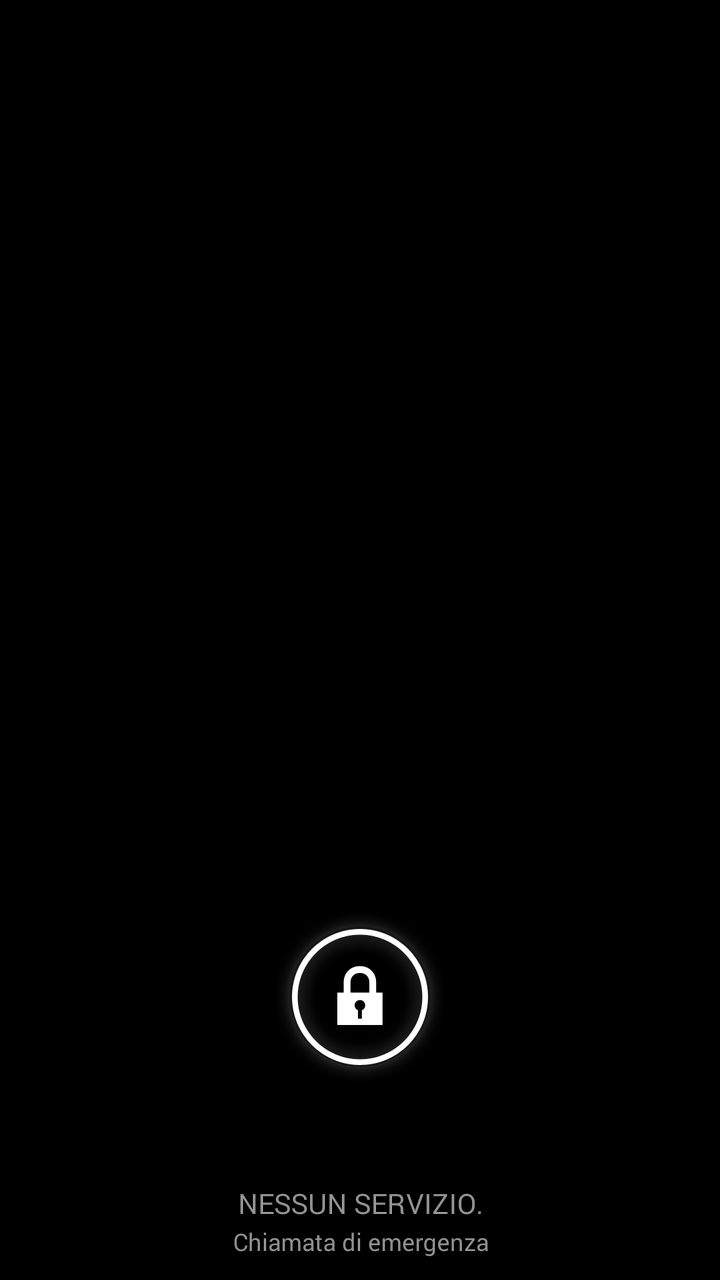

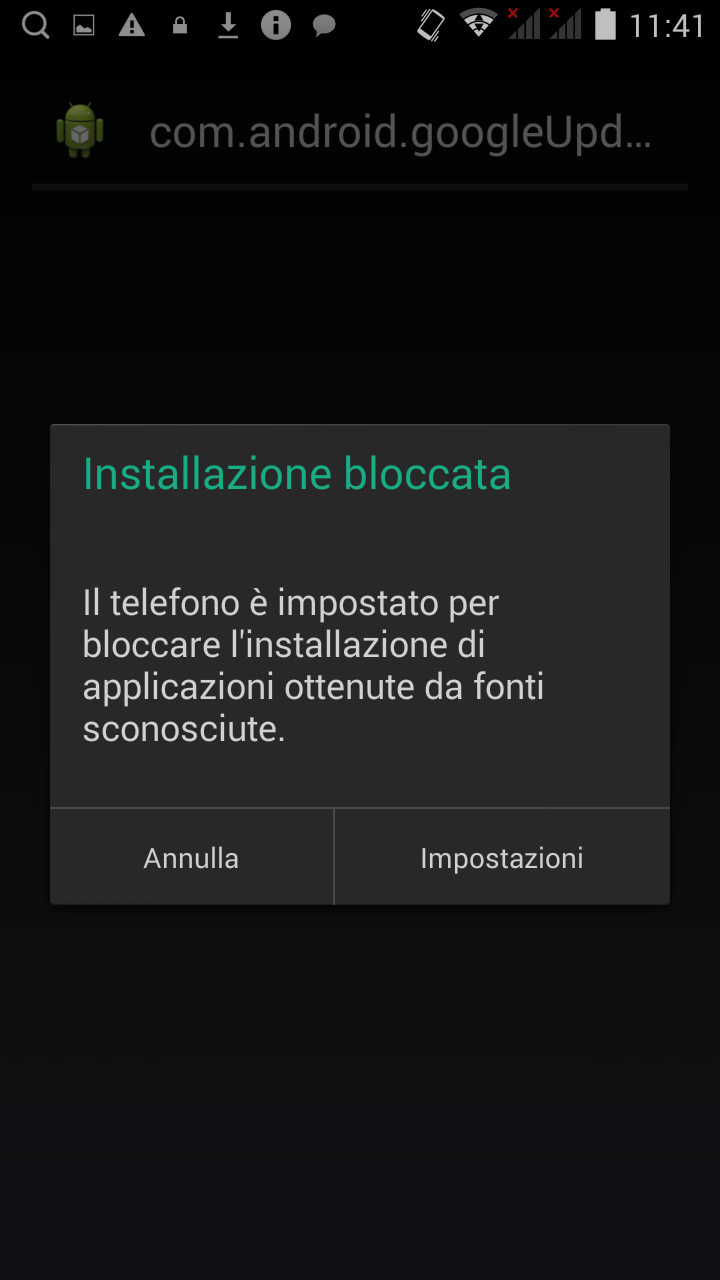

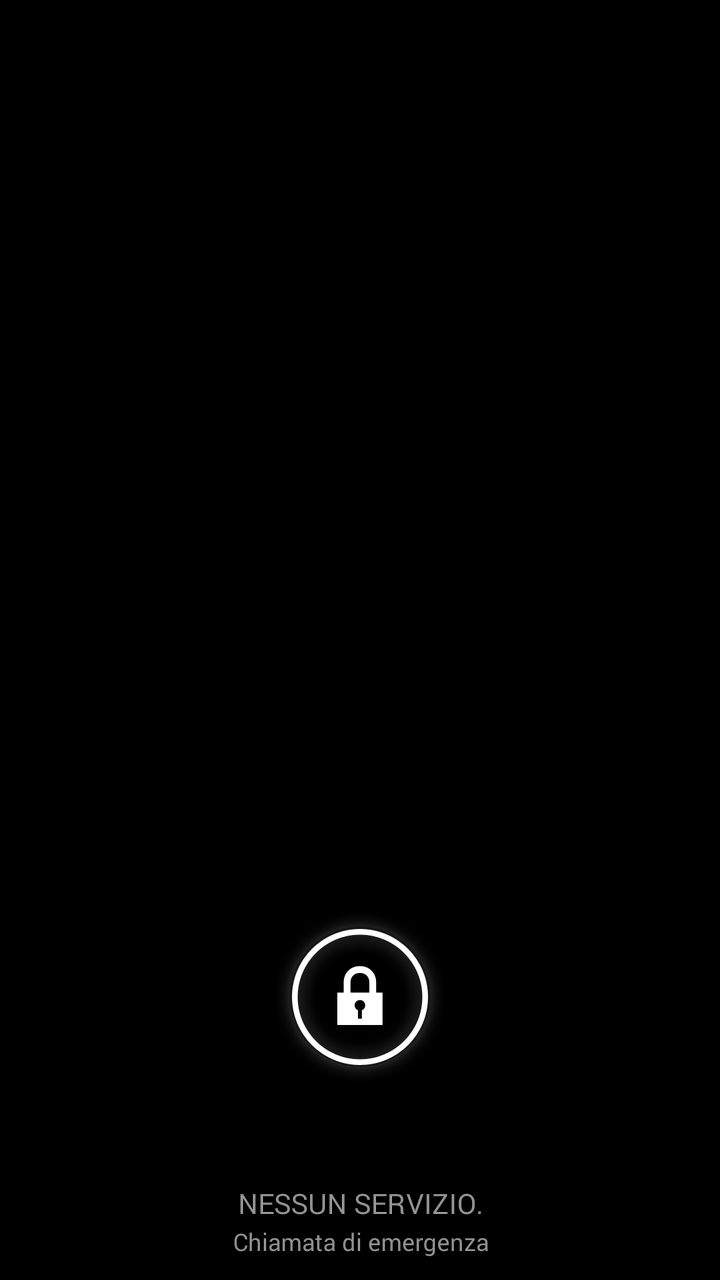

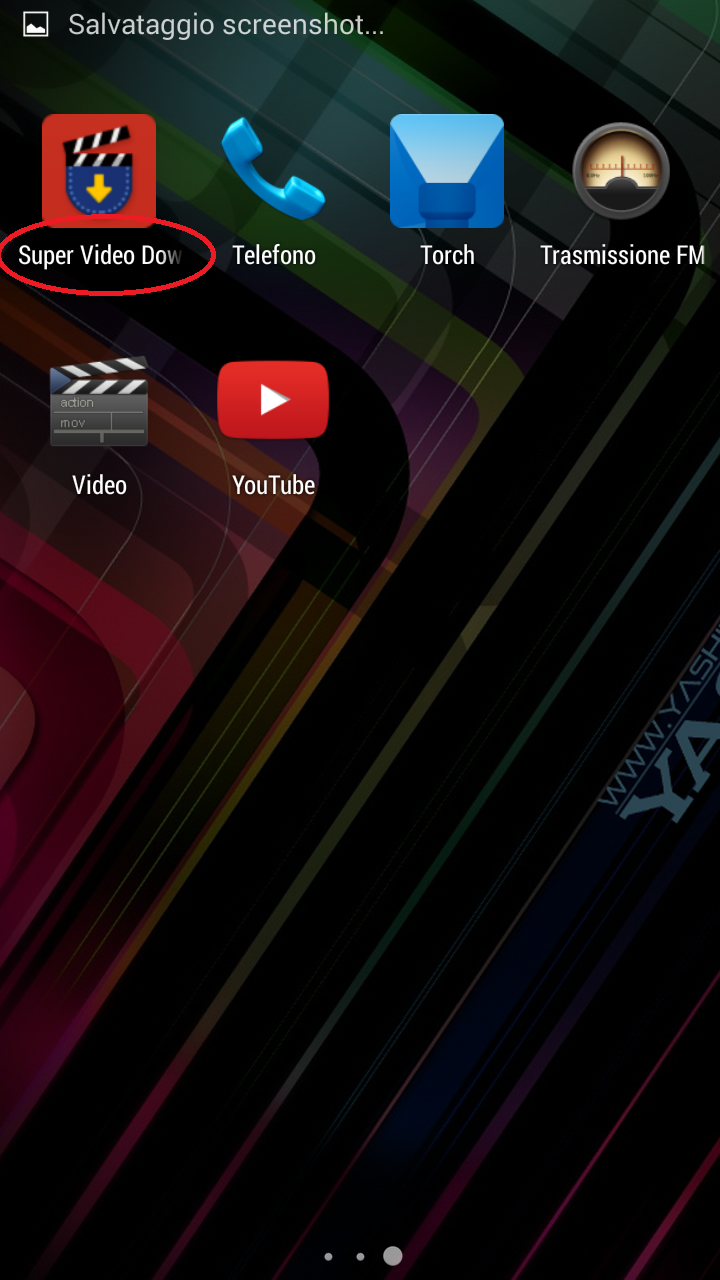

[ - Le prime tre immagini mostrano le app durante il loro download automatico, mentre l'ultima mostra la schermata nel momento in cui lo smartphone è andato in modalità di protezione - ]

Il C.R.A.M. (Centro Ricerca Anti-Malware) ha condotto delle verifiche ed ha analizzato in dettaglio il comportamento di questo malware per capirne origine e tipologia.

Durante i controlli, tesi a ripristinare il normale funzionamento del dispositivo, sono risultati vani i tentativi di rimozione e cancellazioni delle app che si sono installate autonomamente, così come è risultata inefficace l'operazione di Reset, avviata dalla modalità Recovery presente in ogni dispositivo Android ed avviabile mediante la pressione contemporanea di una specifica combinazione di tasti (solitamente home + volume su/volume giù). |

|

Solitamente avviando questa modalità il telefono ripristina la configurazione originale di fabbrica, resettando tutti i dati utente. Nello

Yashi del cliente questo non accade, anzi, sembra ripulirsi ma a pochi secondi dal riavvio il malware si riattiva e ricomincia il suo dannoso operato.

Questo ci ha fatto pensare subito ad una ben specifica tipologia di malware denominata

Bootkit.

Usualmente la maggior parte dei malware finiscono sui dispositivi Android mediante l’installazione di app di terze parti (origini sconosciute) che non vengono esaminate dal filtro presente sul

Google Play Store. Il bootkit, nel caso esaminato, risiede già nella memoria ROM del dispositivo e viene eseguito all’avvio del sistema operativo. Questi malware sono stati individuati già nel 2014 come evidenziato nell'articolo

"Oldboot the first bootkit on Android" e da

Alexander Burris

G Data Software nel suo intervento alla

25ma conferenza del Virus Bulletin tenutasi a Praga dal 30 Settembre al 2 Ottobre 2015.

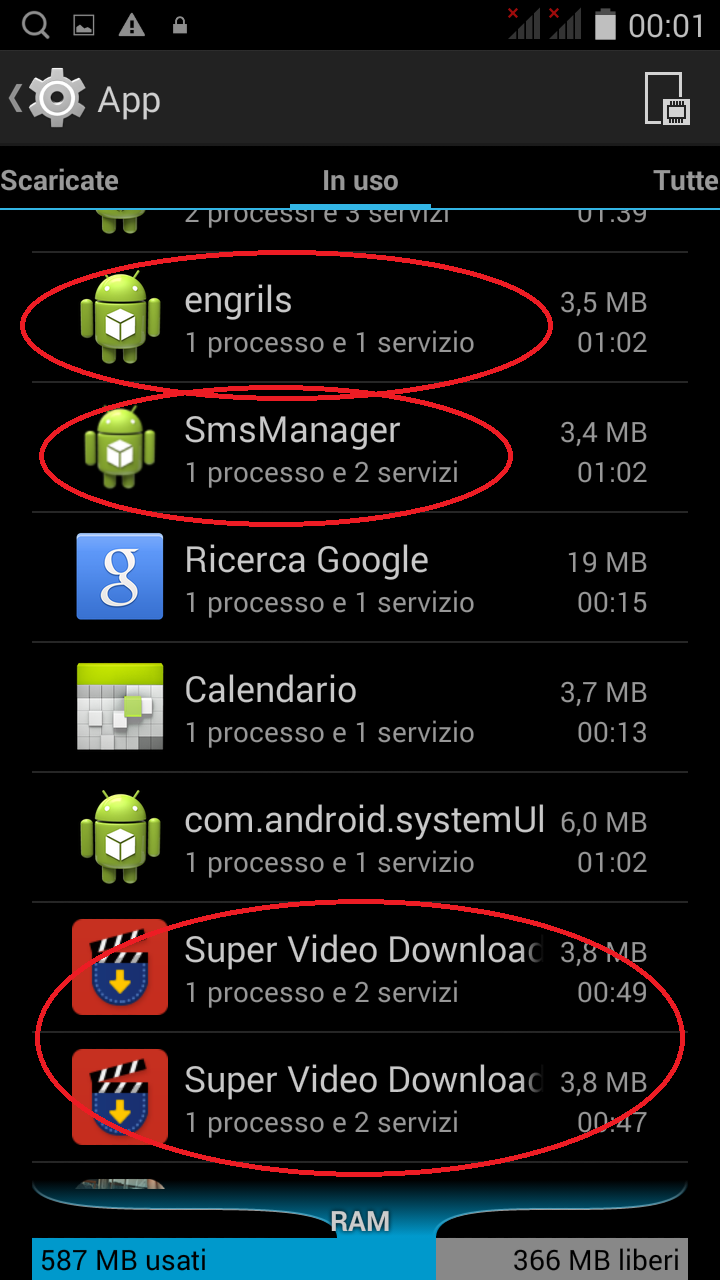

[ - Qui sopra le immagini delle icone apparse in seguito all'installazione generata dal malware - ]

Il

bootkit infetta la partizione di boot del file system e modifica lo

script init responsabile dell’inizializzazione dei componenti del sistema operativo. Quando l’utente avvia il proprio dispositivo, questo script carica il file

update.jar (contenente il trojan

Android.Trj.DownLoader.KA) che estrae i file

is.jar e GoogleSafe2016020301.apk , copiandoli rispettivamente in

/system/lib e /system/app.

Alcune parti del bootkit invece vengono installate come una normale app che funziona come servizio di sistema, connettendosi ad un server remoto, da cui riceve vari comandi, tra cui download, installazione e rimozione di alcune applicazioni

generando un loop continuo dove l'ultima app scaricata accede alla rete e scarica la successiva app infetta.

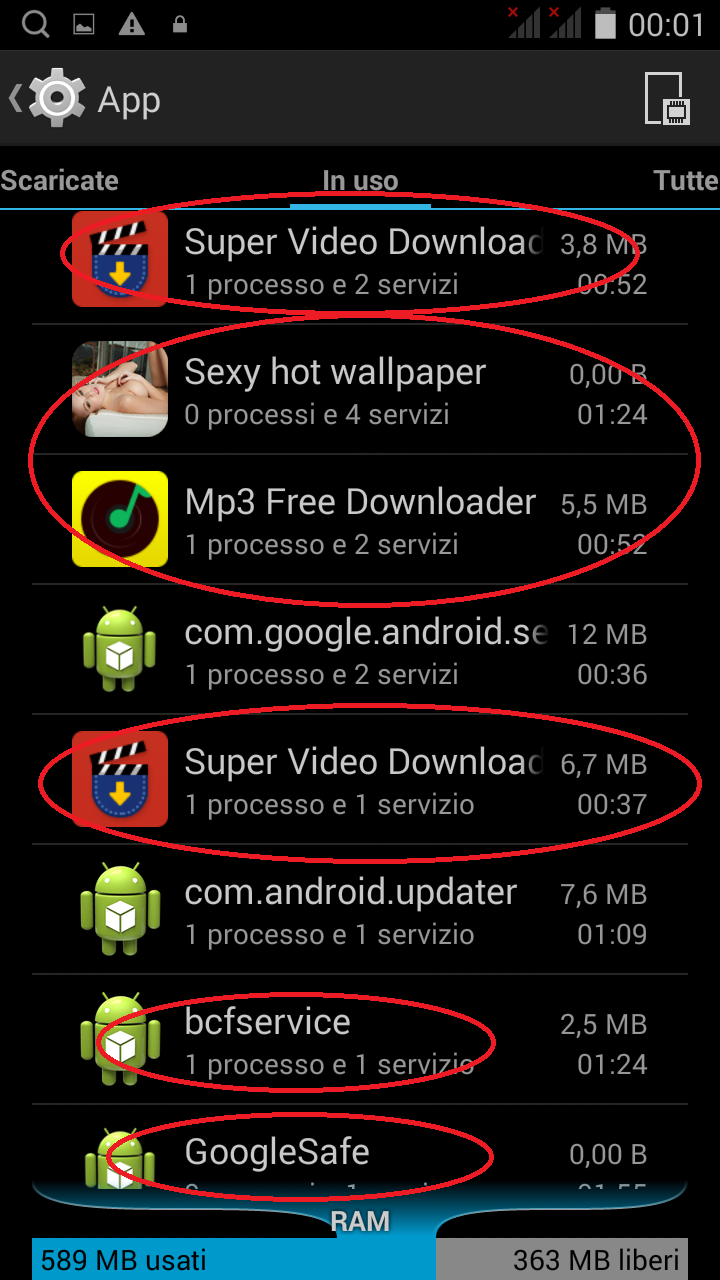

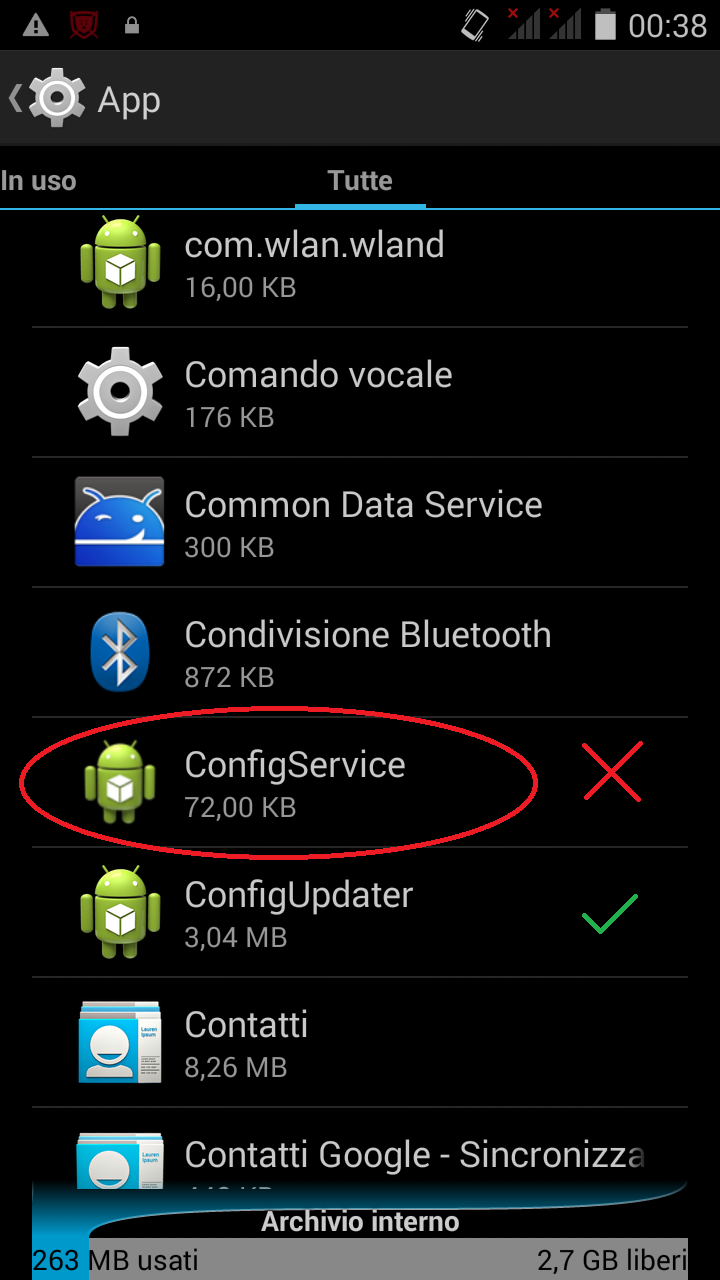

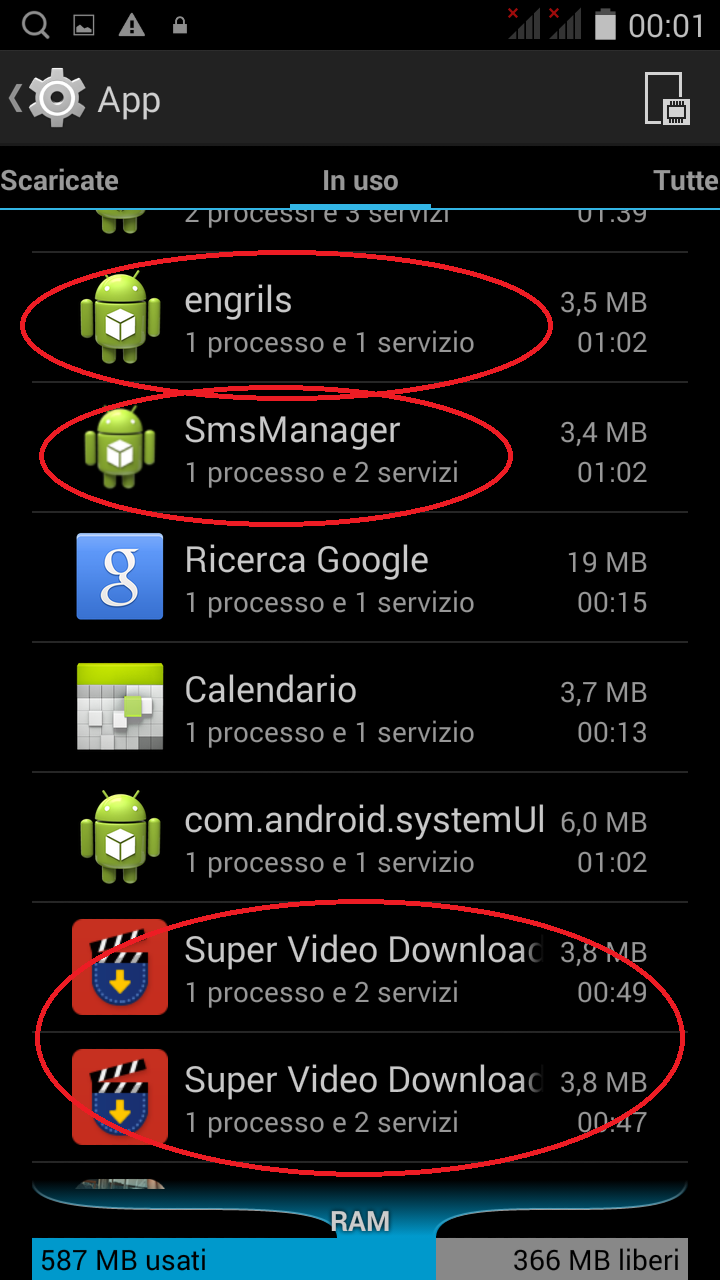

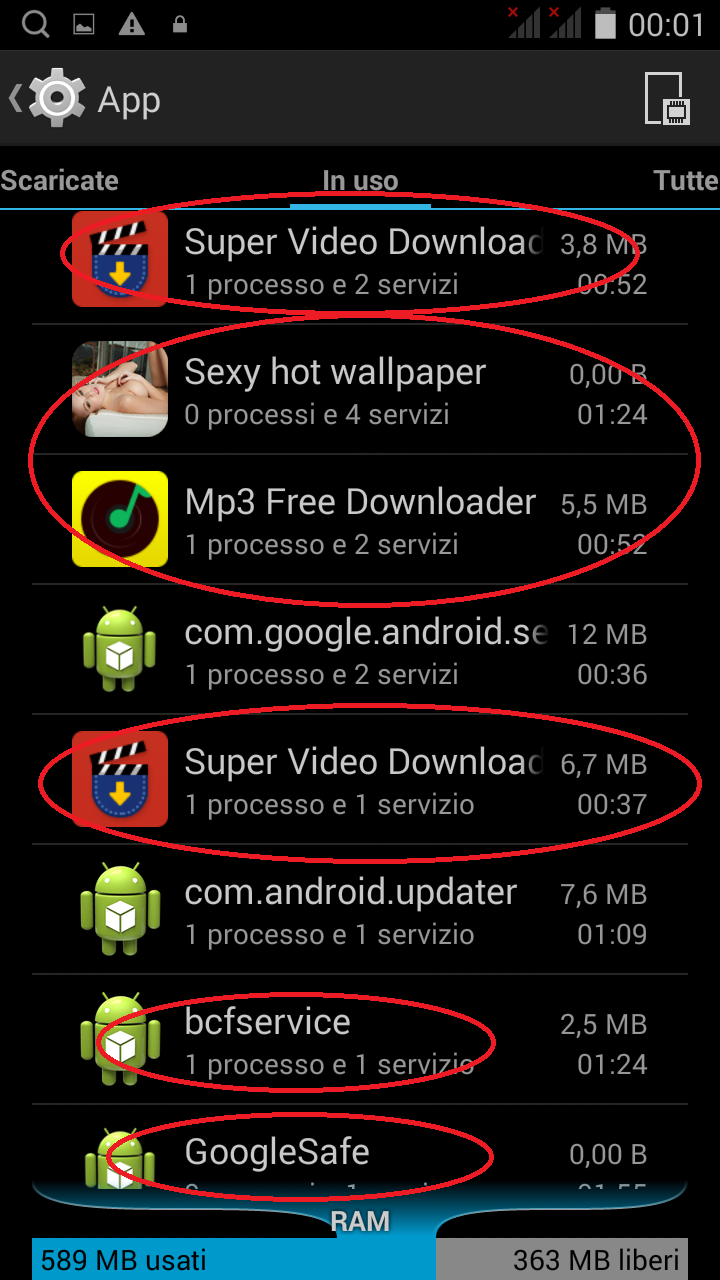

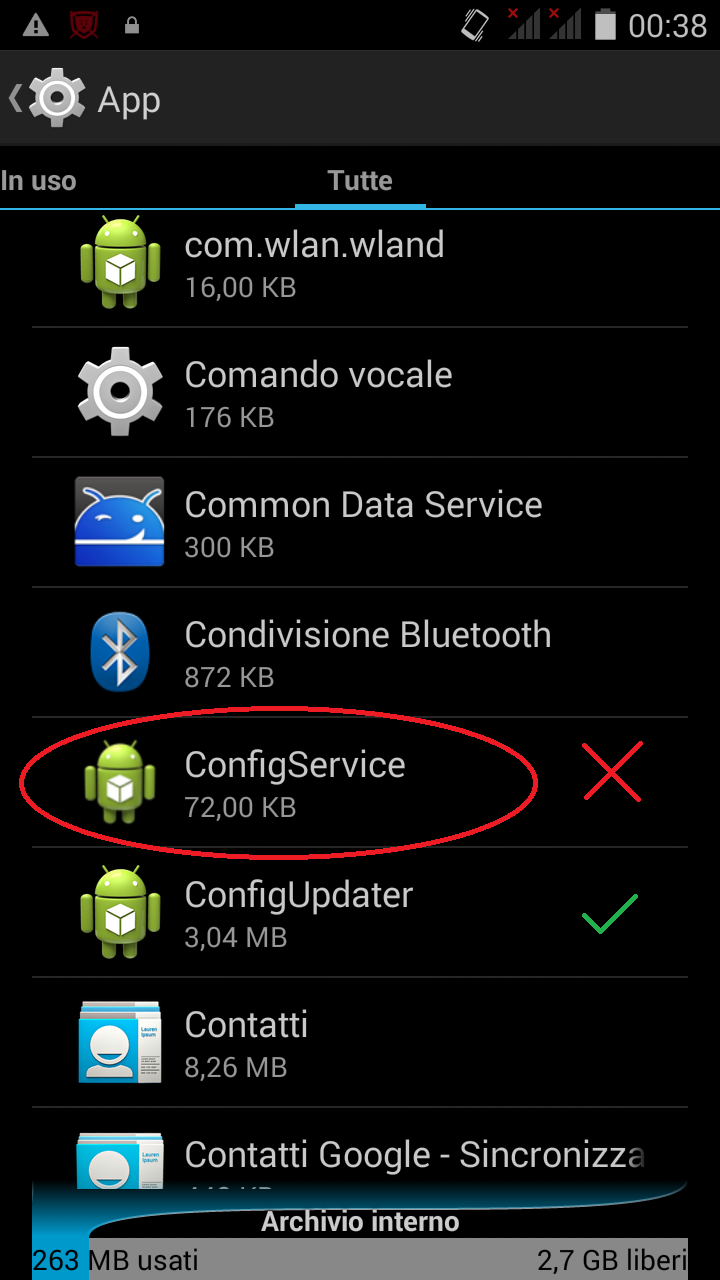

[ - Queste tre immagini scattate all'interno delle impostazioni di sistema, alla voce "App" mostrano le app malevoli installate ed i loro relativi servizi in esecuzione. si noti nella terza immagine che molto spesso i servizi hanno nomi simili a quelli ufficiali del sistema operativo Android. Il primo contrassegnato dalla "X" è quello che è stato installato dal malware mentre il secondo al di sotto è quello "buono" - ]

Il malware presenta tre caratteristiche fondamentali. In primo luogo viene installato nell’area di

memoria protetta (ROM) di difficile accesso dall'esterno e quindi di difficile individuazione.

Seconda caratteristica, non meno importante, risulta essere il fatto che questo malware si esegue come servizio di sistema ad ogni avvio dello smartphone rilanciando in esecuzione automatica i

trojan e i downloader, ossia quelle componenti (applicazioni o servizi di sistema) del bootkit che accedendo alla rete scaricano ed eseguono, senza il consenso dell'utente, applicazioni e pubblicità di varia natura.

Terzo aspetto ancor più inquietante è il fatto che

il malware ha accesso a tutti i dati dell'utente, è in grado di mandare e ricevere messaggi, telefonate, scrivere sulla memoria di sistema, eseguire ogni tipo di comando in modo silente.

In conclusione tutte queste caratteristiche rendono, di fatto, il

bootkit, una seria minaccia per l'utente e per l'integrità della sua privacy.

La seconda parte dell'analisi sullo smartphone infetto è stata condotta utilizzando la suite mobile dell'antivirus

VirIT eXplorer che prende il nome di

VirIT Mobile Security. Abbiamo individuato, mediante una scansione della memoria, tutte le componenti integranti del bootkit, come si evince nell'immagine sotto che riporta il report dell'analisi fatta.

Successivamente, agganciandoci ad una rete protetta, abbiamo rilevato l'esecuzione di alcune app malevole nel momento esatto in cui tentavano di accedere alla rete esterna per scaricare altri malware.

Uno dei domini utilizzati per scaricare questi malware risulta essere

"upaiyun.com". Inoltre abbiamo notato la presenza di un file di testo denominato

"FP.txt" contenente parte degli URL ai quali si collega il Bootkit appena riesce ad avere accesso alla rete.

[ - Le immagini sopra fanno parte degli screenshot catturati durante l'analisi con il nostro antivirus VirIT Mobile Security - ]

Concludendo è da sottolinare come, purtroppo, non sia possibile rimuovere questo malware in maniera diretta, ossia mediante disinstallazione o cancellando i file infetti poiché questo tipo di malware non arriva tramite Internet, aprendo un allegato o installando un’applicazione, il bootkit viene a tutti gli effetti distribuito manualmente, ovvero pre-installato nel dispositivo ed attivato successivamente.

È probabile dunque che il malware sia presente in alcuni dispositivi modificati (le famose ROM custom) e redistribuiti nel mercato.

Inutili e senza risposta sono stati anche i nostri tentativi di contattare l'azienda Yashi per rendere conto del problema riscontrato e poter avere un confronto circa una eventuale risoluzione che, non pervenendo ad oggi, rende di fatto lo smartphone del cliente inutilizzabile.

Di seguito, in tabella, l'analisi del

C.R.A.M. condotta su tutte le app infette rilevate nel dispositivo.

| Nome APK |

Nome VIRUS e MD5 |

| 33f564d41261de0b99a77ee26cd888d1.apk |

Android.Trj.DownLoader.KA |

| FC8029D8F7F14543484EC5AAF36DCC2E |

| 111228_1_ddl.apk |

Android.Trj.DownLoader.NE |

| 6C95F4DCA1564E434FD22C175B492FE0 |

| 6391638e56fc94bb74f99ee769ada74b.apk |

Android.Trj.DownLoader.KA |

| BE7F80F099BFA005ED9935B1CCC872E9 |

| com.andr0id.lauchinmg.apk |

Android.Trj.DownLoader.KA |

| FC8029D8F7F14543484EC5AAF36DCC2E |

| com.as.youtube.downloader.a5.apk |

Android.Trj.DownLoader.KA |

| 3EC9F295093DCBABC2CDB5F8E570A657 |

| com.as.ytb.a5.apk |

Android.Trj.DownLoader.KA |

| 8EA2642883EA2C03C3080EA6E9B81C7A |

| com.config.n.service.apk |

Android.Trj.DownLoader.FW |

| AC3B3382D1C8447CB7B90237C8985859 |

| com.example.homeof01111beauty.apk |

Android.Trj.DownLoader.KA |

| 4885072427DF72A6C7C7B0C44B501998 |

| com.free.all.mptree.music.b.apk |

Android.Trj.DownLoader.KA |

| 090A449533BB157B8875D5A51F9EC291 |

| com.sms.sys.manager.apk |

Android.Trj.DownLoader.KA |

| 555921F5D2E8C3793CD019BE5BCA59A3 |

| com.sv.downloader.s1.apk |

Android.Trj.DownLoader.KA |

| 3EA37C94F291842A2B282E45BFBC21F1 |

| com.system.cap.hm.gupdater.apk |

Android.Trj.DownLoader.KA |

| CB7BD086C9E77917B3C8CD7DC63DB24C |

| com.system.cap.hm.gupdater.apk |

Android.Trj.DownLoader.KA |

| CB7BD086C9E77917B3C8CD7DC63DB24C |

| dd85bd64496b23ba07e5c890e742782b.apk |

Android.Trj.Triada.A |

| 55CC4C2FDD7F709B599216976D31BDFC |

| GoogleSafe2016020301.apk |

Android.Trj.Backdoor.LY |

| 6F34AFEDDFAAF3E6329D1B296691CB48 |

| 111228_1_ddl.apk |

Android.Trj.DownLoader.NE |

| 803FCAFAD57FFA0E760065F8146DF3D7 |

| update.jar |

Android.Trj.DownLoader.KA |

| 0EE881F2CA0048FD414A5E30FAA1599F |

| 1327.apk |

Android.Trj.Rootkit.R |

| B76B0893281896AA7D1BEF56CF421DB6 |

| 111234.apk |

Android.Trj.Rootkit.R |

| CF112AC831EAEED3A0228CFBE9FB3BD3 |

| SystemUpdate.apk |

Android.Trj.Triada.A |

| 149F2EB149D56E24682F91D53EA68447 |

| CCleaner.ok.apk |

Android.Adw.Deng.TVX |

| 3E3A5CF4958910B9A49429A79A4DEAC8 |