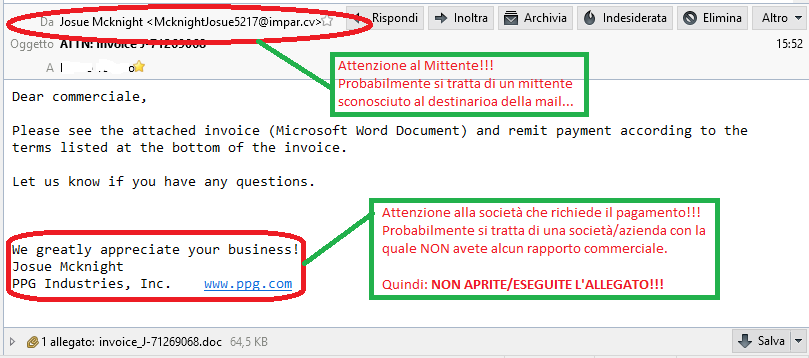

Oggi martedì 16 febbraio il C.R.A.M. di TG Soft ha riscontrato un massivo invio di e-mail con richieste di pagamenti con in allegato una falsa fattura (invoice) avente struttura come nell'immagine sottostante:

- facciamo notare che la mail sembra giungere di fatto da un utente, probabilmente, sconosciuto al destinatario come si può vedere evidenziato nell'ellisse in ROSSO.

- La società/azienda richiedente il millantato pagamento, creditrice o presunta tale, probabilmente, non è conosciuta dal destinatario, come evidenziato nel riquadro con bordi arrotondati evidenziato in rosso.

|

Clicca per ingrandire l'immagine |

Il corpo del messaggio è impaginato in modo ragionevolmente ordinato, ma essendo redatto in lingua inglese, soprattutto se non avete fatto acquisti esteri e non avete rapporti con la società indicata, è ragionevole

EVITARE di APRIRE/ESEGUIRE l'allegato della mail!!!

Le mail che abbiamo avuto modo di analizzare sembrerebbero essere diverse le une dalle altre, sebbene mantengano la medesima struttura e, si spera, per i motivi segnalati, non dovrebbero indurre nella tentazione di aprire/eseguire l'allegato che, agli occhi dell'utente, sembrerebbe essere un file Word ma è ben altro:

- invoice_<stringa casuale>.doc

Si tratta di un file apparentemente innocuo .doc ma che in realta va a scaricare e a eseguire il CryptoMalware chiamato

CryptoLocky alias LockyCripter.

E' Assolutamente da EVITARE l'apertura/esecuzione dell'ALLEGATO che scatena la crittografazione dei file di dati in

.Locky del PC / SERVER come anche nelle cartelle con questo condivise.

Quando viene aperto il documento

"invoice_<stringa casuale>.doc", verrà eseguita una macro che andrà a scaricare ed eseguire un file eseguibile con nome casuale contenente il

CryptoLocky.

Il file eseguibile con nome casuale, si copierà nella cartella %temp% dell'utente con nome

SVCHOST.EXE.

A questo punto CryptoLocky esegue la cancellazione delle "shadow copy" con il comando:

vssadmin.exe Delete Shadows /All /Quiet

Fatto ciò, esegue una serie di thread in parallelo per la criptazione dei documenti (nella nostra macchina di test ne aveva eseguiti 13).

Il malware CryptoLocky cripterà ogni file con le seguenti estensioni:

| .m4u .m3u .mid .wma .flv .3g2 .mkv .3gp .mp4 .mov .avi .asf .mpeg .vob .mpg .wmv .fla .swf .wav .mp3 .qcow2 .vdi .vmdk .vmx .gpg .aes .ARC .PAQ .tar .bz2 .tbk .bak .tar .tgz .gz .7z .rar .zip .djv .djvu .svg .bmp .png .gif .raw .cgm .jpeg .jpg .tif .tiff .NEF .psd .cmd .bat .sh .class .jar .java .rb .asp .cs .brd .sch .dch .dip .pl .vbs .vb .js .h .asm .pas .cpp .c .php .ldf .mdf .ibd .MYI .MYD .frm .odb .dbf .db .mdb .sql .SQLITEDB .SQLITE3 .asc .lay6 .lay .ms11 (Security copy) .ms11 .sldm .sldx .ppsm .ppsx .ppam .docb .mml .sxm .otg .odg .uop .potx .potm .pptx .pptm .std .sxd .pot .pps .sti .sxi .otp .odp .wb2 .123 .wks .wk1 .xltx .xltm .xlsx .xlsm .xlsb .slk .xlw .xlt .xlm .xlc .dif .stc .sxc .ots .ods .hwp .602 .dotm .dotx .docm .docx .DOT .3dm .max .3ds .xml .txt .CSV .uot .RTF .pdf .XLS .PPT .stw .sxw .ott .odt .DOC .pem .p12 .csr .crt .key wallet.dat |

Il

CryptoLocky andrà a criptare tutti i documenti rinominandoli con nome casuale e estensione .Locky.

I file con estensione .Locky avranno nome

<ID della vittima><casuale>.locky

Esempio:

- 1DD6FF20B0293D341C12403B3C699ADF.locky

- 1DD6FF20B0293D348FE972E2C3923FEC.locky

I file di documentu originali verranno dopo complentamente sovrascritti con il carattere "

U" e cancellati.

Il malware modifica le seguenti chivi di registro per mettersi in esecuzione automatica:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[

Locky] =

%temp%\svchost.exe

Terminata la crittografazione dei file

CryptoLocky crea il file

_Locky_recover_instructions.txt contenente le istruzioni per il riscatto, che riportiamo di seguito:

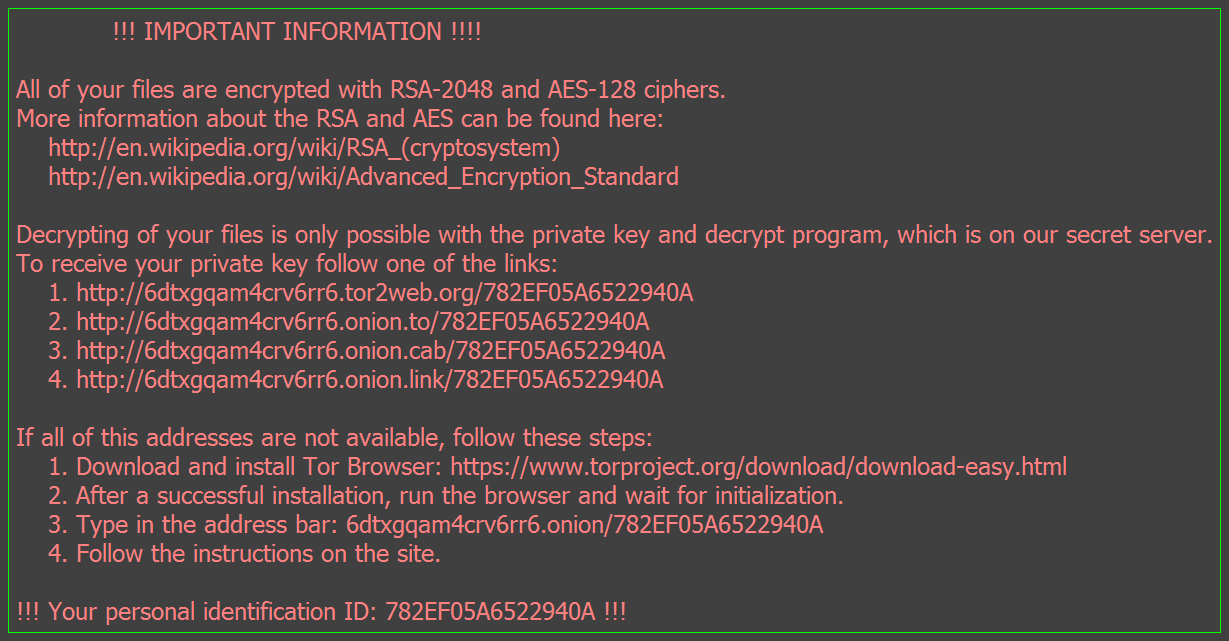

!!! INFORMAZIONI IMPORTANTI!!!!

Tutti i tuoi file sono stati criptati con algoritmo asimettrico RSA-2048 e algoritmo simmetrico AES-128.

Ulteriori informazioni sugli algoritmi sono disponibili su:

http://it.wikipedia.org/wiki/RSA

http://it.wikipedia.org/wiki/Advanced_Encryption_Standard

La decriptazione dei tuoi file è possibile solo con la chiave privata e il programma di

decriptazione che si trova sul nostro server segreto.

Per ricevere la tua chiave privata vai a uno dei seguenti link:

1. http://6dtxgqam4crv6rr6.tor2web.org/1DD6FF20B0293D34

2. http://6dtxgqam4crv6rr6.onion.to/1DD6FF20B0293D34

3. http://6dtxgqam4crv6rr6.onion.cab/1DD6FF20B0293D34

4. http://6dtxgqam4crv6rr6.onion.link/1DD6FF20B0293D34

Se nessuno dei precedenti indirizzi è disponibile, segui i passaggi successivi:

1. Scarica e installa Tor Browser: https://www.torproject.org/download/download-easy.html

2. Dopo la corretta installazione, avvia il browser e attendi l’inizializzazione.

3. Nella barra degli indirizzi digita: 6dtxgqam4crv6rr6.onion/1DD6FF20B0293D34

4. Segui le istruzioni a video.

!!! Il tuo numero d’identificazione personale è: 1DD6FF20B0293D34 !!! |

Modifica l'immagine del desktop in _Locky_recover_instructions.bmp:

Crea la seguente chiave di registro:

HKEY_CURRENT_USER\Software\Locky:

[id] = id della vittima

[pubkey] = chiave pubblica RSA

[paytext] = informazioni del riscatto

[completed] = se vale 1 allora ha completato la criptazione di tutto il disco

Quando il CryptoLocky ha completato tutto il disco, il malware modifica la chiave di registro "pending rename file" per cancellarsi al successivo riavvio del computer, lasciando solamente le istruzioni per il riscatto.

Il riscatto richiesto da CryptoLocky

I file che vengono crittati da

CryptoLocky per essere decrittografati necessitano del pagamento di un riscatto di 0,5 o 1,00 BitCoin.

Come proteggersi da CryptoLocky

Come regola generale, non bisogna mai dimenticarsi, che dietro ogni link o ogni allegato di ogni mail può celarsi un malware o un Crypto-Malware.

Buona norma sarebbe evitare di cliccare su link o su allegati di e-mail che giungano da sconosciuti ma anche da persone che sembrano conosciute ma dalle quali non attendavamo ne allegati ne altro. Se distrattamente abbiamo eseguito l'allegato che scatena l'inferno di questa nuova famiglia di Crypto-Malware chiamato

CryptoLocky e si è clienti Vir.IT eXplorer PRO sarà possibile ripristinare i file eventualmente crittografati dall'attacco da

Vir.IT BackUp se correttamente configurato ed utilizzato.

Come comportarsi per mitigare i danni derivanti da CryptoLocky

Come segnalato per gli altri Crypto-Malware è opportuno, appena ci si accorge della crittografazione dei dati in atto, procedere a:

- SCOLLEGARE il cavo di rete LAN per evitare che il Crypto-Malware possa accidentalmente crittografare unità di rete (NAS, Server, etc.)

- NON riavviare la macchina per evitare che il Crypto-Malware possa re-iniziare a crittografare i file al successivo avvio del computer; nel caso in cui dovesse riavviarsi la macchina conviene spegnerla e tenerla spenta fino a quando non ci si metterà in contatto con il supporto tecnico di TG Soft ai numeri 049/631748

049/631748 e 049/632750

049/631748 e 049/632750 049/632750 dal Lunedì al Venerdì 8.30-12.30 / 14.30-18.30

049/632750 dal Lunedì al Venerdì 8.30-12.30 / 14.30-18.30

Questa nuova famiglia di Crypto-Malware, ad oggi, è in fase di analisi.

Considerazioni finali

Vi invitiamo a mantenere la calma e, se non doveste ancora averlo fatto, procedere ad attivare

Vir.IT BackUp sulle principale cartelle dove vengono salvati i file di dati del Vostro prezioso lavoro.

TG Soft

Relazioni Esterne