Il file Bewerbung von Drescher.xls contiene delle macro di Excel, che creano ed eseguono dalla cartella %temp% il seguente file:

Nome: rad0A3AB.exe

Dimensione: 368640 byte

MD5: 08828DAF9A027E97FEE2421AC6CBC868

Esecuzione di Goldeneye: ransomware Mischa

L'apertura del documento Bewerbung von Drescher.xls, con le macro attive, comporta l'esecuzione del file rad0A3AB.exe dalla cartella di %temp%.

In questa prima fase viene eseguito il ransomware Mischa che cifrerà ogni file documento all'interno della cartella c:\user(%user%) di Windows.

I file di documento cifrati saranno rinominati aggiungendo una nuova estensione casuale di 8 caratteri, come ad esempio:

Cartel1.xlsx ==> Cartel1.xlsx.rCazhYJU

Il ransomware Mischa rilascerà in ogni sottocartella di %user% il file "YOUR_FILES_ARE_ENCRYPTED.TXT" con le istruzione del riscatto:

You became victim of the GOLDENEYE RANSOMWARE!

The files on your computer have been encrypted with an military grade encryption algorithm. There is no way

to restore your data without a special key. You can purchase this key on the darknet page shown in step 2.

To purchase your key and restore your data, please follow these three easy steps:

1. Download the Tor Browser at "https://www.torproject.org/". If you need help, please google for

"access onion page".

2. Visit one of the following pages with the Tor Browser:

http://golden5a4eqranh7.onion/rCazhYJU

http://goldeny4vs3nyoht.onion/rCazhYJU

3. Enter your personal decryption code there:

rCazhYJUF1pRVywmEsuUey9LrqMAAQ4yYrdeoNHB93eikeexJNBjaRL64UWfNG6PNSo9us5v9[..] |

Esecuzione di Goldeneye: ransomware Petya fase 1

Dopo che il ransomware Mischa ha terminato la cifratura dei file di documento all'interno della cartella %user%, Goldeneye esegue il ransomware Petya.

Dopo che il ransomware Mischa ha terminato la cifratura dei file di documento all'interno della cartella %user%, Goldeneye esegue il ransomware Petya.

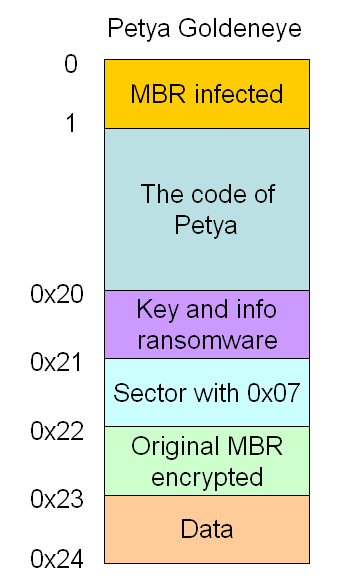

Il dropper di Petya ( rad0A3AB.exe) è in grado di bypassare il livello intermedio dell'User Account Control (UAC), andando ad infettare il Master Boor Record del disco fisso sovrascrivendo i primi 36 settori, come rappresentato nello schema ==>

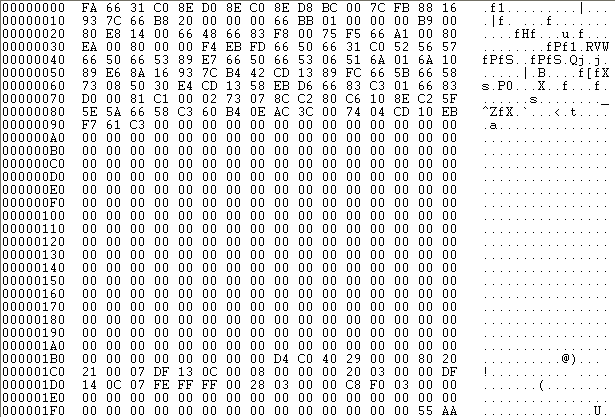

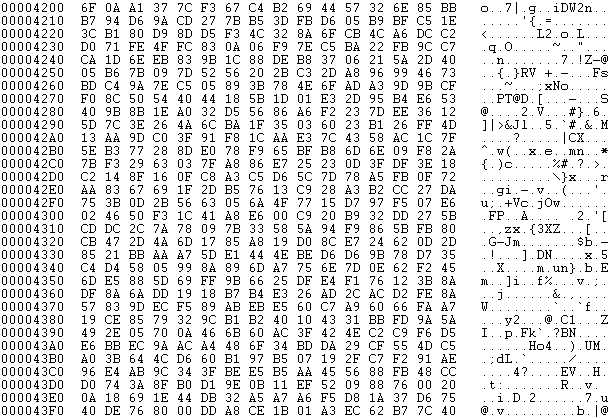

Il settore 0 dell'MBR è infettato dal codice di loader di Petya, come si può vedere in figura la lunghezza di questo codice è di 147 byte.

Dal settore 1 al 0x20 troviamo il codice virale di Petya.

|

|

Interessante è il settore 0x20:

Questo settore è strutturato in questo modo:

- Off. 0x00 (1 byte): stato del disco

- 0: disco da cifrare

- 1: disco cifrato

- 2: disco de-cifrato

- Off. 0x01 (32 byte): chiave utilizzata per la cifratura

- Off. 0x21 (8 byte): vettore di inizializzazione per la cifratura

- Off. 0x29 (128 byte): indirizzi Tor-Onion per pagare il riscatto

- Off. 0xa9 (90 byte): ID della vittima

|

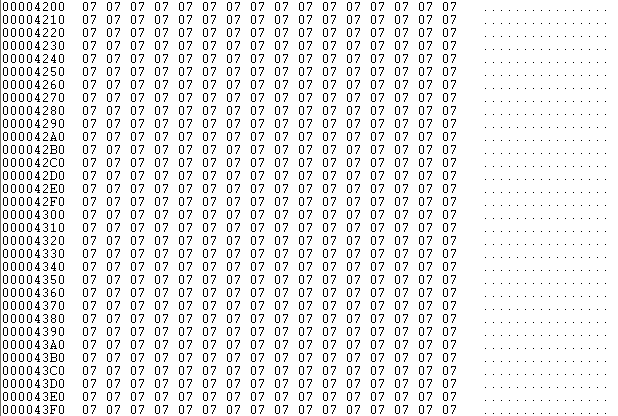

Il settore 0x21, nella prima fase, è riempito solo con il byte 0x07.

Questo settore, nella fase 2 verrà cifrato e nella fase 3 sarà utilizzato per verificare la correttezza della chiave inserita.

|

|

|

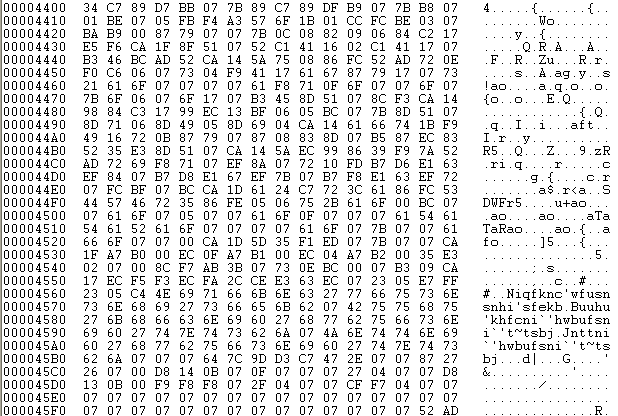

Il settore 0x22 contene il Master Boot Record cifrato con xor 0x07, come si può vedere nell'immagine a fianco.

Il settore 0x23, in questa fase contiene solo 0.

|

|

Al termine di questa fase Petya Goldeneye simula una schermata blu di errore (BSOD):

Durante la fase 1, Petya Goldeneye non ha ancora iniziato a cifrare la Master File Table (MFT), ma ha solamente infettato il Master Boor Record. Se è stato disattivato il riavvio automatico del computer in caso di BSOD, il computer infettato da Petya rimarrà bloccato con la schermata di errore BSOD.

Se siamo in questa situazione con la schermata BSOD è possibile spegnere il computer e riavviarlo da un CD\DVD bootabile di Windows per eseguire un "fixmbr" per rimuovere Petya dal Master Boot Record.

Se invece il computer viene riavviato o si è riavviato in automatico, allora verrà eseguito il boot loader dell'MBR infetto da Petya che darà inizio alla fase 2 della cifratura della Master File Table.

Esecuzione di Goldeneye: ransomware Petya fase 2

La fase 2 di

Petya ha inzio con il primo boot, il codice dell'MBR viene caricato all'indirizzo 0:7c00. L'MBR infetto da

Petya va a leggere 0x20 settori partendo dal settore 1 e li carica all'indirizzo 0:8000.

Se il primo byte del settore 0x20, cioè quello del campo "stato del disco", vale 0, allora inizierà la procedura di cifratura della Master File Table di ogni partizione del disco.

L'algoritmo di cifratura utilizzato è ancora

Salsa20, quì possiamo vedere la routine di inizializzazione dell'array di input di Salsa20:

In questa fase Petya visualizza un falso chkdsk che, in realtà, sta cifrando la Master File Table. La percentuale visualizzata indica la porzione di Master File Table cifrata.

In questa fase il settore 0x20 viene aggiornato:

Il primo byte del settore 0x20 viene aggiornato con il valore 1 (disco cifrato), e il 32 byte della chiave di cifratura vengono cancellati con zeri. Rimane intatto il valore del vettore di inizializzazione di 8 byte.

| Invece il settore 0x21 risulterà anch'esso cifrato, come possiamo vedere in figura: |

|

| Nel settore 0x23 vi troviamo il numero di cluster cifrati, come possiamo vedere in figura: |

|

Al termine della fase 2 della cifratura dell'MFT il computer verrà riavviato automaticamente da Petya.

Esecuzione di Goldeneye: ransomware Petya fase 3 richiesta riscatto

Al successivo boot,

Petya va a leggere il settore 0x20, e se il primo byte ("stato del disco") contiene il valore 1, allora visualizzerà il fantomatico teschio di Petya alternando i colori giallo e nero:

L'immagine del teschio viene visualizzata attraverso uno sfarfallio delle 2 immagini:

Premendo un tasto, ci viene indicato che siamo vittima di GOLDENEYE RANSOMWARE:

Petya Goldeneye ci indica quali sono i siti per pagare il riscatto e l'ID della vittima.

A questa punto

Petya rimane in attesa dell'inserimento della chiave per decifrare l'MFT.

La chiave da inserire manualmente è una stringa di 32 caratteri presi dal seguente insieme:

0123456789abcdef

Da questa chiave di 32 caratteri, Petya eseguirà ulteriori operazioni per ottenere una nuova chiave definitiva di 32 byte.

Petya per verificare la correttezza di ques'ultima chiave di 32 byte, ottenuta da quella inserita, proverà a decifrare il settore 0x21, se ogni byte del settore dopo la de-crifratura avrà il valore 0x07 allora la chiave che è stata inserita è corretta e procederà alla decifratura del'MFT.