StrongPity modifica il file di registro in modo da eseguire il modulo nvvscv.exe ad ogni avvio:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[Nvdia] = %userprofile%\AppData\Local\temp\sega\nvvscv.exe

Esecuzione di StrongPity

Il modulo di StrongPity nvvscv.exe viene eseguito automaticamente all'avvio. Questo modulo è responsabile del caricamento delle dll:

- Prst.dll (keylogger)

- wrlck.dll (modulo di comunicazione con i server di Comando & Controllo)

Sia Prst.dll sia wrlck.dll esportano un'unica funzione denominata: start_thread

Il modulo nvvscv.exe crea 2 thread, a cui vengono passati come parametro il nome della libreria da caricare (Prst.dll e wrlck.dll) , dopo vengono chiamate le rispettive funzioni esportate: start_thread.

Modulo keylogger: prst.dll

Il modulo di StrongPity prst.dll funge da keylogger.

Questa libreria DLL esporta solamente la funzione "start_thread" che viene chiamata da nvvscv.exe.

All'inizio legge il file di configurazione "prst.cab", il contenuto è cifrato, come si può vedere in figura:

L'algoritmo di cifratura utilizzato è il seguente:

Decifrando il file "prst.cab", si ottiene:

Il file di configurazione "prst.cab" memorizzato all'interno del file WRar531it.exe, contiene la seguente lista di programmi:

- putty.exe

- filezilla.exe

- winscp.exe

In altre varianti di StrongPity, abbiamo trovato file di configuzione "prst.cab" con i seguenti programmi:

- putty.exe (client SSH e Telnet)

- filezilla.exe (programma di FTP)

- winscp.exe (programma di FTP)

- mstsc.exe (crea sessioni di desktop remoto)

- mRemoteNG.exe (remote connections manager: RDP, VNC, ICA, etc.)

Di seguito viene letto il file "prstind.bin" che, se non dovesse essere già presente, viene creato e inizializzato con il valore 0 (DWORD 64 bit), altrimenti legge il valore numerico presente nel file stesso. Il file "prstind.bin" serve solamente a memorizzare un contatore.

Il keylogger crea un timer che, ogni 180 secondi, che incrementa il contatore memorizzato nel "prstind.bin".

Per implementare le funzioni di keylogger, il modulo "prst.dll" si aggancia a tutti i tasti (minuscoli e maiuscoli) con la funzione RegistryHotKey. Quando viene premuto un tasto, il keylogger lo intercetta, determina il processo di appartenza della "finestra" e il titolo della "finestra" in cui è stato premuto il tasto.

Se il processo appartiene a uno dei programmi della lista contenuta in "prst.cab", allora il keylogger memorizza il nome del processo, titolo della finestra e i tasti premuti nel file msattrib32_%s_k_%u.res

dove:

- %s è la stringa che contiene il numero di serie del volume del disco C:

- %u è un numero (0, 1, 2, etc) del contatore memorizzato nel file prstind.bin

esempo: msattrib32_2564879395_k_0.res

Come possiamo vedere dalla lista dei programmi contenuti in "prst.cab", a StrongPity interessa intercettare le credenziali di accesso di FTP, SSH, telnel, RDP, etc. In questo modo StrongPity potrà accedere indisturbato, avendo rubato le credenziali di accesso, via ftp, telnet, desktop remoto alle macchine server e client della vittima, con la possibilità di rubare ogni documento in essa contenuto.

Modulo di gestione c&c: wrlck.dll

Il modulo di StrongPity wrlck.dll è il "responsabile" della gestione del sistema di comando & controllo.

Questa libreria DLL esporta solamente la funzione "start_thread" che viene chiamata da nvvscv.exe.

All'inizio viene letto il file di configurazione "wrlck.cab", il cui contenuto è cifrato, come si può vedere in figura:

Decifrando il file "wrlck.cab" si ottiene:

Il file di configurazione "wrlck.cab" contiene i seguenti siti:

| https://myrappid[.]com/flappy/butterflys.php |

Primo server di C&C |

| https://myrappid[.]com/flappy/turtles.php |

Primo server di C&C |

| https://pinkturtle[.]me/flappy/butterflys.php |

Secondo server di C&C |

| https://pinkturtle[.]me/flappy/turtles.php |

Secondo server di C&C |

Alla fine del file di configurazione "wrlck.cab" vi troviamo un codice: "wnit".

Analizzando vari file di configurazione di Strongpity, presi dalle versioni alterate di WinRAR Italia, Belgio e dal software TrueCrypt, il codice dovrebbe rappresentare l'ID della campagna:

| Software |

Codice |

Note |

| WinRAR Italia |

wnit |

Italia |

| WinRAR Belgio |

winrarbe |

Belgio |

| TrueCrypt |

szlk02 |

Turchia (????) |

Dopo aver letto in memoria il contenuto di "wrlck.cab", StrongPity chiama la funzione API ShGetSpecialFolder per ottenere i segueni percorsi:

- C:\Program Files

- C:\Program Files (x86)

Apre il file "

msattrib32_%s_i", se non è presente allora legge la versione del sistema operativo per determinare se il computer è un

CLIENT oppure un

SERVER, crea il file "

msattrib32_%s_i" per memorizzarci il valore "CLIENT" oppure "SERVER" in base alla versione del sistema operativo.

Il valore %s nel nome del file "

msattrib32_%s_i" è costruito in questo modo: <codice>_<

numero di serie del volume del disco C:>

esempio:

msattrib32_wnit_2564879395_i

A questo punto inizia ad enumerare il contenuto delle seguenti cartelle:

- C:\Program Files

- C:\Program Files (x86)

per individuare le sottocartelle presenti (non ricorsivo). I nomi delle sottocartelle di "C:\Program Files" e di "C:\Program Files (x86)" saranno salvate nel file "

msattrib32_%s_i" in forma cifrata.

A questo punto StrongPity crea un nuovo thread che rimane in attesa per alcuni secondi.

Il thread principale di StrongPity in modo ciclico si connette al server di comando & controllo.

StrongPity utilizza 2 server di comando & controllo, il primo

myrappid[.]com è quello principale, nel caso non riesca a collegarsi prova con

pinkturtle[.]me.

La prima richiesta che fa è tipo

post alla pagina

https://myrappid[.]com/flappy/turtles.php, con la seguente richiesta:

name=<code_volumeserialnumber>

esempio: name=wnit_2564879395

La risposta del server viene memorizzata nel file

tmp_cmd

Il contenuto del file è strutturato in questo modo:

| Offset |

Campo |

| 0x00 |

Nome del file |

| 0x10 |

??? |

| 0x20 |

Codice DWORD |

| 0x24 |

Dimensione del campo successivo |

| 0x28 |

Dati |

Viene creato un nuovo file, con nome preso dall'offset 0x00 "Nome del file" del file

tmp_cmd, vengono memorizzati in esso i dati contenuti dall'offset 0x28 di

tmp_cmd.

Se il file creato è

wndplyr.cab allora vengono eseguiti i file

wndplyr.exe e

nmds.exe, altrimenti verrà eseguito solo il file

nmds.exe.

All'interno della cartella "

sega" non abbiamo trovato il file

nmds.exe che, probabilmente, viene creato in particolari circonstanze che non siamo riusciti a riprodurre, perchè i siti server di C&C di

StrongPity sono attualmente offline.

Nel frattempo il nuovo thread creato da StrongPity enumera tutti i file

msattrib32_* presenti all'interno della cartella "

sega".

In questo modo StrongPity individua i seguenti file:

- msattrib32_%s_i

- msattrib32_%s_k_%u.res

Nel file

msattrib32_%s_i sono memorizzati la lista dei programmi installati in C:\Program Files e in C:\Program Files (x86), invece nei file

msattrib32_%s_k_%u.res sono memorizzati le sequenze dei tasti che sono stati premuti.

Questi file saranno inviati, tramite una richiesta "post", al server di comando & controllo: https://myrappid[.]com/flappy/butterflys.php.

Se l'invio fallisce verrà contatto il secondo server: https://pinkturtle[.]me/flappy/butterflys.php.

La pagina

turtles.php è utilizzata per ricevere i comandi dal server C&C, mentre la pagina

butterflys.php è utilizzata per inviare le informazioni rubate.

Informazioni domini:

| Nome |

IP |

Data di creazione |

| myrappid[.]com |

109.236.92.237 |

Created on 2016-01-19 - Expires on 2017-01-19 - Updated on 2016-01-19 |

| pinkturtle[.]me |

109.236.92.237 |

Created on 2016-01-21 - Expires on 2017-01-21 - Updated on 2016-03-21 |

| ralrab[.]com |

139.59.15.88 |

Created on 2015-10-27 - Expires on 2017-10-27 - Updated on 2016-09-29 |

| mytoshba[.]com |

109.236.92.237 |

Created on 2016-01-19 - Expires on 2017-01-19 - Updated on 2016-01-19 |

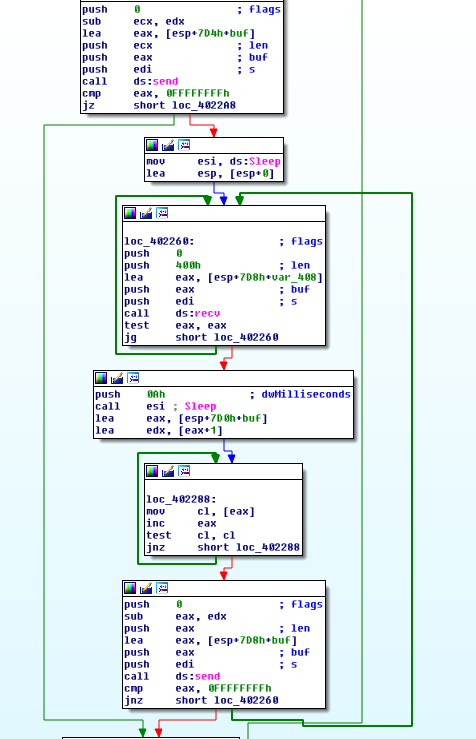

Modulo DDoS: wndplyr.exe

Il modulo di StrongPity wndplyr.exe è progettato per eseguire un attacco DDoS verso un prestabilito obiettivo.

Questo malware viene eseguito dalla libreria wrlck.dll quando riceve il comando dal server di C&C di creare il file wndplyr.cab, che contiene le informazioni del sito da attaccare.

Il file wndplyr.cab è cifrato ed è strutturato in questo modo:

<dominio da attaccare><0x0a><pagina><0x0a><protocollo><0x0a><codice><0x0a>

Ad esempio il valore del protocollo può essere 80 che indica una richiesta http.

A questo punto esegue un attacco DDoS cercando di connettersi alla pagina del sito da attaccare all'infinito:

StrongPity ogni 10 ms esegue la richiesta di connessione alla pagina del sito da attaccare (send/recv), nel caso di errore di collegamento, StrongPity attende 1 secondo prima di ri-aprire il socket e riprendere l'attacco alla pagina.

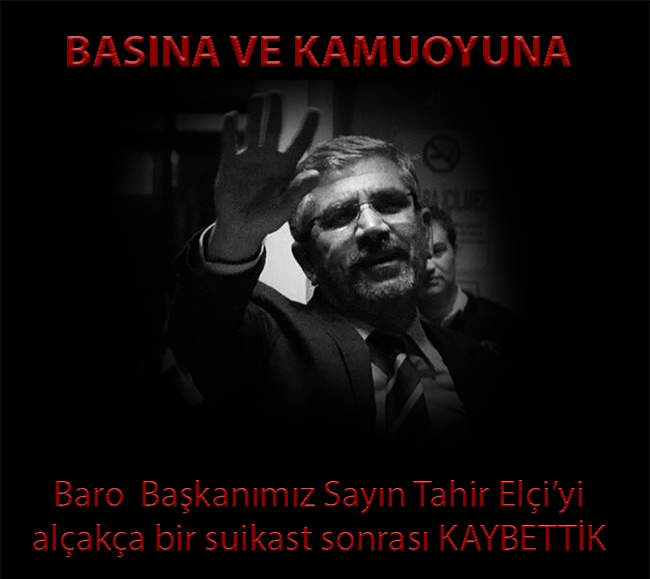

Attacco al sito dell'ordine degli avvocati di Diyarbakir: diyarbakirbarosu.org.tr

Il 25 maggio 2016 alle ore 18:41 (ora italiana) il modulo di StrongPity wndplyr.exe eseguiva un attacco DDoS (del tipo HTTP flood) verso il sito dell'ordine degli avvocati curdi della città di Diyarbakir: diyarbakirbarosu.org.tr

Il 25 maggio 2016 il modulo wrlck.dll riceveva il comando di creare il seguente file wndplyr.cab:

Decifrando il file wndplyr.cab si ottiene:

Dominio da attaccare: diyarbakirbarosu.org.tr

Pagina: filemanager/BAROBLTENZELSAYI.pdf

Protocollo: 80

Il 25 maggio 2016 StrongPity ha eseguito un attacco DDoS HTTP flood contro: http://diyarbakirbarosu.org.tr/filemanager/BAROBLTENZELSAYI.pdf

Il nome del file "BAROBLTENZELSAYI.pdf" dovrebbe significare in turco "BARO BÜLTEN ÖZEL SAYI" che tradotto in italiano è "AVVOCATI NEWSLETTER EDIZIONE SPECIALE".

Non siamo a conoscenza del contenuto del documento "BAROBLTENZELSAYI.pdf", provando ad accedervi si ottiene accesso negato al file, come evidenziato nell'immagine sottostante:

Cercando con Google il termine "BAROBLTENZELSAYI.pdf" oppure "BAROBLTENZELSAYI" non si ottengono risultati, molto probabilmente il documento non è indicizzato, ma gli autori di StrongPity sono a conoscenza dell'esistenza di tale file.

E' lecito domandarsi per quale motivo StrongPity cerca di sabotare il sito dell'ordine degli avvocati di Diyarbakir ?

Per rispondere a questa domanda è necessario capire che cosa è "Diyarbakir Bar Association" e chi era l'avvocato curdo Tahir Elçi attivista dei dirtti umani.

Diyarbakir Bar Association (diyarbakirbarosu.org.tr) è un organizzazione che lavora per i diritti umani e lo stato di diritto in Turchia.

L'ex presidente dell'associazione Diyarbakir Bar, l'avvocato curdo Tahir Elçi, veniva assassinato il 28 novembre 2015 nel distretto di Diyarbakir in uno scontro a fuoco, mentre stava tenendo un incontro pubblico presso il minareto a quattro colonne vicino alla moschea di "Sheikh Matar".

La notizia dell'uccisione dell'avvocato curdo è stata ripresa dalle maggiori testate giornalistiche italiane e mondiali:

L'avvocato curdo Tahir Elçi era stato arrestato il 20 ottobre 2015 per aver fatto propaganda per il PKK in un programma TV della CNN turca, dove considerava il PKK un'organizzazione non terroristica, per poi venir rilasciato sotto cauzione alcuni giorni dopo.

Per maggiori informazioni sull'avv. Tahir Elçi potete consultare l'articolo ‘Noi non vogliamo la guerra in questa terra’ (Tahir Elçi) di Rete Kurdistan Italia.

Altri attacchi di StrongPity

Il 1° settembre 2016 alle ore 15:05 (ora italiana) il modulo di StrongPity wndplyr.exe eseguiva un attacco DDoS (del tipo HTTP flood) verso l'indirizzo IP 95.85.30.15 accedendo alla pagina "xsyndll".

StrongPity in TrueCrypt

Dopo aver analizzato StrongPity presente all'interno di WinRAR, vediamo ora la versione che è stata diffusa attraverso TrueCrypt in Turchia.

Nome del file: TrueCrypt-7.2.exe

Dimensione: 5530624 byte

MD5: 563C9FACE8A03F1EE91E78CC0F913410

Questo file è stato visto la prima volta su VirusTotal: 2016-10-10 18:02:31 UTC

All'interno del file TrueCrypt-7.2.exe troviamo le seguenti risorse:

Le risorse all'interno della cartella HTML contengono i seguenti file:

- 103: procexp.exe (dimensione 4.535.808 byte)

- 105: StrongPity modulo xsyn.dl

- 106: StrongPity file di configurazione xsyn.cab

- 107: StrongPity modulo xykl.dll

- 108: StrongPity file si configurazione prst.cab

- 109: StrongPity modulo nvvscv.exe

- 110: StrongPity modulo wndplyr.exe

Nella versione di StrongPity di WinRAR, la risorsa 103 conteneva il setup originale di WinRAR. Nella variante alterata di TrueCrypt, la risorsa 103 contiene un altro setup "alterato" di TrueCrypt.

Risorse all'interno del file procexp.exe (risorsa HTML->103 di TrueCrypt-7.2.exe):

Quì troviamo 5 risorse cifrate all'interno della cartella HTML:

- 814: Truvasys modulo dcomx32.exe

- 816: Truvasys modulo winxsys.exe

- 817: setup originale di TrueCrypt

- 823: Truvasys modulo resdllx.dll

- 824: Truvasys file di configurazione syswindxr32.dll

Il setup originale di TrueCrypt si trova all'interno della risorsa HTML 817.

Le altre risorse 814, 816, 823 e 824 contengono il malware Truvasys.

Schema di StrongPity e TruvaSys all'interno del file "alterato" TrueCrypt:

Breve descrizione di StrongPity vers. TrueCrypt:

- nvvscv.exe: modulo principale che carica le dll xsyn.dll e xykl.dll

- xsyn.dll: modulo per la gestione dei server di comando & controllo

- xykl.dll: modulo keylogger

- xsyn.cab: file di configurazione per collegarsi ai server di C&C

- prst.cab: file di configurazione per il keylogger

- wndplyr.exe: modulo DDoS

- jhisrvc32_%s_i: file dove viene memorizzata la lista dei programmi di C:\Program Files e di C:\Program Files (x86)

- jhisrvc32_%s_k_%u_i.res: file dove vengono memorizzati i tasti premuti

- tmp_cmd: file per ricevere i comandi dal server C&C

- PrstInd.bin: file contatore

StrongPity modifica il file di registro in modo da eseguire il modulo nvvscv.exe ad ogni avvio:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[EAGames] = %userprofile%\AppData\Local\temp\eagames\nvvscv.exe

In questa versione di StrongPity il file di configurazione prst.cab è lungo solamente 2 byte, non contiene nessuna lista di processi da controllare per il modulo keylogger. Il modulo keylogger intercetterà ogni tasto premuto in qualsiasi finestra di ogni programma in cui si stia lavorando.

Il file xsyn.cab contiene gli stessi indirizzi server di C&C visti nella versione inclusa in WinRAR:

- https://www.myrappid[.]com

- https://www.pinkturtle[.]me

Il codice all'interno del file xsyn.cab è szlk02.

Differenze tra StrongPity di WinRAR e TrueCrypt:

| Campo |

WinRAR |

TrueCrypt |

| Cartella |

sega |

eagames |

| Registro |

Nvdia |

EAGames |

| Modulo principale |

nvvscv.exe |

nvvscv.exe |

| Keylogger |

Prst.dll |

xykl.dll |

| File conf. keylogger |

prst.cab |

prst.cab |

| Modulo C&C |

wrlck.dll |

xsyn.dll |

| File conf. C&C |

wrlck.cab |

xsyn.cab |

| Modulo DDoS |

wndplyr.exe |

wndplyr.exe |

| File conf. DDoS |

wndplyr.cab |

qwqw.cab |

| File temp cmd |

tmp_cmd |

tmp_cmd |

| File informazioni keylogger |

msattrib32_%s_k_%u.res |

jhisrvc32_%s_k_%u_i.res |

| File informazioni programmi |

msattrib32_%s_i |

jhisrvc32_%s_i |

| File contatore |

PrstInd.bin |

PrstInd.bin |

| Domini |

https://www.myrappid[.]com

https://www.pinkturtle[.]me

|

https://www.myrappid[.]com

https://www.pinkturtle[.]me

|

Il modulo DDoS wndplyr.exe di StrongPity (vers. TrueCrypt) utilizza come file di configurazione qwqw.cab, rispetto alla versione trovata in WinRAR, il modulo DDoS esegue richieste solo tipo "send" con una pausa di 1 ms. Non avendo a disposizione il file di configurazione qwqw.cab non è possibile fornire ulteriori informazioni.

TruvaSys in TrueCrypt

Vediamo ora il malware TruvaSys inserito all'interno del software "alterato" TrueCrypt-7.2.exe.

L'esecuzione del file "alterato" TrueCrypt-7.2.exe, comporta l'esecuzione dalla cartella %temp% del file "procexp.exe". Il file ""procexp.exe" è una versione "alterata" di TrueCrypt che infetterà il computer con TruvaSys.

Nome file: procexp.exe

Dimensione: 4535808 byte

MD5: C43ACCF1C69C3020583AA587924AC9A5

Visto la prima volta su VirusTotal: 2015-12-09 12:51:16 UTC

TruvaSys installa i seguenti file:

- %system32%\dcomx32.exe

- %system32%\resdllx.dll

- %system32%\syswindxr32.dll

- %system32%\winxsys.exe

- %temp%\Microsoft\IKE\fprot32.exe

- %temp%\resplgdll32\fprot32.exe

- %temp%\resplgdll32\vId.bin

Nome File: dcomx32.exe

Dimensione: 171.832 byte

MD5: C2D1047CB273F9CDB3704C1AF9CCC2C6

Visto la prima volta su VirusTotal: 2015-10-27 18:19:25 UTC

Nome File: resdllx.dll

Dimensione: 729.587 byte

MD5: 5F69F01D7819A4DA35B0FDABABA49AA0

Nome File: syswindxr32.dll

Dimensione: 49 byte

MD5: 3DFF9D2AE5046E106EE6E9CF95B47931

Nome File: winxsys.exe

Dimensione: 848.896 byte

MD5: F00F547501DBD6ABC01DFCD8CDC8378F

Visto la prima volta su VirusTotal: 2015-11-26 14:27:43 UTC

Nome File: fprot32.exe

Dimensione: 91.960 byte

MD5: 22ED9FD371A1AE4B16C773895B0A6E6A

Visto la prima volta su VirusTotal: 2015-10-27 18:19:27 UTC

Nome File: vId.bin

Dimensione: 4 byte

MD5: 0F3D014EEAD934BBDBACB62A01DC4831

Il file resdllx.dll è un archivio zippato, che al suo interno contiene i seguenti file:

- fprot32.exe

- libeay32.dll (libreria di OpenSSL)

- ssleay32.dll (libreria di OpenSSL)

TruvaSys installa il seguente servizio:

Nome Servizio: Windows Index Services

Percorso del servizio: c:\windows\system32\dcomx32.exe

Il servizio dcomx32.exe esegue attraverso la funzione API CreateProcessAsUser il file winxsys.exe.

Il file winxsys.exe è il modulo principale di TruvaSys ed è stato scritto in Delphi.

Il file syswindxr32.dll contiene i server di C&C:

- www.truecrypte[.]org

- www.true-crypte[.]website

Il file fprot32.exe viene eseguito da winxsys.exe passandogli dei parametri per creare dei socket tipo SOCK_STREAM (protocollo IPPROTO_TCP), SOCK_DGRAM (IPPROTO_UDP) e SOCK_RAW (IPPROTO_ICMP).

Attualmente i server di comando & controllo non sono attivi, quindi non è possibile fare un'analisi più approfondita di TruvaSys.

Informazioni domini:

| Nome |

IP |

Data di creazione |

| www.truecrypte[.]org |

98.124.243.37 |

Created on 2015-11-17 - Expires on 2017-11-17 - Updated on 2016-12-02 |

| www.true-crypte[.]website |

198.54.117.212 |

Created on 2015-11-16 - Expires on 2016-11-16 - Updated on 2016-12-22 |

Conclusioni

In questi mesi abbiamo analizzato in modo dettaglio l'evoluzione di

StrongPity che si è diffuso attraverso software "alterati" di WinRAR e TrueCrypt.

Possiamo affermare con certezza che i software "WinRAR" e "TrueCrypt" sono stati utilizzati come vettore d'infezione e non come obiettivo principale di attacco, anche se chi utilizza TrueCrypt ha qualcosa da nascondere e quindi informazioni riservate che si vorrebbe rimanessero tali.

StrongPity è un malware di spionaggio in grado di rubare informazioni riservate, come credenziali di accesso a server o computer, attraverso programmi di ftp (filezilla,

winscp), client SSH (putty), desktop remoto (

mstsc, mRemoteNG) e di eseguire attacchi mirati DDoS.

StrongPity si è diffuso maggiormente in Italia, Belgio e Turchia. Dalla nostra analisi si deduce che gli autori del progetto

StrongPity potrebbero essere turchi, molto probabilmente vicini al regime attualmente al governo.

In data 25 maggio 2016 alle ore 18:41 (ora italiana) abbiamo riscontrato un attacco DDoS verso il sito dell'ordine degli avvocati di

Diyarbakir, il cui chairman l'avvocato curdo Tahir Elçi, attivista dei diritti umani, era stato assassinato il 28 novembre 2015 in circonstanze poco chiare. L'avvocato curdo

Tahir Elçi, qualche settimana prima dell'uccisione, aveva affermato in un programma TV della CNN turca, che considerava il PKK un'organizzazione non terroristica. Per questa sua presa di posizione pubblica, probabilmente, era visto come una persona "scomoda" dal regime turco.

Perchè attaccare l'Italia ?

E' molto difficile rispondere a questa domanda, non vi sono elementi certi che ci permettono di dare una risposta. Ad ogni modo è possibile azzardare delle ipotesi di un possibile collegamento Turchia-Italia relativo al caso dell'inchiesta del febbraio 2016 della Procura di Bologna riguardo al riciclaggio di denaro che vede coinvolto il figlio del premier turco Erdogan, inchiesta ancora in corso.

Collegato a

StrongPity è stato trovato all'interno del software "alterato" TrueCrypt un'altro malware denominato:

TruvaSys.

Dalle nostre verifiche

TruvaSys può essere stato sviluppato prima di

StrongPity. Infatti alcuni moduli di

TruvaSys, come

dcomx32.exe, sono stati visti per la prima volta il 27 ottobre

2015 su VirusTotal, invece i moduli di StrongPity sono stati individuati per la prima volta solamente a maggio 2016.

TruvaSys è stato realizzato molto probabilmente prima di

StrongPity, anche la data di registrazione dei domini dei server di C&C fanno propendere a questo.

Interessante notare che il dominio "

ralrab[.]com", utilizzato per la versione di WinRAR Belgio, è stato registrato il 27 ottobre 2015, quindi molti mesi prima dell'attacco visto a maggio 2016.

I domini di "

www.truecrypte[.]org" e "www.true-crypte[.]website" sono stati registrati il 16 e il 17 novembre 2015, circa 20 giorni dopo il primo avvistamento del file "

dcomx32.exe", quindi ci potrebbero essere delle versioni di TruvaSys antecedenti.

C'è il forte sospetto che il codice sia stato scritto da più persone, perchè il modulo principale di

TruvaSys è scritto in

Delphi, invece i moduli di

StrongPity in

C++ e utilizza la libreria

Curl. Tutto questo fa pensare che si possa trattare di un gruppo di persone che abbiano o stiano lavorando a questo progetto di spionaggio.

Nel rapporto della

Microsoft si fa riferimento ad un ulteriore collegamento di

StrongPity con un altro APT classificato sotto il nome di

NEODYMIUM. Quest'ultimo APT, secondo

Microsoft, utilizza una componente backdoor sviluppato dalla società tedesca

FinFisher GmbH, nota società che vende spyware esclusivamente ad agenzie governative.

Indicatori di compromissione (IOC)

Hashes

71BFE79ADBD00F6D0E928437198AFBCD

7A1D3F6A12D5D4F78D27F7CD255508DB

C566DBDB2C90D5B132188355BB93D700

4BB11AE6982BA3298DBC26928F5B2057

6D126DF4F6D79EEACAA7C5559734DB92

5A522E86AB335F5AB3ABD6EBFA4B5019

C0BA6CB9F4A85775D4D2960DE306ABBC

DE9AB74D4E9D9335319C2178CAEC9C72

04A74C08692CE312B8701B82B21E95B9

5A522E86AB335F5AB3ABD6EBFA4B5019

924D1B948B8163A0A7048CE5CCC2AE9F

D6CA4BBF35D62EA60663E62366849B4F

5B672219893F0B4CAC4F726559C122FB

563C9FACE8A03F1EE91E78CC0F913410

C2D1047CB273F9CDB3704C1AF9CCC2C6

5F69F01D7819A4DA35B0FDABABA49AA0

3DFF9D2AE5046E106EE6E9CF95B47931

F00F547501DBD6ABC01DFCD8CDC8378F

22ED9FD371A1AE4B16C773895B0A6E6A

0F3D014EEAD934BBDBACB62A01DC4831

D714E59CBDA0FD6FCCEA7510404BEEE1

Domini

myrappid.com

pinkturtle.me

ralrab.com

mytoshba.com

www.truecrypte.org

www.true-crypte.website

diyarbakirbarosu.org.tr

Indirizzi IP

109.236.92.237

139.59.15.88

98.124.243.37

198.54.117.212

95.85.30.15

Autore:

Gianfranco Tonello