il corpo del messaggio ha la seguente forma:

Spett. le COMUNE,

si richiede cortesemente certificato storico di residenza

del soggetto con dati allegati, per accertamento irreperibiità.

Si ringrazia.

Cordiali saluti

Il Segretario Comunale

<nome della persona>

Comune di <nome del comune>

<indirizzo>

<recapiti telefonici>

|

Allegati:

- Dati_Anagrafici_Per_Accertamento_Irreperibilita_ DE_JESUS_MILAGROS-BEROYA-FILIPPINE_ RP-DJSMGR73S51Z216Z.rtf.zip

- Anagrafica.rtf.zip

Gli allegati hanno una doppia estesione: .rtf.zip

All'interno dei rispettivi file zippato è presente un file con nome <nome file zip>.rtf.vbe

esempio: Anagrafica.rtf.vbe

Nome file: Anagrafica.rtf.vbe

Dimensione: 7.589 byte

MD5: 5D429355B4510AECFE27723FAFC6EAB2

Data: martedì 28 febbraio 2017, 23.28.04

Il file <nome file zip>.rtf.vbe è un file VBScript che viene identificato da VirIT eXplorer come infetto da "Trojan.VBS.Orziveccho.D".

Le email infette dal malware "Orziveccho" sono state inviate dai seguenti indirizzi pec:

- comunediburgio@pec.it

- info@pec.comune.sanvittoredellazio.fr.it

I comuni a cui sono state compromesse le credenziali della PEC istituzionale sono:

- Comune di Burgio

- Comune di San Vittore del Lazio

Dall'analisi delle email infette, gli indirizzi IP da cui sono state spedite le PEC infette potrebbero essere localizzati a Tallin in Estonia oppure in USA:

- 104.160.19.236

- 104.160.19.111

Questi indirizzi IP appartengono al provider americano CachedNet LLC, attraverso la geolocalizzazione degli indirizzi IP questi vengono localizzati in Estonia oppure in USA.

Sia il Comune di Burgio sia il Comune di San Vittore del Lazio stanno operando per risolvere il problema degli account compromessi.

Il Comune di Burgio ha segnalato nel suo sito il problema riscontrato relativa all'invio di email infette:

Esecuzione di Orziveccho

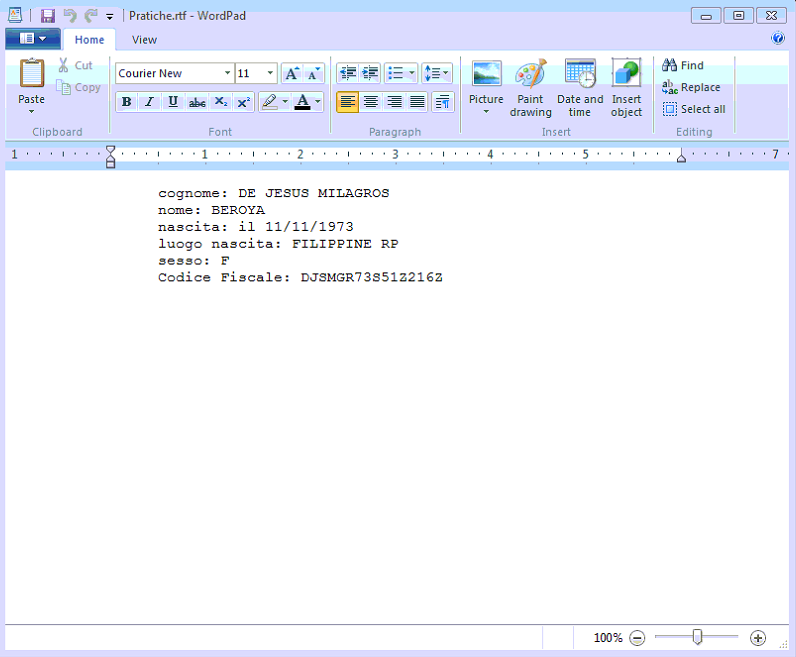

All'esecuzione del file VBScript viene creato all'interno della cartella "Documenti" il file "Pratiche.rtf" con i dati della persona richiesti:

A questo punto viene creato il file "download.vbe" all'interno della cartella del menu di avvio ("%startup%") e successivamente eseguito.

Il file "download.vbe" cerca di connettersi ai seguenti domini:

- 199[.]103[.]56[.]165

- www[.]scuolaelementarediorziveccho[.]191[.]it

Il primo dominio

199[.]103[.]56[.]165 è situato a Toronto in Canada, invece il secondo

www[.]scuolaelementarediorziveccho[.]191[.]it è situato in Italia ed è un dominio registrato presso

Tim Telecom Italia.

|

199[.]103[.]56[.]165

|

www[.]scuolaelementarediorziveccho[.]191[.]it

|

|

|

Questi domini fungono da server di comando & controllo scaricando un file denominato "

ORD-2020.txt" che contiene il payload del malware.

In data 06/03/2017:

Nome:

ORD-2020.txt

Dimensione: 3.309.187 byte

MD5: 271CA65D23F0DB9044E0F5B166FDD462

In data 09/03/2017:

Nome:

ORD-2020.txt

Dimensione: 3.309.196 byte

MD5: D70CD766BD0796CFFCF3E32C5A8F9DAE

Il file "ORD-2020.txt" viene salvato nella cartella di startup sotto il nome "ORDINI.exe".

Il file "ORDINI.exe" è un RAR autoestraente che viene identificato da VirIT eXplorer come infetto da "Trojan.Win32.Orziveccho.A"

All'interno del file "ORDINI.exe" vi troviamo i seguenti file:

- admin.vbe

- NTR.msi

- vai.vbe

Nome:

admin.vbe

Dimensione: 3.491 byte

MD5: DB5E6722916387E4968994C90A78C530

Nome:

NTR.msi

Dimensione: 3.872.768 byte

MD5: EC857EED2FFE74BE892E373312C20470

Nome:

vai.vbe

Dimensione: 3.346 byte

MD5: 93AF69B1F0D73589CB87E8E5586CEC73

In data 09/03/2017:

Nome: NTR.msi

Dimensione: 3.872.768 byte

MD5: D205DAF0F8DF73F59C06091B4DCA76F3

L'esecuzione del file "ORDINI.exe" comporta l'estrazione dei file sopra indicati e l'esecuzione del file VBScript "vai.vbe". Questo file verifica se il computer è già stato infettato, nel caso contrario esegue il file "admin.vbe".

Il file "admin.vbe" esegue l'installazione del pacchetto software NTR.msi con il comando:

msiexec.exe /package NTR.msi /quiet

che comporta l'installazione silente del software NTR.msi.

All'interno del pacchetto NTR.msi vi troviamo il software NTR Cloud (http://www.ntrglobal.com) per il controllo remoto del pc, questo pacchetto è stato modificato in modo abbinare ogni installazione infetta all'account del malfattore che si presume essere: michel.piccoli@hotmail.com

In questo modo il malfattore collegandosi al sito http://www.ntrglobal.com/it/freecloud/login potrà accedere con le proprie credenziale e controllare ogni computer infettato.

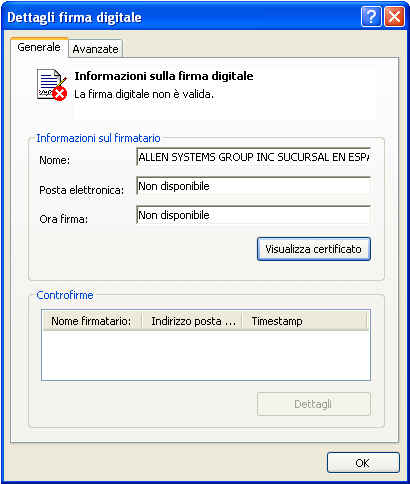

| Il pacchetto NTR.msi risultare essere stato modificato in modo da abbinare ogni computer infettato sotto il proprio account, come è possibile verifare dalla firma digitale. |

|

Il software di controllo remoto sarà installato come servizio:

Nome: NTRCloud

Descrizione: NTR Cloud agent

Path: "C:\Program Files\NTR Global (an ASG company)\NTRCloud\agent.exe" NTRCloud

A questo punto all'avvio del computer verranno eseguiti i file:

- download.vbe

- C:\Program Files\NTR Global (an ASG company)\NTRCloud\agent.exe

Torna ad inizio pagina

Controllo del computer della vittima

Il computer della vittima viene controllato dall'attaccante attraverso il servizio della "NTR Global" "C:\Program Files\NTR Global (an ASG company)\NTRCloud\agent.exe". Durante la fase di installazione del software "NTR Global" viene automaticamente abbinato all'account del malfattore. L'attaccante collegandosi all'indirizzo http://www.ntrglobal.com/it/freecloud/login potrà accedere ai computer delle proprie vittime per spiare o rubare documenti riservati.

All'avvio viene eseguito anche il file "download.vbe", il quale si collega ai domini:

- 199[.]103[.]56[.]165

- www[.]scuolaelementarediorziveccho[.]191[.]it

Qui viene utilizzato un semplice sistema di comunicazione con i server di comando & controllo, oltre ad eseguire un "upgrade" diretto del malware, esso permette di scaricare "aggiornamenti personalizzati" in base al seguente schema: userName & separ & computerName & "/ORD-2020.txt" .

Dove:

- userName: nome dell'utente

- separ: "--"

- computerName: nome del computer dell'utente

Rimozione di Orziveccho

Per verificare se il computer del Comune sia stato infettato dal malware Orziveccho è possibile scaricare la versione gratuita di VirIT eXplorer Lite da http://www.tgsoft.it/italy/download.asp

Manualmente è possibile verificare la presenza di alcuni indicatori di infezione:

File:

- C:\Users\<nome utente>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Download.vbe

- C:\Program Files\NTR Global (an ASG company)\NTRCloud\agent.exe

Servizio:

Rimozione manuale:

- cancellare il file: C:\Users\<nome utente>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Download.vbe

- arrestare e disattivare l'avvio aumatico del servizio: NTRCloud

Per accedere ai servizi da "Start->Esegui" eseguire il comando:

services.msc

Torna ad inizio pagina

Conclusioni

La campagna di spear phishing relativa al malware "Orziveccho" con obiettivo i comuni italiani sembra essere stata ben organizzata. Tra sabato 4 e martedì 7 marzo vi è stato un invio massivo di email di spear phishing con oggetto del messaggio "Richiesta certificato" dove sia il mittente sia il destinatario erano comuni italiani.

I dati contenuti nel corpo del messaggio relativi al mittente, come nome del comune, indirizzo e persona di riferimento sono reali. Questo ci fa pensare che l'attacco sia stato ben studiato e nessun dettaglio sia stato lasciato al caso.

Poteva far insospettire la richiesta del certificato relativa alla persona con nome "DE JESUS MILAGROS BEROYA" (il miracolo di Gesù), anche se nel secondo email il nome dell'allegato era "Anagrafica.rtf.zip" e la voce relativa a "DE JESUS MILAGROS BEROYA" era indicata solamente nel documento "pratiche.rtf" ad infezione già avvenuta.

Cosa stanno cercano nei computer dei Comuni italiani ? Chi è il regista di questo attacco di spionaggio ?

Per ora non abbiamo elementi sufficienti per ripsondere a queste domande.

Dall'analisi degli indirizzi IP abbiamo ottenuto i seguenti elementi geografici:

- Italia

- Canada

- Estonia / USA

ma che non ci permette di fare nessuna ipotesi.

Dall'analisi del codice virale, vi sono alcuni elementi che potrebbero far indicare che il paese di provenienza dell'attacco sia proprio l'Italia. Infatti all'interno del codice virale viene usato come file temporaneo "

ORDINI.exe", file che dopo viene cancellato. Inoltre all'interno dell'archivio RAR autoestrante è presente il file "

vai.vbe", dove "

vai" è un termine della lingua italiana. Perchè utilizzare termini italiani per nomi di file che dopo vengono cancellati ?

Non siamo a conoscenza da quanto tempo stanno architenttando questo tipo di attacco, ma il sito malevolo

www[.]scuolaelementarediorziveccho[.]191[.]it ha scaricato per 24h il malware "

Orziveccho" a partire dal pomeriggio del 6 marzo 2017. Un attacco molto rapido all'obiettivo prestabilito.

Autori: Gianfranco Tonello, Federico Girotto