Dalla giornata di venerdì 12 maggio è in atto un attacco generalizzato a livello mondiale del ransomware "WannaCry" che ha attaccato numerose organizzazioni e aziende in diversi Paesi nel mondo.

Si tratta di un attacco su larga scala che, come ormai dovrebbe essere noto ai più, trattandosi di un attacco ransomware procede a cifrare i file di dati e a richiederne il riscatto per la de-cifratura in moneta elettronica difficilmente tracciabile come sono i BitCoin.

La sua peculiarità di diffusione è che non utlizza un vettore di infezione "classico", come potrebbe essere tramite invio di email o siti infetti, ma sfrutta una vulnerabilità dei Sistemi Operativi Windows per la sua diffusione chiamato EternalBlue. |

INDICE

==> Patch di Sicurezza

==> WanaCry!

==> Considerazioni su WanaCry 1.0 e 2.0

==> Come mi difendo

|

La vulnerabilità denominata

EternalBlue è stata divulgata dal gruppo hacker

Shadow Brokers ad aprile 2017 che aveva trafugato quest'informazioni dalla

National Security Agency (NSA).

Il ransomware WanaCry procede a "scandagliare" gli indirizzi IP della rete alla ricerca di computer ove sia presente questa vulnerabilità e quindi procedere ad attaccarli.

Per evitare che i computer e server collegati ad internet possano essere attaccati da questo ransomware è necesario procedere ad installare le Patch di sicurezza, come verranno illustrate di seguito.

E' interessante notare che questo tipo di attacco è molto similare a quello avvenuto nel 2004 da parte del malware SASSER che sfruttava la vulnerabilità di Windows 2000 ed XP chiamata

MS04-011, attraverso un buffer overflow sul processo LSASS.

Patch di sicurezza

Come indicato precedentemente questo attacco sfrutta una vulnerabilità di Windows con lo scopo di cifrare i file di dati nel PC infettatto ma anche nella rete sia LAN che WAN.

Anche se la vulnerabilità di Windows scoperta è abbastanza recente, già da Marzo 2017 è stata rilasciato un aggiornamento che se installata nei vari Sistemi Operativi supportati dagli aggiornamenti di Windows Update permette di impedire l'attacco/propagazione del Ransomware.

Queste patch, se i computer e i server vengono aggiornati sistematicamente, venendo distribuite attraverso l'aggiornamento del S.O. Windows via Windows Update, dovrebbero essere già installate ed operative anche se, per scelte NON condivisibili, non è raro che su PC ma soprattutto sui SERVER gli aggiornamenti del S.O. Windows vengano disabilitati per "preservarli" da possibili conflittualità con particolari driver o altri software "particolari" e quindi esponendo le macchine ad essere attaccate in modo distruttivo come in queste situazioni.

Per quanto riguarda i Sistemi Operativi che non sono più supportati da Microsoft per gli aggiornamenti mensili, è stata comunque resa disponibile una patch di sicurezza che si può scaricare dal seguente link

[patch di sicurezza]

Di seguito una tabella riassuntiva divisa fra Sistemi Operativi che necessitano di un aggiornamento manuale e quelli che invece sono ancora supportati da Microsoft per scaricare gli aggiornamenti automaticamente tramite Windows Update.

| Necessitano di aggiornamento manuale |

Aggiornamento presente in Windows Update |

- Windows Xp

- Windows 2003

- Windows Vista

- Windows 8

- Windows Server 2008

|

- Windows 7

- Windows Server 2008 R2

- Windows 8.1

- Windows Server 2012

- Windows 10

- Windows Server 2016

|

WanaCry! alias WannaCry alias WCry alias WanaCrypt alias Wanna Decryptor alias WanaCrypt0r

Il C.R.A.M. di TG Soft ha analizzato la versione 1.0 e 2.0 del ransomware WanaCry!

WannaCry ver 1.0

Il primo file analizzato di WanaCry! risale al giorno 11 aprile 2017 ed ha il seguente MD5:

4DA1F312A214C07143ABEEAFB695D904 ed è stato compilato l'08/04/2017 alle 21:36:48.

Il ransomware quando viene eseguito nel PC tenta di cifrare tutti i file presenti in esso ed anche i file della rete a cui riesce ad accedere; ad ogni file cifrato viene aggiunta l'estesione ".wcry".

Struttura del file cifrato

: <nome file>.<estensione file>.wcry

|

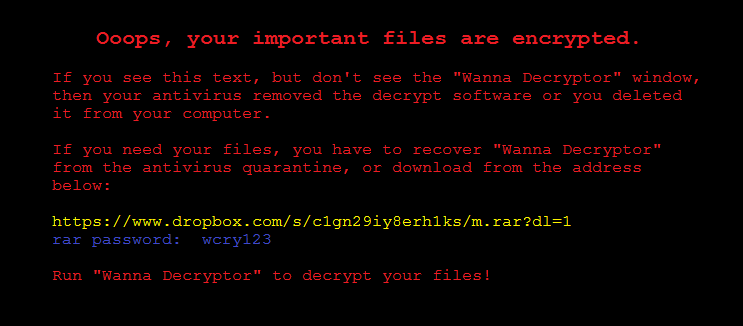

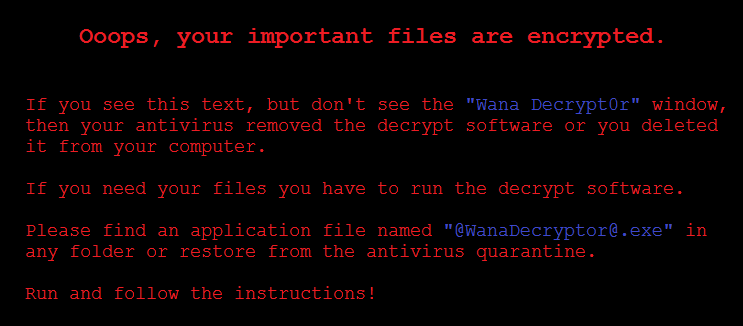

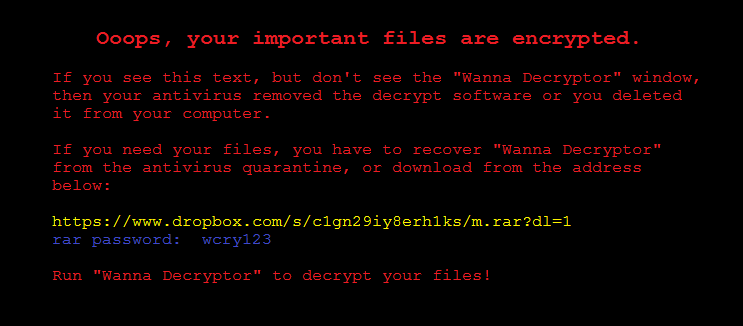

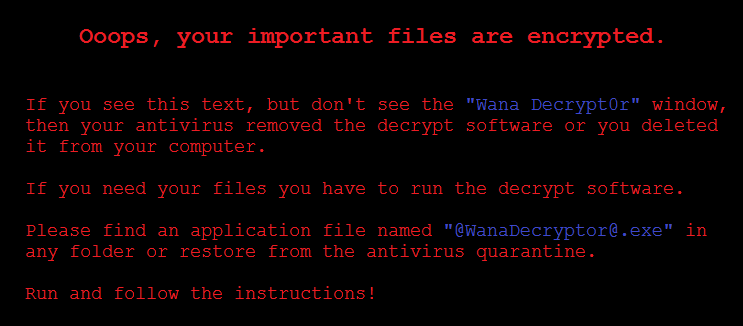

Al termine della cifratura lo sfondo normalmente viene sostituito da un'immagine: un messaggio nel quale si viene a conoscenza che i propri file sono stati cifrati e che per poterli decifrare è necessario avere il TOOL denominato "Wanna Decryptor". Senza questo non sarà possibile recuperare i dati.

|

|

Il messaggio in questione informa che se il proprio antivirus ha rimosso "Wanna Decryptor" cioè il programma rilasciato dal ransomware per effettuare il pagamento del riscatto e non fosse possibile recuperarlo dalla quarantena oppure se dovesse essere stato cancellato erroneamente è possibile scaricarlo dal link indicato.

hxxs://www[.].dropbox[.]com/s/c1gn29iy8erh1ks/m[.]rar?dl=1

Il file "!WannaDecryptor!.exe" che viene creato sul Desktop al termine della cifratura fa visualizzare le istruzioni per pagare e verifcare anche l'avvenuto pagamento al wallet (portafoglio) specificato "1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY ".

Se il pagamento sarà andato a buon fine e verrà verificato sarà possibile provare ad eseguire la decrifatura dal programma stesso cliccando il pulsante [Decrypt].

Premesso che quanto descritto non vuole essere una guida al pagamento del riscatto, ma solamente l'illustrazione del funzionamento del suo pagamento.

Il C.R.A.M. di TG Soft, come sempre, sconsiglia il pagamento del riscatto poichè questa pratica permetterà ai malfattori di ottenere guadagni illeciti che li potranno indurre a persistere in queste attività ricattatorie. Come sempre il pagamento potrebbe non essere garanzia della decifratura dei file.

Oltre allo sfondo sostituito è possibile trovare, sempre sul Desktop, il file chiamato "

!Please Read Me!.txt" che contiene il seguente messaggio:

|

Q: What's wrong with my files?

A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted.

If you follow our instructions we guarantee that you can decrypt all your files quickly and safely!

Let's start decrypting!

Q: What do I do?

A: First, you need to pay service fees for the decryption.

Please send 0.3 BTC to this bitcoin address: 1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

Next, please find the decrypt software on your desktop, an executable file named "!WannaDecryptor!.exe".

If it does not exsit, download the software from the address below. (You may need to disable your antivirus for a while.)

https://www.dropbox.com/s/c1gn29iy8erh1ks/m.rar?dl=1

rar password: wcry123

Run and follow the instructions! |

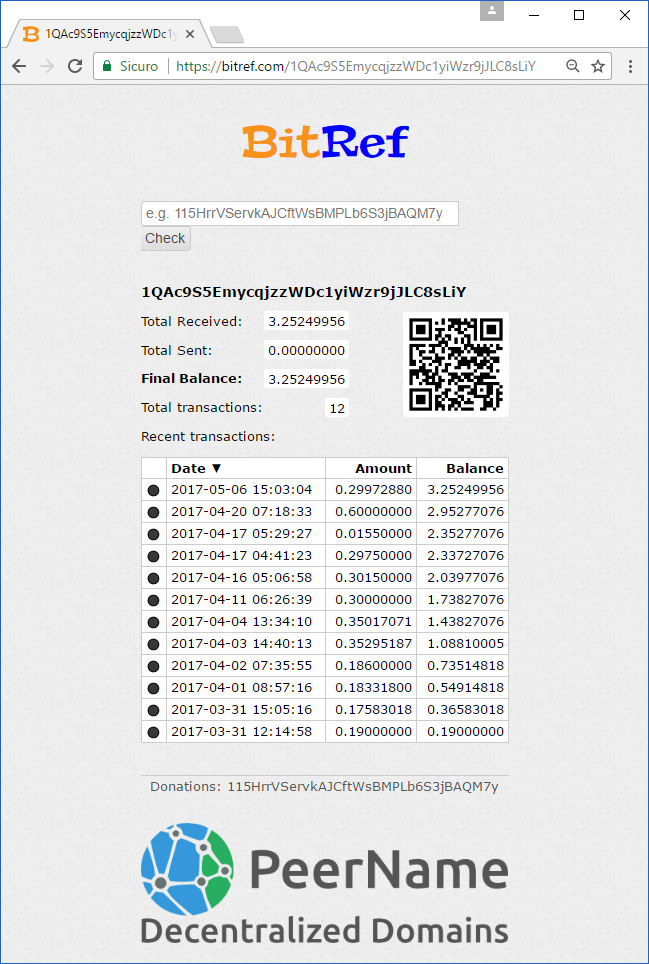

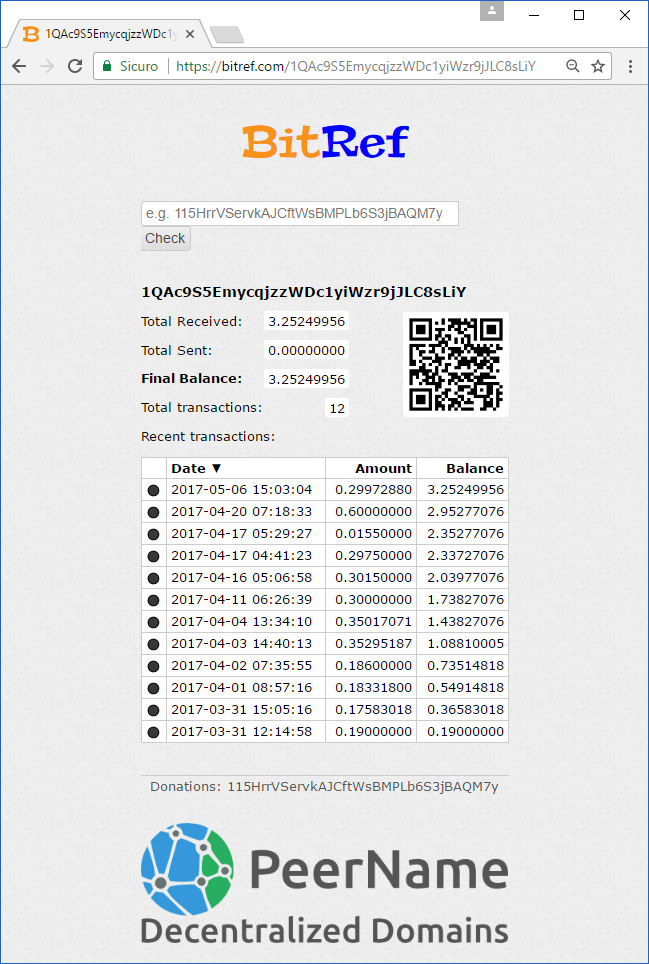

Una delle particolarità di questo ransomware è che non crea un portafoglio (Wallet) univoco per ogni vittima ma, in base alle campagne e/o alle versioni, ne utilizza alcuni.

Grazie a questa peculiarità è possibile stimare quanti malcapitati utenti hanno già pagato per ottenere la decifratura dei propri file. |

|

WanaCry! ver 2.0

Sono state analizzate due versione di WanaCry 2.0:

- Versione con "KILL SWITCH"

- Versione senza "KILL SWITCH"

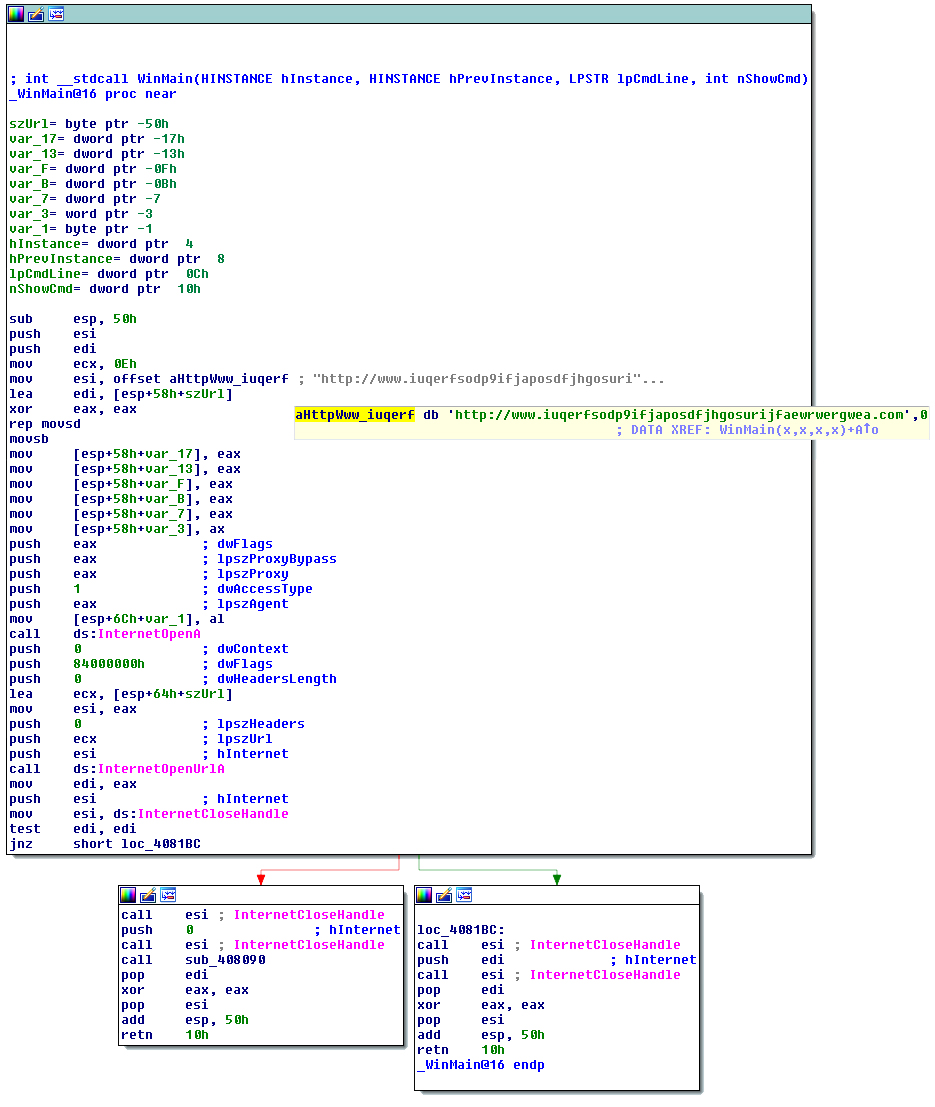

La prima versione che ha circolato in rete ha come MD5:

DB349B97C37D22F5EA1D1841E3C89EB4 e contiene il famoso "KILL SWITCH". L'autore del ransomware ha inserito un controllo per bloccare la propagazione di questa prima release. Infatti questa prima versione di ransomware va a controllare se è attivo il dominio

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com, e se questo risulta essere online il ransomware termina senza fare ulteriori operazioni come si può vedere dal codice sottostante:

Il ricercatore

MalwareTech ha astutamente registrato e messo online il dominio sopra citato andando in questo modo a rallentare la propagazione della prima versione di WanaCry 2.0.

In questa prima versione con il "KILL SWITCH", se il malware non riesce a contattare il sito procede alla cifratura dei file attraverso l'algoritmo RSA e modifica il registro di Windows per mettersi in esecuzione automatica.

Le voci aggiunte sono:

- Servizio:

- nome: mssecsvc2.0

- descrizione: Microsoft Security Center (2.0) Service

- percorso: C:\Users\%userprofile%\<cartella nella quale viene eseguito> -m security

- dimensione del file: 3723264 byte

- Servizio:

- nome: jqhdhhzckzkyhh375

- descrizione: jqhdhhzckzkyhh375

- percorso: cmd.exe /c "C:\ProgramData\jqhdhhzckzkyhh375\tasksche.exe"

- dimensione del file: 233984 byte

- HKLM\Software\Microsoft\Windows\CurrentVersion\RUN:

- nome: jqhdhhzckzkyhh375

- percorso: "C:\ProgramData\jqhdhhzckzkyhh375\tasksche.exe"

- dimensione del file: 3514368 byte

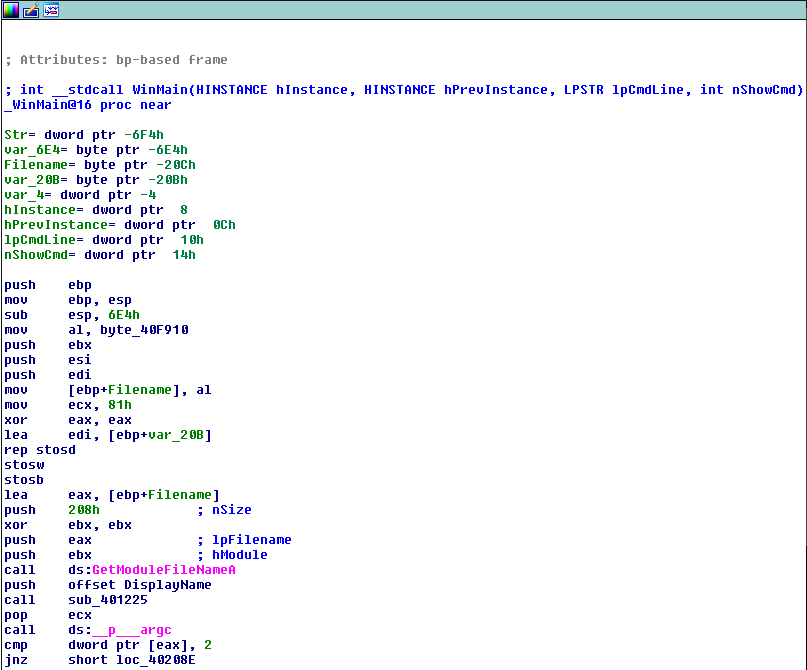

Dopo alcune ore dal rilascio della prima release sono state distribuite nuove versioni di WanaCry!, senza il controllo del sito per terminare la propagazione cioè senza "KILL SWITCH".

Il secondo sample analizzato ha il seguente MD5:

84C82835A5D21BBCF75A61706D8AB549 (senza "KILL SWITCH") e fa parte dell'attacco globale che ha iniziato a scatenarsi dalla giornata di Venerdì 12 maggio 2017.

Come si può vedere l'inizio del WinMAIN è diverso dalla prima release che conteneva il "KILL SWITCH"

WanaCry! tenta sempre di cifrare i file presenti nel PC e nella rete, ma in questa versione viene sfruttata una vulnerabilità dei Sistemi Operativi Windows per potersi propagare sia attraverso la INTRANET sia quella WAN, in analogia alle modalità di diffuzione della tipologia worm.

A tale proposito questo nuovo escamotage di diffusione potrebbe andare a definire una nuova tipologia di ransomware che potrebbe essere chiamata "

Crypto-Worm".

Quando il Crypto-Malware si attiva tenterà di cifrare tutti i file di documenti presenti nel PC e nelle varie Share di rete a cui riesce ad accedere ed aggiungerà ad essi sempre l'estensione ( .wcry )

Struttura del file cifrato

: <nome file>.<estensione file>.wcry

Anche questa versione al termine della cifratura lascia sul Desktop dei file similari alla prima, ma con qualche piccola differenza sostanziale.

I file a cui facciamo riferimento sono i seguenti, tutti presenti sul Desktop del PC della vittima:

- @Please_Read_Me@.txt

- @WanaDecryptor@.bmp

- @WanaDecryptor@.exe

@Please_Read_Me@.txt

Il "@Please_Read_Me@.txt" creato sul Desktop contiene le informazioni indicante la cifratura che sono le seguenti:

Q: What's wrong with my files?

A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted.

If you follow our instructions, we guarantee that you can decrypt all your files quickly and safely!

Let's start decrypting!

Q: What do I do?

A: First, you need to pay service fees for the decryption.

Please send $300 worth of bitcoin to this bitcoin address: 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Next, please find an application file named "@WanaDecryptor@.exe". It is the decrypt software.

Run and follow the instructions! (You may need to disable your antivirus for a while.)

Q: How can I trust?

A: Don't worry about decryption.

We will decrypt your files surely because nobody will trust us if we cheat users.

* If you need our assistance, send a message by clicking <Contact Us> on the decryptor window. |

@WanaDecryptor@.bmp

Il file viene creato sul Desktop ed anch'esso sostituisce lo sfondo di default del PC stesso.

Nell'avviso viene sempre indicato che i file sono stati cifrati e che per chi ha la necessità di decriptarli è necessario eseguire il programma "@WanaDecrypt@.exe". |

premere per ingrandire |

Il file è presente sul Desktop del PC, ma a differenza della precendente versione (1.0) non c'è la possibilità di scaricarlo da un link esterno nel caso sia stato rimosso dal computer.

@WanaDecryptor@.exe

Il TOOL "

@WanaDecryptor@.exe" che si avvia al termine della cifratura contiene le informazioni su come pagare e serve anche alla decifratura dei file stessi.

Infatti dopo aver verificato che il pagamento sia andato a buon fine verrà avviata la procedura di decifratura dei file.

Premesso che quanto descritto non vuole essere una guida al pagamento del riscatto, ma solamente l'illustrazione del funzionamento del suo pagamento.

Il C.R.A.M. di TG Soft, come sempre, sconsiglia il pagamento del riscatto poichè questa pratica permetterà ai malfattori di ottenere guadagni illeciti che li potranno indurre a persistere in queste attività ricattatorie. Come sempre il pagamento potrebbe non essere garanzia della decifratura dei file.

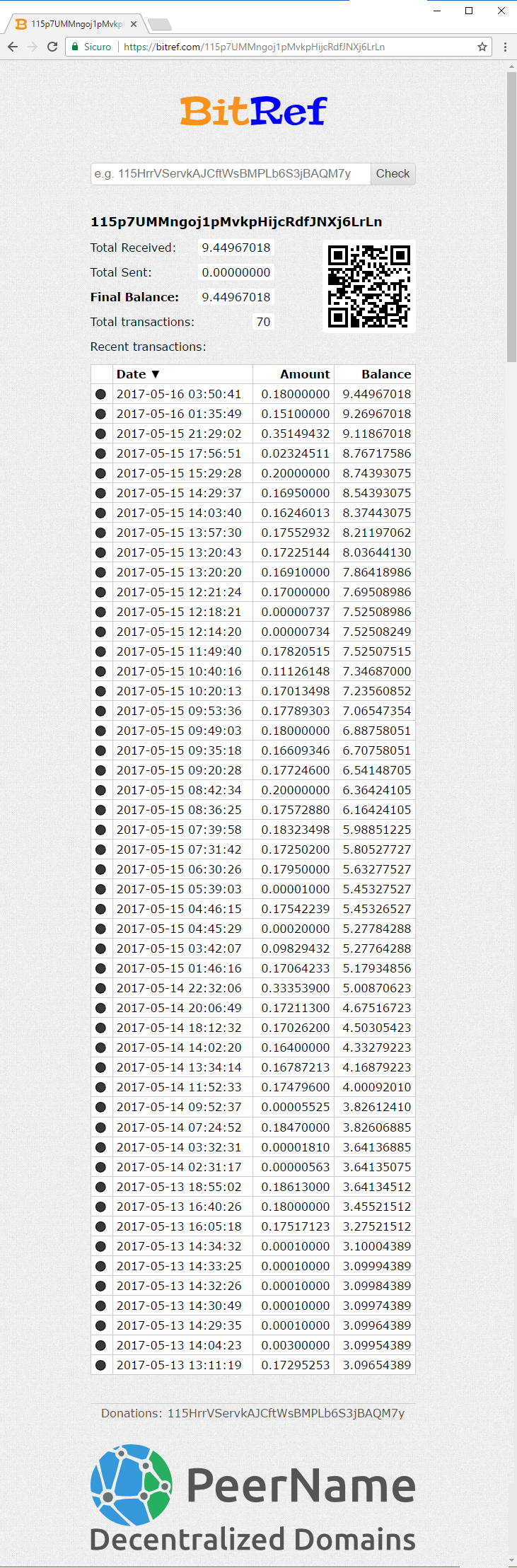

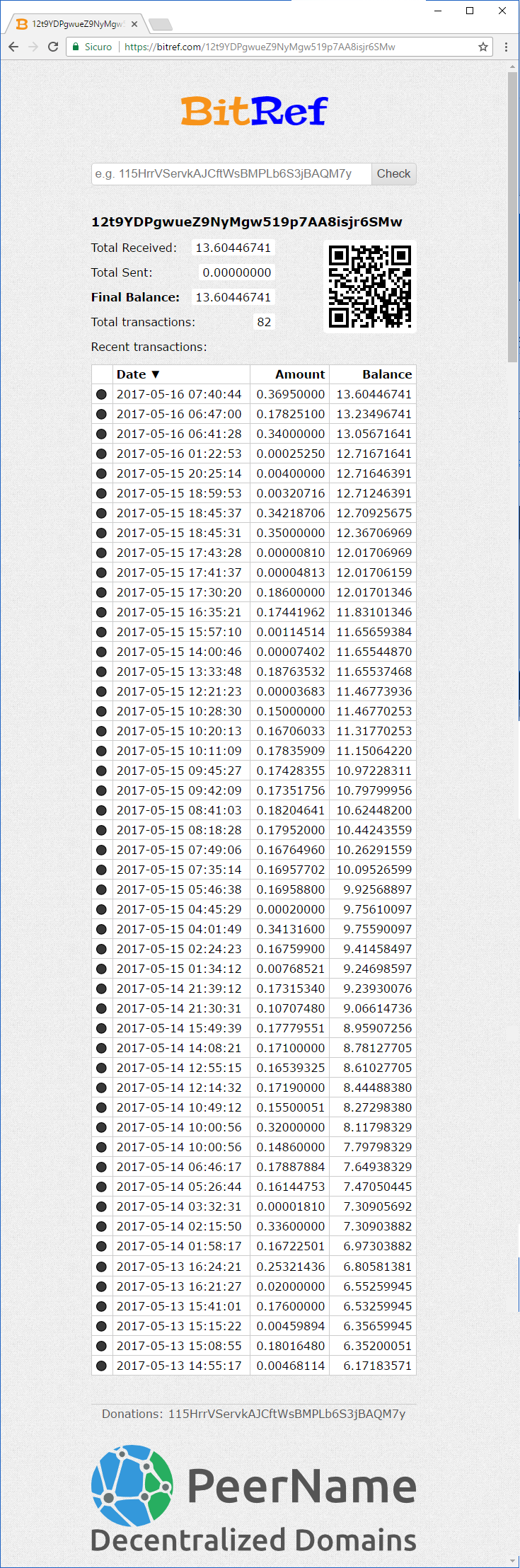

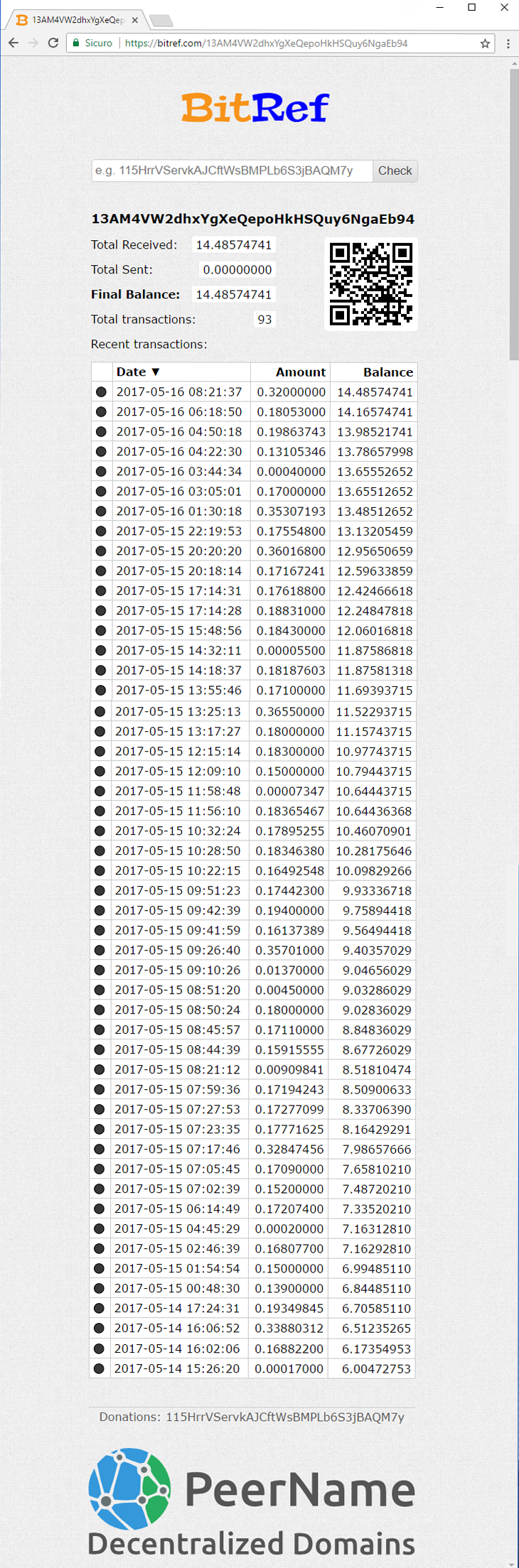

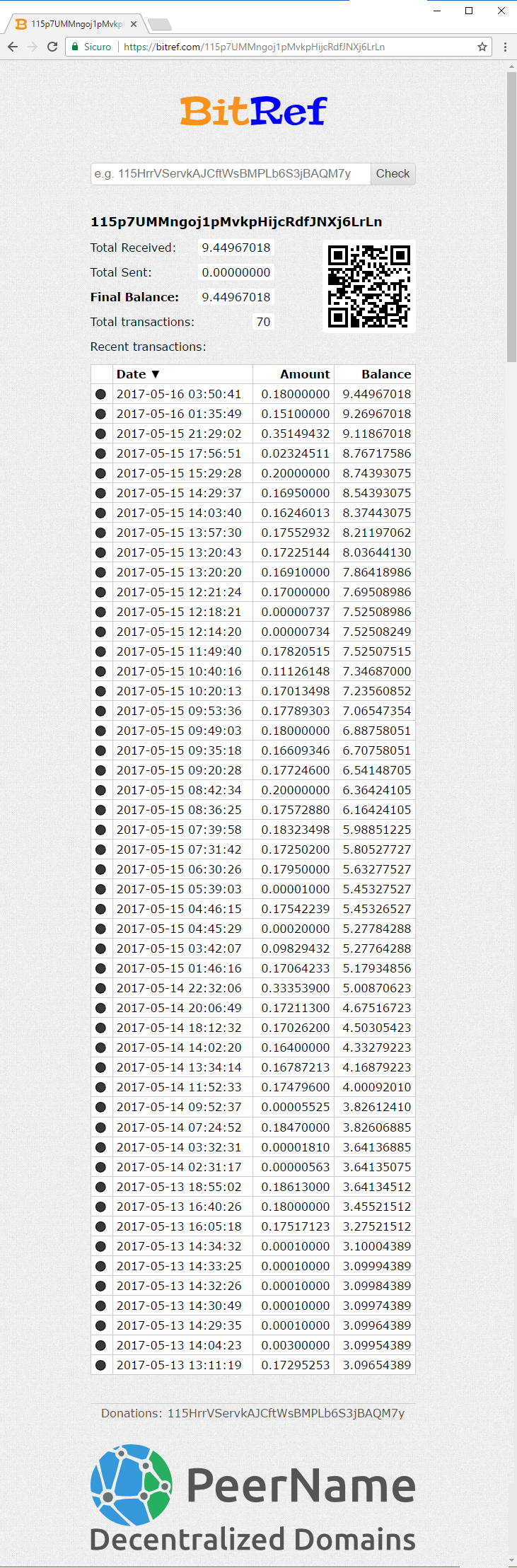

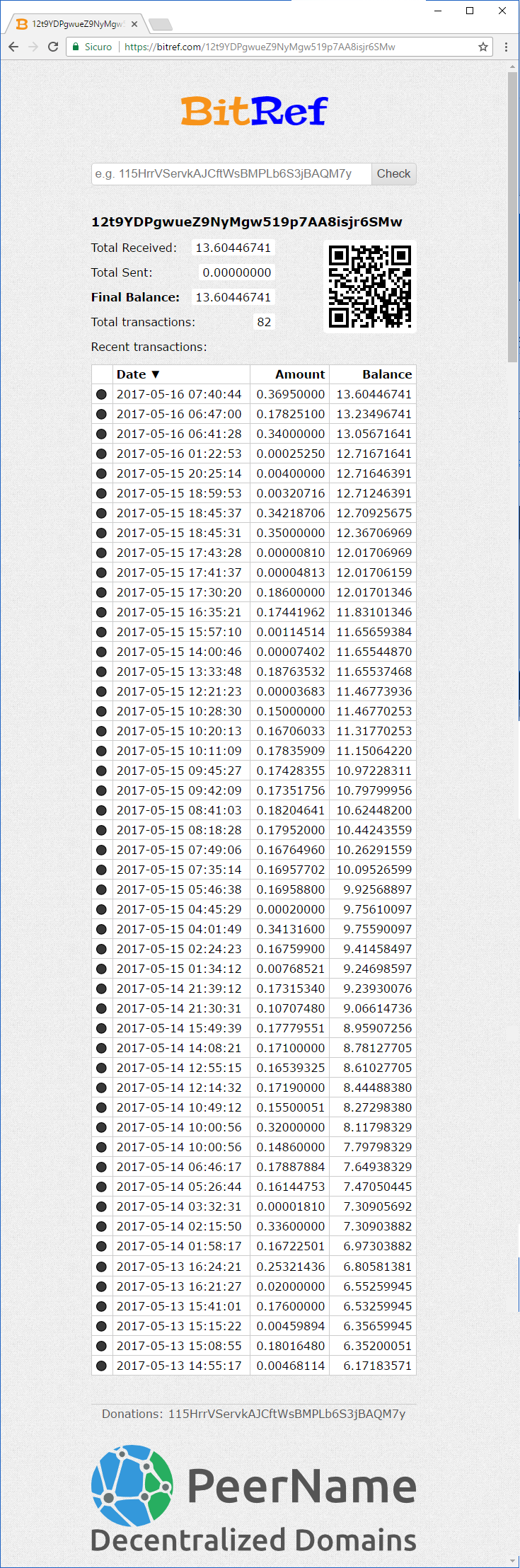

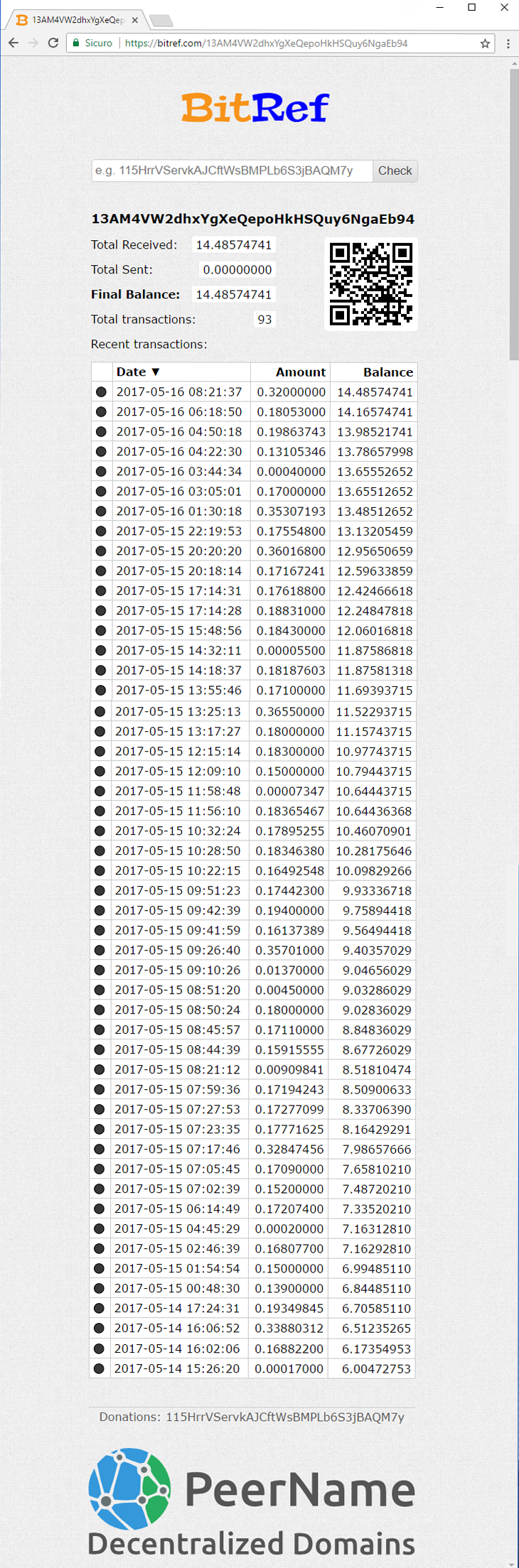

Quanto ha incassato WanaCry!

All'interno del sample WanaCry! v 2.0 è possibile recuperare tre portafogli BitCoin, nell'immagine sottostante sono stati evidenziati in giallo gli indirizzi dei wallet.

Gli indirizzi wallet evidenziati sono i seguenti:

- Wallet 1: 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

- Wallet 2: 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- Wallet 3: 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

|

Wallet 1

|

Wallet 2

|

Wallet 3

|

|

|

|

Aggiornamento situazione Wallet al 05/06/2018

Data

Ora |

Saldo Wallet 1 BitCoin

Transazioni |

Saldo Wallet 2 BitCoin

Transazioni |

Saldo Wallet 3 BitCoin

Transazioni |

Totale BitCoin

Transazioni |

17/05/2017

10.00 |

9,44967018

70 |

13,60446741

82 |

14,48574741

93 |

37,539885

245 |

30/05/2017

15.00 |

14,08097351

108 |

17,14531693

105 |

19,42845083

123 |

50,65474127

336 |

27/06/2017

17.30 |

14,41067602

112 |

17,51903452

110 |

19,74510304

128 |

51,67481358

350 |

05/06/2018

09.30 |

14,68049811

119 |

19,27213777

125 |

19,98325158

138 |

53,93588746

382 |

22/10/2018

10.00 |

14,68049811

119 |

19,31947765

127 |

19,98325158

138 |

53,93822734

384 |

Di seguito riportiamo il valore complessivo delle transazioni effettuate dagli utenti che hanno pagato i riscatti convertiti in Euro ed in USD facendo riferimento alla quotazione del BitCoin alla data indicata.

Data

Ora |

Totale BitCoin |

Conversione BitCoin => Euro |

Totale Euro |

Conversione BitCoin => USD |

Totale USD |

|

17/05/2017

10.00

|

37,539885 |

1 BitCoin

1.612,00 Euro |

60.514,29

|

1 BitCoin

1.787,11 USD |

67.087,90 |

30/05/2017

15.00 |

50,65474127 |

1 BitCoin

2.046,45 Euro |

103.662,39 |

1 BitCoin

2.291,20 USD |

116.060,14 |

27/06/2017

17.30 |

51,67481358 |

1 BitCoin

2.094,97 Euro |

108.257,19 |

1 BitCoin

2.362,71 USD |

122.092,60 |

05/06/2018

09.30 |

53,93588746 |

1 BitCoin

6.351,68 Euro |

342.583,49 |

1 BitCoin

7.424,07 USD |

400.423,80 |

22/10/2018

10.00 |

53,99832273 |

1 BitCoin

5.667,34 Euro |

305.941,30 |

1 BitCoin

6.500,46 USD |

350.915,81 |

Dal periodo compreso tra il 17/05/2017 ed il 30/05/2017 il numero delle transazioni è passato da 245 a 336 con un incremento pari a poco più del 37%, dal momento che il valore della moneta elettronica BitCoin è molto variabile non ci possiamo aspettare che la percentuale generata dal totale dei BitCoin sia la stessa infatti il suo incremento è di poco meno del 35%, questo perchè il valore del BitCoin è aumentato ed invece il valore del riscatto è rimasto uguale.

E' possibile notare che la percentuale di guadagno in Euro o in USD riferita allo stesso periodo di tempo è aumentata del 71% per l'Euro e del 73% per l'USD, anche se il numero di BitCoin è aumentato solo del 35%, questo grazie all'incremento del valore del BitCoin rispetto alle due valute.

Come si può notare dalle tabelle la variazione in data 27/06/2017 è stata minima, circa 1 BTC in totale, questo indica un netto decremento dei riscatti pagati.

Torna Su

Considerazioni su WanaCry 1.0 e 2.0

Possiamo notare che la versione 1.0 di WanaCry! differisce dalla versione 2.0 anche per il nome dato al programma che serve al pagamento del riscatto infatti i file per il pagamento del riscatto e la decifratura contestuale dei file di documenti hanno un'intestazione

- versione 1.0 ==> Wanna Decryptor 1.0 aprile 2017

- versione 2.0 ==> Wana Decrypt0r 2.0 maggio 2017 con vulnerabilità MS17-010

Nella versione 2.0 di WanaCry vi sono dei sample con una differenza sostanziale infatti nelle prime ore dell'attacco i sample contenevano il "KILL SWITCH" per terminare la loro propagazione, feature che è stata rimossa nelle release successive.

Come mi difendo da attacchi WanaCry! o simili

- Installare le patch di sicurezza rilasciate da Microsoft per i vari Sistemi Operativi leggi [Patch di sicurezza]

- Controllare se il proprio sistema di Backup è attivo e funzionante di modo da avere, in caso di attacco, almeno copie di Backup recenti da cui poter effettuare l'eventuale ripristino dei propri file nel caso questi dovessero venire cifrati da WannaCry come anche da altri Crypto-Malware in circolazione.

Per tutti coloro che hanno in uso la Suite Vir.IT eXplorer PRO si invita ad effettuare le seguenti verifica di efficacia ed efficienza ed operatività di Vir.IT Backup e le tecnologie euristico-comportamentali AntiRansomware protezione Crypto-Malware integrate dal maggio 2015 in Vir.IT eXplorer PRO:

- Per verificare l'utilizzo e la configurazione di Vir.IT Backup si invita a consultare l'informativa C.R.A.M. 588

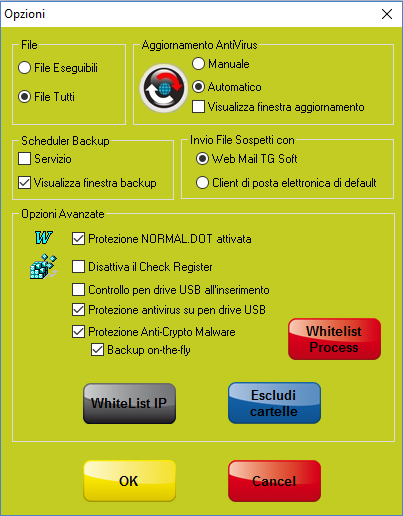

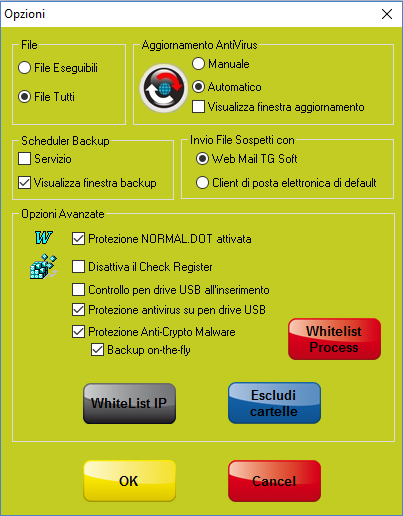

- Per proteggersi da attacchi ransomware che cifrano i file di dati le tecnologie euristico-comportamentali integrate in Vir.IT eXplorer PRO da maggio 2015, procedere a verificare che la protezione Anti-Crypto Malware sia attivata come anche sia attivo Backup on-the-fly. Per effettuare queste verifiche procedere ad aprire Vir.IT Security Monitor e accedere alla finestra delle OPZIONI verificando che sia spuntata la voce "Protezione Anti-Crypto Malware" come anche "Backup on-the-fly" visibile dall'immagine a destra.

|

|

Hai installato sui tuoi computer

Vir.IT eXplorer PRO

Vir.IT eXplorer PRO se correttamente installato, configurato, aggiornato ed utilizzato e seguendo le indicazioni di Alert delle tecnologie AntiRansomware protezione Crytpo-Malware vi permetterà di salvaguardare dalla cifratura, mediamente, NON meno del 99,63% dei vostri preziosi file di dati.

Inoltre grazie alle tecnologie integrate in Vir.IT eXplorer PRO che sono in grado di decifrare e ripristinare i file cifrati è possibile decifrare/ripristinare fino al 100% dei file eventualmente cifrati nella fase iniziale dell'attacco.

Queste tecnologie vengono di seguito elencate:

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO è in grado di catturare la chiave di cifratura privata nell'unico momento questa è disponibile in chiaro, ovvero quando si attiva il processo di cifratura. Utilizando la chiave di cifratura attraverso i tools integrati di Vir.IT eXplorer PRO sarà possibile de-cifrare i files crittografati nella fase iniziale dell'attacco senza perdere alcuna modifica.

- Per alcune tipologie/famiglie di Crypto-Malware Vir.IT eXplorer PRO mediante il Backup on the fly. Si tratta di una tecnologia integrata nello scudo residente in tempo reale, che effettua automaticamente copie di sicurezza delle più comuni tipologie di file di dati (file con dimensione inferiore ai 3 MB). Le copie di sicurezza eseguite dal Backup on the Fly permettono il ripristino dei file senza perdere alcuna modifica.

- Vir.IT Backup.Qualora la de-cifratura o il ripristino dei file mediante le due tecnologie sopra elencate non permettesse di recuperare tutti i file cifrati nella fase iniziale dell'attacco, sarà possibile ripistinare i file mancanti dai file di backup generati da Vir.IT Backup.

|

NON hai un software AntiVirus-AntiSpyware-AntiMalware in grado di bloccare la cifratura da attacchi Crypto-Malware di nuova generazione...

Se nel sistema non è presente alcuno strumento in grado di segnalare e bloccare la cifratura dei file, nel caso specifico di attacco Crypto-Malware, consigliamo di:

- SCOLLEGARE il CAVO di RETE LAN;

- SPEGNERE il PC / SERVER in modo da limitare eventualmente il numero di file cifrati.

- Contattare il proprio supporto tecnico sistemistico segnalando la situazione di particolare criticità in atto eventualmente facendo riferimento alla presente informativa.

|

Per maggiori info vi invitiamo a contattare la nostra segreteria amministrativo-commerciale chiamando in orario ufficio lo 049.8977432.

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

Torna su

*Percentuale media di file salvati dalla crittografazione grazie alla tecnologia Anti-CryptoMalware integrata in Vir.IT eXplorer PRO determinata sulla base degli attacchi verificati oggettivamente dal C.R.A.M. di TG Soft nel mese di ottobre 2015.