GootKit

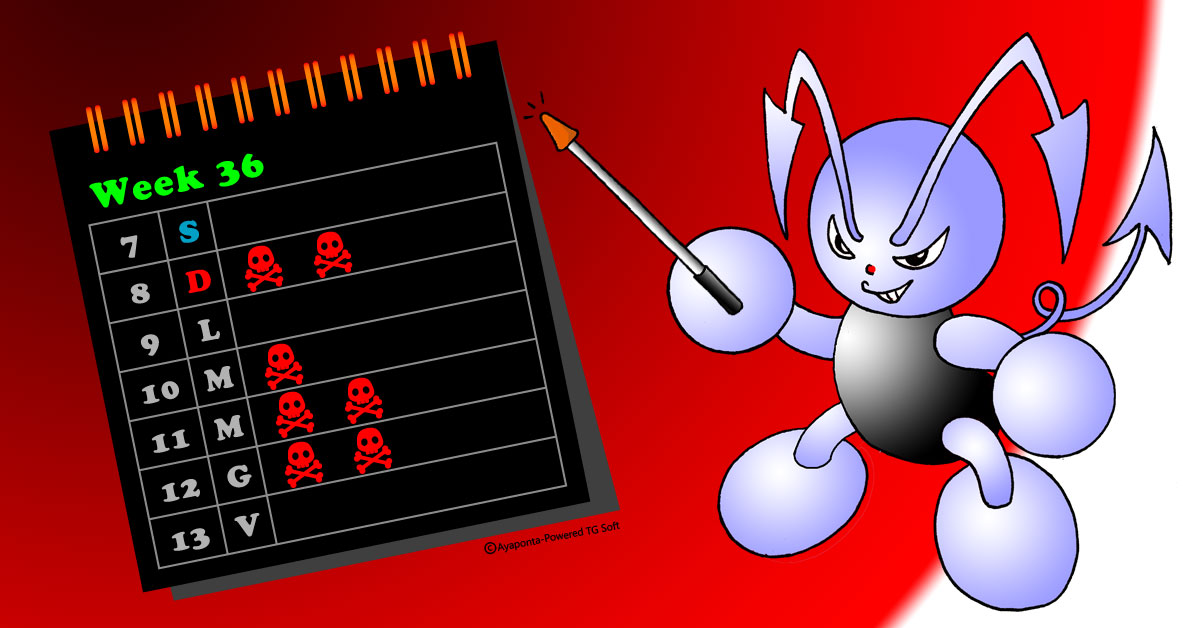

In data 08 settembre 2019 il

C.R.A.M. di

TG Soft ha riscontrato l'invio di malspam inviate da account

PEC. La mail risulta essere scarna e si presenta con il seguente oggetto "

Tribunale di Milano. Avviso 8081737 " e nel corpo del messaggio viene solo riportato un messaggio simile al seguente "

Avviso 871062 ".

Esempio di email analizzata:

Nell'allegato email è presente un file zippato che contiene al suo interno un documento Word, che tramite l'attivazione di una MACRO andrà a scaricare il

Trojan Banker GootKit che cercherà di esfiltrare i dati dell'utente infettato.

Avviso-25693.doc

MD5: 5970d96ecad925ef6fdb82382e4b663d

Dimensione: 100352 Bytes

VirIT:

W97M.Downloader.BRN

Jucheckx64.exe

MD5: 93feb4f8eb80e9f02595ccfd85a51b69

Dimensione: 195072 Bytes

VirIT:

Trojan.Win32.GootKit.BRN

WindowsIndexingService.js

MD5: 3c9eda7ddced8830ba97c4c637003837

Dimensione: 41300 Bytes

VirIT:

Trojan.JS.Dropper.BRN

IOC:

5970d96ecad925ef6fdb82382e4b663d

93feb4f8eb80e9f02595ccfd85a51b69

3c9eda7ddced8830ba97c4c637003837

ser[.]jonnalbandian.com

185.189.151.24

wws[.]christinedavies.biz

185.158.249.10

vps[.]healinglightwithin.com

194.76.224.108

it[.]its1ofakind.net/rbody320

109.230.199.180

SLoad

Sempre nella giornata del 08 settembre 2019 è stata effettuata un'altra campagna di malspam tramite indirizzi

PEC. Uno degli oggetti con la quale l'email veniva inviata è "

Invio File IT0353924285_uutb7y" ed il corpo del messaggio, si presenta così:

All'interno del file zippato "

IT0353924285_uutb7y.zip" che si trova in allegato sono presenti due file un finto PDF "

IT58638418507.pdf" ed un file VBS "

IT58638418507.vbs" che se eseguito andrà a scatenare l'infezione scaricando il malware

SLoad nel PC della vittima

IT58638418507.vbs

MD5: c41cc79c79f908bbd4203b62227da5e6

Dimensione: 6407 Bytes

VirIT:

Trojan.VBS.Dwnldr.BRN

IOC:

c41cc79c79f908bbd4203b62227da5e6

https://blacktechmecca[.]com/sucMYT4h2dyBF/ad1PY8DAyGpHe.jpg

SLoad

Continua la campagna di malspam che veicola il malware SLoad anche in data 10 settembre 2019.

Qui di seguito è possibile vedere uno degli esempi di email esaminate dal

C.R.A.M. di

TG Soft:

Anche in questo caso eseguendo il file VBS "

IT37122783621.vbs " presente all'interno del file zippato, come si può vedere dalla foto, verrà eseguito il download del malware

SLoad che si attiverà nella macchina del malcapitato.

IT37122783621.vbs

MD5: 405eca3af0fccdb8c7549be9785da024

Dimensione: 7713 Bytes

VirIT:

Trojan.VBS.Dwnldr.BRR

MaPzpZnu.ps1

MD5: 0a4373a80e5b713ba6c261663c1cbacb

Dimensione: 1506 Bytes

WAeinvHW.ps1

MD5: 646c0d8ad0163b2ae69cf602fbeaedbd

Dimensione: 103267 Bytes

IOC:

405eca3af0fccdb8c7549be9785da024

0a4373a80e5b713ba6c261663c1cbacb

646c0d8ad0163b2ae69cf602fbeaedbd

hsz59c1evs1h30[.]com

195.54.162.250

oupfqhmkezgnvi[.]com

95.142.46.167

m87770f3jlmmbz[.]com

5.253.62.236

Ursnif

Campagna di malspam che veicola il

Trojan Banker Ursnif tramite l'apertura di un documento Excel in allegato alla mail con oggetto "

Notifica emissione nuova fattura DHL : MIL0001508164 " del 11 settembre 2019:

Il documento Excel presente come allegato "

MIL0001508164.xls" della mail analizzata contiene una MACRO che sfruttando un codice offuscato che andrà a scaricare il

Trojan Banker Ursnif per infettare il computer e poterne carpire i dati.

MIL0001508164.xls

MD5: f564e32039fd930a7688a7325b3ec5fb

Dimensione: 92160 Bytes

VirIT:

X97M.Downloader.HK

(Ursnif Payload)

MD5: 13ef7c57fb2e58a9e36d69426087ded0

Dimensione: 222208 Bytes

VirIT:

Trojan.Win32.Ursnif.BRR

| Configurazione Ursnif |

Gruppo ID: 3006

Versione: 214085

Chiave: 10291029JSJUYUON |

IOC:

f564e32039fd930a7688a7325b3ec5fb

13ef7c57fb2e58a9e36d69426087ded0

newupprolods[.]club

31.214.157[.]58

newupprolods[.]fun

185.212.47[.]199

aliiuyrt[.]space

46.21.153[.]52

aliiuyrt[.]xyz

23.227.201[.]168

siurreje[.]xyz

SLoad

Anche in data 11 settembre 2019 i ricercatori del

C.R.A.M. di

TG Soft hanno analizzato un'altra campagna di malspam che distribuisce il malware

SLoad simile alla mail visibile di seguito:

Il file zippato in allegato alla mail "

665578892806.zip " contiene un VBS "

IT54991871183.vbs " che verrà utilizzato per scaricare il malware SLoad nel PC

IT54991871183.vbs

MD5: af7dda2693f058dccc56cb2b6b12ccb7

Dimensione: 6329 Bytes

VirIT:

W97M.Downloader.BRS

dScawuML.ps1

MD5: fad9effe45e9221a7b91e05a3f4c77f9

Dimensione: 114013 Bytes

VirIT:

Trojan.PS.Dropper.BRS

IOC:

af7dda2693f058dccc56cb2b6b12ccb7

fad9effe45e9221a7b91e05a3f4c77f9

e98a975a03bc0626a54daf61d1f2f16c

iumju1[.]eu

kofeservis[.]com

butchscorpion[.]com

Ursnif

Anche giovedì 12 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam che distribuiva il malware

Ursnif, qui di seguito viene riportato un campione dell'email:

L'allegato della mail è un documento Excel contenente una MACRO che tramite un codice offuscato scarica il malware

Ursnif nel PC del malcapitato.

Documento1_Avviso di pagamento_2019888176.xls

MD5: 7cbc3b22966f72c241e229b5dcf0ab1d

Dimensione: 65536 Bytes

VirIT:

X97M.Downloader.HL

(Ursnif Payload)

MD5: 09047853f7ae6c4072b4537e1854c5b8

Dimensione: 177664 Bytes

VirIT:

Trojan.Win32.Ursnif.BRS

| Configurazione Ursnif |

Gruppo ID: 3006

Versione: 214085

Chiave: 10291029JSJUYUON |

IOC:

7cbc3b22966f72c241e229b5dcf0ab1d

09047853f7ae6c4072b4537e1854c5b8

newupprolods[.]club

31.214.157[.]58

newupprolods[.]fun

185.212.47[.]199

aliiuyrt[.]space

46.21.153[.]52

aliiuyrt[.]xyz

23.227.201[.]168

siurreje[.]xyz

Genus

In data 12 settembre 2019 vi è stata un'altra campagna di malspam che aveva come oggetto "

EVIDENZA DI PAGAMENTO_SWIFT/09/19 " come visibile in foto:

All'interno del file zippato "

Intesa_Sanpaolo_SWIFT_R1.zip " è presente il malware con nome "

Intesa_Sanpaolo_SWIFT_R1.exe " che rimarrà attivo nel PC estraendosi all'interno di una cartella.

Intesa_Sanpaolo_SWIFT_R1.exe

MD5: 2BF2C74845DECEB5C2A8DC0CA06E0579

Dimensione: 1055232 Bytes

VirIT:

Trojan.Win32.Genus.BRT

Consulta le campagne del mese di Settembre

Vi invitiamo a consultare i report del mese di Settembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

02/09/2019 =>

Report settimanale delle campagne italiane di MalSpam dal 31 agosto al 06 settembre 2019

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft