INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di

aprile 2023:

24/04/2023 =>

Account Posta Elettronica

23/04/2023 =>

Exodus wallet

18/04/2023 =>

Smishing UniCredit

18/04/2023 =>

Istituto Bancario

17/04/2023 =>

eMailBox

14/04/2023 =>

Aruba

11/04/2023 =>

SexTortion

11/04/2023 =>

Account Posta Elettronica

11/04/2023 =>

MPS

10/04/2023 =>

DHL

09/04/2023 =>

BPER Banca

07/04/2023 =>

Account Posta elettronica

05/04/2023 =>

Aruba - Mancato Rinnovo

05/04/2023 =>

MPS

03/04/2023 =>

Aruba - Dominio scaduto

03/04/2023 =>

SexTortion

02/04/2023 =>

DHL

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

24 Aprile 2023 ==> Phishing Account Posta Elettronica

«OGGETTO: <

Notifica: messaggi in sospeso per (*******) - 4/24/2023 3:53:26 a.m.>

Analizziamo di segutio l'ennesimo tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di posta elettronica del malcapitato.

Il messaggio, in lingua inglese, informa il destinatario che i messaggi in arrivo sono stati bloccati a causa di un errore di convalida. Lo invita quindi a cliccare sul link indicato nella mail per spostare i messaggi in posta in arrivo, attraverso il seguente link:

RILASCIA EMAIL IN ATTESA (27)

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al server che ospita la casella di posta elettronica <

blenobia(at)ibw(dot)com(dot)ni>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

RILASCIA EMAIL IN ATTESA (27)

verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato non ha nulla a che fare con il gestore dell'account di Posta elettronica.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'account di posta, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//ipfs[.]io/ipfs/QmYcw5bR5n....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

23 Aprile 2023 ==> Phishing Exodus wallet

«OGGETTO: <

You have succesfully linked your wallet to binance>

Analizziamo di seguito un nuovo tentativo di phishing che ha l'obiettivo di rubare le credenziali del wallet "portafoglio" online

Exodus, del malcapitato.

Exodus è un wallet offline, nato nel 2015 per custodire le proprie criptovalute, è uno dei wallet più popolari in quanto garantisce una maggiore sicurezza, essendo offline, inoltre è semplice da utilizzare e supporta diverse criptovalute tra le più usate (Bitcoin, Lightning Network, Ethereum, Tether e altre ancora).

Il messaggio, in lingua inglese, che analizziamo di seguito, informa il destinatario che vi è la possibilità di collegare il suo portafoglio

Exodus alla piattaforma Binance (piattaforma di scambio di criptovalute), di fatto potrà utilizzare l'interfaccia di Binance per richiedere l'approvazione per le transazioni, visualizzare il saldo e l'attività del suo portafoglio. Lo invita quindi a confermare la richiesta di collegare il suo portafoglio alla piattaforma Binance, oppure di annullarla, se non ha richiesto di utilizzare il suo portafoglio con Binance, attraverso il seguente link:

CANCEL REQUEST

Analizzando la mail notiamo che il messaggio proviene da un indirizzo e-mail quanto mai sospetto, che non sembra riconducibile al dominio ufficiale di

Exodus <

develop(at)agasa(dot)tech>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

CANCEL REQUEST verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato è graficamente ben impostata e può trarre in inganno un utente inesperto.

La pagina su cui si viene rimandati, sembra veritiera in quanto vi è la possibilità di cancellare la richiesta o confermarla, eseguendo il login e inserendo le credenziali di accesso al proprio wallet, notiamo tuttavia che è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//exds-stps[.]online/exodus[.]php

Vi invitiamo sempre a far attenzione a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

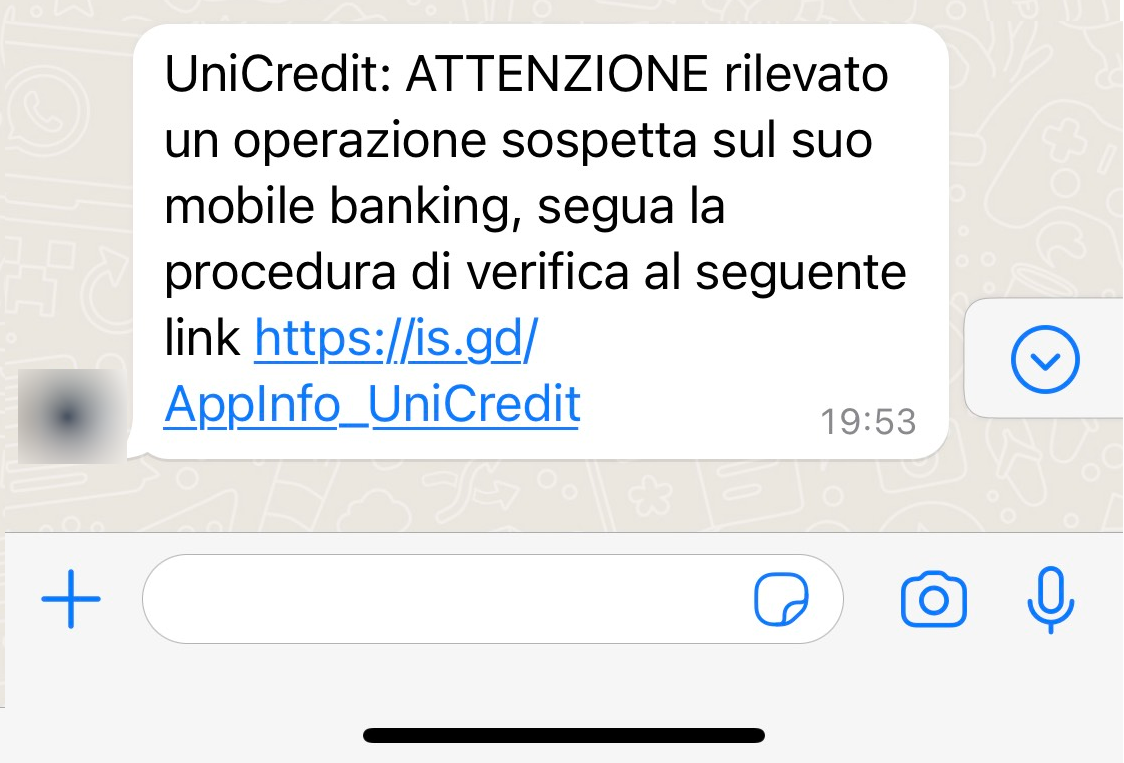

18 Aprile 2023 ==> Smishing UniCredit

Analizziamo di seguito un nuovo tentativo di smishing che si cela dietro un falso sms che cerca di spacciarsi per una comunicazione ufficiale da parte di

UniCredit.

Il messaggio, che riportiamo di lato, segnala all'ignaro ricevente che è stata rilevata un'operazione sospetta sul suo mobile banking di

UniCredit. Lo invita quindi a seguire la procedura di verifica, per confermare l'operazione sospetta, attraverso il link proposto:

"https[:]//is[.]gd/AppInfo_UniCredit"

In prima battuta notiamo che il messaggio è ingannevole, il link indicato infatti potrebbe trarre in inganno l'utente, che spinto dalla fretta, viene indotto per motivi di sicurezza a cliccare sul link per verificare quanto segnalato e bloccare il suo account

UniCredit, in caso di frode.

L'intento chiaramente è quello di portare l'utente a cliccare sul link

"https[:]//is[.]gd/AppInfo_UniCredit".

Come possiamo vedere dall' immagine di lato la pagina web in cui si viene dirottati dal link presente nel sms simula discretamente il sito ufficiale di

UniCredit, soprattutto grazie agli accorgimenti grafici utilizzati che possono trarre in inganno l'utente.

La pagina di accesso alla gestione dell'account però è ospitata su un indirizzo/dominio anomalo che non è riconducibile al dominio ufficiale di

UniCredit, che riportiamo di seguito:

herbs[-]trading[.]com

Inserendo i dati di accesso all'account UniCredit su questo FORM per effettuare l'accesso al conto corrente, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

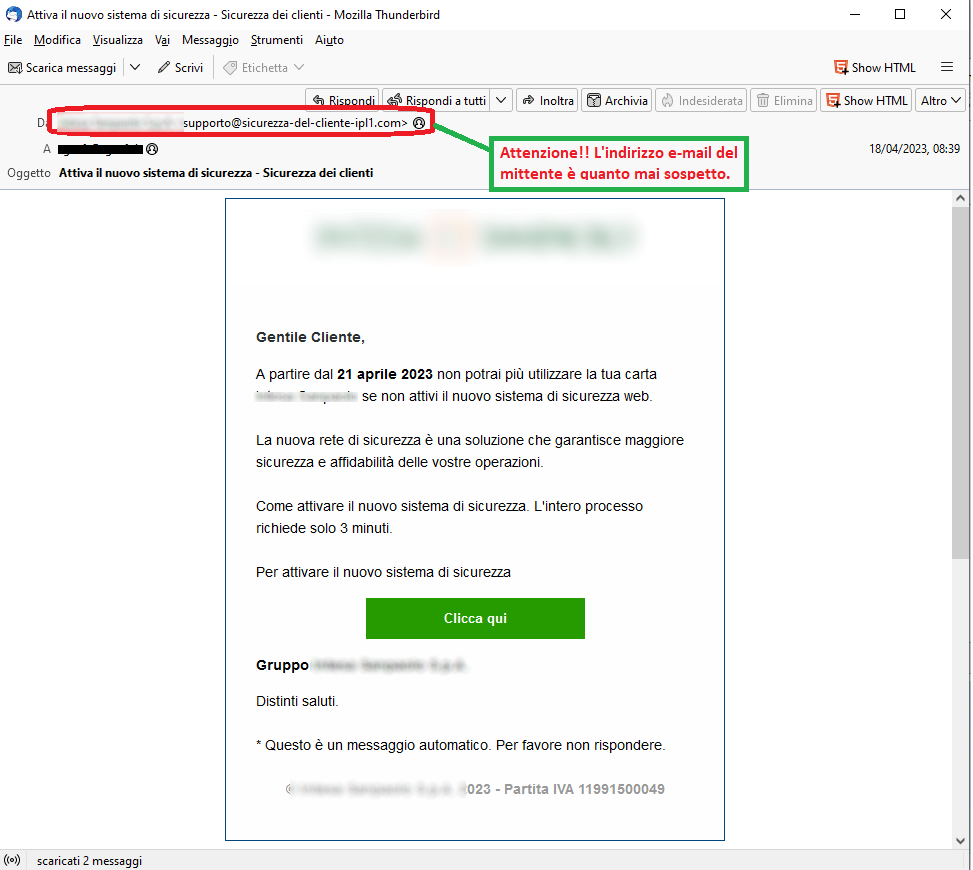

18 Aprile 2023 ==> Phishing Istituto Bancario

«OGGETTO: <

Attiva il nuovo sistema di sicurezza - Sicurezza dei clienti>

Ritroviamo questo mese la campagna di phishing, che giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di un noto Istituto Bancario nazionale

, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'ignaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Il messaggio segnala all'ignaro ricevente che a partire dal 21 Aprile 2023 non potrà più utilizzare la sua carta se non attiva il nuovo sistema di sicurezza web, che garantisce maggiore sicurezza e affidabilità alle operazioni. Quindi lo invita ad attivare il nuovo sistema di sicurezza, l'operazione è semplice e richiede solo 3 minuti, attraverso il seguente link:

Clicca qui

Possiamo notare sin da subito che il messaggio di alert giunge da un indirizzo e-mail <supporto(at)sicurezza-del-cliente-ipl1(dot)com> quanto mai sospetto e contiene un testo molto generico, anche se il cybercriminale ha avuto l'accortezza grafica di inserire il noto logo dell'istituto bancario che potrebbe trarre in inganno l'utente.

L'intento è quello di portare il ricevente a cliccare sul link Clicca qui che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito ufficiale ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

17 Aprile 2023 ==> Phishing Account Posta Elettronica

«OGGETTO: <

eMailBox Upgrade Notice>

Analizziamo di segutio l'ennesimo tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di posta elettronica del malcapitato.

Il messaggio, in lingua inglese, informa il destinatario che la password della sua casella di posta elettronica, di cui viene riportato l'indirizzo, è in scadenza il

20/04/2023. Lo invita quindi a confermare la password per continuare ad usare il suo account, attraverso il seguente link:

Confirm Password Here

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al server che ospita la casella di posta elettronica <

prashobkumar(at)essencoindia(dot)net>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Confirm Password Here

verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato non ha nulla a che fare con il gestore dell'account di Posta elettronica.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'account di posta, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//ipfs[.]io/ipfs/bafybeifo3beptk76wi6x7vwav4....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

11 Aprile 2023 ==> Phishing Account Posta Elettronica

«OGGETTO: <

**** Server - Password scaduta >

Analizziamo di segutio il tentativo di phishing che ha l'obiettivo di rubare le credenziali dell'account di posta elettronica del malcapitato.

Il messaggio, informa il destinatario che la password della sua casella di posta elettronica, di cui viene riportato l'indirizzo, è scaduta, pertanto se non verrà confermata entro 24 ore si disconnetterà e verrà generata una nuova password.

Invita quindi il ricevente a mantenere la stessa password cliccando sul seguente link:

Mantieni La Password Corrente

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al server che ospita la casella di posta elettronica <

hakki(at)hasmetal(dot)com(dot)tr>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Mantieni La Password Corrente verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato non ha nulla a che fare con il gestore dell'account di Posta elettronica.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'account di posta, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//ipfs[.]io/ipfs/QmYcw5bR5nEUfQxFiGhj6hhG93BXx....

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

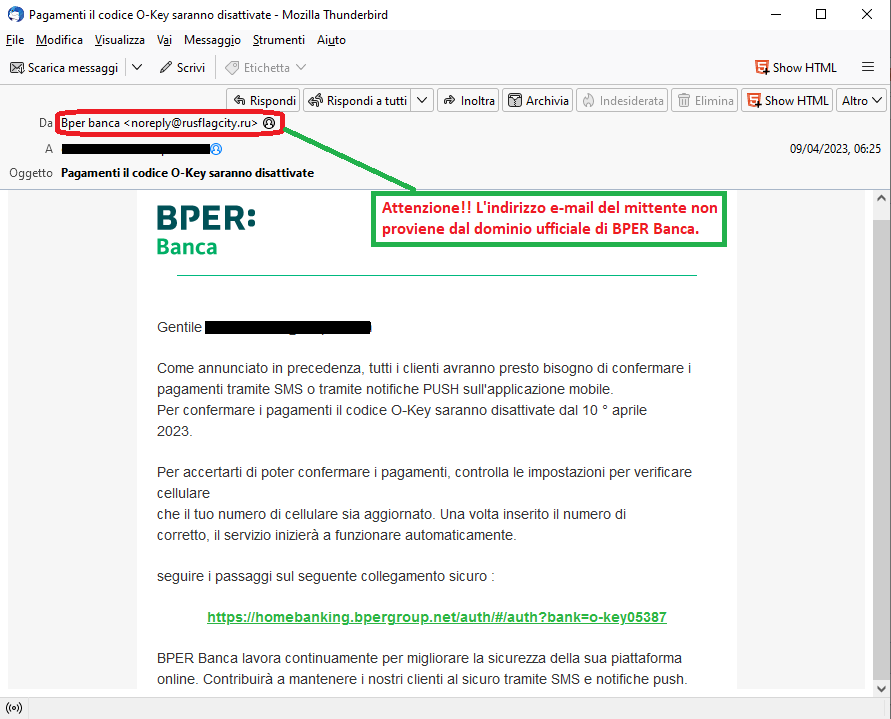

09 Aprile 2023 ==> Phishing BPER Banca

«OGGETTO: <

Pagamenti il codice O-Key saranno disattivate>

Questo nuovo tentativo di phishing giunge attraverso un'e-mail che, sfruttando la grafica rubata, o simile, a quella di

BPER Banca, cerca di spacciarsi per una comunicazione ufficiale, per indurre l'gnaro ricevente ad effettuare quanto richiesto e a cadere in questo tranello basato su tecniche di ingegneria sociale (social engeenering).

Vediamo alcuni indizi che ci possono far comprendere il tentativo di truffa in atto

.

Il messaggio

segnala all'ignaro ricevente che a partire dal 10 aprile il codice O-Key per la conferma dei pagamenti sarà disattivato, e tutti i clienti di

BPER Banca dovranno passare alle notifiche PUSH sull'app o tramite SMS. Per poter confermare i pagamenti è necessario verificare ed aggiornare il proprio numero di cellulare dalle impostazioni della propria Area Riservata, una volta aggiornate le informazioni, il servizio inizierà automaticamente. Viene quindi richiesto di procedere attraverso il seguente link:

https[:]//homebanking[.]bpergroup[.]net/auth/#/auth?bank=o-key05387

Notiamo che il messaggio di alert giunge da un indirizzo email <

noreply(at)rusflagcity(dot)ru> estraneo al dominio di

BPER Banca e contiene un testo molto generico che presenta errori di sintassi, anche se il cybercriminale ha avuto l'accortezza grafica di inserire il logo di

BPER Banca che potrebbe trarre in inganno un utente inesperto.

Chi dovesse malauguratamente cliccare sul link

verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato è graficamente ben impostata e potrebbe trarre in inganno un utente inesperto.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'Area Riservata di

BPER Banca, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//homebanking[.]bpergroup[.]net//auth/#/auth?bank=o-key05387

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi e facilmente immaginabili.

07 Aprile 2023 ==> Phishing Account di posta

Di seguito segnaliamo 2 tentativi di phishing che hanno l'obiettivo di rubare le credenziali della casella di posta elettronica del malcapitato.

ESEMPIO 1

< IMPORTANT: Mailbox Termination Request on ****** >

ESEMPIO 2

«ACTION REQUIRED!!! : Message Failure Delivery Notice.»

Nei 2 esempi riportati in alto, molto simili, Il messaggio, in lingua inglese, informa il destinatario che la password del suo account di posta è in scadenza il 11/04/2023. Per mantenere la password e non avere interruzioni nei servizi legati al suo account di posta, è necessario confermare la password, attraverso il link riporttao

:

Keep Same Password Here

Nel secondo caso invece viene comunicato che ci ono 14 messaggi non consegnati perchè la casella di posta elettronica sta raggiungendo il limite dello spazio "

Storage Full:95%"

. Lo invita dunquye a recuperare le e-mail sospese, se non effettua alcuna azione entro 24 ore, la sua casella sarà sospesa. Viene dunque indicato il seguente link:

Release Emails

Analizzando entrambe le mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile a qualche gestore di posta elettronica <manjunath(at)tempco(dot)in>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Molto spesso questi messaggi sono e-mail scritte male che contengono errori di ortografia oppure richieste di rinnovo per servizi che non sono in scadenza, in quanto fanno leva sull'urgenza per far si che l'utente proceda a cliccare.

Un altro elemento da analizzare sono i link o allegati che questi messaggi contengono, che di solito rimandano ad un sito web contraffatto dove viene richiesto l'inserimento dei propri dati personali come nome utente e password del proprio account o dati personali come la carta di credito per effettuare il rinnovo dell'account

e che, se inseriti, verrebbero utilizzati da

cyber-criminali per scopi criminali..

05 - 14 Aprile 2023 ==> Phishing Aruba - Mancato Rinnovo

Di seguito segnaliamo 2 tentativi di phishing che sembrano giungere da una falsa comunicazione che prova a spacciarsi, rubando le immagini, per una comunicazione di

Aruba.

ESEMPIO 1

«Fw:[Aruba.it] Rinnovo automatico dei tuoi servizi»

ESEMPIO 2

«Fw:Fattura non pagata #672622»

Nei 2 esempi riportati in alto, molto simili, viene segnalato al cliente che si è verificato un errore durante il rinnovo automatico dei suoi servizi collegati al suo dominio ospitato su

Aruba.

Nel primo esempio viene richiesto di verificare le informazioni bancarie inserite e di compilare il modulo di pagamento manualmente. Per procedere alla verifica dei nuovi dati di pagamento che veranno inseriti "

verrà addebitato 12,59EUR (l'operazione sarà succesivamente stornata)". Invita quindi l'utente a proseguire con il rinnovo

. Nel secondo esempio invece viene indicato che il rinnovo è stato respinto perchè la banca rifiuta il pagamento del costo del servizio che ammonta a Euro 6,11.

In entrambi i casi l'intento è quello di portare l'utente a cliccare sul link riportato nella mail:

ACCEDETE AL VOSTRO MODULO DI PAGAMENTO

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Per riconoscere questi tentativi di phishing è necessario innanzittutto analizzare l'indirizzo e-mail del mittente, che come possiamo vedere nei 2 casi riportati:

<amministrazione(at)trimpianti(dot)com> e <info(at)vsarte(dot)tj> ; non provengono dal dominio ufficiale di

Aruba.

Molto spesso questi messaggi sono e-mail scritte male che contengono errori di ortografia oppure richieste di rinnovo per servizi che non sono in scadenza, in quanto fanno leva sull'urgenza o sulla sicurezza dei propri dati per far si che l'utente proceda a inserire i propri dati.

Un altro elemento da analizzare sono i link o allegati che questi messaggi contengono, che di solito rimandano ad un sito web contraffatto dove viene richiesto l'inserimento dei propri dati personali come nome utente e password del proprio account o dati personali come la carta di credito per effettuare il rinnovo dell'account

e che, se inseriti, verrebbero utilizzati da

cyber-criminali per scopi criminali..

05 e 11 Aprile 2023 ==> Phishing MPS

«OGGETTO: <

Lapplicazione MPS, Nuovo aggiornamento >

Analizziamo di seguito il tentativo di phishing che giunge da una finta e-mail da parte di

MPS che ha l'obiettivo di rubare le credenziali dell'account del malcapitato.

Il messaggio informa il destinatario che ci sono nuovi aggiornamenti sui Termini di Servizio e che quindi, per ragioni di sicurezza, è necessario aggiornare le proprie informazioni. Lo invita quindi a confermare i suoi dati affinchè il suo indirizzo e-mail o il suo numero di telefono non vengano utilizzati senza il suo consenso. Per procedere all'aggiornamento gli basterà cliccare sul seguente link:

Segui i passi

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non sembra riconducibile al dominio d

i MPS <

ticketswix-team(at)notifications(dot)wix(dot)com>. Questo è decisamente anomalo e dovrebbe quanto mai insospettirci.

Chi dovesse malauguratamente cliccare sul link

Segui i passi verrà dirottato su una pagina WEB anomala, che come si può vedere dall'immagine di lato è graficamente ben impostata e potrebbe trarre in inganno un utente inesperto.

La pagina su cui si viene rimandati, per l'inserimento delle proprie credenziali dell'Area Riservata

MPS, è ospitata su un indirizzo/dominio anomalo

, che riportiamo di seguito:

https[:]//serato-patato[.]applianceservicesecrets[.]com/y87lsXiDk7...

Vi invitiamo sempre a far attenzione e a non inserire i vostri dati personali e/o password su form ospitati su pagine web contraffatte, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

03 Aprile 2023 ==> Phishing Aruba - Dominio scaduto

«OGGETTO: <

Ultimo avviso: Dominio Scaduto , Rinnova prima della disattivazione>

Ecco che ritroviamo anche questo mese il tentativo di phishing che giunge da una falsa comunicazione sempre da parte di

Aruba.

II messaggio informa il ricevente che il suo dominio ospitato su

Aruba collegato al suo account di posta elettronica è scaduto il giorno

03/04/2023. Lo informa quindi che qualora il dominio non venga rinnovato, tuttii servizi a questo assoociati, veranno disattivate, comprese le caselle di posta elettronica, non potrà più quindi ricevere e inviare messaggi. Invita quindi l'utente a rinovare il dominio, completando l'ordine e scegliendo la modalità di pagamento più comoda, attraverso il seguente link

:

Riattiva Dominio

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini,

Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando il testo del messaggio notiamo fin da subito che l'indirizzo e-mail del mittente

<support(at)dadada(dot)it> non proviene dal dominio ufficiale di

Aruba.

Chi dovesse malauguratamente cliccare sul link

Riattiva Dominio verrà dirottato su una pagina WEB anomala, che non ha nulla a che vedere con il sito ufficiale di

Aruba, ma che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

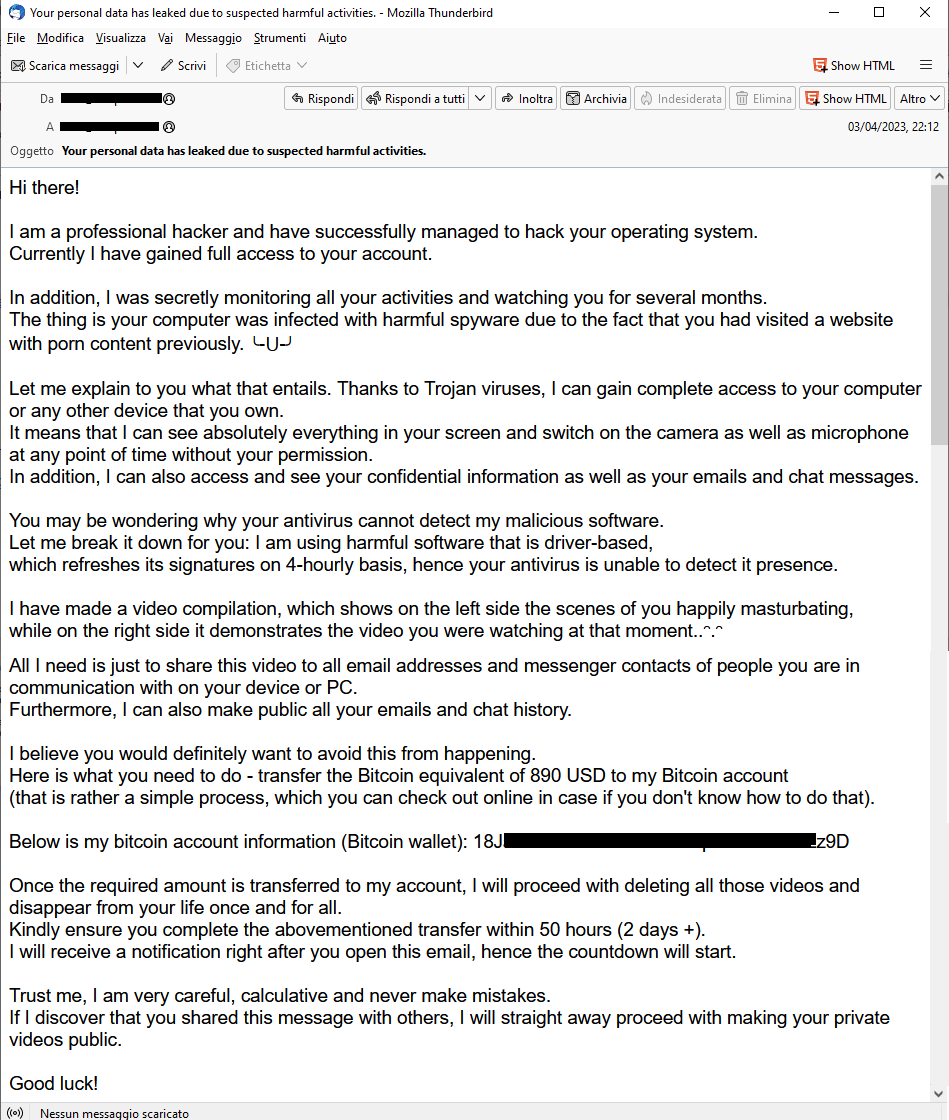

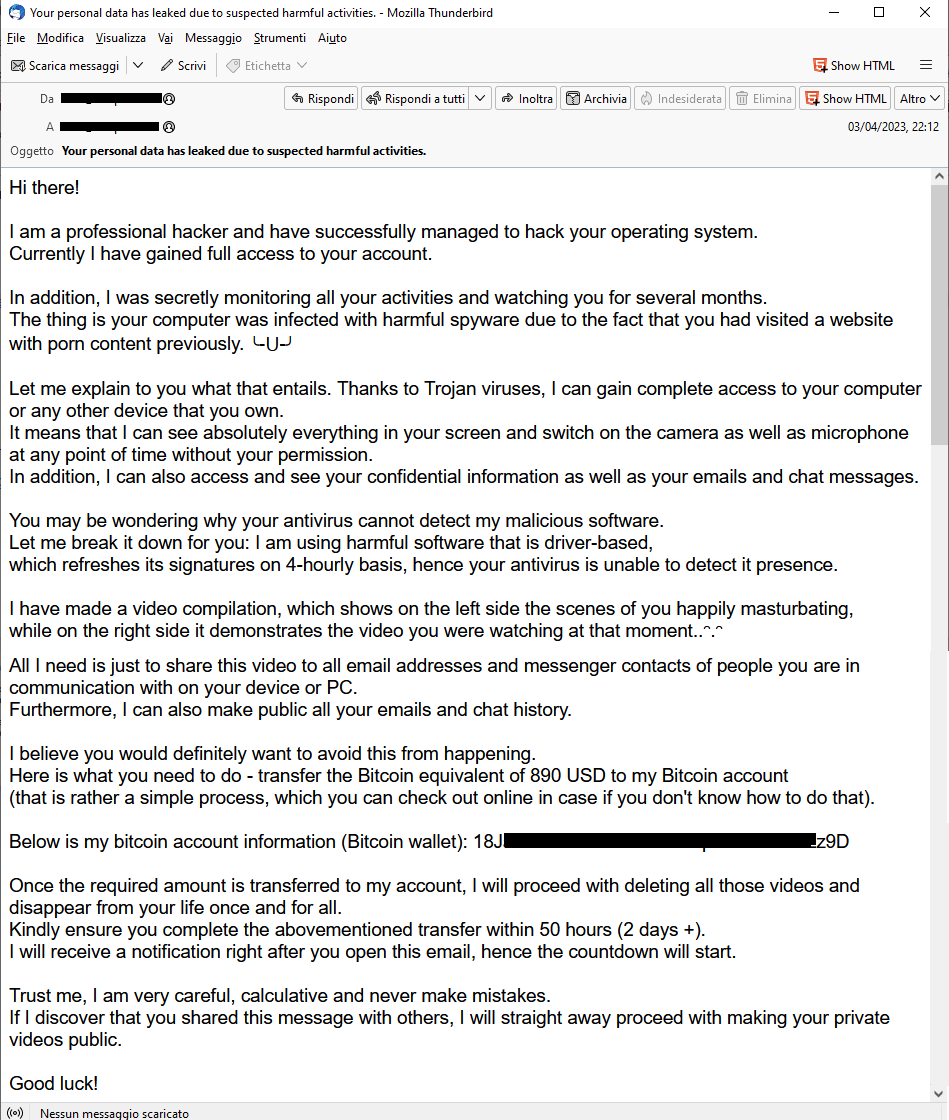

03 - 11 Aprile 2023 ==> SexTortion

Persiste la campagna SCAM a tema SexTortion. Di seguito un'altro esempio di campagna dove a differenze degli altri esempi riportati, in questo caso viene inserito nel testo della mail anche la password del malcapitato, il tutto per rendere la truffa più credibile.

Di seguito Vi riportiamo un estratto del testo della mail di lato:

" Sono un hacker professionista e sono riuscito con successo ad hackerare il tuo sistema operativo. Attualmente ho ottenuto l'accesso completo al tuo account. Inoltre, ho monitorato segretamente tutte le tue attività e ti ho osservato per diversi mesi. Il fatto è che il tuo computer è stato infettato da spyware dannosi a causa del fatto che in precedenza avevi visitato un sito Web con contenuti porno. Lascia che ti spieghi cosa comporta. Grazie ai virus Trojan, posso ottenere l'accesso completo al tuo computer o a qualsiasi altro dispositivo che possiedi. Significa che posso vedere assolutamente tutto sul tuo schermo e accendere la videocamera e il microfono in qualsiasi momento senza il tuo permesso. Inoltre, posso anche accedere e vedere le tue informazioni riservate, nonché le tue e-mail e i messaggi di chat. Forse ti starai chiedendo perché il tuo antivirus non è in grado di rilevare il mio software dannoso. Lascia che te lo spieghi: sto usando un software dannoso basato su driver, che aggiorna le sue firme ogni 4 ore, quindi il tuo antivirus non è in grado di rilevarne la presenza. Ho realizzato una compilation di video...Tutto ciò di cui ho bisogno è condividere questo video con tutti gli indirizzi e-mail e i contatti di messaggistica delle persone con cui sei in comunicazione sul tuo dispositivo o PC. Inoltre, posso anche rendere pubbliche tutte le tue email e la cronologia chat. Credo che vorresti assolutamente evitare che ciò accada"

" Sono un hacker professionista e sono riuscito con successo ad hackerare il tuo sistema operativo. Attualmente ho ottenuto l'accesso completo al tuo account. Inoltre, ho monitorato segretamente tutte le tue attività e ti ho osservato per diversi mesi. Il fatto è che il tuo computer è stato infettato da spyware dannosi a causa del fatto che in precedenza avevi visitato un sito Web con contenuti porno. Lascia che ti spieghi cosa comporta. Grazie ai virus Trojan, posso ottenere l'accesso completo al tuo computer o a qualsiasi altro dispositivo che possiedi. Significa che posso vedere assolutamente tutto sul tuo schermo e accendere la videocamera e il microfono in qualsiasi momento senza il tuo permesso. Inoltre, posso anche accedere e vedere le tue informazioni riservate, nonché le tue e-mail e i messaggi di chat. Forse ti starai chiedendo perché il tuo antivirus non è in grado di rilevare il mio software dannoso. Lascia che te lo spieghi: sto usando un software dannoso basato su driver, che aggiorna le sue firme ogni 4 ore, quindi il tuo antivirus non è in grado di rilevarne la presenza. Ho realizzato una compilation di video...Tutto ciò di cui ho bisogno è condividere questo video con tutti gli indirizzi e-mail e i contatti di messaggistica delle persone con cui sei in comunicazione sul tuo dispositivo o PC. Inoltre, posso anche rendere pubbliche tutte le tue email e la cronologia chat. Credo che vorresti assolutamente evitare che ciò accada"

Viene quindi richiesto di versare una somma di 890USD in Bitcoin sul wallet indicato per il pagamento, entro 50 ore dalla ricezione della mail.

Quello riportato in alto è una delle campagne di SexTortion che il CRAM ha analizzato questo mese, di seguito riportiamo alcuni dei wallet che sono stati indicati nelle campagne dai cybercriminali, alla data del 18/04/2023:

- "18JXXXXXXXXXXXXXXXXXXXXXXz9D" risulta 1 transazione dell'importo di 1779,72 USD.

- "12aXXXXXXXXXXXXXXXXXXXXXXVvS" non risultano transazioni

In questi casi vi invitiamo sempre a:

- non rispondere a questo genere di e-mail e a non aprire allegati o a cliccare righe contenenti link non sicuri, e certamente a NON inviare alcuna somma di denaro, si possono tranquillamente ignorare o eliminare.

- Nel caso in cui il criminale dovesse riportare una password effettiva utilizzata dall'utente -la tecnica è quella di sfruttare le password provenienti da Leak (furto di dati compromessi) pubblici di siti ufficiali avvenuti in passato (es. LinkedIn, Yahoo ecc.)- è consigliabile cambiarla e attivare l'autenticazione a due fattori su quel servizio.

02 e 04 Aprile 2023 ==> Phishing DHL

«OGGETTO: < IT:EU-GB zone "Central", UnPAID DUTY>

Di seguito un nuovo tentativo che ritroviamo anche questo mese di phishing, che si cela dietro a una falsa comunicazione giunta apparentemente dal servizio di

DHL, relativamente alla consegna di un presunto pacco.

II messaggio segnala all'ignaro ricevente che "l

'oggetto di sua proprietà è arrivato presso la nostra sede. Tuttavia, abbiamo riscontrato che il mittente non ha pagato le imposte per lo sdoganamento. Pertanto, la merce è stata trattenuta dal team di gestione delle pratiche doganali della DHL". Notiamo che la mail è graficamente ben impostata, infatti per far sembrare più attendibile il messaggio è stato introdotto il logo di

DHL. Questi messaggi vengono sempre più utilizzati per perpetrare la truffa ai danni dei consumatori che utlizzano sempre più l'e-commerce per i propri acquisti.

Il messagio invita quindi l'utente a pagare le spese di sdoganamento, altrimenti verrà restituito l'articolo al mittente. Per programmare la consegna è necessario cliccare sul seguente link:

Rilascio della spedizione

La mail di alert giunge da un indirizzo email che non ha nulla a che vedere con il dominio di DHL <lequochuy(at)haiphong(dot)gov(dot)vn>, questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse cliccare sul link verrà rimandato su una pagina WEB anomala, che è già stata segnalata come pagina /SITO INGANNEVOLE.... in quanto gestito da cyber-criminali il cui obiettivo è quello di entrare in possesso dei vostri dati più preziosi per poterli utilizzare a scopi criminali..

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

03/03/2023 16:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2023..

06/02/2023 17:29 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2023...

02/01/2023 15:28

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2023...

02/12/2022 15:04

- Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2022...

04/11/2022 17:27 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di novembre 2022...

05/10/2022 11:55 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di ottobre 2022...

06/09/2022 15:58 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di settembre 2022...

04/08/2022 16:39 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di agosto 2022...

06/07/2022 12:39 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di luglio 2022...

06/06/2022 14:30 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di giungo 2022...

02/05/2022 11:06 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di maggio 2022...

06/04/2022 16:51 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2022...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari:

- liberamente utilizzabile sia in ambito privato sia in ambito aziendale con aggiornamenti Motore+Firme senza limitazioni temporali;

- interoperabile con eventuali altri AntiVirus, AntiSpyware, AntiMalware o Internet Security già presenti su PC e SERVER, consigliato l'utilizzo ad integrazione dell'AntiVirus già in uso poichè non conflitta nè rallenta il sistema ma permette di aumentare sensibilmente la sicurezza in termini di identificazione e bonifica dei file infetti;

- identifica e, in moltissimi casi, anche rimuove la maggior parte dei virus/malware realmente circolanti o, in alternativa, ne permette l'invio al C.R.A.M. Centro Ricerche Anti-Malware di TG Soft per l'analisi e l'aggiornamento di Vir.IT eXplorer per l'univoca identificazione e la corretta rimozione;

- grazie alla tecnologia Intrusione Detection, resa disponibile anche nella versione Lite di Vir.IT eXplorer, il software è in grado di segnalare eventuali virus/malware di nuova generazione che si siano posti in esecuzione automatica e procedere all'invio dei file segnalati al C.R.A.M. di TG Soft.

- Procedi al download di Vir.IT eXplorer Lite dalla pagina ufficiale di distribuzione del sito di TG Soft.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer).

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito https://www.tgsoft.it/italy/ordine_step_1.asp

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.

Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

- qualsiasi e-mail che sia da considerarsi sospetta può essere inviata direttamente dalla posta elettronica del ricevente scegliendo come modalità di invio "INOLTRA come ALLEGATO" e inserendo nell'oggetto "Possibile Phishing da verificare" piuttosto che "Possibile Malware da verificare" alla mail lite@virit.com

- salvare come file esterno al programma di posta elettronica utilizzato la mail da inviare al C.R.A.M. di TG Soft per l'analisi. Il file che ne risulterà dovrà essere inviato facendone l'Upload dalla pagina di INVIO File Sospetti. Naturalmente per avere un feed-back rispetto al responso dell'analisi dei file infetti inviati sarà necessario indicare un indirizzo e-mail e sarà gradita una breve descrizione del motivo dell'invio del file (ad esempio: possiible/probabile phishing; possibile/probabile malware o altro).

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

" Sono un hacker professionista e sono riuscito con successo ad hackerare il tuo sistema operativo. Attualmente ho ottenuto l'accesso completo al tuo account. Inoltre, ho monitorato segretamente tutte le tue attività e ti ho osservato per diversi mesi. Il fatto è che il tuo computer è stato infettato da spyware dannosi a causa del fatto che in precedenza avevi visitato un sito Web con contenuti porno. Lascia che ti spieghi cosa comporta. Grazie ai virus Trojan, posso ottenere l'accesso completo al tuo computer o a qualsiasi altro dispositivo che possiedi. Significa che posso vedere assolutamente tutto sul tuo schermo e accendere la videocamera e il microfono in qualsiasi momento senza il tuo permesso. Inoltre, posso anche accedere e vedere le tue informazioni riservate, nonché le tue e-mail e i messaggi di chat. Forse ti starai chiedendo perché il tuo antivirus non è in grado di rilevare il mio software dannoso. Lascia che te lo spieghi: sto usando un software dannoso basato su driver, che aggiorna le sue firme ogni 4 ore, quindi il tuo antivirus non è in grado di rilevarne la presenza. Ho realizzato una compilation di video...Tutto ciò di cui ho bisogno è condividere questo video con tutti gli indirizzi e-mail e i contatti di messaggistica delle persone con cui sei in comunicazione sul tuo dispositivo o PC. Inoltre, posso anche rendere pubbliche tutte le tue email e la cronologia chat. Credo che vorresti assolutamente evitare che ciò accada"

" Sono un hacker professionista e sono riuscito con successo ad hackerare il tuo sistema operativo. Attualmente ho ottenuto l'accesso completo al tuo account. Inoltre, ho monitorato segretamente tutte le tue attività e ti ho osservato per diversi mesi. Il fatto è che il tuo computer è stato infettato da spyware dannosi a causa del fatto che in precedenza avevi visitato un sito Web con contenuti porno. Lascia che ti spieghi cosa comporta. Grazie ai virus Trojan, posso ottenere l'accesso completo al tuo computer o a qualsiasi altro dispositivo che possiedi. Significa che posso vedere assolutamente tutto sul tuo schermo e accendere la videocamera e il microfono in qualsiasi momento senza il tuo permesso. Inoltre, posso anche accedere e vedere le tue informazioni riservate, nonché le tue e-mail e i messaggi di chat. Forse ti starai chiedendo perché il tuo antivirus non è in grado di rilevare il mio software dannoso. Lascia che te lo spieghi: sto usando un software dannoso basato su driver, che aggiorna le sue firme ogni 4 ore, quindi il tuo antivirus non è in grado di rilevarne la presenza. Ho realizzato una compilation di video...Tutto ciò di cui ho bisogno è condividere questo video con tutti gli indirizzi e-mail e i contatti di messaggistica delle persone con cui sei in comunicazione sul tuo dispositivo o PC. Inoltre, posso anche rendere pubbliche tutte le tue email e la cronologia chat. Credo che vorresti assolutamente evitare che ciò accada" Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-. TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale. Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi