Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di settembre 2016.

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

|

INDICE dei PHISHING

|

26 settembre 2016 ==> Phishing Intesa Sanpaolo

«OGGETTO: <

Comunicazione dalla banca>

Il seguente tentativo di phishing si spaccia per finta email da parte di

Intesa Sanpaolo.

Dal messaggio di alert si può intuire che al ricevente è stata contestata una presunta sanzione amministrativa e che, per consultarla, è necessario accedere al sito di Intesa Sanpaolo premendo sul link ''

cliccando qui''.

Dal punto di vista grafico la mail, in prima battuta, potrebbe apparire attendibile considerando l'indirizzo email del mittente

comunicazione(et)intesasanpaolo(dot)it che parrebbe provenire dal dominio autentico del sito di Intesa Sanpaolo.

Tuttavia, oltre al testo redatto in italiano poco chiaro, non vi è la presenza nè di un logo nè tanto meno di riferimenti anagrafici che possano ricondurci al noto istituto bancario.

Si può inoltre notare che, diversamente da quanto avviene nelle comunicazioni ufficiali di questo tipo, la mail non è indirizzata ad un destinatario preciso; non viene infatti riportato il nome e cognome del titolare del conto corrente a cui si riferisce l'alert ma il messaggio si rivolge ad un generico ''

Ciao cliente''.

L'indirizzo web della pagina a cui si viene indirizzati premendo sul link ''

cliccando qui'' non ha nulla a che vedere con il sito reale di Intesa SanPaolo.

E' bene quindi, sempre e comunque, evitare di cliccare su link anomali che, come in questo caso, caricheranno una pagina web con un falso form creato per rubare, se inserite, le credenziali di accesso al vostro conto bancario, con tutti i rischi annessi e connessi facilmente immaginabili.

21 settembre 2016 ==> Altro phishing APPLE in lingua italiana...

«OGGETTO: <

Abbiamo disattivato il tuo Apple ID>

Questo tentativo di phishing si spaccia per finta email da parte di

APPLE con lo scopo di indurre, con l'inganno, chi la riceve ad inserire le credenziali di accesso a APPLE Store in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

Il messaggio di alert giunge da un indirizzo email <

postmaster(et)hanportal(dot)com> che non sembra provenire dal dominio reale di

APPLE. Tuttavia i cyber-truffatori hanno avuto l'accorgimento grafico di inserire nel corpo della mail il noto logo di

APPLE con lo scopo di rendere più attendibile l'alert.

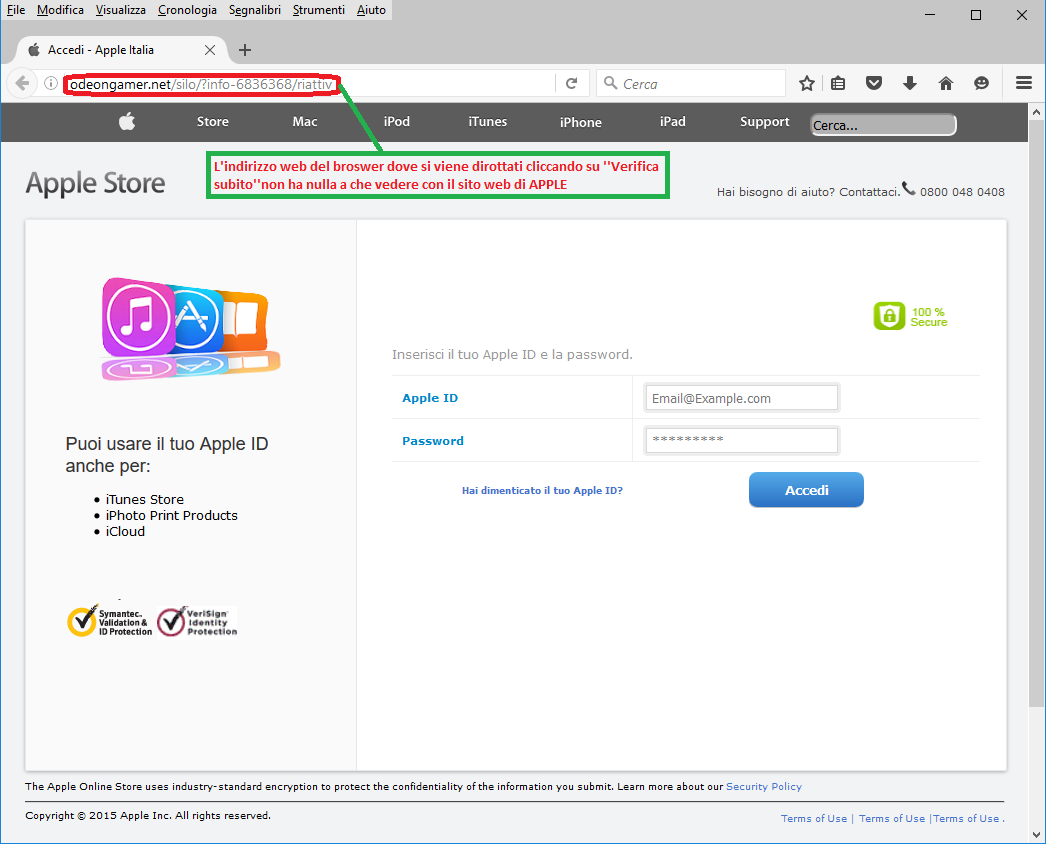

L'obbiettivo è quello di indurre l'ignaro ricevente a cliccare sul link

Verifica subito >

che, ci preme precisarlo, rimanda ad una pagina che non ha nulla a che vedere con il sito di APPLE ma che, come si può vedere dall' immagine riportata in calce è impostata in modo ragionevolmente ingannevole per un utente inesperto.

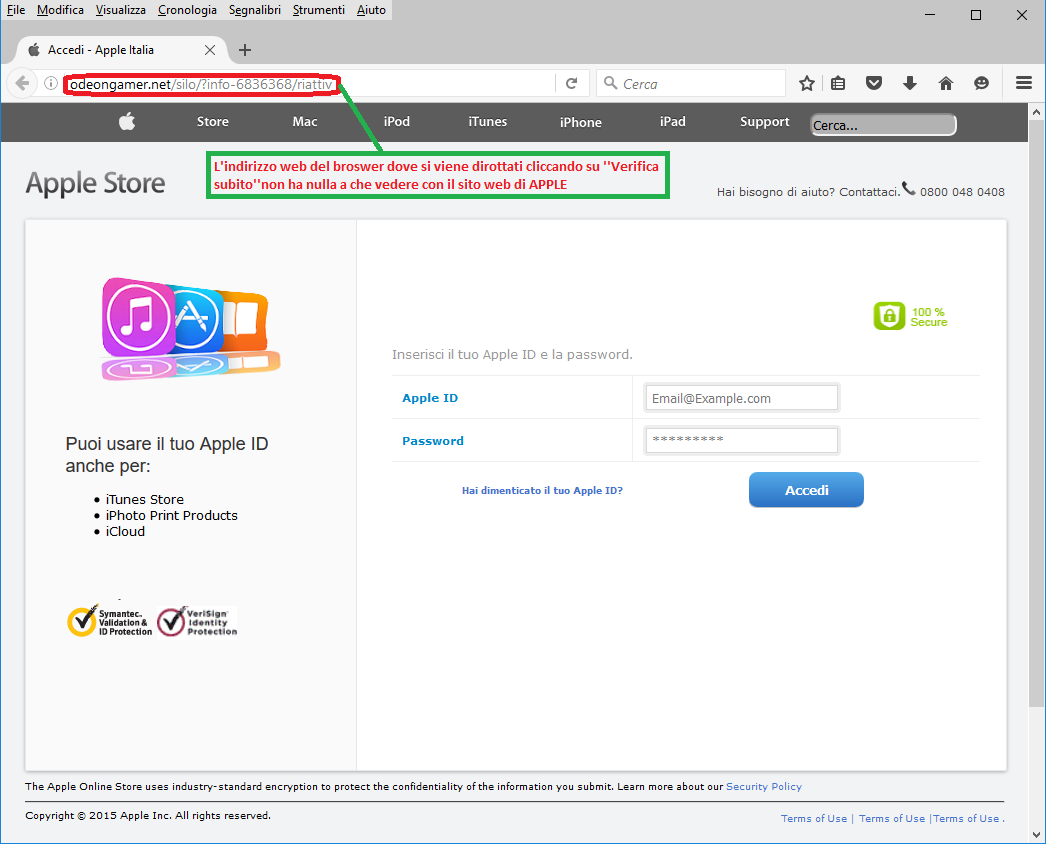

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo / dominio che nulla ha a che fare con Apple... Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

www.odeongamer(dot)net

Inserendo i dati di accesso all'account APPLE su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

20 settembre 2016 ==> Phishing APPLE ma in lingua italiana...

«OGGETTO: <

Gestici il tuo ID Apple>

Questo tentativo di phishing si spaccia per finta email da parte di

APPLE con lo scopo di indurre, con l'inganno, chi la riceve ad inserire le credenziali di accesso ad ITunes Apple in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

Il messaggio di alert giunge da un indirizzo email <

info(at)apple(dot)it> credibile poichè sembrerebbe appartenere al dominio reale di

APPLE. Inoltre i cyber-truffatori hanno avuto l'accorgimento grafico di inserire nel corpo della mail il noto logo di

APPLE con lo scopo di rendere più attendibile l'alert.

Sebbene, rispetto alla finta mail di APPLE evidenziata in precedenza, questa sia redatta in lingua italiana, già ad una veloce lettura possiamo notare l'incomprensione del testo che dovrebbe far perdere credibilità alla comunicazione e non indurre l'ignaro ricevente a cliccare sul link

Il mio ID Apple

come anche sui link di fondo pagina:

Apple-ID | Supporto | Politica sulla Riservatezza

che, ci preme precisarlo, rimandano ad una pagina che non ha nulla a che vedere con il sito di APPLE ma che, come si può vedere dall' immagine sulla destra l'impostazone della pagina è ragionevolmente ingannevole per un utente inesperto.

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo / dominio che nulla ha a che fare con Apple... Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

https:// successphotography(dot)com/fonts/itunes/login(dot)php...

Inserendo i dati di accesso all'account APPLE su questo FORM per effettuare la verifica/conferma degli stessi, quest'ultimi verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

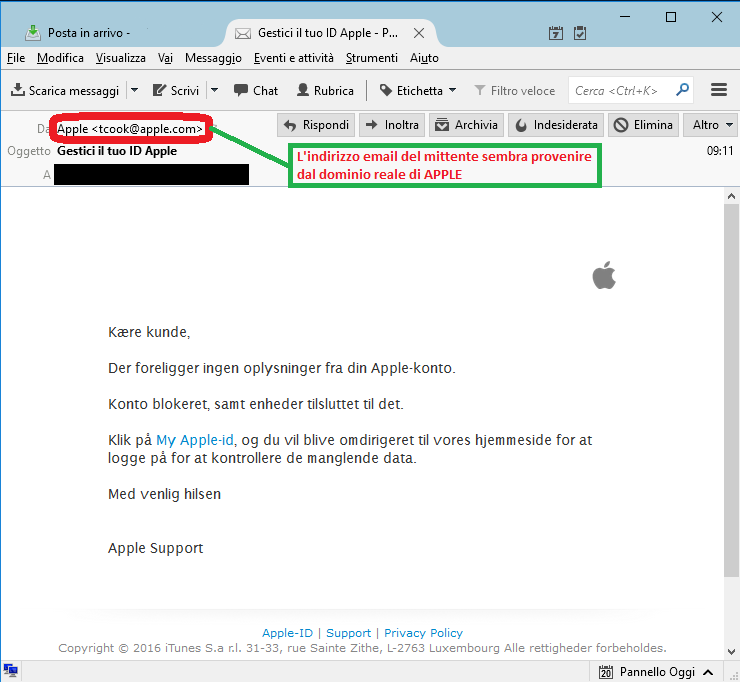

20 settembre 2016 ==> Phishing APPLE ma in lingua straniera...

«OGGETTO: <

Gestici il tuo ID Apple>

Questo tentativo di phishing si spaccia per finta email da parte di

APPLE con lo scopo di indurre, con l'inganno, chi la riceve ad inserire le credenziali di accesso ad ITunes Apple in una pagina web che però non ha nulla a che vedere con la nota azienda di informatica.

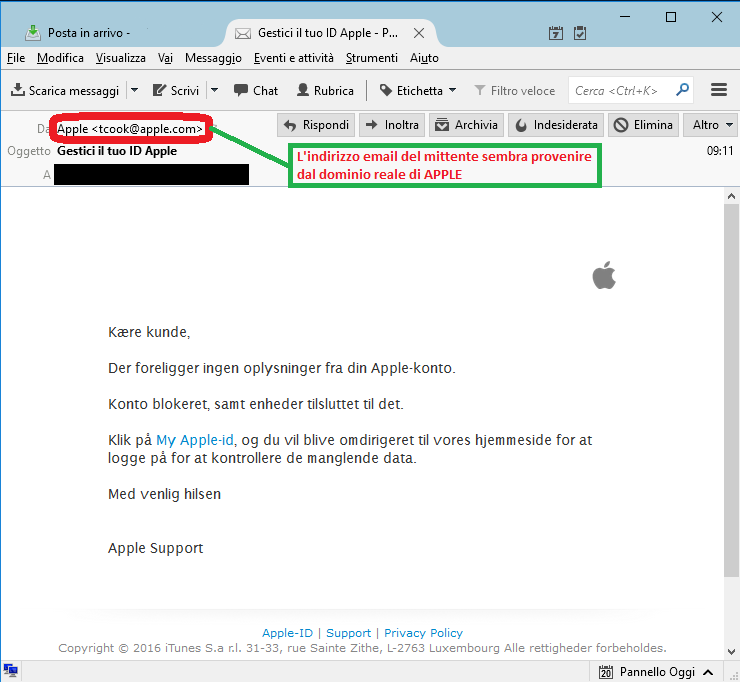

Il messaggio di alert sembra provenire da un indirizzo appartenente al dominio di

APPLE. Tuttavia, contrariamente all'oggetto della mail ''

Gestici il tuo ID Apple'' redatto in lingua italiana, seppur con un grossolano errore di grammatica, il testo sembra essere scritto in una lingua straniera non meglio identificata, che, a colpo d'occhio, dovrebbe far perdere credibilità alla comunicazione e non trarre in inganno nemmeno un destinatario poco attento.

L'obiettivo è sempre quello di indurre l'ignaro ricevente a cliccare sul link:

"My Apple-id"

come anche sui link di fondo pagina:

Apple-ID | Support | Privacy Policy

che, ci preme precisarlo, dirottano su un FORM fake di APPLE che, fortunatamente, non è più raggiungibile. Quindi anche chi maldestramente dovesse cliccare sul link non potrà raggiungere il FORM fake.

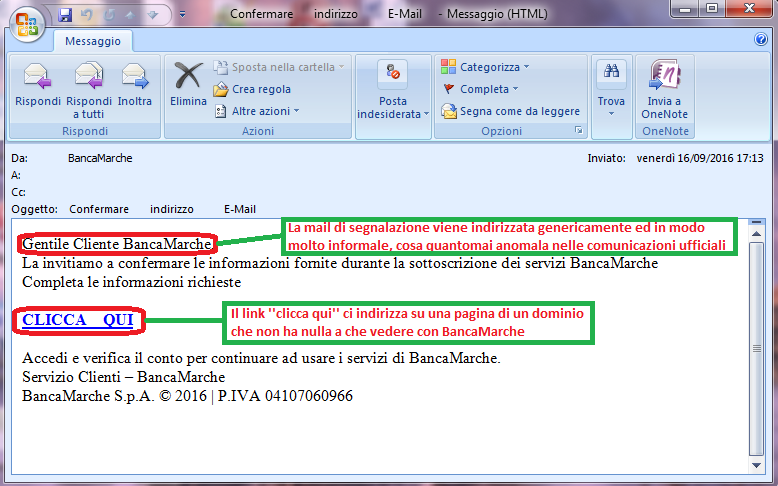

14 settembre 2016 ==> Phishing BancaMarche - Accedi e verifica il conto per continuare ad usare i servizi di BancaMarche

«OGGETTO: <

Confermare indirizzo E-Mail>

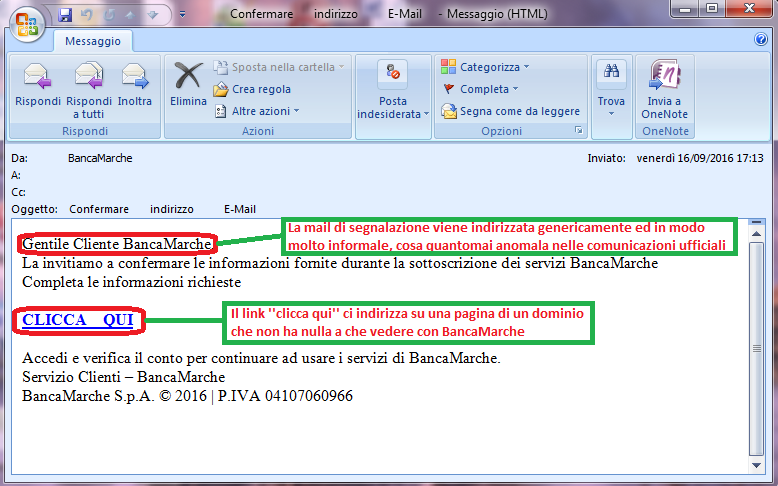

Questo tentativo di phishing giunge sottoforma di una falsa email da parte di BancaMarche.

Al malcapitato ricevente viene fatto credere che, a seguito di insolite attività sul suo conto, quest'ultimo è stato bloccato ed è necessario confermare la propria identità seguento la procedura, premendo su

''CLICCA QUI''.

Si può facilmente notare che la mail non è indirizzata ad un destinatario preciso; non viene infatti riportato il nome e cognome del titolare del conto corrente a cui si riferisce l'alert ma il messaggio si rivolge ad un generico ''

Gentile Cliente BancaMarche'' quando nelle comunicazioni ufficiali (e autentiche) di questo tipo vengono riportate indicazioni precise sul destinatario.

Sul fondo pagina, prioprio a voler rassicurare l'utente sulla veridicità del form, è stata riportata la dicitura:

__________________________________________

Accedi e verifica il conto per continuare ad usare i servizi di BancaMarche.

Servizio clienti - BancaMarche

BancaMarche S.p.A. (C) 2016 | P.IVA 04107060966

Ad ogni modo, vi segnaliamo che il FORM a cui si dovrebbe venir dirottati cliccando su ''CLICCA QUI'' , fortunatamente, non è più raggiungibile. Quindi anche chi maldestramente dovesse cliccare sul link non potrà raggiungere il form fake.

Torna ad inizio pagina

14 settembre 2016 ==> Phishing ARUBA - Blocco posta elettronica per superamento limiti

«OGGETTO: <

Protezione della posta elettronica>

Questo tentativo di phishing si spaccia per finta email da parte di ARUBA, il cui obbiettivo è quello di RUBARE le credenziali di accesso dell'account di posta elettronica.

Premesso che il server provider di ARUBA non ha alcuna responsabilità sulla diffusione massiva di queste email, procediamo ad analizzare la mail ingannevole.

La mail, a prima vista, potrebbe sembrare ragionevolmente credibile, si nota la presenza del logo di

aruba.it e in calce i riferimento pseudo-ufficiali:

_______________________________

Customer Care Aruba S.p.A.

www.aruba.it

assistenza.aruba.it

Il messaggio segnala che <mioindirizzoemail(at)miodominio(dot)com/it>

"

Si è giunti alla nostra attenzione che la cassetta postale ha superato limiti e richiedono di essere convalidati entro 24 ore,

al fine di continuare l'invio o la ricevzione di nuovi messaggi."

Il testo è redatto in un italiano imperfetto dal punto di vista grammaticale ma nel complesso è strutturato in modo ordinato tanto che, considerando anche l'accorgimento grafico dei truffatori di inserire il logo di

aruba.it e di riportare in calce il sito web effettivo del noto dominio, potrebbe trarre in inganno un destinatario poco attento.

Tuttavia, osservando accuratamente la mail possiamo notare che l'indirizzo del mittente

syphang@integrated.my è alquanto singolare poichè non sembra provenire dal dominio reale di

aruba.it.

Lo scopo è quello di indurre l'ignaro ricevente a cliccare su uno dei 2 link:

Rivedere e convalidare

clic qui.

che, ci preme precisarlo, rimanda a pagine che non ha nulla a che vedere con

aruba.it.

Cliccando sul link

Rivedere e convalidare si verrà indirizzata alla pagina web sotto riportata

Cliccando sul link

clic qui. si verrà indirizzati alla pagina web sotto riportata

In conclusione, come buona regola, vi consigliamo sempre di diffidare da messaggi di alert provenienti da insoliti indirizzi email che vi invitano a cliccare su link che, come in questo caso, caricheranno una pagina web con un falso form creato per rubare, se inserite, le vostre credenziali di accesso dell'account di posta elettronica, con tutti i rischi annessi e connessi facilmente immaginabili.

Torna ad inizio pagina

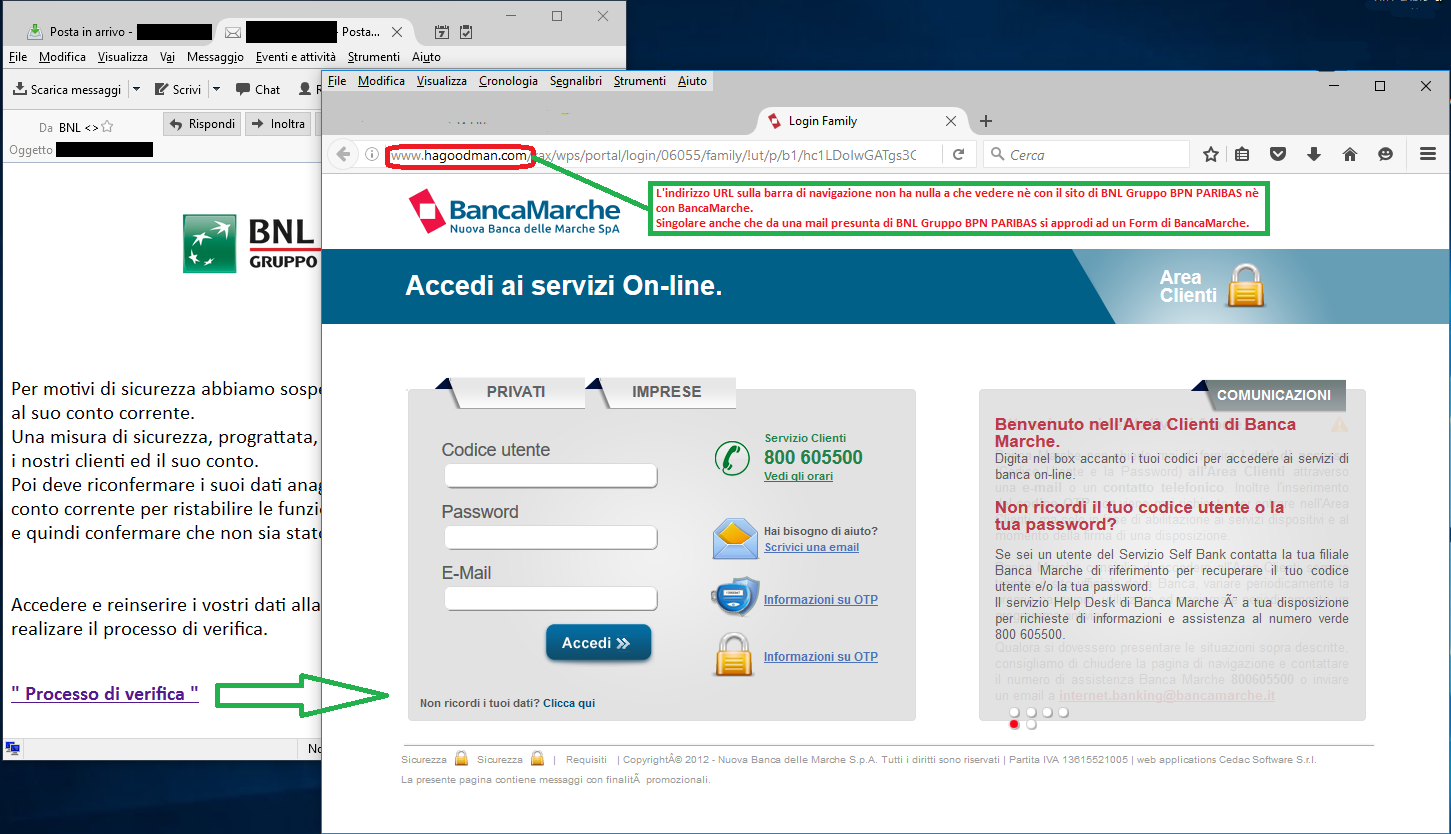

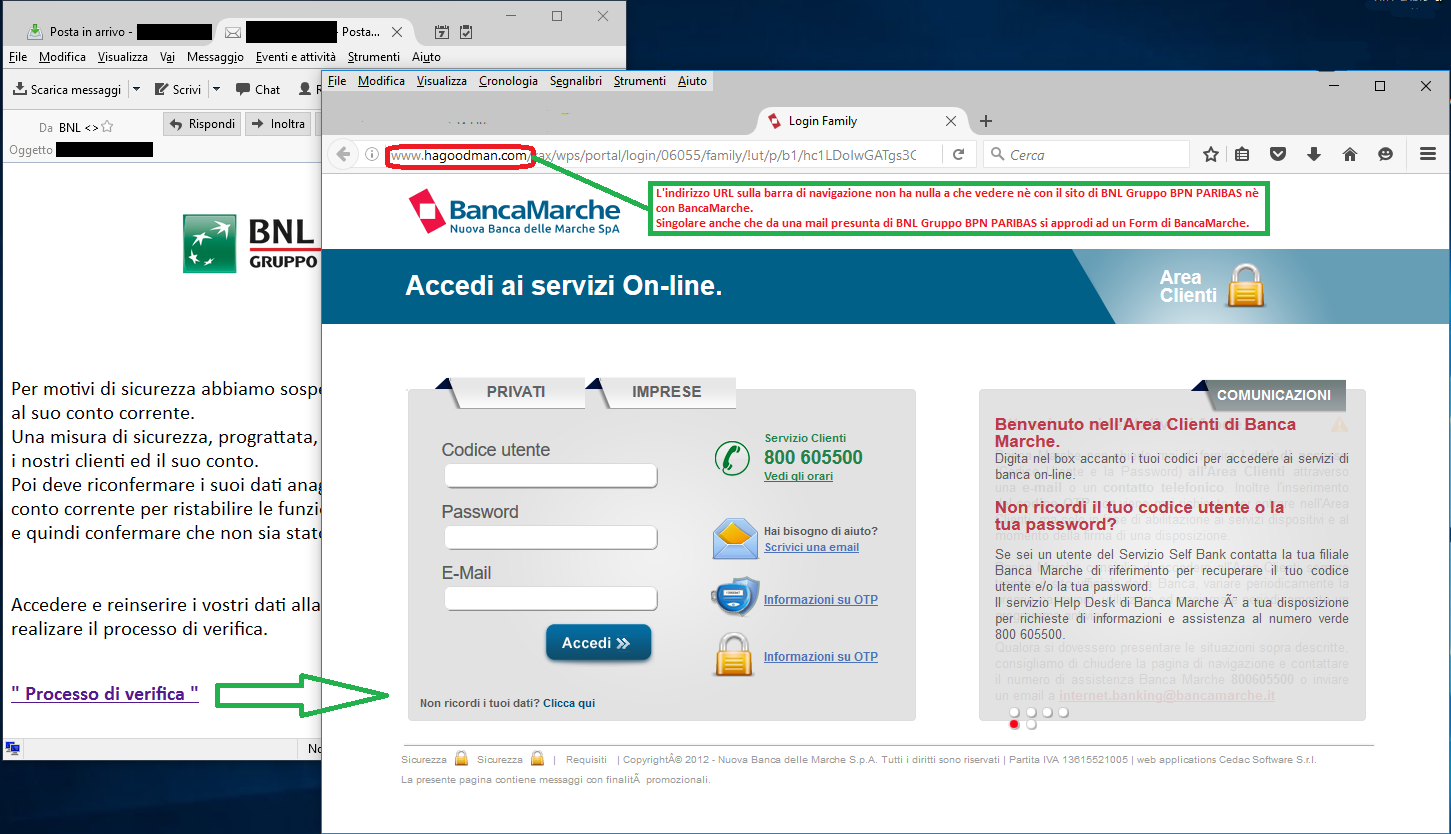

13 settembre 2016 ==> Phishing BNL Gruppo BNP PARIBAS

«OGGETTO: <

indirizzo e-mail del destinatario>

Il seguente tentativo di phishing si spaccia per finta email da parte di

BNL Gruppo BNP PARIBAS.

Il messaggio di alert avvisa il malcapitato ricevente che il proprio servizio di home banking è stato sospeso per motivi di sicurezza essendo stata rilevata attività di frode informatica sul suo conto corrente. Si tratta però di un tentativo di phishing con lo scopo di carpire le credenziali di accesso.

Dal punto di vista grafico la mail, in prima battuta, potrebbe essere considerata attendibile vista la presenta del logo di

BNL Gruppo BNP PARIBAS e l'indirizzo del mittente che sembra provenire da un indirizzo generico di BNL.

Il testo, è redatto in un italiano un po' approssimativo. Le prime 3 frasi sembrano essere abbastanza corrette e comprensibili poi però, nella frase che dovrebbe indurre a cliccare sul link "

Accedere e reinserire i vostri dati alla seguiente pagina per realizare il processo di verifica" si possono notare quelle imprecisioni tipiche di maldestra e/o frettolosa traduzione e/o battitura...

Ad un osservatore più attento si può notare che l'indirizzo web della pagina a cui si viene indirizzati è un po' "anomalo"...

www(dot)

hagoodman(dot)com

Ma come se questo non bastasse, da una mail di BNL Gruppo BNP PARIBAS si arriva ad un Form di richiesta dati di BancaMarche... evidentemente non si tratta della stessa banca.

Come considerazione finale la pagina web NON è ospitata su un sito web

https quindi le informazioni immesse nel form di questo sito non sono cifrate ma in chiaro.

Bisogna riconoscere che la pagina del form che dissimula quello di BancaMarche, graficamente, è ragionevolmente credibile.

Tutto questo per concludere che i dati eventualmente inseriti ed inviati non verranno presumibilmente trasmessi ai server dei BNL Gruppo BNP PARIBAS ne a BancaMarche, ma ad un server remoto gestito dai cyber-truffatori, mettendo quindi i preziosi dati di accesso al conto corrente nelle loro mani con tutti i rischi annessi e connessi.

Torna ad inizio pagina

6 settembre 2016 ==> Phishing Credito Valtellinese

«Oggetto: <Credito Valtellinese informazioni>

Il seguente tentativo di phishing si spaccia per finta email del servizio informazioni del Credito Valtellinese.

Sotto l'aspetto grafico la mail risulta esclusivamente testuale mancando, come si può vedere dell'immagine quì a fianco, anche del logo identificativo del Credito Valtellinese. I truffatori hanno però avuto l'accortezza di simulare una e-mail mittente credibile nello specifico <assistenza(at)creval(dot)it> che fa riferimento al dominio ufficiale del Credito Valtellinese.

Se però il malcapitato ricevente, dovesse aver precedentemente ricevuto la mail di alert dello scorso 2 settembre potrebbe essere indotto, a cliccare sul link, "Fare click qui per andare alla pagina dell'autorizzazione", poichè questa e-mail segnala che l'accesso al suo conto è stato bloccato e viene invitato a procedere alla sblocco per poter avere nuovamente a disposizione l'operatività del suo Conto OnLine.

Si può notare che il testo della mail è molto generico, non vi è un nome dell'intestatario del Conto Corrente come non è presente un identificativo specifico al conto a cui si riferisce l'alert. Generalmente, vista la delicatezza di una tale situzione, ci sarebbe da aspettarsi, trattandosi di comunicazone ufficiale, di vedere riportate indicazioni precise sul destinatario come l'intestatario del Conto o il nome e cognome del referente del conto stesso nonchè eventuali riferimento all'identificativo del conto oggetto di "attacco".

Il testo, è redatto in un italiano imperfetto. Nella prima frase si può notare un grossolano errore di digitazione "... un apposito meccanismo blocca automaticamente loperativitr del suo conto...".

L'obiettivo è quello di indurre l'ignaro ricevente a cliccare sul link "Fare click qui per andare alla pagina dell'autorizzazione" che, ci preme precisarlo, rimanda ad una pagina che, inizialmente, prima di essere segnalata come pagina / SITO INGANNEVOLE portava ad una pagina su un dominio che nulla aveva a che vedere con il Credito Valtellinese.

Uno dei domini dove si poteva venire dirottati era [ tricicloscaldas(dot)com(dot)br ]

Cliccando sul pulsante [Perchè questo sito è stato bloccato] si accederà alla pagina di Mozilla Firefox sotto riportata che spiega i motivi dell'alert di blocco del dominio indicato.

Nell'immagine sottostante la pagina di spiegazione di Mozilla Firefox sul sistema antidirottamento integrati nel Browser.

Torna ad inizio pagina

3 settembre 2016 ==> Phishing VISA

«Oggetto:

Visa - Messagio importante !»

Sotto l'aspetto grafico la mail, in prima battuta, potrebbe essere considerata attendibile vista la presenza del logo di VISA e dell'indirizzo del mittente

<sicurezza@visaitalia.com> che sembrerebbe provenire da un URL credibile.

E' chiaro che il server di VISA non ha alcuna responsabilità sulla diffusione massiva di queste mail il cui obbiettivo è quello di RUBARE i codici della carta di credito di utenti che, colti in inganno dalla falsa mail che preannuncia la sospensione della propria carta di credito VISA, sono portati a cliccare sul link ''clicca qui''.

Il messaggio di alert invita tempestivamente l'utente ad intervenire per evitare il blocco della carta di credito entro un termine perentorio ''

10 settembre 2016'' a pochi giorni successivi alla ricezione della mail.

Ad una lettura più scrupolosa si può notare che la mail non è indirizzata ad un destinatario preciso; non viene infatti riportato il nome e cognome del titolare della Carta di Credito VISA a cui si riferisce l'alert ma il messaggio si rivolge ad un generico ''Ciao Ospite carta Visa'' quando nelle comunicazioni ufficiali (e autentiche) di questo tipo vengono riportate indicazioni precise sul destinatario come l'intestatario della Carta di Credito.

Inoltre il testo è redatto in un italiano impreciso, in cui si alternano termini in lingua inglese come ''

suspention'' e ''

infiniment'' che potrebbero far pensare ad una traduzione approssimativa con un sistema di traduzione automatico.

Il sito al quale si viene dirottati tramite il link ''

clicca qui'' mostra una notevole somiglianza con il sito autentico di VISA.

La Tab del browser dove viene aperta la pagina ha come titolo ''Sicurezza della Carta'' e contiene anche il simbolo di VISA. Tuttavia è sufficente far attenzione alla barra dell'indirizzo del browser per accorgersi che il sito è anomalo e non ha nulla a che vedere con VISA [ www(dot)modenamusicbox(dot)it/..... ], appartenendo ad un dominio diverso.

Inoltre i siti altamente referenziati utilizzano protocolli Https in cui la trasmissione di dati sensibili avviene in modalità criptata e quindi più difficilmente intercettabile da terzi malintenzionati.

I dati richiesti dal form sono i dati identificativi del titolare della carta di credito e i relativi codici di sicurezza.

Una volta inviati, questi non verrebbero processati da VISA ma direttamente da cyber-criminali che quindi avrebbero a disposizione informazioni per poter utilizzare la carta di credito del malcapitato, effettuando transazioni fraudolente.

2 settembre 2016 ==> Phishing Credito Valtellinese

«OGGETTO: <indirizzo e-mail del destinatario>

Il seguente tentativo di phishing si spaccia per finta email da parte del GRUPPO BANCARIO Credito Valtellinese.

Il testo, è redatto in un italiano un po' approssimativo. All'inizio della frase viene dato del "tu" al cliente ("

La funzionalita del tuo account...") mentre, nel seguito, viene dato del "voi" ("

solo dopo aver confermato la vostra proprietà...").

Nella prima frase di può anche notare che le accentate sono un optional ("

funzionalita"; "

...falliti. e ancora possibile..."; "

... sara in grado di...") come anche la lettera maiuscola della prima parola dopo il punto ("

... falliti. e ancora possibile accedere al tuo account").

Nella seconda frase che invita al reinserimento dei propri dati di accesso al conto per realizzare il processo di verifica si possono rilevare almeno 2 errori ortografici:

- "seguiente";

- "realizare".

L'obiettivo è quello di indurre l'ignaro ricevente a cliccare sul link:

"Processo di verifica"

che, ci preme precisarlo, rimanda ad una pagina che nulla ha a che vedere con il Credito Valtellinese.

Sotto l'aspetto grafico la mail, in prima battuta, potrebbe essere considerata attendibile vista la presenza del logo del Credito Valtellinese e, vista la delicatezza della questione, legata a ripetuti tentativi di accesso al nostro accounto di Home Banking con l'indicazioni anche dell'indirizzo IP 79.35.247.44 (RU-RUSSIA), tutte cose che potrebbe indurre in fretta e furia a "riappropriarsi del proprio account di Home Banking" portandoci a cliccare sul link "Processo di verifica".

Si può notare che la mail è genericamente indirizzata, non vi è un nome dell'intestatario del Conto Corrente come non è presente un identificativo specifico al conto a cui si riferisce l'alert, il messaggio si rivolge ad un generico "Gentile cliente" quando nelle comunicazioni ufficiali (e autentiche) di questo tipo vengono riportate indicazioni precise sul destinatario come l'intestatario del Conto o il nome e cognome del referente del conto stesso nonchè eventuali riferimento all'identificativo del conto oggetto di "attacco".

Cliccando sul link "

Processo di verifica" si viene indirizzati alla pagina riportata nell'immagine qui a fianco.

Si può notare che la Tab del browser dove viene aperta la pagina ha come titolo "Credito Valtellinese" con l'obiettivo di rassicurare l'utente per quanto riguarda la "genuinità" della pagina stessa. Ma ad un osservatore più attento si può notare un indirizzo web del browser un po' "anomalo" dove viene riportato una successione di numeri simili ad un indirizzo IP da dove viene caricata la pagina 1.html che visualizza il form di verifica. Il sito web non è https quindi le informazioni immesse nel form di questo sito non sono cifrate ma in chiaro.

Tutto questo per concludere che i dati eventualmente inseriti ed inviati non verranno presumibilmente trasmessi ai server del Credito Valtellinese, ma ad un server remoto gestito dai cyber-truffatori, mettendo quindi i preziosi dati di accesso al conto corrente nelle loro mani con tutti i rischi annessi e connessi.

Pertanto vi invitiamo a prestare molta attenzione a queste mail che, seppur apparentemente credibili, sono dei tentativi di frode/truffa cercando di indurrvi a rivelare dati personali importanti come i codici della vostra carta con tutti i rischi annessi e connessi facilmente immaginabili.

Sul fondo pagina, prioprio a voler rassicurare l'utente sulla veridicità del form, è stata riportata la dicitura

"

Copyright (C) 2016 Credito Valtellinese P.iva 01340740156"

Tutto questo per concludere che i dati eventualmente inseriti ed inviati non verranno presumibilmente trasmessi ai server del Credito Valtellinese, ma ad un server remoto gestito dai cyber-truffatori, mettendo quindi i preziosi dati di accesso al conto corrente nelle loro mani con tutti i rischi annessi e connessi.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

|

Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie ai suoi due grandi punti di forza:

- TG Soft rende disponibile Vir.IT eXplorer Lite liberamente utilizzabile sia in ambito privato che in ambito aziendale;

- Vir.IT eXplorer Lite è stato specificatamente progettato per essere utilizzato ad integrazione di qualsiasi altro AV o Internet Security già presenti sul computer, senza doverli disinstallare o disabilitarne moduli, permettendo quindi quel controllo incrociato che oggigiorno non è più un vezzo, ma una necessità poichè la sicurezza non è mai abbastanza.

|

|

C.R.A.M. Centro Ricerche Anti-Malware di TG Soft

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo / dominio che nulla ha a che fare con Apple... Nell'immagine si può notare che la pagina che ospita il form di autenticazione è:

La pagina di accesso alla gestione dell'Account però è ospitata su un indirizzo / dominio che nulla ha a che fare con Apple... Nell'immagine si può notare che la pagina che ospita il form di autenticazione è: Il messaggio di alert sembra provenire da un indirizzo appartenente al dominio di APPLE. Tuttavia, contrariamente all'oggetto della mail ''Gestici il tuo ID Apple'' redatto in lingua italiana, seppur con un grossolano errore di grammatica, il testo sembra essere scritto in una lingua straniera non meglio identificata, che, a colpo d'occhio, dovrebbe far perdere credibilità alla comunicazione e non trarre in inganno nemmeno un destinatario poco attento.

Il messaggio di alert sembra provenire da un indirizzo appartenente al dominio di APPLE. Tuttavia, contrariamente all'oggetto della mail ''Gestici il tuo ID Apple'' redatto in lingua italiana, seppur con un grossolano errore di grammatica, il testo sembra essere scritto in una lingua straniera non meglio identificata, che, a colpo d'occhio, dovrebbe far perdere credibilità alla comunicazione e non trarre in inganno nemmeno un destinatario poco attento.  Al malcapitato ricevente viene fatto credere che, a seguito di insolite attività sul suo conto, quest'ultimo è stato bloccato ed è necessario confermare la propria identità seguento la procedura, premendo su ''CLICCA QUI''.

Al malcapitato ricevente viene fatto credere che, a seguito di insolite attività sul suo conto, quest'ultimo è stato bloccato ed è necessario confermare la propria identità seguento la procedura, premendo su ''CLICCA QUI''. Come considerazione finale la pagina web NON è ospitata su un sito web https quindi le informazioni immesse nel form di questo sito non sono cifrate ma in chiaro.

Come considerazione finale la pagina web NON è ospitata su un sito web https quindi le informazioni immesse nel form di questo sito non sono cifrate ma in chiaro.