|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 12 dicembre al 18 dicembre 2020: Ursnif, QakBot, IcedID, AgentTesla, Ave_Maria, NetWire

|

INDICE

==> 14 dicembre 2020 => QakBot (2)

==> 15 dicembre 2020 => Ursnif (2), IcedID (1), AgentTesla(1), QakBot (1)

==> 16 dicembre 2020 => Ursnif (2)

==> 17 dicembre 2020 => AgentTesla (2), Ave_Maria (1)

==> 18 dicembre 2020 => Ursnif (1), AgentTesla (1), NetWire(1)

==> Consulta le campagne del mese di Novembre

|

Nella settimana monitorata vi è stato uno stallo delle campagne totali, ma un aumento di quelle mirate all'utenza italiana.

Ritorno del Trojan Banker Ursnif, rimangono presenti vari Password Stealer come ad esempio QakBot, IcedID, AgentTesla, Ave_Maria, NetWire.

La barra di colore blu indica il numero totale di campagne monitorate in Italia in ogni settimana, invece quella di colore rosso riguarda le campagne scritte in italiano (con target Italia).

In questa settimana sono state 89 le campagne che abbiamo monitorato, di cui 15 sono scritte in lingua italiana.

Per poter capire come sono suddivise le varie settimane (Week) di seguito una piccola tabella che indica la suddivsione dei periodi presi in considerazione:

Settimana

|

dal |

al |

| Week_47 |

21/11 |

27/11 |

| Week_48 |

28/11 |

04/12 |

| Week_49 |

05/12 |

11/12 |

| Week_50 |

12/12 |

18/12 |

Nella settimana corrente il picco totale delle campagne si è riscontrato lunedì 14 dicembre con 27 campagne, il picco delle campagne rivolte ad utenza italiana invece è martedì 15 dicembre con 5 diverse campagne, come è evidenziato dal grafico riportato di seguito:

La grande maggioranza dei sample eseguibili che ha caratterizzato questa settimana è stata sviluppata in MSIL (C#) e copre il 51,69% dei malware inviati via mail, seguita con il 10,11% di sample Delphi.

Il 25,84% dei sample distribuiti sono documenti di Office (Word, Excel, PowerPoint), che scaricano altri malware.

Nella figura sottostante possiamo vedere le varie tipologie di linguaggio con cui vengono sviluppati i malware.

Nel seguente grafico vediamo la distribuzione delle varie tipologie di linguaggio divise per giorno:

*Nella categoria JAR sono compresi i file JNLP

QakBot

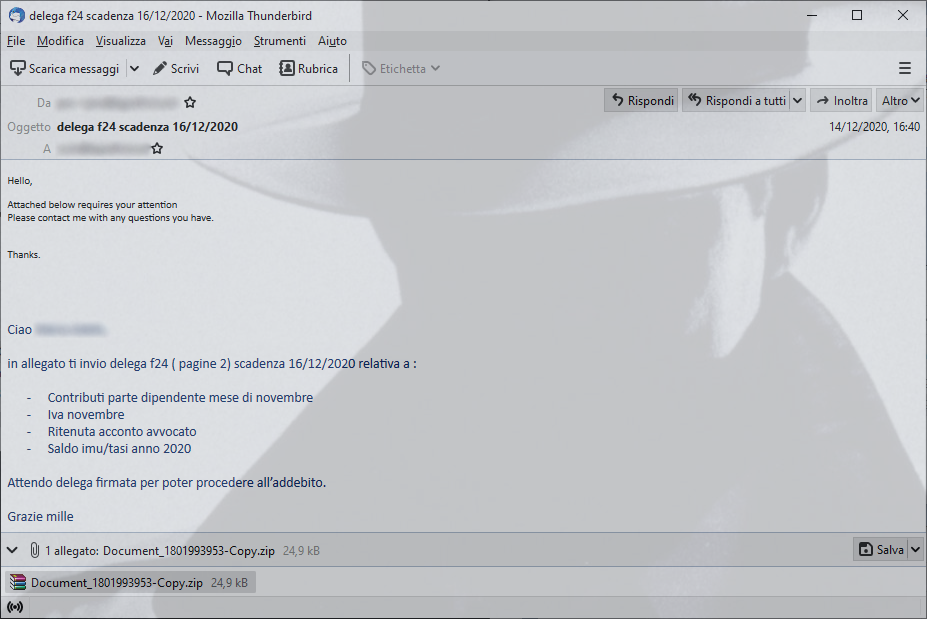

Document_1801993953-Copy.xls

MD5: 03DA406260A3BEE31180C082FD9778D0

Dimensione: 55296 Bytes

VirIT: X97M.QakBot.CPZ

[PAYLOAD QAKBOT]

MD5: 37638544AD2872186E7BE440C1CE2DB8

Dimensione: 228864 Bytes

VirIT: Trojan.Win32.QakBot.CPZ

Aprendo il file excel "Document_1801993953-Copy.xls" al suo interno troviamo una macro, la quale una volta avviata effettua un collegamento al uno dei siti riportati di seguito tra gli IOC per scaricare ed eseguire il payload del malware QakBot.

IOC:

03DA406260A3BEE31180C082FD9778D0

37638544AD2872186E7BE440C1CE2DB8

takisaat[.]com/wietcvxu/5555555555.jpg

atelierspuzzle[.]com/iabdbeli/5555555555.jpg

domoportugal[.]com/abrvmf/5555555555.jpg

maestrocarlot[.]net/cjhlz/5555555555.jpg

ganesand[.]com/hbdgtyysn/5555555555.jpg

QakBot

Document1358.xlsb

MD5: A63AA8EA53B3FDD82CFA5DA1301FE0D9

Dimensione: 494386 Bytes

VirIT: X97M.Downloader.CPZ

[PAYLOAD QAKBOT]

MD5: B2A9A4E1656BDB5749DE4F228DC9F307

Dimensione: 2135040 Bytes

VirIT: Trojan.Win32.QakBot.CQE

Aprendo il file excel "Document1358.xlsb" al suo interno troviamo una macro, la quale una volta avviata effettua un collegamento al sito dailymujadala[.]com per scaricare ed eseguire il payload del malware QakBot.

IOC:

A63AA8EA53B3FDD82CFA5DA1301FE0D9

B2A9A4E1656BDB5749DE4F228DC9F307

Ursnif

Aprendo il file word "saldo_scaduto_469385.doc" possiamo vedere che si tratta di una finta comunicazione bancaria, una volta avviata la macro scarica il malware Ursnif dal sito systemst[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatici[.]com

saldo_scaduto_469385.doc

MD5: 711A01415E4EBB801896833A1C22FF6E

Dimensione: 256776 Bytes

VirIT: W97M.Ursnif.CQA

[PAYLOAD URSNIF]

MD5: EA2E244513C36F594C69F7E1D5C17317

Dimensione: 168448 Bytes

VirIT: Trojan.Win32.Ursnif.CQA

| Versione: 250167 |

| Gruppo: 7244 |

| Key: 10291029JSJUYNHG |

IOC:

711A01415E4EBB801896833A1C22FF6E

EA2E244513C36F594C69F7E1D5C17317

systemst[.]casa

gstatici[.]com

Ursnif

Aprendo il file excel "004064125321_2.xlsm" possiamo vedere che si tratta di una finta fattura di Enel Energia, una volta avviata la macro scarica il malware Ursnif dal sito fortiol[.]com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: loogerblog[.]xyz, kaztam[.]com, rosadalking[.]xyz

004064125321_2.xlsm

MD5: 133F3B213E33269D9BF6254FE6BB92CC

Dimensione: 32447 Bytes

VirIT: X97M.Ursnif.CQA

[PAYLOAD URSNIF]

MD5: DDE0277221CABAB1DF0E1CCCF6A125B2

Dimensione: 147456 Bytes

VirIT: Trojan.Win32.Ursnif.CQB

| Versione: 250167 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

IOC:

133F3B213E33269D9BF6254FE6BB92CC

DDE0277221CABAB1DF0E1CCCF6A125B2

fortiol[.]com

loogerblog[.]xyz

kaztam[.]com

rosadalking[.]xyz

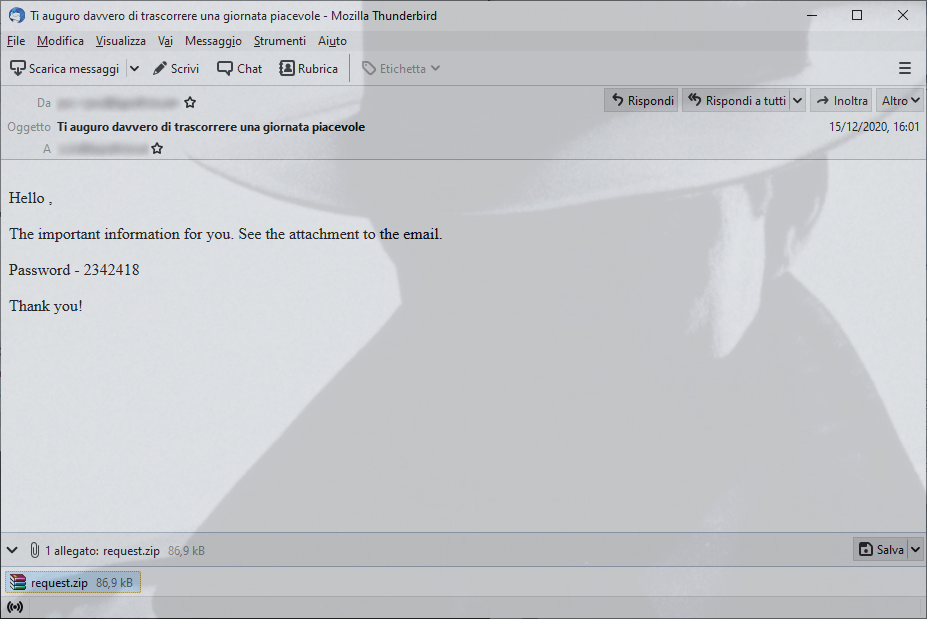

IcedID

details,12.20.doc

MD5: 75B1F1F891D8731B913F08C96EC8B015

Dimensione: 94393 Bytes

VirIT: W97M.IcedID.CQB

[PAYLOAD ICEDID]

MD5: D638B2456ACE3BDE7D166B7A6DDFE7D0

Dimensione: 280064 Bytes

VirIT: Trojan.Win32.IcedID.CQB

IOC:

75B1F1F891D8731B913F08C96EC8B015

D638B2456ACE3BDE7D166B7A6DDFE7D0

ffavorite4[.]com

QakBot

document-509022850.xls

MD5: 8B238A0CF75AB488B9B097E942413A9B

Dimensione: 331264 Bytes

VirIT: X97M.Downloader.CQE

Aprendo il file excel al suo interno troviamo una macro, quale una volta avviata effetua un collegamento al sito

joostpieter[.]com per scaricare ed eseguire il payload del malware

QakBot. In questo caso il sito non è stato più disponibile e lo scaricamento non è andato a buon fine.

IOC:

8B238A0CF75AB488B9B097E942413A9B

joostpieter[.]com/ds/1412.gif

AgentTesla

LISTINO_121520201057466.exe

MD5: E9B3D80D1E319DD6C46C7581638B608B

Dimensione: 69632 Bytes

VirIT: Trojan.Win32.VBZenPack_Heur

All'interno dell'archivio compresso "LISTINO_121520201057466.iso" è presente il file "LISTINO_121520201057466.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: srv12259.hostingserver[.]nl -> 81.4.96[.]210 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@solivera[.]com

IOC:

E9B3D80D1E319DD6C46C7581638B608B

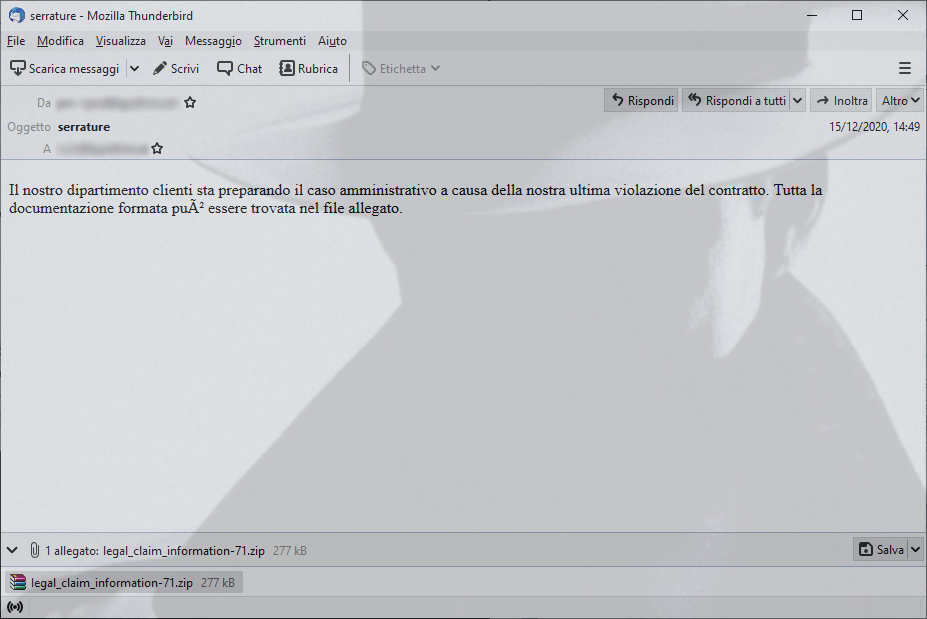

Ursnif

Aprendo il file word "ordine_1421107.doc" possiamo vedere che si tratta di un finto sollecito di pagamento, una volta avviata la macro scarica il malware Ursnif dal sito istatus[.]casa e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatica[.]com

ordine_1421107.doc

MD5: 057FD4A55DF2435C80004D35CCFD8581

Dimensione: 188523 Bytes

VirIT: W97M.Ursnif.CQC

[PAYLOAD URSNIF]

MD5: 5715725F0D532D84A8C39A08F36814EC

Dimensione: 207360 Bytes

VirIT: Trojan.Win32.Ursnif.CQC

| Versione: 250167 |

| Gruppo: 7245 |

| Key: 10291029JSJUYNHG |

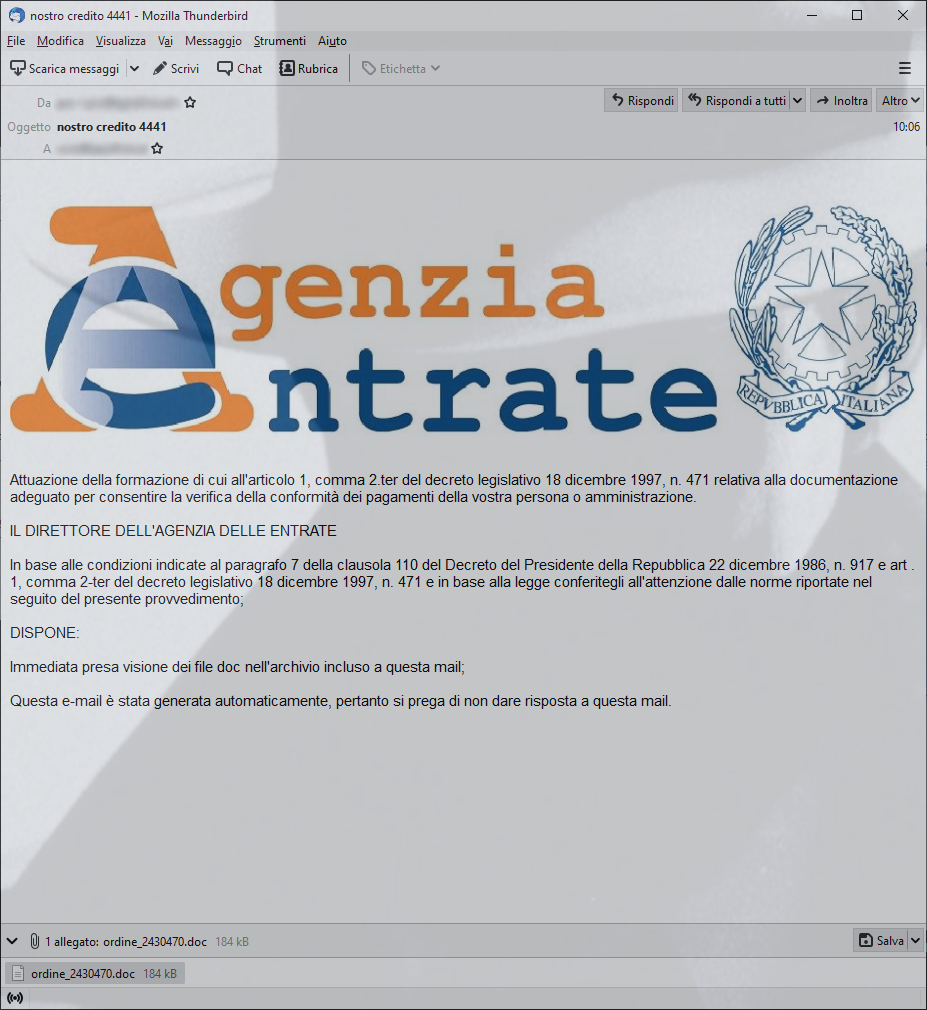

Le immagini di seguito riportate fanno parte della stessa campagna che veicola il Trojan Banker Ursnif, dal momento che la configurazione del malware è la stessa e viene scaricato il paylaod dai medesimi siti, l'unica differenza sta nel tema della mail.

ordine_2430470.doc

MD5: A98A2BA739D176CC6B6D6EE04ABCF396

Dimensione: 188443 Bytes

VirIT: W97M.Ursnif.CQC

ordine_9493959.doc

MD5: 01202AB04FF28DC0C5FEF6B5C7DE740B

Dimensione: 188552 Bytes

VirIT: W97M.Ursnif.CQC

IOC:

057FD4A55DF2435C80004D35CCFD8581

5715725F0D532D84A8C39A08F36814EC

A98A2BA739D176CC6B6D6EE04ABCF396

01202AB04FF28DC0C5FEF6B5C7DE740B

istatus[.]casa

gstatica[.]com

Ursnif

Aprendo il file excel "

077992.xlsm" possiamo vedere che si tratta di una finta fattura in scadenza da pagare, una volta avviata la macro scarica il malware Ursnif dal sito fatturanumeroverde[.]com e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: loogerblog[.]xyz, kaztam[.]com, rosadalking[.]xyz

077992.xlsm

MD5: 93EEA3F47BD8AE7ACBE6F8F7A2E2B1EB

Dimensione: 34393 Bytes

VirIT: X97M.Ursnif.CQC

[PAYLOAD URSNIF]

MD5: 7D675F9A252B26CD655607AE8B36C3E9

Dimensione: 227160 Bytes

VirIT: Trojan.Win32.Ursnif.CQC

| Versione: 250167 |

| Gruppo: 4343 |

| Key: 21291029JSJUXMPP |

IOC:

93EEA3F47BD8AE7ACBE6F8F7A2E2B1EB

7D675F9A252B26CD655607AE8B36C3E9

fatturanumeroverde[.]com

lloogerblog[.]xyz

kaztam[.]com

rosadalking[.]xyz

AgentTesla

LISTINO_121720201057466.exe

MD5: F8FADFEAAAD5EF9A0F27E37F310615BA

Dimensione: 73728 Bytes

VirIT: Trojan.Win32.VBZenPack_Heur

All'interno dell'archivio compresso "LISTINO_121720201057466.iso" è presente il file "LISTINO_121720201057466.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: srv12259.hostingserver[.]nl -> 81.4.96[.]210 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@solivera[.]com

IOC:

F8FADFEAAAD5EF9A0F27E37F310615BA

AgentTesla

ORDINE 27489.exe

MD5: 55D0206B059B5F354E70E8BD1E2A3375

Dimensione: 1107240 Bytes

VirIT: Trojan.Win32.PSWStealer.CQE

All'interno dell'archivio compresso "I ORDINE 27489.img" è presente il file "ORDINE 27489.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

Le credenziali e i dati rubati vengono inviate attraverso un bot Telegram ad una chat privata di Telegram.

Di seguito i dati di configurazione del bot Telegram:

BOT ID: 1<REDACTED>9

USERNAME: b<REDACTED>_bot

CHAT_ID: 1<REDACTED>0

IOC:

55D0206B059B5F354E70E8BD1E2A3375

Ave_Maria

9BD5C885547L28B5M8674AC998445767I.exe

MD5: B92D75A136758950A8AD8AF0B81D17DD

Dimensione: 1234944 Bytes

VirIT: Trojan.Win32.PSWStealer.CQF

All'interno dell'archivio compresso "9BD5C885547L28B5M8674AC998445767I.7z" è presente il file "9BD5C885547L28B5M8674AC998445767I.exe" infetto dal password stealer Ave_Maria.

IOC:

B92D75A136758950A8AD8AF0B81D17DD

Ursnif

Aprendo il file word "

077992.xlsm" possiamo vedere che si tratta di una finta fattura Enel, una volta avviata la macro scarica il malware Ursnif dal sito

longline[.]cyou e provvede ad eseguire il payload.

Il malware Ursnif si collega al Server di Comando & Controllo: gstatisics[.]co

esecuz_4461515.doc

MD5: 126C03CDD0121A07A15FDECEB9EC9569

Dimensione: 187713 Bytes

VirIT: W97M.Ursnif.CQG

[PAYLOAD URSNIF]

MD5: 06767D3CC0087DC7B1ADC149B0F1F7D5

Dimensione: 116736 Bytes

VirIT: Trojan.Win32.Ursnif.CQG

| Versione: 250167 |

| Gruppo: 7246 |

| Key: 10291029JSJUYNHG |

IOC:

126C03CDD0121A07A15FDECEB9EC9569

06767D3CC0087DC7B1ADC149B0F1F7D5

longline[.]cyou

gstatisics[.]co

AgentTesla

INV-117.pdf_.exe

MD5: 9F1BD3748035A957BAFC41A8497F77B2

Dimensione: 473008 Bytes

VirIT: Trojan.Win32.PSWStealer.CQG

All'interno dell'archivio compresso "INV-117.pdf.cab" è presente il file "INV-117.pdf_.exe" infetto dal password stealer AgentTesla.

Ruba le credenziali memorizzate attraverso i seguenti software:

- Opera

- SmartFTP

- Chrome

- UCBrowser

- Firefox

- Icecat

- FileZilla

|

- Waterfox

- Postbox

- BlackHawk

- CoreFTP

- IceDragon

- FTP Navigator

- Pale Moon

|

- Cyberfox

- Falkon

- Thunderbird

- Flock

- K-Meleon

- SeaMonkey

- IncrediMail

- Outlook

|

La mail con le credenziali rubate viene inviata attraverso il server smtp: jedro82.adriadns[.]com -> 85.17.123[.]84 Porta: 587

La mail a cui vengono inviati i dati: <NOT DISCLOSED>@abr[.]rs

IOC:

9F1BD3748035A957BAFC41A8497F77B2

NetWire

documento di pagamento 41R995.exe

MD5: DB9DFC8D0199B92F4A5B6629CF7F8202

Dimensione: 1112864 Bytes

VirIT: Trojan.Win32.NetWire.CQG

All'interno dell'archivio compresso "documento di pagamento 41R995.cab" è presente il file "documento di pagamento 41R995.exe" infetto dal password stealer NetWire.

IOC:

DB9DFC8D0199B92F4A5B6629CF7F8202

194.5.97[.]169

Consulta le campagne del mese di Novembre

Vi invitiamo a consultare i report del mese di Novembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”