02/10/2017

10:50

|

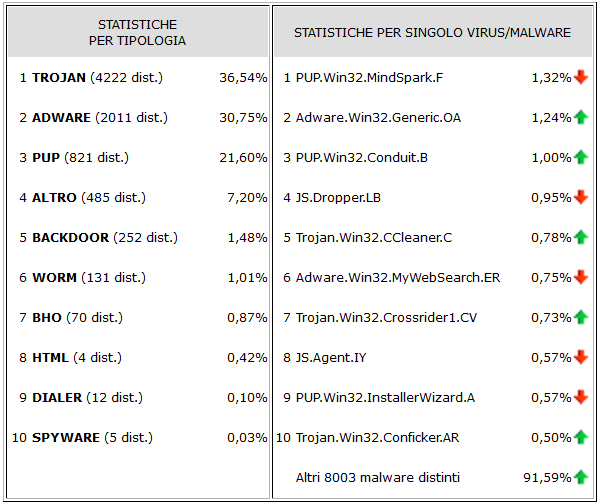

Il C.R.A.M. (Centro Ricerche Anti-Malware) di TG Soft ha pubblicato le statistiche dei virus/malware realmente circolanti nel mese di settembre 2017. Scopriamo quali sono le famiglie e varianti di Malware che hanno attaccato i PC degli utenti. |

INDICE |

Click per ingrandire |

Il PUP.Win32.MindSpark.F torna sul gradino più alto della TOP 10.

Al secondo posto l'Adware.Win32.Generic.OA, adware è da sempre la causa di banner e pop up pubblicitari durante la navigazione WEBIl PUP.Win32.Conduit.B che si trova al terzo posto nella classifica di settembre, è un malware che tendenzialmente cerca di alterare il funzionamento del sistema operativo fino alla inefficenza dello stesso. |

| Quarta Posizione per il JS.Dropper.LB in prima posizione nel mese precedente. |

Ricordiamo che tale script malevolo, qualora venisse eseguito, permette di scaricare altri malware nel PC stesso. |

| Quinta posizione per il Trojan.Win32.CCleaner.C | Minaccia che si è propagata con un falso aggiornamento rilasciato ad agosto del noto software di pulizia files. Le nuove versioni rilasciate dai produttori sono nuovamente sicure. |

| Al sesto posto vi è Adware.Win32.MyWebSearch.ER . | Tale malware ha la peculiarità di alterare i risultati delle ricerche, favorendo o dirottando a seconda delle varianti, la navigazione web verso determinati siti . |

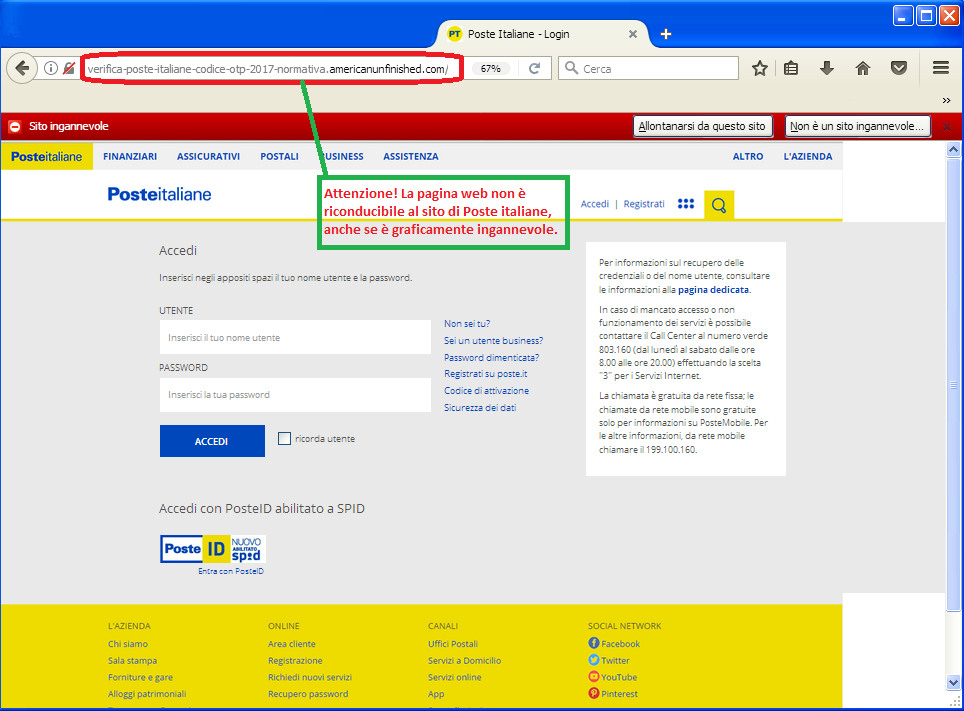

| Considerato da molti un pericolo di minore entità, questa tipologia di minaccia basa la sua efficacia nell' "ingegneria sociale", le vittime principali sono persone che, tramite email, vengono attratte da copie illegali di loghi e marchi pubblicitari (in diversi casi molto ben ricreati) e successivamente spinte ad interagire con false pagine web che chiedono l'inserimento delle credenziali. Anche nel mese di settembre, sono emerse diverse campagne di phishing, una di queste ha riguardato i clienti PostePay. Lasciamo immaginare ai lettori cosa potrebbe fare un cyber criminale una volta appropriatosi delle credenziali di accesso. |

|

|

Continua l'ondata di Phishing via mail anche nel mese di settembre.

I casi più gettonati di mail fraudolente rilevati, ha interessato gli utenti abbonati ai servizi PostePay o BancoPosta. Altri marchi utilizzati per Phishing sono stati "Ferrero", famoso marchio di prodotti alimentari e "PayPal", altrettanto famoso marchio legato alla fornitura di transazioni On-Line. Come da foto a lato, si evince una nutrita presenza di Dropper, principalmente nelle varianti DOC e JS. Tale dato è segnale di pericolo per quanto riguarda l'apertura di mail fraudolente, principalmente fatture o solleciti di pagamento, con allegato. |

Il Dropper una volta insediatosi nel computer, prospetta una successiva infezione da parte di altri malware scaricati da esso. Ovviamente, ciò che verrà introdotto nel computer potrà essere di qualunque genere e pericolosità.

Nel caso in cui ci si trovasse di fronte a comunicazioni di dubbia provenienza e/o attendibilità, è sempre importante leggere bene il contenuto senza aprire i link all'interno, verificare anche il mittente ed eventualmente consultare una persona esperta prima di ogni azione.

Per i possessori di Viri.IT Explorer Pro e Vir.IT Explorer Lite è sempre possibile inoltrare la mail sospetta al supporto tecnico di TG Soft, precisamente all'indirizzo: assistenza@viritpro.com (la mail sospetta va inviata come allegato) dove i tecnici del CRAM analizzeranno il materiale ricevuto per dare una risposta.

Vedere assistenza TG Soft.

TG Soft, grazie al suo Centro Anti-Virus/Anti-Malware (C.R.A.M) e alle particolari competenze, è stata riconosciuta da Microsoft, ed in quanto tale inclusa, come membro attivo e partecipante al programma Virus Information Alliance.

La Virus Information Alliance (VIA) è un programma di collaborazione antimalware riservato a fornitori di software di sicurezza, fornitori di servizi di sicurezza, organizzazioni di test antimalware e ad altre organizzazioni coinvolte nella lotta contro il crimine informatico.

I membri del programma VIA collaborano attraverso lo scambio di informazioni tecniche sul software dannoso con Microsoft, con l'obiettivo di migliorare la protezione dei clienti/utenti dei S.O. Microsoft.

Pertanto tutti i dati elaborati in forma numerica e grafica seguono e sottostanno alle specifiche del protocollo VIA, al fine di elaborare i dati di diffusione di virus / malware uniformemente secondo le direttive già in uso da Microsoft, sviluppate a partire dal 2006.

Segnaliamo che tutti i virus/malware realmente circolanti vengono identificati e, in moltissimi casi, anche rimossi da Vir.IT eXplorer Lite -FREE Edition- grazie ai suoi due grandi punti di forza:

|

|