|

Report settimanale delle campagne italiane di malspam a cura del C.R.A.M. di TG Soft.

Di seguito i dettagli delle campagne diffuse in modo massivo nella settimana appena trascorsa dal 29 febbraio 2020 al 06 marzo 2020: Tracking Pixel, FTCode, HawkEye, FormBook, OSTAP, PWStealer

|

INDICE

==> 29 febbraio 2020 => Tracking Pixel

==> 01 marzo 2020 => Tracking Pixel

==> 02 marzo 2020 => FTCode, HawkEye, OSTAP, PWStealer

==> 03 marzo 2020 => Tracking Pixel, HawkEye, FormBook, PWStealer, OSTAP

==> 04 marzo 2020 => Tracking Pixel, FormBook, PWStealer

==> Consulta le campagne del mese di Febbraio

|

Tracking Pixel

Questo messaggio non riporta link o allegati da aprire e potrebbe risultare all'ignaro utente una email legittima.

Se però andiamo ad analizzare nel dettaglio il sorgente del messaggio scopriamo che all'interno della mail è contenuto quello che in gergo tecnico vene definito "Tracking Pixel":

<html>

<head>

</head>

<body>

<p>

Gentile [REDACTED],

Il credito d’imposta puo essere utilizzato, anche in caso di perdite, a copertura di un ampio insieme di imposte e contributi.Sono agevolabili tutte le spese relative a ricerca fondamentale, ricerca industriale e sviluppo sperimentale: assunzione di personale altamente qualificato e tecnico, contratti di ricerca con universita, enti di ricerca, imprese, startup e PMI innovative, quote di ammortamento di strumenti e attrezzature di laboratorio, competenze tecniche e privative industriali

Di seguito riporto alcuni dati dell’analisi di monitoraggio che trovate anche sul sito del Ministero dello Sviluppo Economico: nel le imprese che hanno investito in ricerca e sviluppo sono piu che raddoppiate ; gli ordinativi interni dei beni incentivati da super e iper ammortamento e dalla Nuova Sabatini sono cresciuti dell’11%; il Fondo di Garanzia per le Pmi ha garantito 17,5 miliardi di crediti aggiuntivi; i Contratti di Sviluppo hanno attivato 4 miliardi di investimenti creando o salvaguardando 58mila posti di lavoro; l’export cresce dell’8%, piu di Francia e Germania.Incentivare la collocazione in Italia dei beni immateriali attualmente detenuti all’estero da imprese italiane o estere e al contempo incentivare il mantenimento dei beni immateriali in Italia, evitandone la ricollocazione all’estero. Sono numeri incoraggianti, ottenuti grazie a voi e alla vostra capacita di investire, innovare e internazionalizzare, anche sfruttando gli strumenti e gli incentivi del Piano.</p>

<DIV><IMG width=1 height=1 alt="" src="https://bespokelightingsystems.com/touch/icon.jpeg[...REDACTED...]G%2Fh5a2US3BzI;></DIV></body>

</html> |

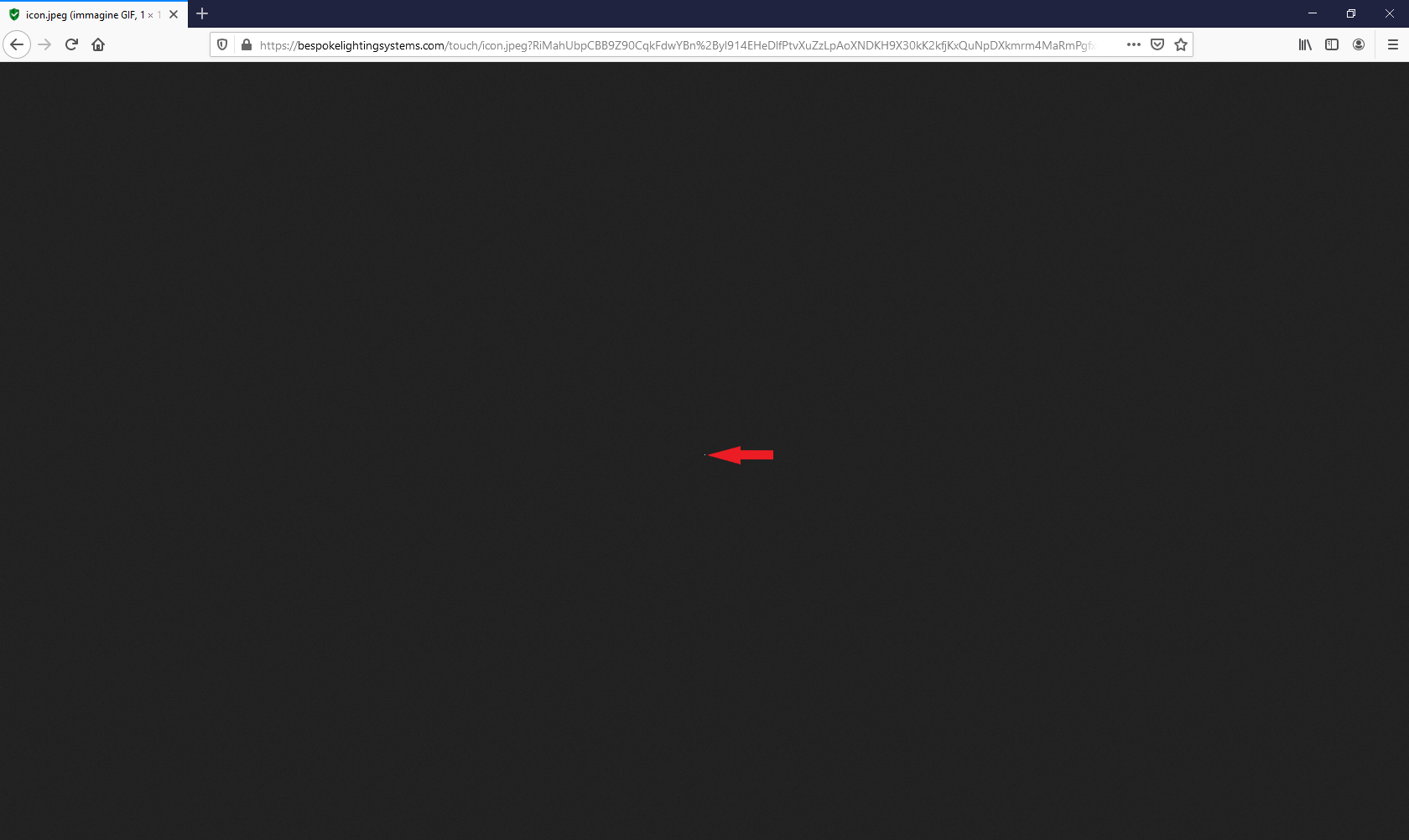

Come si può notare oltre al testo del messaggio è contenuto un TAG IMG di HTML che viene utilizzato per caricare una immagine da un sito WEB che non risulta essere associato al mittente.

Questo tag IMG specifica con i due parametri WIDTH e HEIGHT una dimensione dell'immagine di 1px di larghezza ed 1 px di altezza, in questo modo l'immagine risulterà sostanzialmente invisibile all'utente.

Nel momento in cui viene aperta la mail l'immagine viene caricata e l'attaccante è in grado di sapere che quel specifico messaggio è stato aperto e quindi l'email di destinazione è attiva e consultata.

Questa tecnica viene utilizzata per verificare se le email di destinazione sono attive e consultate per poi effettuare ulteriori invii di email di malspam.

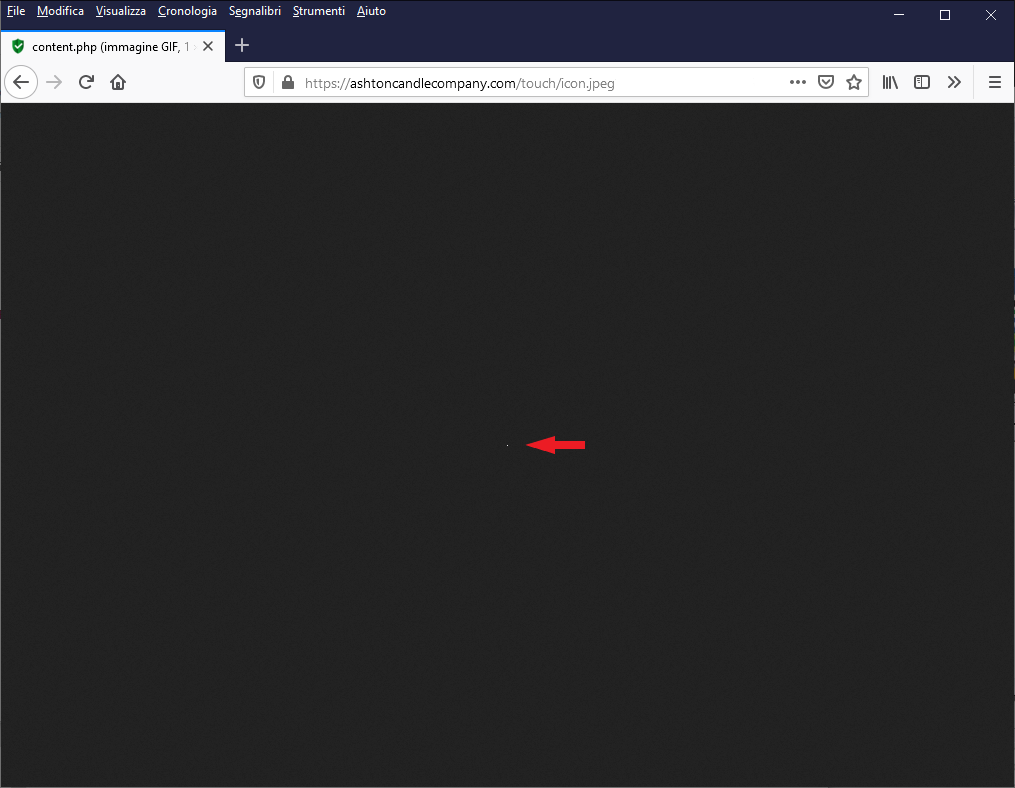

Nello screenshot sottostante vediamo l'immagine che viene caricata all'interno del messaggio, come si può notare si tratta un punto di 1px bianco che una volta caricato nell'email che ha lo sfondo bianco risulterà invisibile.

IOC:

https://ashtoncandlecompany[.]com

Tracking Pixel

Questo messaggio non riporta link o allegati da aprire e potrebbe risultare all'ignaro utente una email legittima.

Se però andiamo ad analizzare nel dettaglio il sorgente del messaggio scopriamo che all'interno della mail è contenuto quello che in gergo tecnico vene definito "Tracking Pixel":

<html>

<head>

</head>

<body>

<p>Gentile [REDACTED],

Le viene inviato automaticamente

ricerca industriale e sviluppo sperimentale: assunzione di personale altamente qualificato e tecnico, contratti di ricerca con universita, enti di ricerca, imprese 4694 e PMI innovative, quote di ammortamento

Di seguito riporto alcuni dati 36597 dell analisi di monitoraggio che trovate anche sul sito nel le imprese che hanno investito in ricercmevestimenti creandore la collocazione done la ricollocazione all’estero.

Sono numeri incoraggianti, e internazionalizzare, 749837 anche sfruttando gli strumenti e gli incentivi del Piano.

Le informazioni, i dati e le notizie contenute nella presente comunicazione e i relativi allegati sono di natura privata e come tali possono essere riservate e sono, comunque, destinate esclusivamente ai destinatari indicati in epigrafe. La diffusione, distribuzione e/o la copiatura del documento trasmesso da parte di qualsiasi soggetto diverso dal destinatario e proibita, sia ai sensi dell’art. 616 c.p., sia ai sensi del regolamento UE n. 679/2016. Se avete ricevuto questo messaggio per errore, vi preghiamo di distruggerlo e di darcene immediata comunicazione anche inviando un messaggio di ritorno all’indirizzo e-mail del mittente.

Se la mail e stata ricevuta correttamente e ci si vuole avvalere del diritto all’oblio previsto nel regolamento EU 679/2016 all’art. 17 , lo si deve specificare rispondendo a questa mail. Nel caso in cui non ci si intende avvalere del predetto diritto i dati in nostro possesso continueranno ad essere utilizzati soltanto per lo scopo per cui sono stati raccolti e non verranno in nessun modo divulgati.</p>

<DIV><IMG width=1 height=1 alt="" src="https://ashtoncandlecompany[.]com/touch/icon.jpeg[...REDACTED...]gS3%2q;></DIV></body>

</html> |

Come si può notare oltre al testo del messaggio è contenuto un TAG IMG di HTML che viene utilizzato per caricare una immagine da un sito WEB che non risulta essere associato al mittente.

Questo tag IMG specifica con i due parametri WIDTH e HEIGHT una dimensione dell'immagine di 1px di larghezza ed 1 px di altezza, in questo modo l'immagine risulterà sostanzialmente invisibile all'utente.

Nel momento in cui viene aperta la mail l'immagine viene caricata e l'attaccante è in grado di sapere che quel specifico messaggio è stato aperto e quindi l'email di destinazione è attiva e consultata.

Questa tecnica viene utilizzata per verificare se le email di destinazione sono attive e consultate per poi effettuare ulteriori invii di email di malspam.

Nello screenshot sottostante vediamo l'immagine che viene caricata all'interno del messaggio, come si può notare si tratta un punto di 1px bianco che una volta caricato nell'email che ha lo sfondo bianco risulterà invisibile.

IOC:

https://bespokelightingsystems[.]com/

HawkEye

DHL_FORM13PDF.exe

MD5: 6ecb7bcba7cbccc3c557fbd8fdf72359

Dimensione: 2313216 Bytes

VirIT: Trojan.Win32.PSWStealer.CAQ

IOC:

6ecb7bcba7cbccc3c557fbd8fdf72359

p://pomf[.]cat

s://a.pomf[.]cat/

HawkEye

spedizione.exe

MD5: ff7d10aa3da33140352f744c445acfe9

Dimensione: 635904 Bytes

VirIT: Trojan.Win32.PSWStealer.CAQ

IOC:

ff7d10aa3da33140352f744c445acfe9

FTCode

MicrosoftWordDocument_7e4efa39c1eeb2c207122dcb06d893c83.vbs

MD5: 918f5225141be7440981a3fe00ac9e07

Dimensione: 134217729 Bytes

VirIT: Trojan.VBS.FTCode.AR

IOC:

918f5225141be7440981a3fe00ac9e07

p://way[.]tribalalpha.com

PWStealer

S.Order - 20-OCL14897 020320.exe

MD5: 32d21a277155b6ea1c543fa86e034187

Dimensione: 69632 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAQ

IOC:

32d21a277155b6ea1c543fa86e034187

OSTAP

f21678535305.doc

MD5: 7818bab9eef0d0ad71b094ad2baacfbb

Dimensione: 544226 Bytes

VirIT: W97M.Downloader.CAR

march022020.jse

MD5: e76c84b3e25207cce5cdd85261692626

Dimensione: 325820 Bytes

VirIT: Trojan.JS.Agent.CAR

IOC:

7818bab9eef0d0ad71b094ad2baacfbb

e76c84b3e25207cce5cdd85261692626

s://45.128.134[.]14

PWStealer

TR0984RED66............scr

MD5: 7324e9e735e4c7b23f6c999ef7848232

Dimensione: 73728 Bytes

VirIT: Trojan.Win32.PSWStealer.CAR

IOC:

7324e9e735e4c7b23f6c999ef7848232

HawkEye

S_20034004439112322_030320.exe

MD5: 31380e1481a51d17e3ef5265de038a41

Dimensione: 2591232 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAS

IOC:

31380e1481a51d17e3ef5265de038a41

p://pomf[.]cat/

s://a.pomf[.]cat

HawkEye

ORDER01102PDF_.exe

MD5: e6d7e7d0e11d82a5a34070da63ccd467

Dimensione: 2591232 Bytes

VirIT:

Trojan.Win32.Injector.CAS

IOC:

e6d7e7d0e11d82a5a34070da63ccd467

FormBook

Ordine nr 5032032.exe

MD5: ba3e28a2f4271402fe4c0e02d38f93a0

Dimensione: 708608 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAS

IOC:

ba3e28a2f4271402fe4c0e02d38f93a0

OSTAP

f16744643420.doc

MD5: a46b160ff27c51e4b30ced70726c2d07

Dimensione: 653530 Bytes

VirIT: W97M.Dropper.CAT

Ranlsojf.jse

MD5: 22cfe1295d1d8108e2b409de2e01d169

Dimensione: 328520 Bytes

VirIT: Trojan.JS.Agent.CAT

IOC:

a46b160ff27c51e4b30ced70726c2d07

22cfe1295d1d8108e2b409de2e01d169

Downloader

Questo messaggio riporta un link il quale una volta cliccato scarica un archivio ZIP che contiene un file .VBS

Il file VBS crea un Task di windows che effettua poi ulteriori collegamenti al sito s://eu.aemaccounting.]com

Inoltre il messaggio email contiene un "Tracking Pixel" caricato dall'indirizzo zekelliott.]com, nel momento in cui si apre il messaggio l'attaccante è in grado di sapere che quella specifica email è stata aperta.

Nuovo documento 1.vbs

MD5: d54dbb5ab799a54532876c4bc15e2220

Dimensione: 4823 Bytes

VirIT: Trojan.VBS.Dwnldr.CAS

IOC:

d54dbb5ab799a54532876c4bc15e2220

p://tatuspizza[.]com

s://eu.aemaccounting.]com

p://zekelliott.]com

PWStealer

Ordine nr. 8400030320.exe

MD5: d2bf926a16d9a903797ed8299f507636

Dimensione: 73728 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAT

IOC:

d2bf926a16d9a903797ed8299f507636

PWStealer(Security Xploded)

Il malware sfrutta i seguenti tool di SecurityXploded per l'esfiltrazione dei dati dal computer della vittima:

- FTPPassword SecurityXploded

- BrowserPassword SecurityXploded

- EmailPassword SecurityXploded

order pdf.exe

MD5: 162324112064164e31b8cfd8b08d68dc

Dimensione: 1655344 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAT

GetBP.exe

MD5: a61d1724e03bc2d75cc52115b64e1bb1

Dimensione: 863232 Bytes

VirIT:

HackTool.Win32.SecXploded.A

IOC:

162324112064164e31b8cfd8b08d68dc

a61d1724e03bc2d75cc52115b64e1bb1

PWStealer(Efesto)

Posteitaliane_Fattura.scr

MD5: 347d737b72391a312376389c32e3b8ce

Dimensione: 370688 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAM

IOC:

347dc95515ced42b90ccc0831f976e22

FormBook

Ordine nr 5032032.exe

MD5: 8b570a0704a2a82cf8be9c67bad6214f

Dimensione: 926960 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAU

IOC:

8b570a0704a2a82cf8be9c67bad6214f

PWStealer

Ordine n. AA del 04032020.exe

MD5: 531edeb2336a2a3f7d4b3f904a205f92

Dimensione: 57344 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAU

IOC:

531edeb2336a2a3f7d4b3f904a205f92

PWStealer

Ordine nr. 8400040320.exe

MD5: 999073da03b6194d446ee0cf6829ad55

Dimensione: 61440 Bytes

VirIT:

Trojan.Win32.PSWStealer.CAV

IOC:

999073da03b6194d446ee0cf6829ad55

Consulta le campagne del mese di Febbraio

Vi invitiamo a consultare i report del mese di Febbraio, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

15/02/2020 =

Report settimanale delle campagne italiane di Malspam dal 15 febbraio al 21 febbraio 2020

08/02/2020 =

Report settimanale delle campagne italiane di MalSpam dal 08 febbraio al 14 febbraio 2020

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”